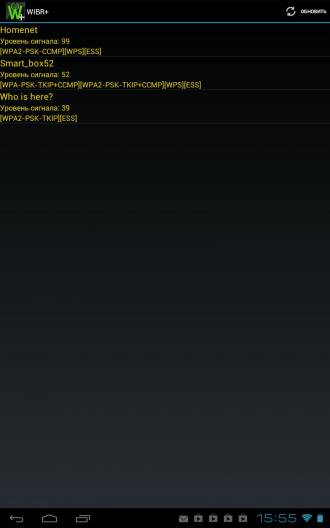

Утилит для исследования Wi-Fi-сетей достаточно много, например Kismet, Wifite и другие. Они прекрасно справляются с определением типа сети и типа протокола аутентификации, таких как TKIP/CCMP, но не дают никакой информации касательно типа EAP. Раньше требовалось перехватить и исследовать пакеты каждой сети, чтобы извлечь нужную информацию.

В итоге лень победила, и был написан скрипт, автоматически определяющий тип WPA EAP.

crEAP — это Pyhton-скрипт, который идентифицирует использование WPA Enterprise Mode

Encryption, и если используется небезопасный протокол, то crEAP будет собирать Radius имена пользователей и хендшейки.

Зависимости:

• scapy-com;

• airmon-ng, airodump-ng.

Скрипт должен запускаться из-под root или sudo.

URL: github.com/Shellntel/scripts/blob/master/crEAP.py