Доступный для Windows, Linux, macOS и ряда других операционных систем, Nmap широко используется для выполнения сканирования сети, проведения аудита безопасности и поиска уязвимостей в сетях. Сегодня изучим использование Nmap в Windows.

Установить Nmap в Windows и, если уж на то пошло, использовать его в Windows, довольно просто. Мы покажем вам, как загрузить Nmap и как его установить. Затем мы рассмотрим наиболее распространенные варианты использования Nmap, прежде чем показать вам официальную альтернативу графического интерфейса, называемую ZeNmap.

Установка Nmap в Windows

Установить Nmap в Windows довольно таки просто:

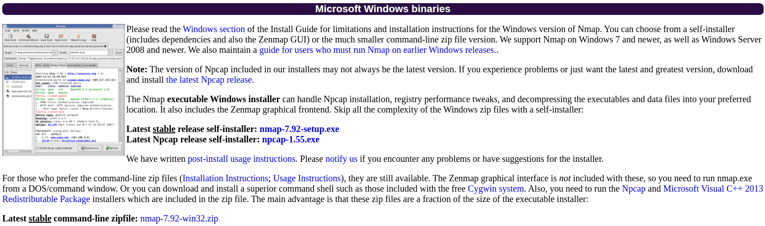

- Первый шаг — перейти на официальную страницу загрузки и загрузить последнюю стабильную версию Nmap.

ПРИМЕЧАНИЕ: Обычно доступно несколько различных версий Nmap — последняя стабильная версия, в дополнение к ранним бета-версиям, которые будут предлагать дополнительные функции за счет некоторой стабильности. Загрузите наиболее удобную для вас версию, которая для большинства новичков будет последней стабильной версией.

2. Затем перейдите в папку, в которую загружен файл. Если у вас стандартная установка Windows, она будет в папке «Загрузки». Вы увидите там файл под названием «Nmap-X.XX-setup» или аналогичный. Если вы не можете найти файл, выполните быстрый поиск.

3. Этот файл является исполняемым файлом EXE. Чтобы использовать его, вам нужно будет запустить его с правами администратора. Для этого щелкните файл правой кнопкой мыши и выберите «Запуск от имени администратора».

4. Установщик запустится. Появится окно, в котором вас попросят принять соглашение с конечным пользователем. Для этого нажмите «Я согласен».

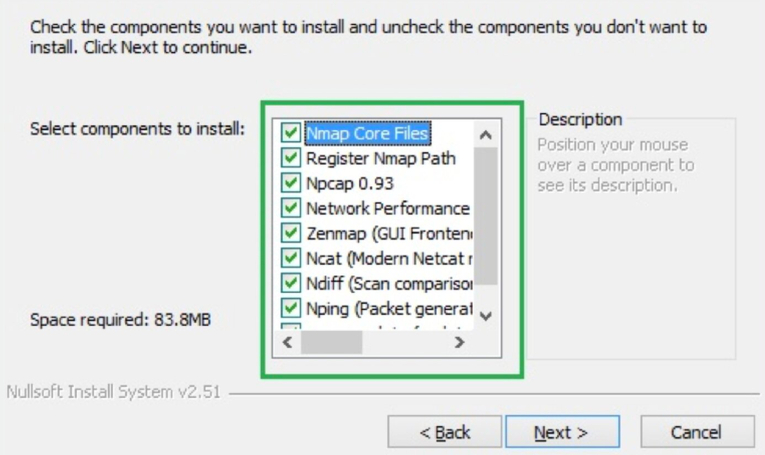

5. Затем установщик спросит, какие компоненты Nmap вы хотите установить. Все компоненты будут выбраны и установлены по умолчанию. Если у вас нет опыта работы с программой и вам не нужны некоторые из этих компонентов, то понятное дело отметте то что вам нужно и продолжайте уствновку. Вобщем как и в любом другом устнощике.

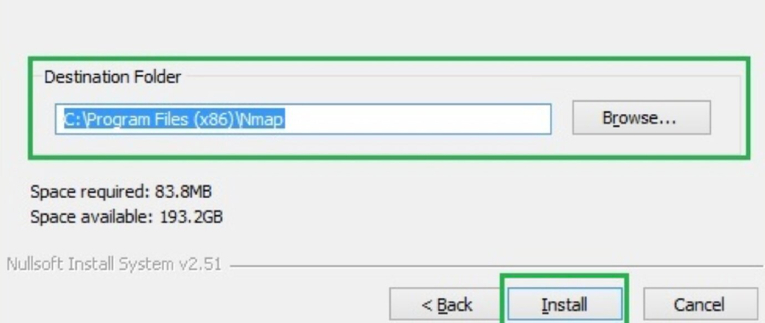

6. Затем установщик спросит вас, куда вы хотите установить Nmap. По умолчанию это C: \ Program Files (x86) \ Nmap, но вы можете изменить это, если хотите. Важно то, что вы знаете, где установлен Nmap, потому что (как мы вскоре увидим) вам понадобится эта информация, чтобы вызывать его из командной строки.

7. Нажмите «Установить», и Nmap начнет установку. Это должен быть довольно быстрый процесс даже на старом оборудовании — Nmap — небольшая программа, несмотря на свою полезность!

8. После этого вы получите подтверждение, что Nmap установлен.

Если все прошло удачно, то у вас должна появиться рабочая версия Nmap на вашем компьютере.

Однако, в зависимости от вашего уровня опыта, вы можете немного запутаться на этом этапе. По умолчанию Nmap является инструментом командной строки, и поэтому у него нет значка, который появляется в меню программ.

Если вы знакомы с использованием командной строки (или хотите попробовать), вы можете перейти к следующему разделу. Если вам нужна графическая программа (GUI) для Nmap, взгляните на раздел ZeNmap ниже — эта программа предоставит более знакомый интерфейс для начинающих пользователей.

Запуск Nmap в Windows 10 — примеры использования

Использование Nmap в командной строке Windows

Как мы упоминали выше, по умолчанию Nmap используется полностью через командную строку Windows, и именно так большинство людей будет использовать Nmap. Если вы не знакомы с этим, вы можете либо загрузить ZeNmap (см. ниже), либо даже использовать Nmap в качестве введения в командную строку Windows — это отличное место для обучения.

Вот наиболее распространенные варианты использования Nmap:

- Определение версии

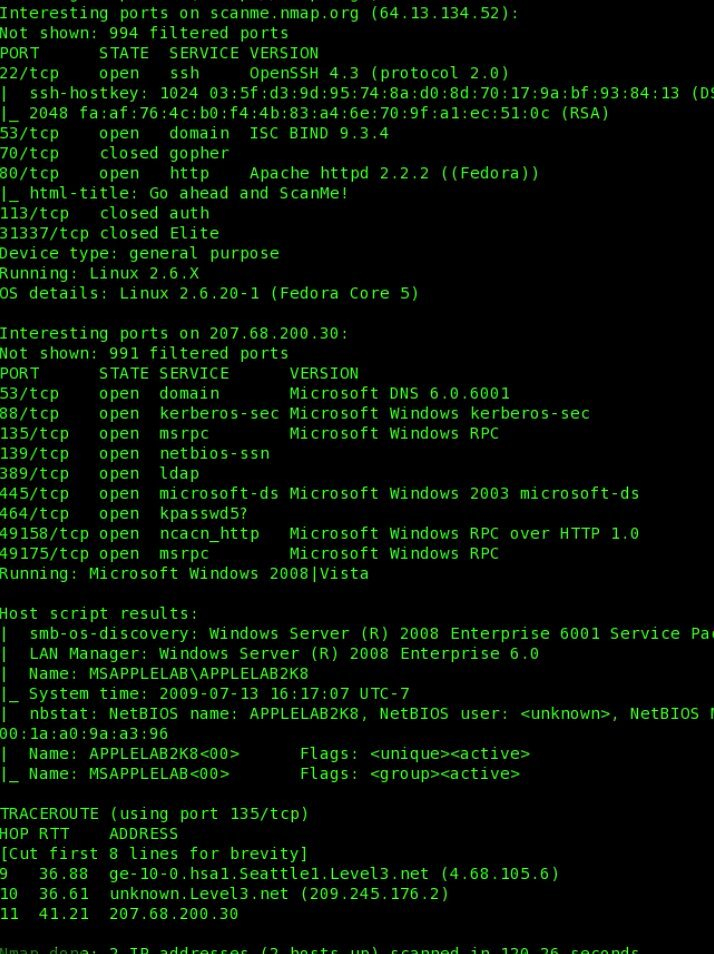

Простым вариантом использования Nmap является проверка версии Windows (или любой другой ОС), которую вы используете, и определение других технологий, которые активны в вашей системе. Это использование также является хорошим примером более общего вызова Nmap.

Чтобы использовать Nmap, просто используйте команду «nmap», а затем другую команду. Чтобы определить текущую версию ОС, а также получить дополнительную информацию, используйте:

nmap -sV $target

Вы получите отчет от инструмента с подробной информацией о вашей текущей ОС. Команда -sV здесь также сообщает Nmap, что нужно проверять другие запущенные службы и также возвращать эту информацию.

2. Сканирование Ping

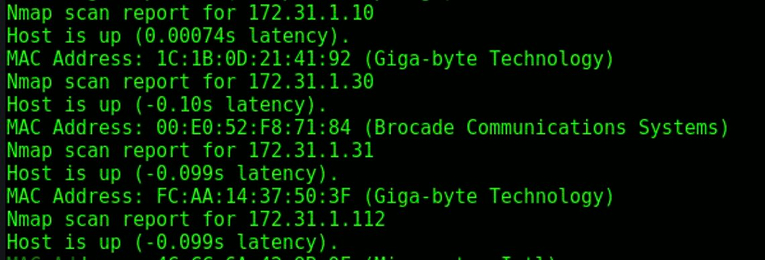

Теперь давайте посмотрим, как использовать Nmap для работы с вашей сетью. Обычно Nmap используется для запуска сканирования ping, которое идентифицирует все IP-адреса, которые в настоящее время активны в вашей сети.

Используйте эту команду:

nmap -sp 192.100.1.1/24

Это действие вернет список хостов в ваших сетях. Используйте этот список для дальнейшего исследования (см. ниже) любых интересующих вас IP-адресов.

ПРИМЕЧАНИЕ: Nmap — популярный инструмент для сканирования ping по определенной причине. Он может выполнять это сканирование без отправки пакетов данных на IP-адреса. Это означает, что очень сложно определить, просканировал ли Nmap сеть.

3. Сканирование портов

Сканирование портов похоже на сканирование ping, но возвращает больше информации о конкретной сети. Также часто это этап, который выполняется перед сканированием уязвимостей Nmap.

Есть несколько способов выполнить сканирование портов с помощью Nmap. Вот самые распространенные:

sS TCP SYN scan

sT TCP connect scan

sU UDP scans

sY SCTP INIT scan

sN TCP NULL

Все эти сканы немного отличаются. Вы можете прочитать о тонкостях каждого сканирования в официальной документации Nmap, но наиболее важными из них являются следующие:

- Сканирование TCP SYN, которое здесь является самым простым сканированием портов. Это даст большинству пользователей большую часть необходимой им информации.

- TCP NULL — это еще более хитрый метод сканирования. Используя ошибку в способе работы TCP, это сканирование показывает состояние каждого порта, даже когда их защищает брандмауэр.

4. Сканирование хоста

Сканирование хоста похоже на ping и сканирование портов, но возвращает более подробные данные об одном конкретном хосте. Вы можете сканировать, используя это:

# nmap -sp

Просто введите диапазон IP-адресов, которые вы хотите просканировать.

5. Сканирование ОС

nmap -O <target IP>Starting Nmap 7.80 ( https://nmap.org ) at 2021-10-26 09:43 -03 Nmap scan report for scanme.nmap.org (45.33.32.156) Host is up (0.25s latency). Other addresses for scanme.nmap.org (not scanned): 2600:3c01::f03c:91ff:fe18:bb2f Not shown: 996 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 9929/tcp open nping-echo 31337/tcp open Elite Aggressive OS guesses: Linux 3.8 (92%), Linux 4.4 (91%), Linux 2.6.32 (91%), Linux 2.6.32 or 3.10 (91%), Linux 3.5 (91%), Linux 4.2 (91%), Synology DiskStation Manager 5.1 (91%), WatchGuard Fireware 11.8 (91%), Linux 2.6.35 (90%), Linux 3.10 (90%) No exact OS matches for host (test conditions non-ideal). Network Distance: 19 hopsOS detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 40.83 secondsnmap --top-ports 10 192.168.1.106-oN output.txt-oX output.xml nmap -sp -n 192.100.1.1/24Запуск ZeNmap в Windows

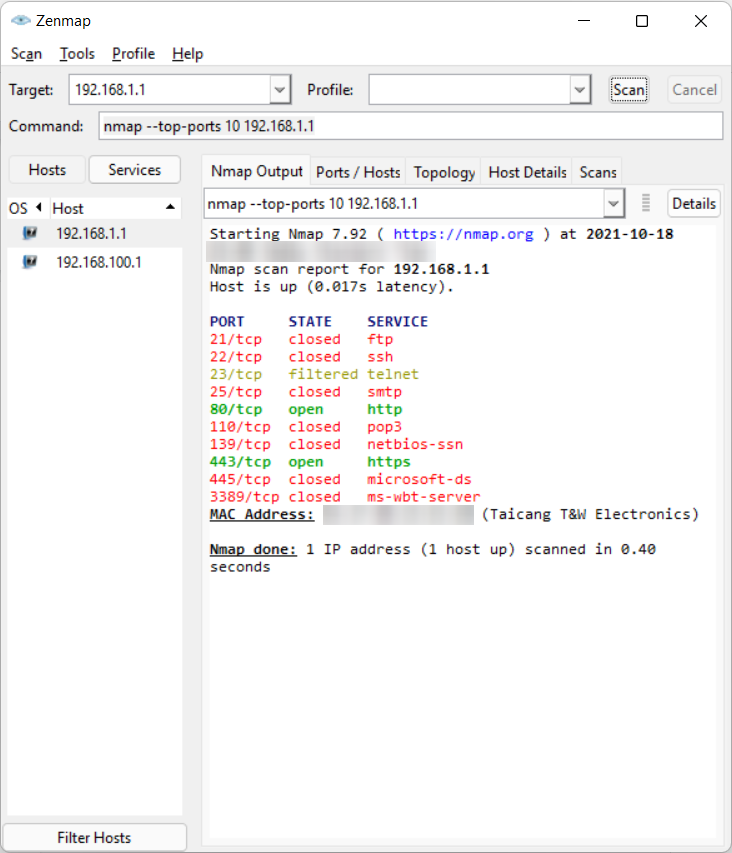

Если вы не знакомы с использованием командной строки или просто хотите графический интерфейс для Nmap, взгляните на ZeNmap, который является официальным графическим интерфейсом Nmap.

ZeNmap часто поставляется с самим Nmap, но вы можете загрузить и установить его отдельно со страницы загрузки Nmap. Вы также можете узнать больше об использовании ZeNmap на главной странице или в Руководстве пользователя.

Заключение

Nmap — это простой, но мощный инструмент сетевой разведки и управления. Это позволяет вам быстро и легко сканировать вашу сеть или другие сети, с которыми у вас есть разрешение на работу, с помощью множества различных сканирований и других методов.

Установить и использовать Nmap в Windows несложно, и вы можете быстро приступить к работе с инструментом. И как только вы с ним ознакомитесь, ZeNmap предоставляет расширенные функции, которые делают программу еще более эффективной.