Эта статья посвящена популярному анализатору сетевых протоколов TShark. Это позволяет пользователю захватывать пакеты данных из сети. Инструмент также предлагает возможность чтения или анализа ранее записанных пакетов данных из сохраненных файлов.

Определение сетевого трафика

Как вы знаете, сетевой трафик или трафик данных — это объем данных, переданных по сети за определенный период времени. Сетевые данные в компьютерных сетях представлены в виде сетевых пакетов данных. Анализ этих сетевых пакетов обеспечивает безопасность сети, помогая пользователю отслеживать свой трафик. Если в сети имеется подозрительный объем трафика данных, что является возможным признаком атаки, TShark может помочь пользователю обнаружить это, пока не стало слишком поздно. Атака также будет остановлена, поскольку отчеты о трафике предоставляют обзор.

Объем трафика — это термин, используемый при анализе сетевого трафика. Объем сетевого трафика является мерой общей проделанной работы. Он определяется как средняя скорость передачи данных и период времени для проверки своего сетевого пакета данных.

Введение в TShark

С помощью Tshark, популярного и мощного инструмента командной строки, можно анализировать сеть. Инструмент был разработан Wireshark. Его операционная система очень похожа на Tcpdump, но имеет несколько мощных декодеров и фильтров. TShark может собирать информацию о пакетах данных с разных сетевых уровней и отображать их в переменных форматах.

TShark используется для анализа сетевых потоков в режиме реального времени и может читать файлы формата .pcap для анализа информации. Подобный анализ этих соединений помогает специалистам по безопасности определить существующую проблему в сети.

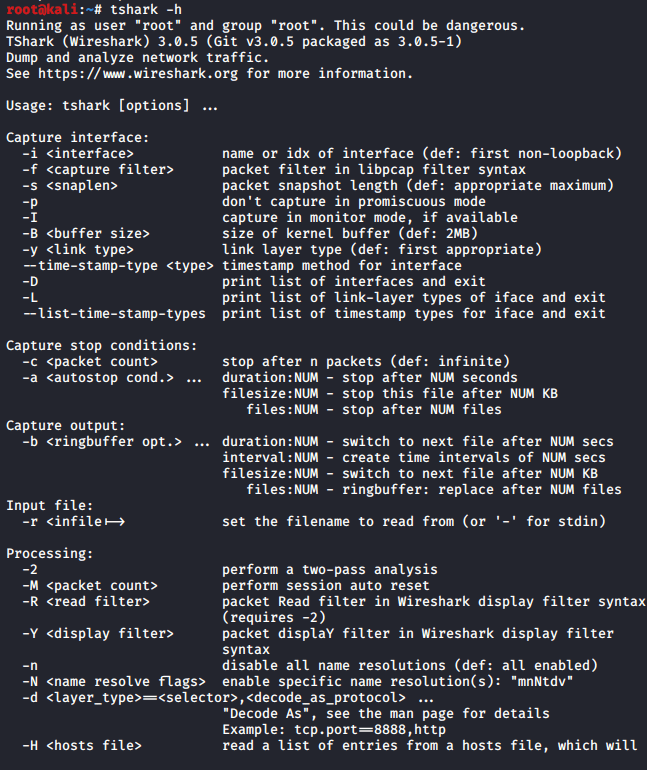

TShark-это инструмент командной строки, который может выполнять все, что делает Wireshark. Итак, стоит начать процесс знакомства с TShark. Пользователь запустит этот инструмент и изучит его возможности. Чтобы проверить все параметры, вам нужно использовать следующую команду:

tshark -h

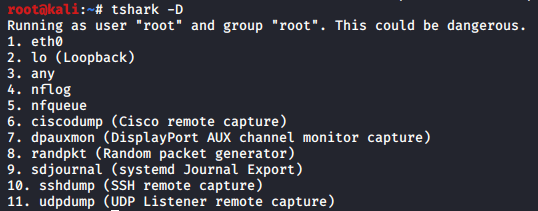

Интерфейсы

TShark имеет список интерфейсов для передачи трафика, который он может перехватить. Каждый интерфейс обозначается серийным номером, и, как читатели могут видеть, за ним следует текстовое описание сетевого интерфейса. Эти интерфейсы можно указать с помощью параметра «-i», который используется для указания сети, из которой пользователь хочет перехватывать трафик. Чтобы протестировать все интерфейсы, человек должен использовать другой параметр «-d», как показано на рисунке ниже:

tshark -D

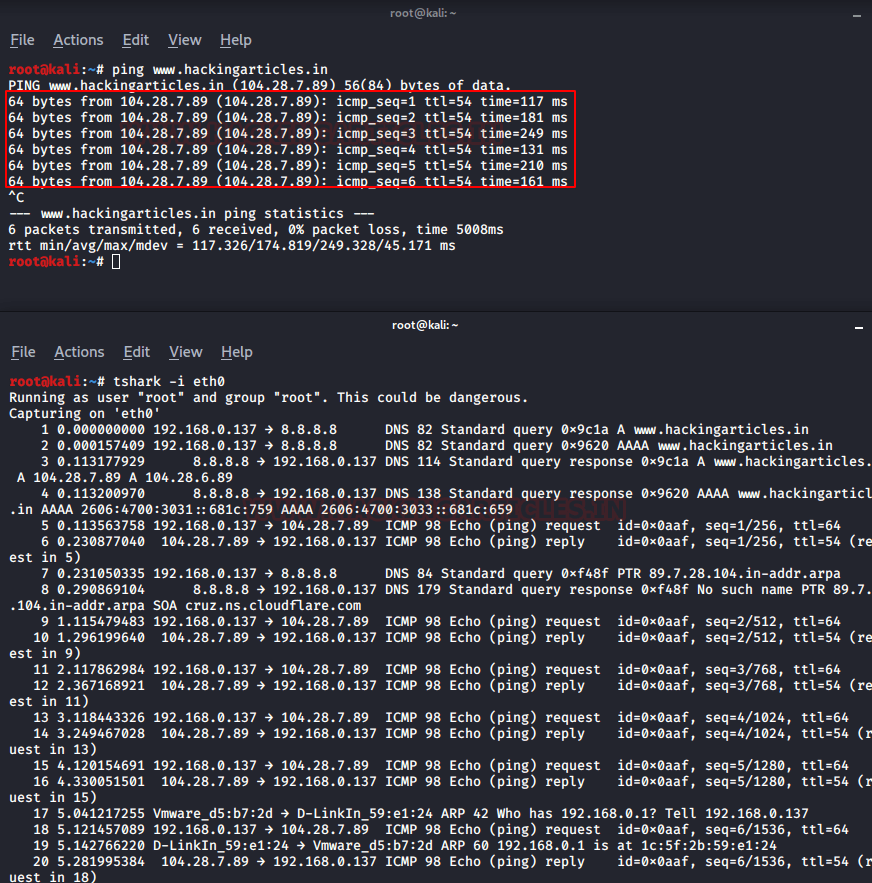

Захват трафика

Пришло время перехватить трафик. У пользователя есть множество вариантов выбора интерфейса для захвата трафика и его дальнейшего использования, поэтому он может выбрать любой из них в зависимости от собственных потребностей. Но в данном сценарии интерфейс, который пользователь собирается исследовать, — это «eth0».

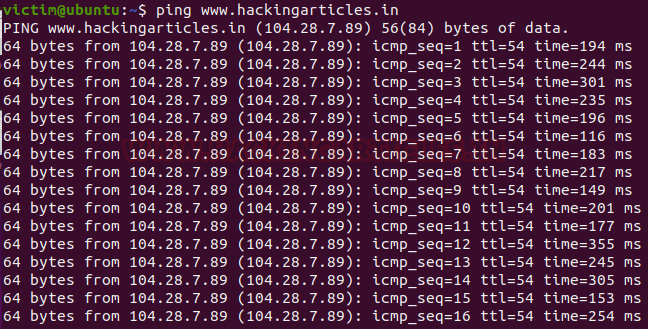

Чтобы перехватить трафик, вы должны инициировать этот процесс, так как человек тестирует его в отслеживаемой сети. Затем он будет использовать команду ping и только после этого указывать имя интерфейса с параметром «-i», как показано на рисунке ниже:

ping www.hackingarticles.in

tshark -i eth0

Как видно на картинке, инструмент выполняет трехстороннее рукопожатие, а затем запускает процесс запроса ICMP и получает ответ.

Promiscuous mode

Этот режим используется в качестве контроллера интерфейса для передачи всего трафика от TShark к центральному процессору и не передает его в другое место, где пакеты объединяются. Это происходит на маршрутизаторе или на персональном компьютере (при подключении к беспроводной локальной сети).

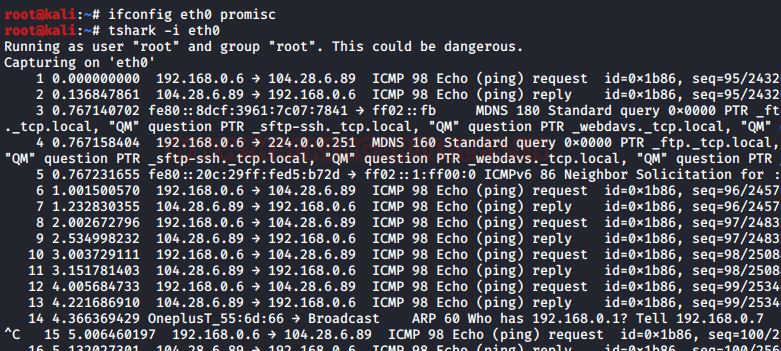

При использовании режима Promiscuous вам необходимо настроить его с помощью ifconstig, чтобы инструмент позволял пользователю захватывать пакеты данных со всей сети. Исходя из этого, человек начинает с проверки связи с веб-сайтами и попытки получить их пакеты данных.

Теперь следует настроить этот режим. Пользователь будет выполнять эти команды и попытается захватить пакеты:

ifconfig eth0 promisc

tshark -i eth0

Количество пакетов

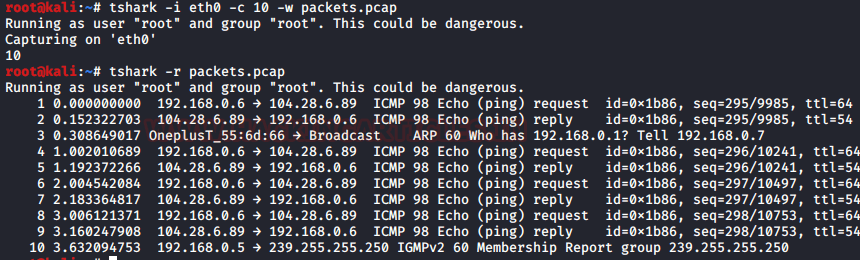

Tshark обладает рядом уникальных функций, с помощью которых пользователь может значительно повысить эффективность работы. Благодаря этому он сможет получить доступ к этим функциям с помощью различных параметров. Один из этих параметров — «-c», он позволяет человеку получить точный объем данных, которые ему нужны, и будет отображать только его. С помощью этой опции вы можете точно настроить результат захвата трафика.

tshark -i eth0 -c 10

Чтение и редактирование файла

В Tshark пользователь может редактировать и читать файл .pcap. Вы можете использовать опцию записи (-w), чтобы записать исходные данные пакета в стандартный формат .pcap и прочитать необработанные выходные пакеты в желаемом порядке. Чтобы сохранить пакеты для сохранения в файл .pcap, используйте следующую команду:

tshark -i eth0 -c 10 -w packets.pcap

Чтобы прочитать содержимое файла, нужно ввести следующую команду:

tshark -r packets.pcap

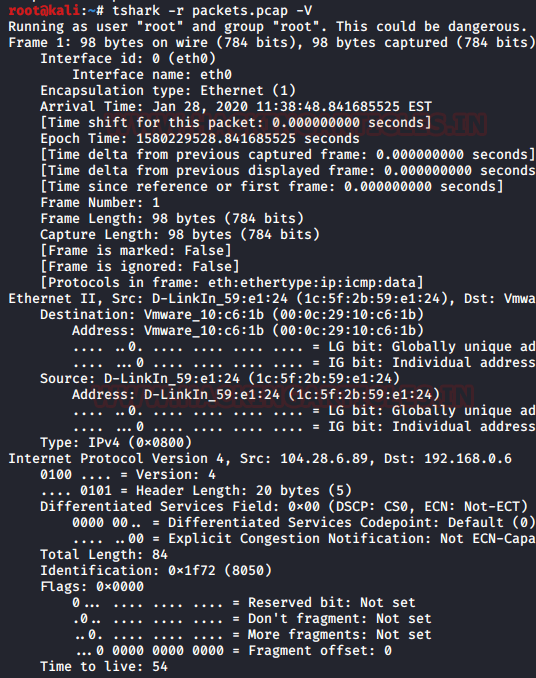

Verbose mode

Verbose mode позволяет пользователю получать больше информации о пакетах в трафике. Это позволяет человеку видеть информацию, содержащуюся в каждом пакете. При использовании этой опции необходимо использовать параметр «-v».

tshark -r packets.pcap -V

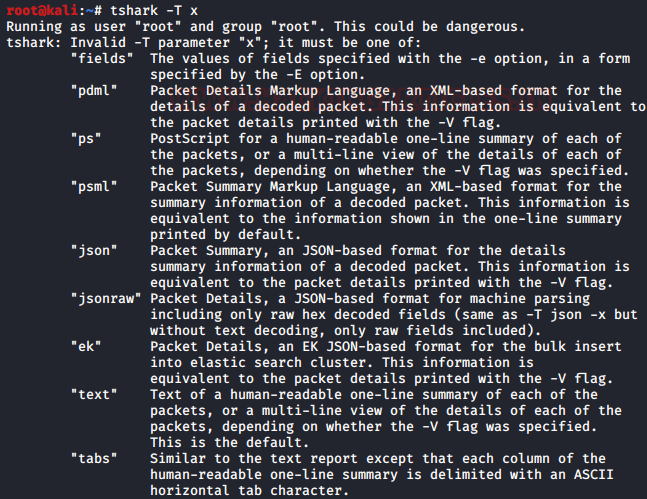

Формат выходных данных

Кроме того, для удобства в TShark есть опция «-t», которая позволяет сохранять декодированные пакеты во всех типах выходных форматов. Вы можете выбрать формат вывода так, чтобы его было легко читать. Чтобы увидеть все доступные параметры, вам нужно ввести следующую команду:

tshark -T x

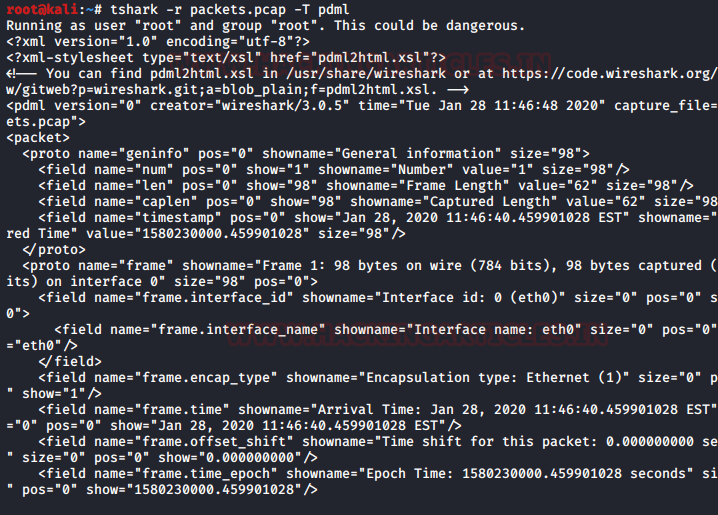

PDML

PDML расшифровывается как Packet Details Mark-Up Language, основанный на XML. Эта информация полностью аналогична Verbose mode, который был описан ранее. Если вы хотите получить данные в этом формате, введите следующую команду:

tshark -r packets.pcap -T pdml

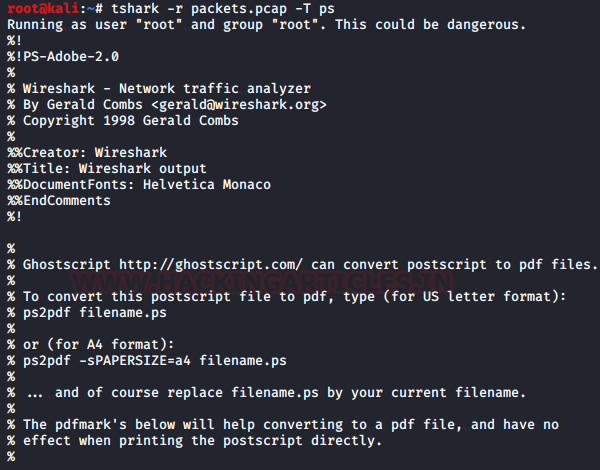

PS

Псевдоним «PS» означает PostScript. Данные представлены как однострочная сводка каждого пакета данных или как многострочное подробное представление пакета данных в соответствии со спецификацией. Однострочные тексты — это достаточно читаемые тексты, не вызывающие сомнений в их достоверности. Чтобы сгенерировать данные в этом формате, используйте следующую команду:

tshark -r packets.pcap -T ps

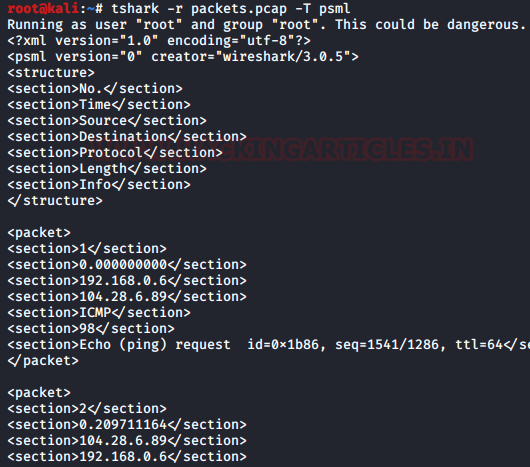

PSML

PSML означает Packet Summary Mark-Up Language. Это формат на основе XML, который включает сведения о пакете. Чтобы получить такой формат данных, вам необходимо ввести следующее:

tshark -r packets.pcap -T psml

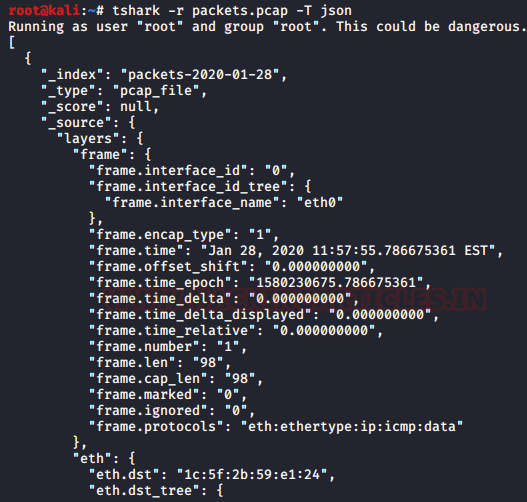

JSON

JSON расшифровывается как JavaScript-Script Object Notation. Это стандартный формат файла, позволяющий удобно читать текст. Все данные в этом формате полностью документируются и передаются в Wolfram. Чтобы увидеть, какие информационные пакеты находятся в этом формате, вам необходимо ввести:

tshark -r packets.pcap -T json

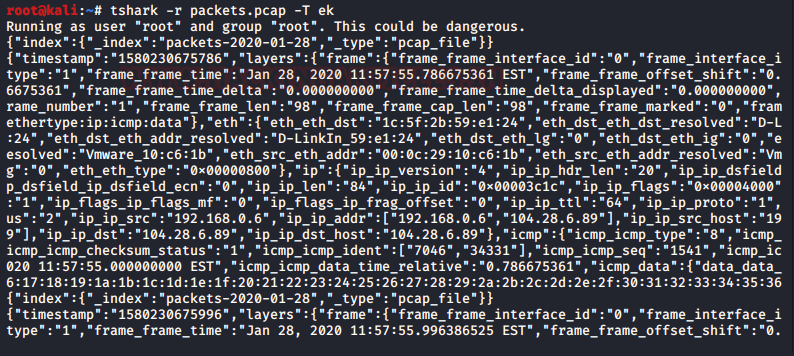

EK

Это функция формата JSON с разделителями новой строки для массового импорта с опцией гибкого поиска. Для этого формата следует использовать следующую команду:

tshark -r packets.pcap -T ek

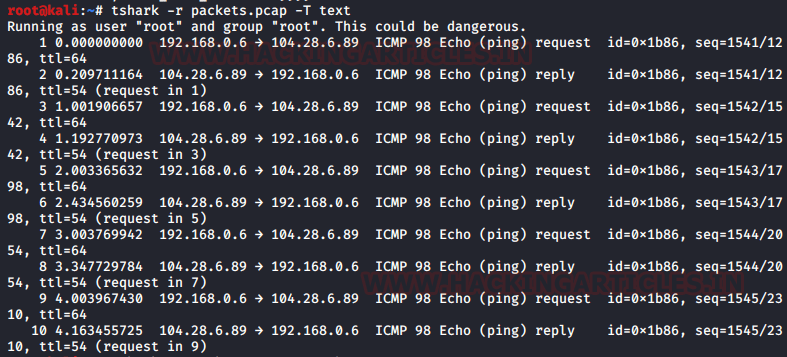

Текст

Текст представляет собой понятную для человека однострочную сводку каждого из пакетов. Это самый простой из форматов. Для него человек будет использовать следующую команду:

tshark -r packets.pcap -T text

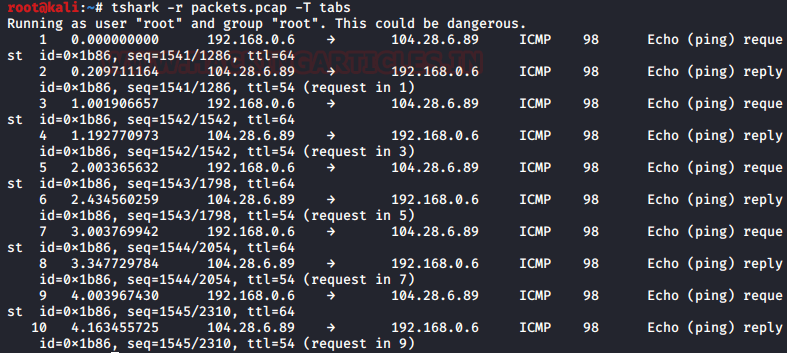

Таблица

Этот формат очень похож на текст, за исключением того, что он включает в себя горизонтальное разделение ASCII (oxo9) между каждым столбцом. Чтобы попробовать этот формат, следует ввести:

tshark -r packets.pcap -T tabs

Разница между декодированными пакетами и кодированными пакетами

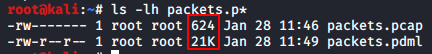

При попытке записать пакеты данных в формате .pcap человек сжимает все данные на более мелкие части. Поэтому, чтобы лучше понять эти пакеты, необходимо их расшифровать, что приведет к разнице в размере файлов. Теперь, чтобы узнать размер любого файла, вам нужно использовать следующую команду:

ls -lh packets.p*

Как уже было сказано, есть большая разница в этих файлах, поэтому человек использует методы декодирования для извлечения нужной ему информации.

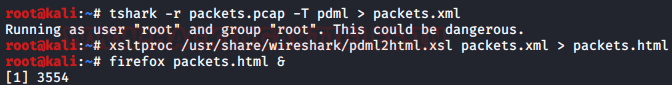

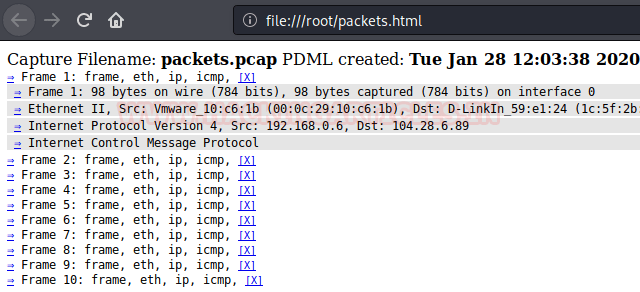

Преобразование PDML-файла HTML-страницы

Wireshark отличается от TShark тем, что Wireshark — это инструмент на основе графического интерфейса, а TShark — это инструмент командной строки. Однако, благодаря некоторому внешнему источнику, человек также может просматривать пакеты данных HTML. В этом случае пакетные данные необходимо сохранить в формате PDML, а затем преобразовать в формат файла XML с помощью следующей команды:

tshark -r packets.pcap -T pdml > packets.xml

XML-файл будет сохранен в папке /usr/share/wireshark/pdml2html.xsl. Если вы собираетесь запустить этот файл, вам нужно будет использовать инструмент xsltproc для создания HTML-страницы. В результате, создание HTML-страницы отформатирует всю ненужную информацию и отобразит только полезные данные. Теперь, чтобы создать HTML-страницу, вам нужно использовать следующую команду:

xsltproc /usr/share/wireshark/pdml2html.xsl packets.xml > packets.html

Чтобы открыть HTML-страницу в браузере, нужно обратить внимание на приведенное выше изображение и использовать следующую команду:

firefox packets.html &

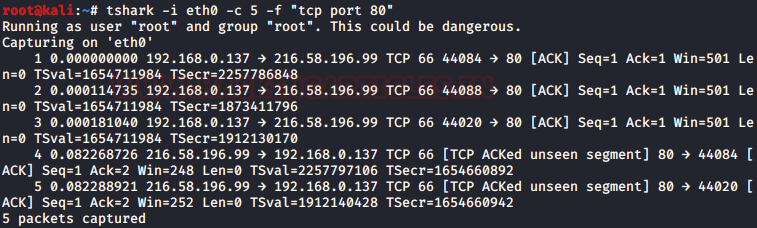

Захват пакетов определенного порта

В большинстве случаев пользователь использует Wireshark на определенном порту. Пользователь может захватывать пакеты данных с определенного порта в TShark с опцией «-f». Это позволяет лучше анализировать пакеты сетевых данных. С помощью этой функции вы можете захватить TCP порт 80:

tshark -i eth0 -c 5 -f "tcp port 80"

Экранный фильтр

В Wireshark был представлен экранный фильтр. Эта услуга помогает пользователям фильтровать захваченные пакетные данные, а также пакеты данных в реальном времени. Благодаря этому фильтру человек может получить любой тип фильтра, который ему нужен.

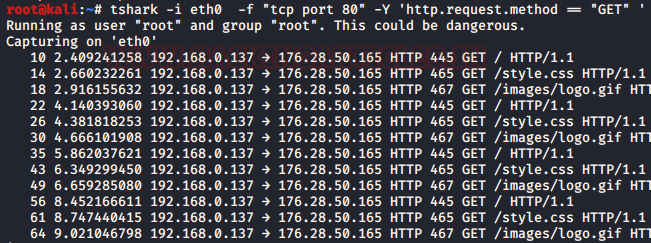

В данном сценарии пользователь применяет фильтр GET request для захвата только GET request из трафика. Используется команда:

tshark -i eth0 -c 5 -f "tcp port 80" -Y 'http.request.method == "GET" '

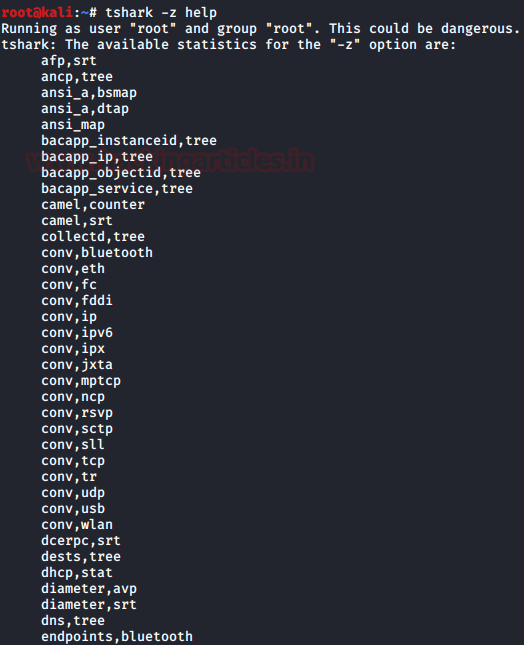

Статистические данные

С помощью TShark вы можете собирать различные виды статистики и просматривать их в результате чтения захваченного файла. Для этого будет использоваться параметр «-z» в TShark. Во-первых, чтобы узнать все возможные параметры в параметре «-z», пользователь откроет TShark с уже включенной опцией, за которой следует ключевое слово help. На следующем рисунке представлен список поддерживаемых форматов.

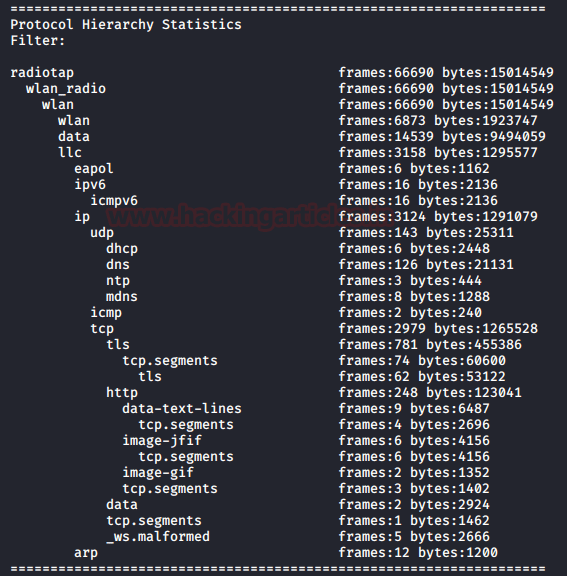

Статистика иерархии протоколов

TShark позволяет создавать иерархию на основе протоколов, в которой будут перечислены пакеты и байты. Чтобы использовать эту функцию, вам необходимо определить опцию «io, phs» в параметре «-z». Если после опции «ios, phs» фильтр не указан, статистика будет рассчитана для всех пакетов в пределах диапазона видимости. Однако, если в настройках установлен специальный фильтр, TShark будет учитывать статистику для тех пакетов, которые соответствуют выбранному пользователем. Пользователь сначала захватил некоторый трафик, а затем скопировал его в файл .pcap. Кроме того, он будет использовать файловый трафик для классификации этих данных в иерархии протоколов. Читатели могут видеть, что у пользователя есть определенный набор кадров, размер пакетов в байтах и протокол, используемый для передачи данных.

tshark -r wlan.pcap -z io,phs

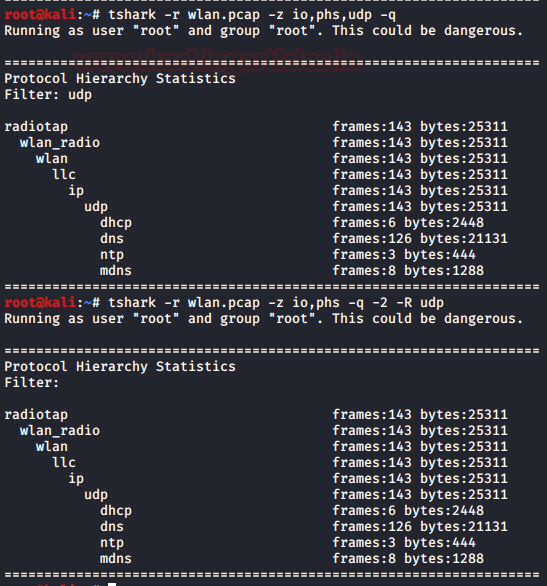

Анализ фильтра для чтения

При первом анализе пакета необходимо применить указаный фильтр (который использует синтаксис фильтров чтения/отображения, а не фильтров захвата)., который используется в пакете. В будущих случаях пакеты, не соответствующие фильтру, также не будут рассматриваться. Этот параметр важен для многих сигналов. Поля, такие как «ответ в структуре №», не могут использоваться с этим фильтром, потому что они не могут быть оценены. Устанавливается параметр «-2», который позволяет проводить двухпроходный анализ. Это заставляет Tshark кэшировать вывод до тех пор, пока вся первая часть не будет завершена, но также заполняет поля, которые требуют будущих знаний, а также правильно вычисляет зависимости фреймов повторной сборки. Здесь пользователь может увидеть два разных анализа: первый — анализ первого прохождения, а другой — двухпроходный.

tshark -r wlan.pcap -z io,phs,udp -q

tshark -r wlan.pcap -z io,phs -q -2 -R udp

Анализ конечных точек

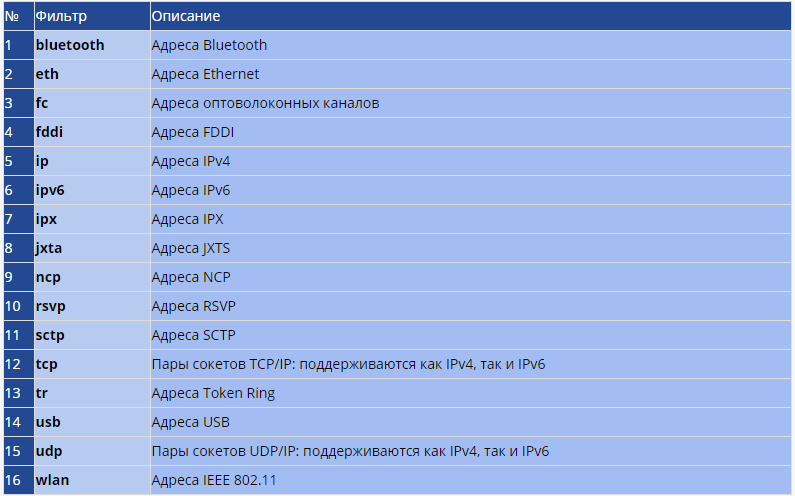

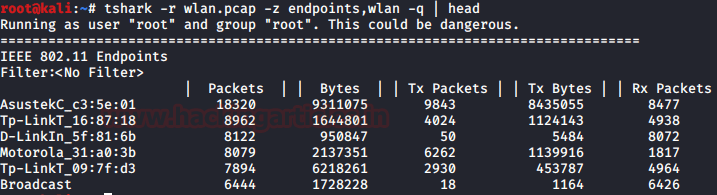

Следующий пункт, который помогает человеку разобраться со статистикой, — это «Конечные точки». Будут созданы таблицы со списком всех конечных точек, на которые следует обратить внимание при захвате. Это будет использоваться с функцией «type», которую можно применить с параметром endpoint и указать тип конечной точки, для которой человек желает сгенерировать статистику.

Список конечных точек, поддерживаемых TShark, выглядит следующим образом:

Если пользователь указывает конкретный фильтр, статистика рассчитывается для этого конкретного фильтра. Изображение с такой таблицей создается путем выбора формы строки каждого разговора и отображения ее в зависимости от количества пакетов на байт в одном направлении и общего количества пакетов в каждом направлении. По умолчанию данные в этой таблице отсортированы по общему количеству фреймов.

tshark -r wlan.pcap -z endpoints,wlan -q | head

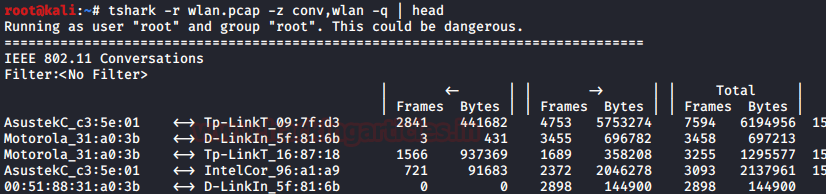

Анализ бесед

Далее следует следующий раздел, в котором мы уже можем увидеть некоторые сходства с предыдущим.Именно «conversation» помогает в статистике.При захвате будет создана таблица с перечнем всех разговоров, которые могли бы быть увидены во время захвата.Функция type, что используется с опцией conversation, укажет тип беседы, для которой человек хочет сгенерировать статистику.

Если пользователь установил определенный фильтр, статистика вычисляется для этого конкретного фильтра. Монитор отобразит таблицу, сформированную путем сопоставления однострочной формы каждого диалогового окна и отображения пакетов на байт в каждом направлении и общего количества пакетов на байт. Данные отсортированы по общему количеству фреймов.

tshark -r wlan.pcap -z conv,wlan -q | head

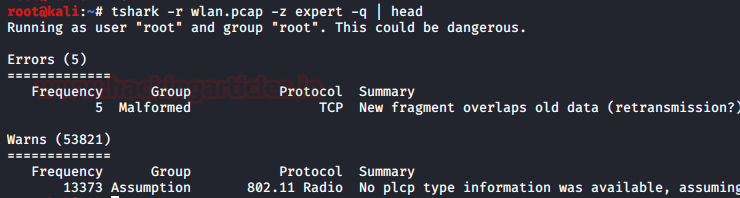

Анализ в экспертном режиме

Модуль статистики TShark имеет экспертный режим. В то же время он должен собрать большой объем данных на основе полученной информации, а затем распечатать их в определенном порядке. На данный момент вся эта информация сгруппирована по разделам — ошибки, предупреждения и т. д. Человек также может использовать экспертный режим с определенным протоколом. В этом случае будет отображаться весь экспертный элемент конкретного протокола.

tshark -r wlan.pcap -z expert -q | head

Заключение

На этой информации мы пока закончим повествование о TShark.В следую щей части данной статьи продолжим обзор функций данного анализатора и его возможностей.