Далеко не каждый «удаленный аккаунт» в Telegram действительно удален. Часто их используют, чтобы обмануть либо покупателя канала, либо продавца. Но иногда жертвами становятся и сами гаранты сделок. Это и произошло в начале октября с

…Blog Posts

Сегодня в выпуске: простой и эффективный способ обмана Face ID, реверс-инжиниринг прошивок IoT-устройств, неожиданные результаты сравнения производительности Java и Kotlin, сравнение паттернов MVC, MVP, MVVM и MVI, советы по использованию Android Studio. А также:

…Сегодня мы раскажем вам как взломать сайт бесплатно самому и без посторонней помощи. Это стало доступно после публикации свежей уязвимости такого изместного движка как Drupal. Конечно большинство крупных сайтов уже закрыли данную уязвмость, но

…Постепенно месенджер телеграмм становится неотьемлемой частью нашей жизни. И не только жизни. Он превращается в эфективный бизнес инструмент который приности не мало денег. Одним из таких направлений является создание и раскрутка телеграмм каналов. На

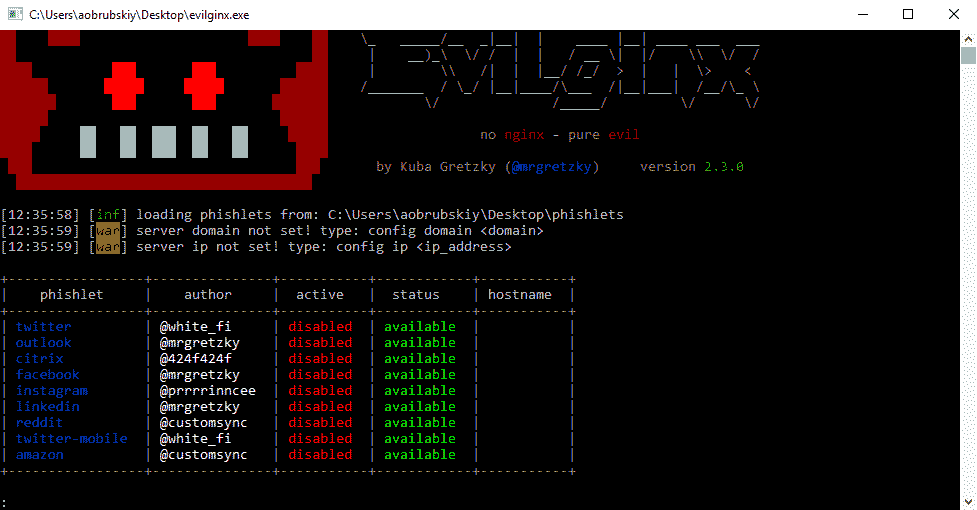

…MITM атака на сегодняшний день является одной из самых эффективных атак направленных на кражу идентификационных данных для входа в различные web сервисы. Как ни парадоксально но это также является одной из самых легко реализуемых

…Что это и зачем нужна двухфакторная аутентификация

Двухфакторной аутентификацией называется современный и надежный способ защиты учетных записей (аккаунтов) от взлома. Он позволяет идентифицировать пользователя при помощи двух разных типов «ключей». Например, первым

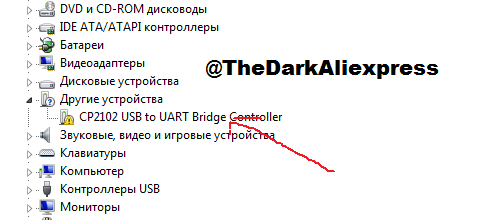

…Работа в тени прежде всего подразумевает обеспечение собственной безопасности и анонимности, поэтому мимо этой темы я просто не мог пройти. Сегодня я раскажу вам как своими руками создать девайс, который пригодится практически каждый день и позволит

…Чтобы испытать новое средство для реверса, созданное в стенах АНБ США, я решил поломать замечательную и несложную крэкми MalwareTech. Выбрал ее неслучайно. В одной из своих статей я рассказывал о том, как устроена

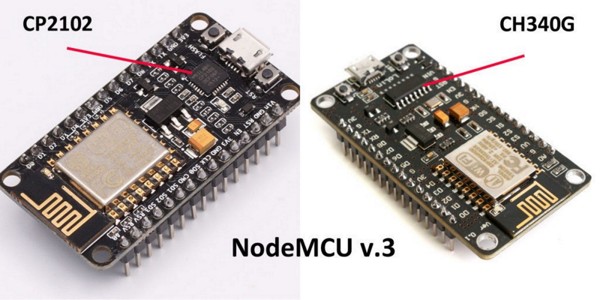

…В этой статье мы разберем как c помощью программного обеспечения превратить устройство на базе модуля ESP8266 в глушилку Wi-Fi сигнала.

После того как вы подключите модуль к компьютеру потребуется установить драйвера

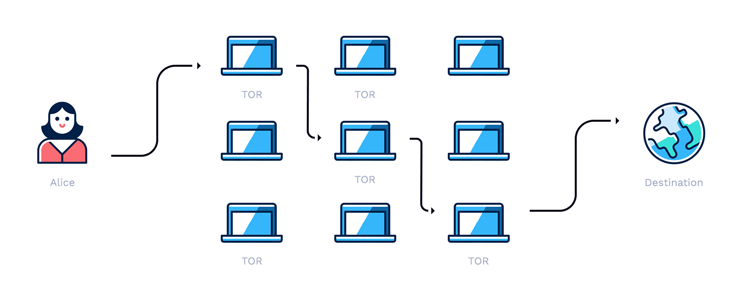

Тот кто не задумывался о своей анонимности в сети интернет рано или позно о ней начнет задумываться это 100%. И как только вы начнете погружаться в эту тему, вы получите огромное количество статей которые

…IMEI — это номер, обычно уникальный, для идентификации телефонов GSM, WCDMA и IDEN, а также некоторых спутниковых телефонов. Имеет 15 цифр в десятичном представлении, где последняя цифра контрольная по алгоритму Луна, либо 17, где ещё

…Многим не всегда удобно «скакать» по разным браузерам для интернет-серфинга то в Chrome, то в Tor Browser. Поэтому давайте рассмотрим вариант — не покидать Chrome используя расширения.

…

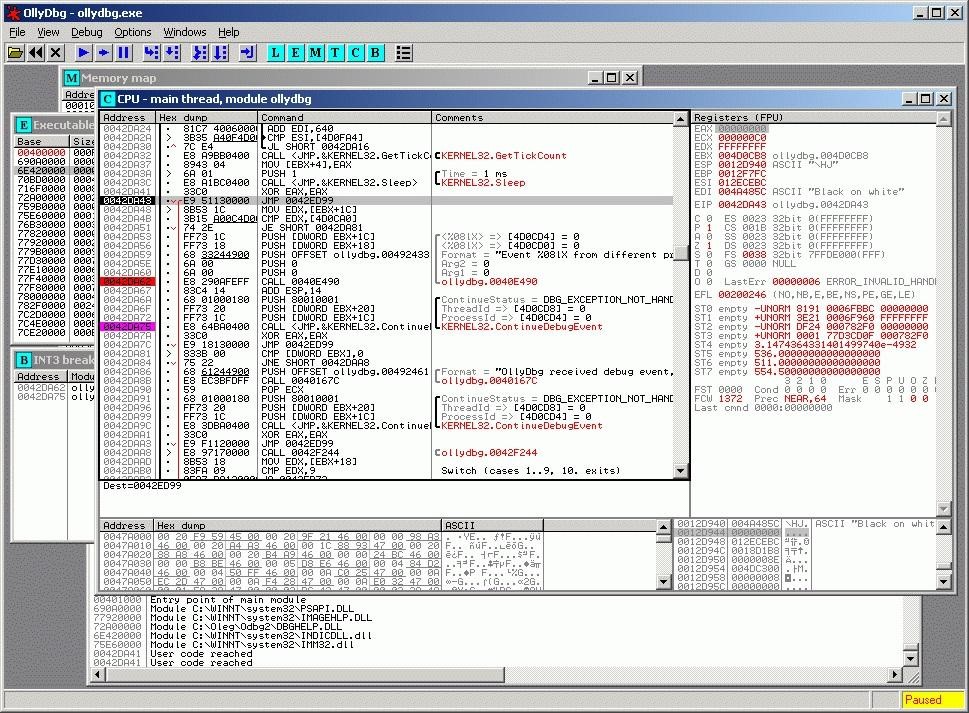

Есть множество решений для защиты программ, которые определяют работу внутри изолированных сред, работают с антиотладочными приемами, контролируют целостность своего кода и динамически шифруют свои данные в памяти, защищаясь от дампа. Еще одна мощная техника

…Предлагаем вашему вдниманию исчерпывающую информацию о уязвимостях в системе мобильной связи SS7. Данные уязвимости дают возможность бесчисленным манипуляциям над мобильными устройствами. В том числе перехват SMS, прослушивание, осуществление звонков от имени других абонентов и т.д.

Все чаще встречаются новости об утечках. Исследователи находят конфиденциальную информацию в открытых базах данных (MongoDB, Elasticsearch, Kibana, CouchDB, Hadoop и другие). После этого начинаются скандалы, серьезные испытания для компаний и даже судовые расследования на сотни миллионов

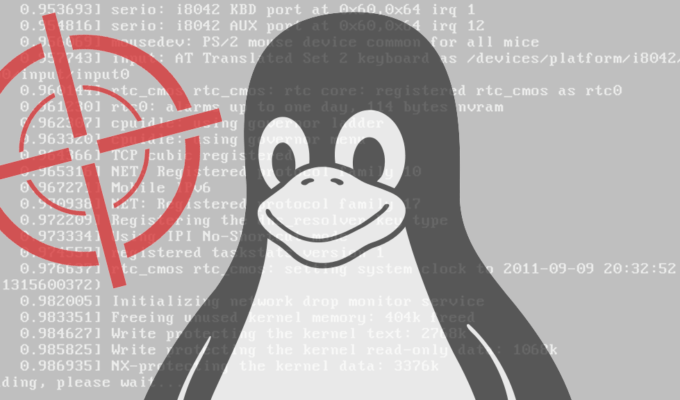

…Друзья, сегодня минимум слов, максимум дела! В материале ниже будем смотреть инструменты пост-эксплуатации для систем Linux! Что можно сделать после того как ты уже прорвался во внутренний периметр сети, или, как на CTF-соревнованиях, когда

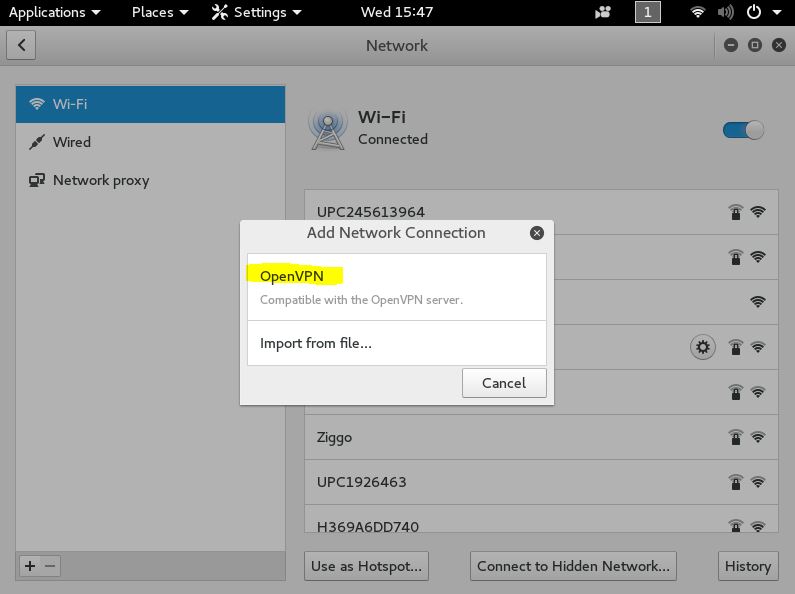

…VPN создана для установления виртуального соединения между узлами с использованием выделенных соединений, виртуальных туннельных протоколов или шифрование трафика. На Kali Linux, по умолчанию, опция VPN является неактивной, т. е. недоступной для добавления новых соединений. Эта

…Однажды я перепрошил свой телефон, а раз так, то решил заодно попробовать отказаться от Google Play Services. Google Apps поставляются с большинством android смартфонов, множество программ привязаны к ним, зачем мне всё это нужно?

…Telegram — мессенджер для смартфонов, позиционирующий себя как безопасный, защищающий не только от злоумышленников, но и от государственных структур. Маркетинг сделал своё дело и мессенджер получил свою аудиторию, но при этом многие известные специалисты

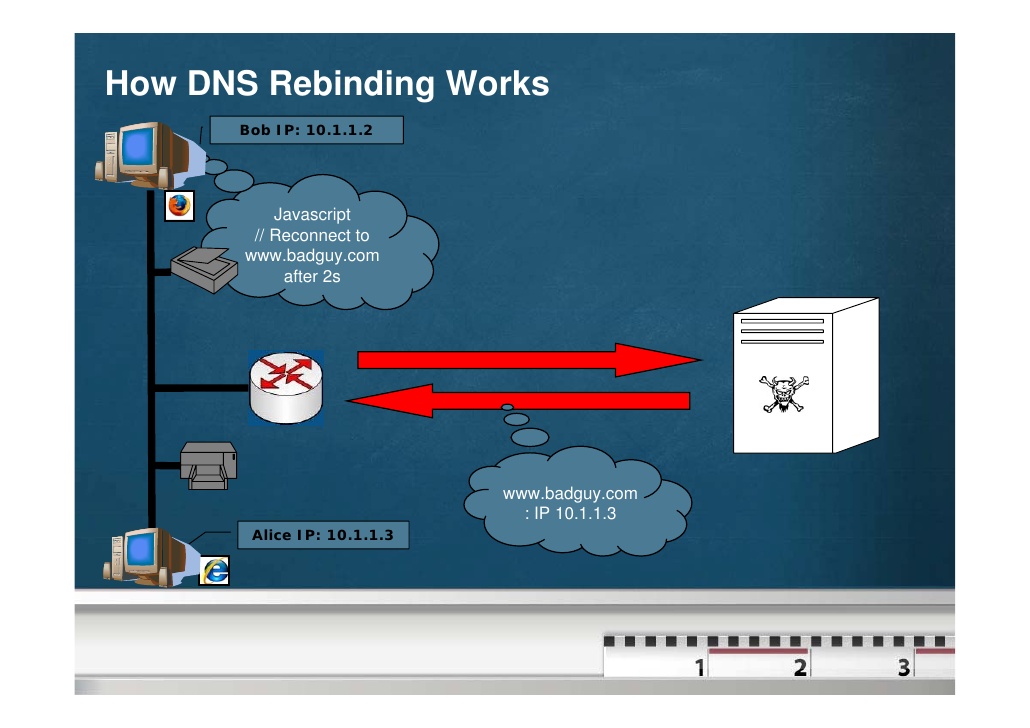

…Сегодня мы бы хотели рассказать об одной старой и почти всеми забытой атаке под названием DNS rebinding. Первые разговоры о ней начались еще в 2007 году, однако тогда эксперты из области практической информационной безопасности

…Цель этой статьи – показать какие последствия могут быть при использовании публичных WiFi сетей.

…

…

Не так давно у меня появилось желание написать целую серию статей о безопасности, приватности и анонимности в интернете. Я не хочу тратить время читателей, в очередной раз описывая весьма плачевную ситуацию со сбором персональных

…C помощью инструмента FakeImageExploiter можно получить доступ к удаленному компьютеру с помощью полезной нагрузки внедренной в файл изображения.

…

… Чтобы знать, когда и как можно вернуть себе информацию, надо понимать и как она может быть уничтожена безвозвратно. А в некоторых ситуациях бывает просто необходимо: например, уничтожение корпоративной информации при утилизации оборудования, уничтожение ваших

…Я потратил много времени на то, чтобы опробовать и убедиться в работоспособности методов, которые я приведу в данной статье. Существует несколько путей взлома аккаунтов Snapchat ваших друзей (а может даже и полных незнакомцев). Скорее

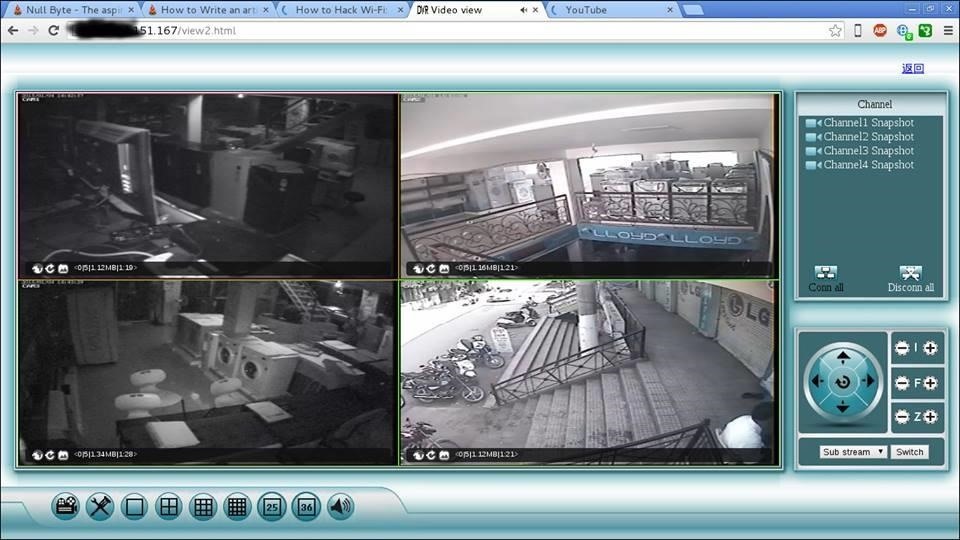

…Тактики электронного противостояния основаны на блокировании, прерывании или отключении объектов от той технологии, на основе которой они работают. И объекты IoT («Интернет Вещей») особенно уязвимы к такого рода атакам. Беспроводные камеры безопасности, такие как

…Необычные виды устройств и гаджетов есть не только у сотрудников спецслужб и агентов 007. Немало девайсов были специально разработаны для нужд хакеров и исследователей безопасности. Что они собой представляют? Мы решили собрать настоящий хакерский

…Сегодня я хочу тебе показать на практике, как может применяться атака Directory Traversal или Path Traversal. Это очень простая и популярная атака. Но с ее помощью можно получить доступ к важной информации на сервере.

…Wi-Fi jammer, или глушилка Wi-Fi, — это гаджет, который предназначен для отключения беспроводных устройств от хотспота. Зачем это нужно? Можешь вообразить себе как дружеский розыгрыш (сосед, конечно, обрадуется, когда ты оборвешь его порноролик или,

…В современном мире любой пользователь интернет сети, проходил регистрацию хотя-бы на мейл.ру. Но обычно любой средне-статический пользователь зарегистрирован как минимум на 30ти сайтах и сервисах. Многие утверждают, что полной анонимности не существует. Но это

…