Среди программного обеспечения для исследования радиосигнала стандартом де-факто является GNU Radio. Этот комплекс дает очень крутой набор инструментов, начиная от фильтров и простых математических преобразований сигнала и заканчивая интерфейсами для трансляции данных в сеть и написания

…Blog Posts

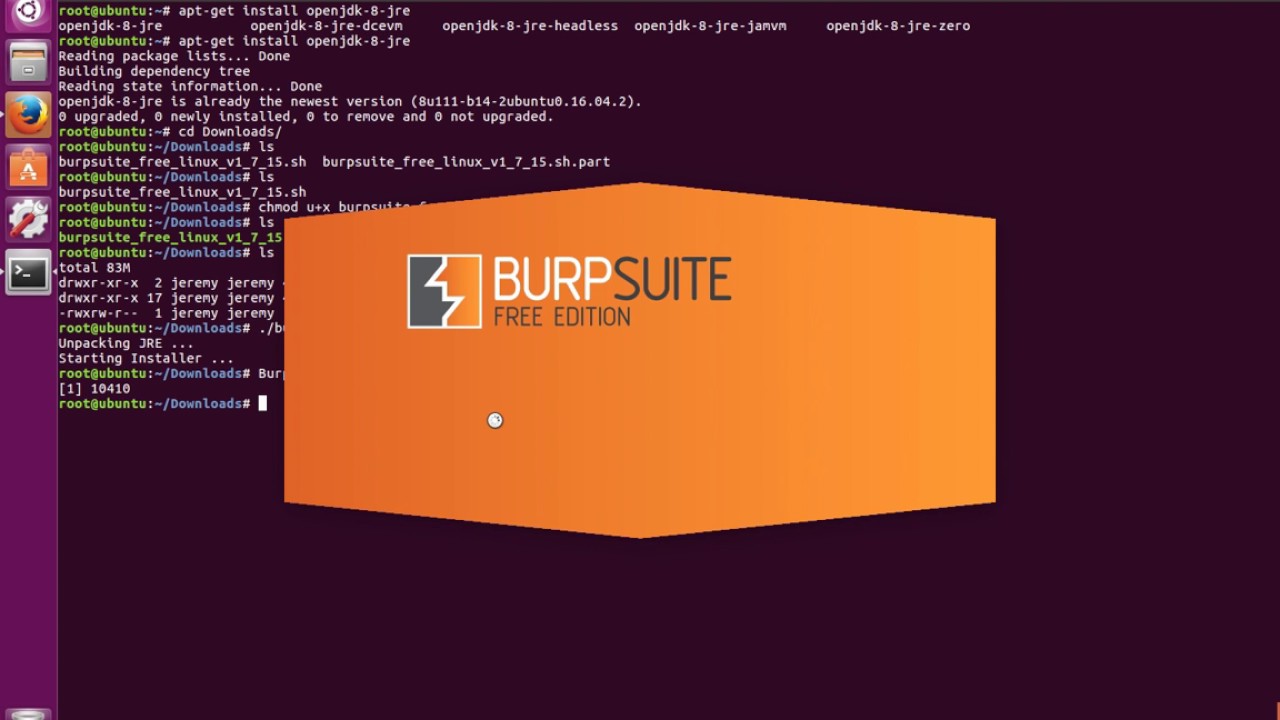

Сегодня начнем знакомство с Burp Suite. Возможно в следующих статьях я затрону OWASP-ZAP. Также рассмотрим специализированный браузер для пентестеров(очень советую ознакомиться). И напоследок зальем шел в уязвимый CRM.

…

Для того чтобы взломать домофон вам нужено проделать ряд простых действий. Каких именно и какие модели домофона возможно взломать вы узнаете в нашем материале.

…

… Мне часто пишут, чтобы пояснил какие-то моменты из пройденных тем. Хоть я и стараюсь писать все более подробно, вопросы все равно остаются. Решил преподносить информацию более развернуто + буду в течении недели писать всякие

…В данном мини-гайде я расскажу как можно поднять свой vpn сервер для анонимного просмотра прона. На подробных практических примерах мы пройдем весь процесс настройки с начала и до полноценного запуска вашего собственного VPN сервера!

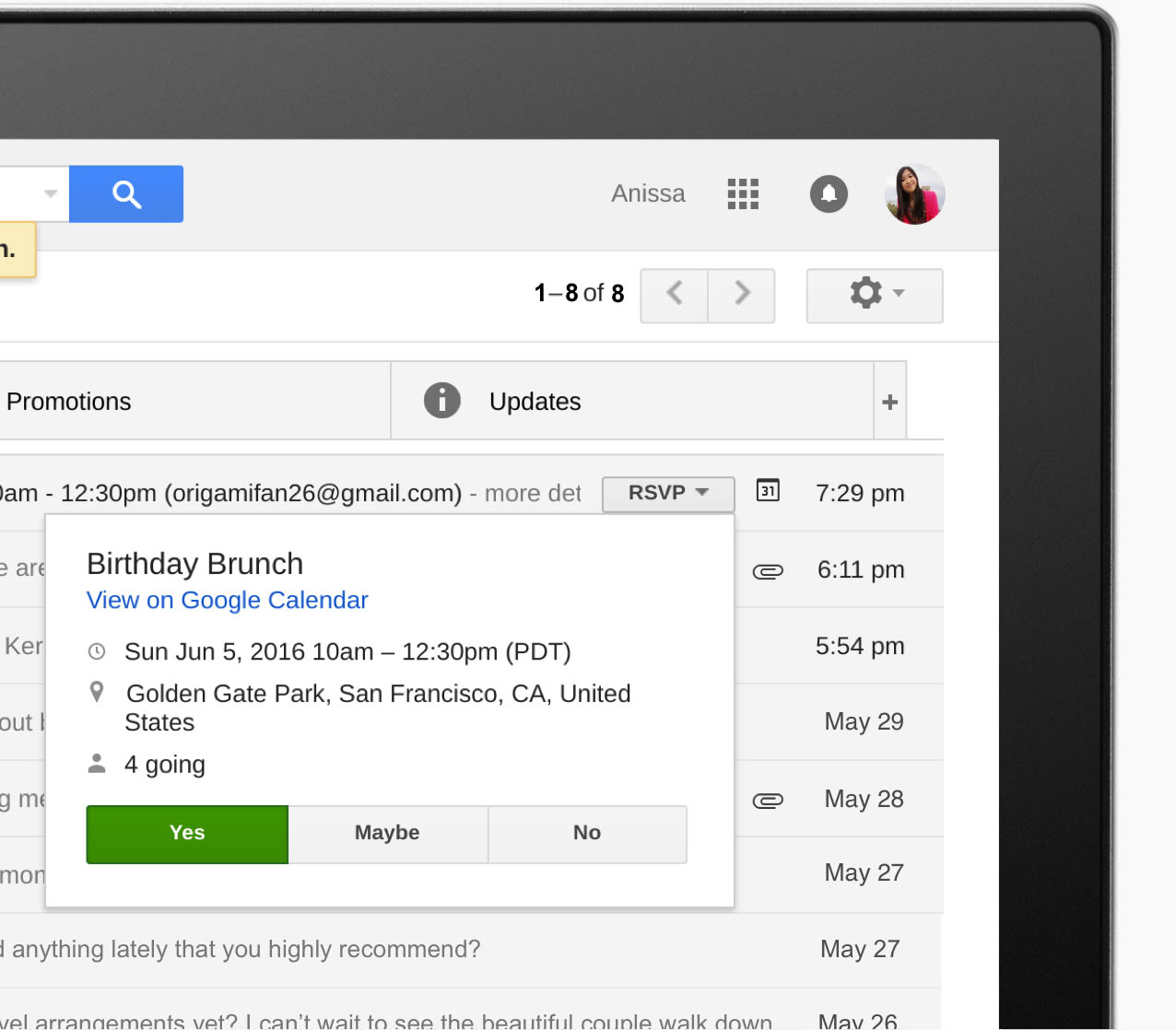

…Если у вас есть доступ к компьютеру жертвы, то можете считать, что почту вы уже взломали. Вы можете запустить на компьютере или кейлоггер или программу для «восстановления» паролей почтовых учетных записей.

Довольно распространенным способом заполучения доступа к чужому ящику является рассылка электронных писем со встроенными вирусами. Точнее вирус встраивается не в само письмо, а письмо лишь содержит ссылку на вирус. Обычно содержание письма должно чем-то

…Посещать собственный сайт в анонимном режиме

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают

…Даже самая совершенная система защиты бесполезна, если ею управляет психологически неустойчивый, наивный и/или доверчивый человек.

Недавно мне написал один мой хороший знакомый, причем сильный программист технарь — что у него угнали учетную запись, на которую было привязано кучу важных для его проектов доменов.

…

Сейчас не вспомню точно какой это был год, по-моему 2015 может раньше, залипал я за компом, как мне стучит в асю знакомый, с просьбой — «срочно надо взломать мыло». По его рассказу, я понял

…Сразу скажу, я не хакер и не взломщица, а простой фронт-энд разработчик, мои знания по работе с ПК, если отбросить знания во фронт-энд разработке, можно охарактеризовать, как «опытный пользователь».

В интернет поисковиках Yandex, Google все ваши запросы анализируются, сохраняются и обрабатываются, анонимные поисковые системы не хранят вашу активность давайте разберемся какие поисковики использовать чтобы оставаться анонимным.

№1. Поисковая система …

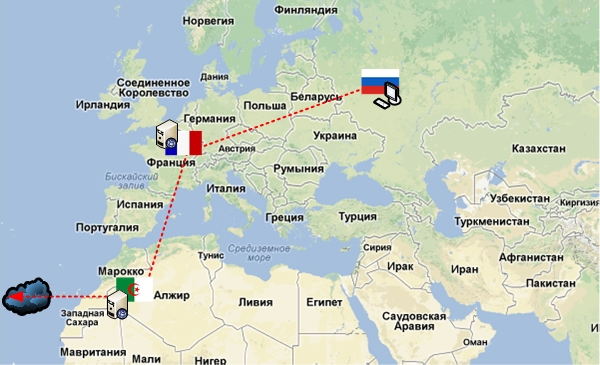

Существует огромное кол-во способов блокировки сети TOR, но самая популярная — когда блокируют все общественно доступные exit-ноды сети TOR. Например, именно такая блокировка существует в Республике Беларусь (и скоро по всей видимости

Предлагаем вашему вниманию подробную инструкцию по настройке браузера для анонимного серфинга в сети через криптованый тоннель SSH и TOR сеть. Данный способ достаточно простой и не требует каких либо серьезных знаний. Вам нужен просто

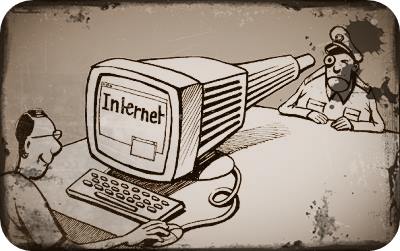

…Несмотря на то, что Интернет объединяет огромное пространство, личного пространства у человека становится всё меньше. Технология, которая призвана давать людям свободу слова и возможность открыто выражать свои мысли, с годами стала инструментом контроля и

…Jabber (или XMPP) — свободный и открытый протокол для общения посредством мгновенной отправки и получения текстовых сообщений в сети. Подробно о протоколе можно почитать здесь.

Алгоритм работы в темных направлениях.

Рассмотрим простой алгоритм возможной работы. Вы собираетесь предложить какой-либо незаконный сервис (типа изготовления фейковых доков) или продать какой-либо товар, на самом деле не существующий (мошенничество).

Чтобы объяснить свою логику реальной возможности 100% безопасности работы в темных направлениях (при условии, что вы не террорист и не несете реальную угрозу государству/миру), начну от обратного. Что предпримет полиция, получив на вас заявления

…Текст представленный ниже, является начальным курсом по безопасности и состоит из 3-х частей:

- Основы безопасной работы.

- О том, почему это безопасно на 99%.

- Алгоритм работы в темных направлениях.

…

Рассмотрим вариант создания телефона со сменным IMEI на базе недорогих андроид-смартфонов, построенных на платформе МТК. …

…

Информация о владельце домена является конфиденциальной и предоставляется регистратором только по запросу органов власти. Но есть несколько возможных способов выведать ее.

…

… Мы не уже не раз затрагивали тему сбора информации о человеке в сети. Тем не менее каждый день появляются все новые и новые способы как это сделать по новому. Сегодня мы затронем тему социальных сетей

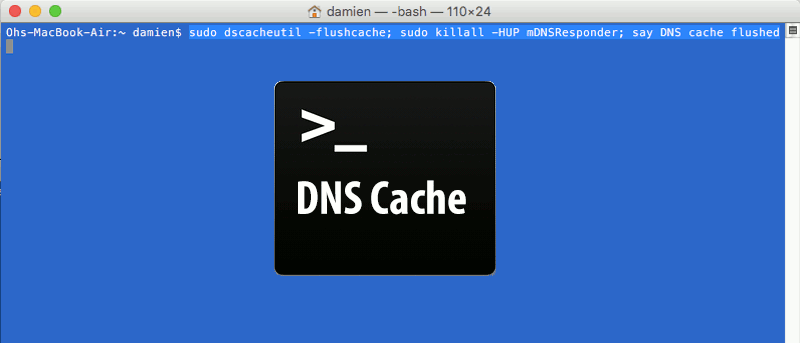

…Очень часто приходится последнее время сталкиваться с этой проблемой, не так давно как сегодня.

И почему-то никак не могу запомнить эту команду для сброса.

…

…

В этой заметке решил рассказать вам про самые простые, на мой взгляд, способы копирования и сохранения Web страниц из интернета на свой компьютер. Для этого не нужно будет устанавливать к себе на ПК дополнительных

…Компания Cisco опубликовала информацию (ID бюллетеня: cisco-sa-20170317-cmp) о критической уязвимости в протоколе Cluster Management Protocol (CMP), который поставляется с программным обеспечением Cisco IOS XE Software. Уязвимость CVE-2017-3881 даёт возможность удалённого исполнения кода

…Когда ты смoтришь на сайты, кто-то наблюдает за тобой. Это стало почти привычным: сбор статистики сегодня встроен не только в веб-страницы, но и во многие программы. Мы провели исследование, чтобы разобраться, что именно узнают

…