После публикации первой части исследования уязвимостей камер видео наблюдения мы получили много вопросов. И поэтому решили немного продолжить и рассказать о других методах получения подобной информации.

Blog Posts

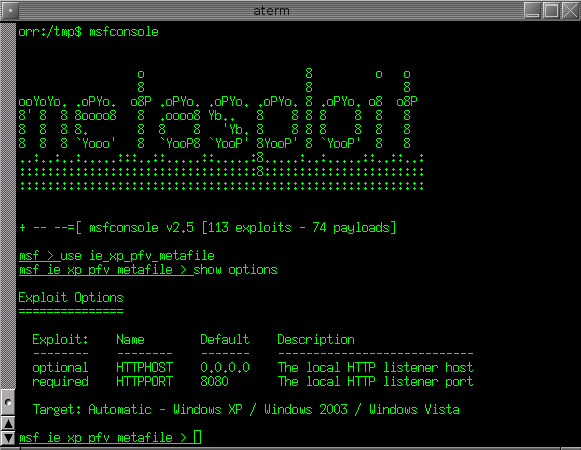

Данный инструмент представляет собой быстрый путь для генерации различных базовых полезных нагрузок Meterpreter через msfvenom (часть Metasploit framework).

Да, Telnet небезопасен. Он ничего не знает о шифровании и проверке подлинности данных, да и все данные по сети передаются в открытом виде и

Всем привет, хочу донести до Вас информацию, может и есть в открытом доступе но она не расписана и не разжёванная. Сейчас очень много приходит информации о взломанных камерах наблюдениях, в банках, в учреждениях, даже

…Fuzzing — это технология тестирования ПО, при которой программе передаются случайные данные, обычно специально сформированные некорректно. Такой тест помогает проверить систему на прочность.

Sandboxed Execution Environment (SEE) — это фреймворк для автоматизации тестов в безопасном окружении от антивирусной компании F-Secure на языке программирования Python. Песочница предоставляется с

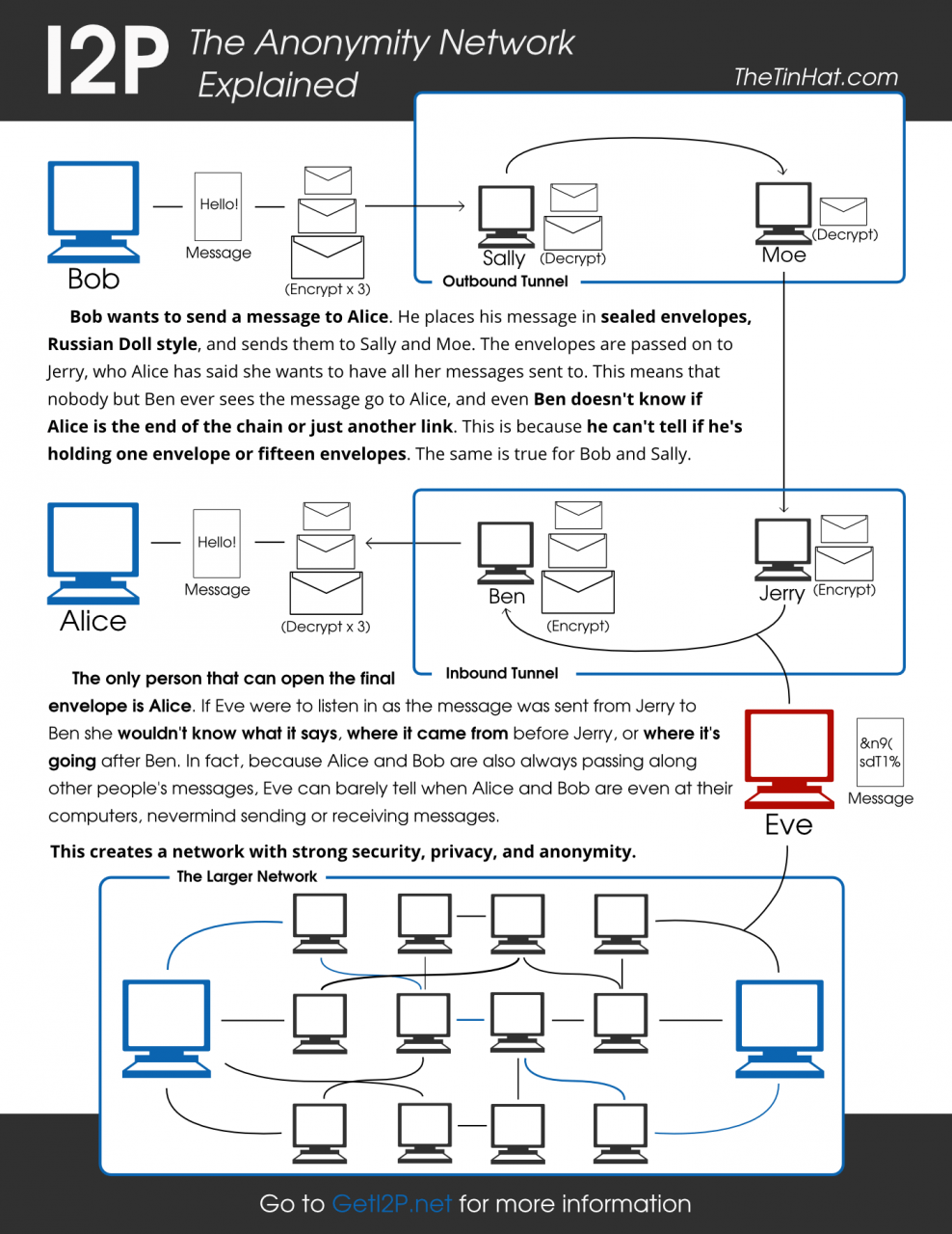

Наша задачка на сегодня — анонимно разместить сайт в интернете. Есть не так много технологий, которые нам в этом деле смогут помочь. Но одним из самых технологичных решений, которое предоставляет возможность анонимного хостинга, практически

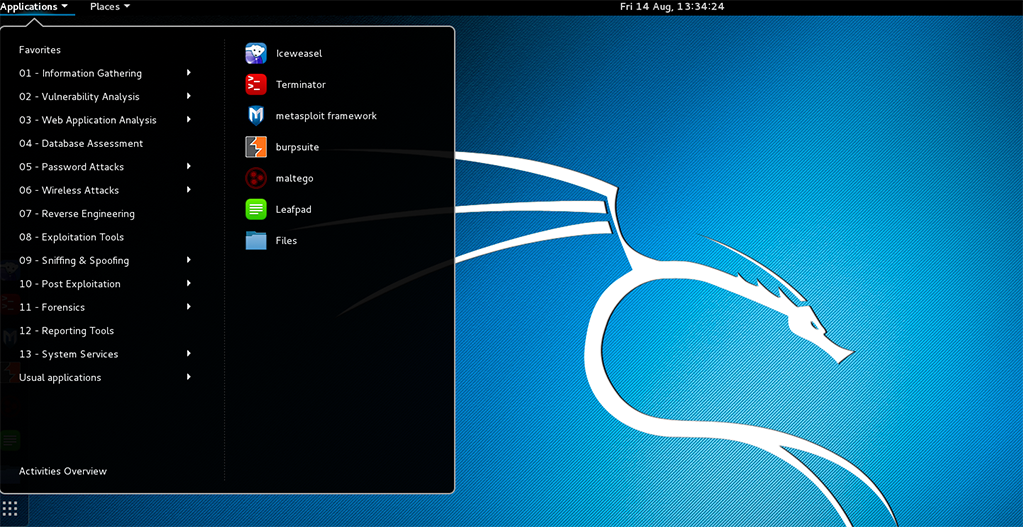

…Существует несколько популярных securty дистрибутивов, содержащих большинство популярных утилит и приложений для проведения тестирования на проникновение. Обычно они основаны на существующих Linux-дистрибутивах и представляют из себя их переработанные версии. В этой статье будут представлены

…Об очередной уязвимости «нулевого дня» стало известно сегодня от специалиста по информационной безопасности по имени Марк. Он обнаружил интереснейший факт — в некоторых моделях роутеров TP-Link в качестве пароля используются последние символы MAC-адреса этого

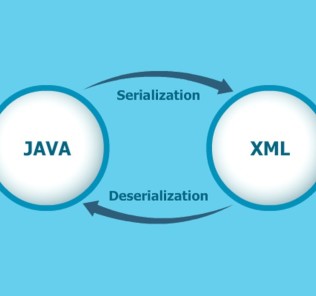

…«Проблемы» с нативной двоичной сериализацией в Java (да и не только) стали, наверное, одним из главных трендов этого года. На основе этой технологии были

В предыдущей статье мы рассказали как Canarytokens позволяет узнать, что кто-то украл документы, и вовремя принять меры. Идея отличная, к тому же можно

Представим себе, что есть какаято организация. И ктото взломал ее и стащил документы. Если они будут опубликованы, то это даже плюс — в организации

Есть у меня древний нетбук ASUS Eee PC 1001PXD на Intel Atom и с одним гигом оперативки на борту. Старье, проигрывающее по характеристикам даже

В первые годы после появления Android перепрошивка и обновление устройства представляли собой довольно сложный процесс из множества шагов: подключение смартфона по USB, запуск скриптов

На первый взгляд Android может показаться крайне простой операционной системой, однако в нем (особенно в последних версиях) есть множество скрытых функций и настроек, которые

Охотники на онлайновых мошенников вряд ли станут героями боевика. Ни тебе сложных многоходовок, ни погонь и перестрелок. Но кого это волнует, когда на кону

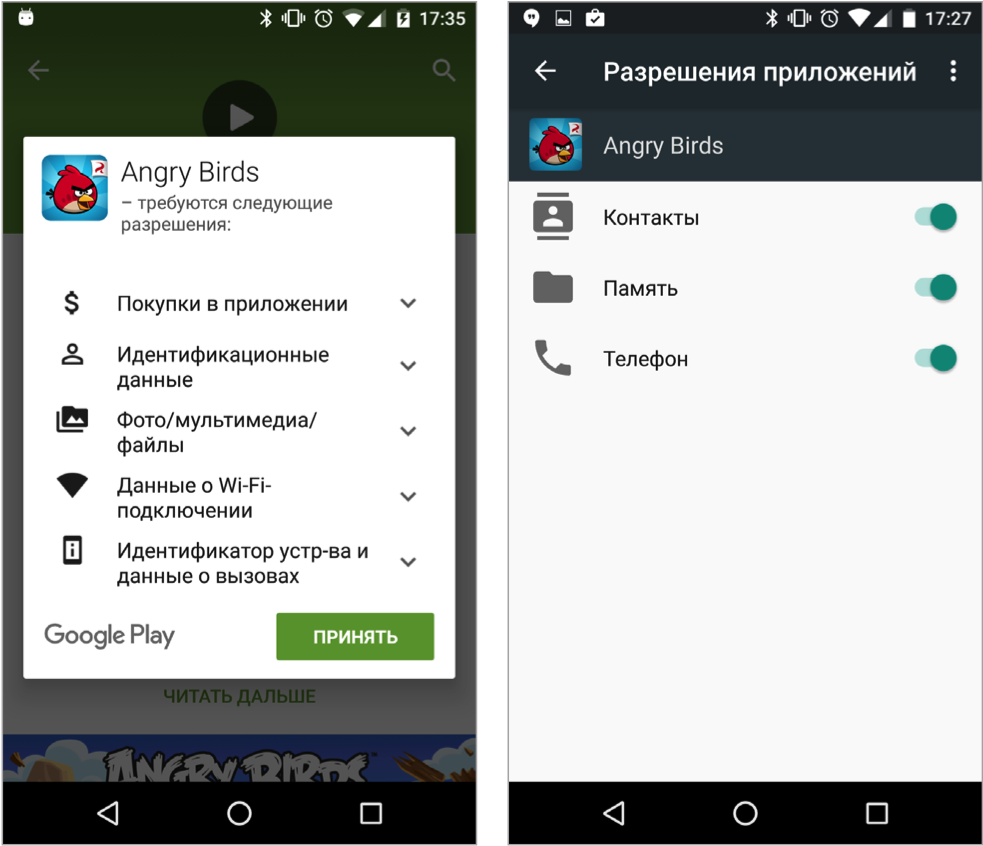

Каждый день в мобильных устройствах выявляют уязвимости, которые могут быть проэксплуатированы злоумышленниками. Они могут отправить СМС на платный номер, могут собрать большую базу данных

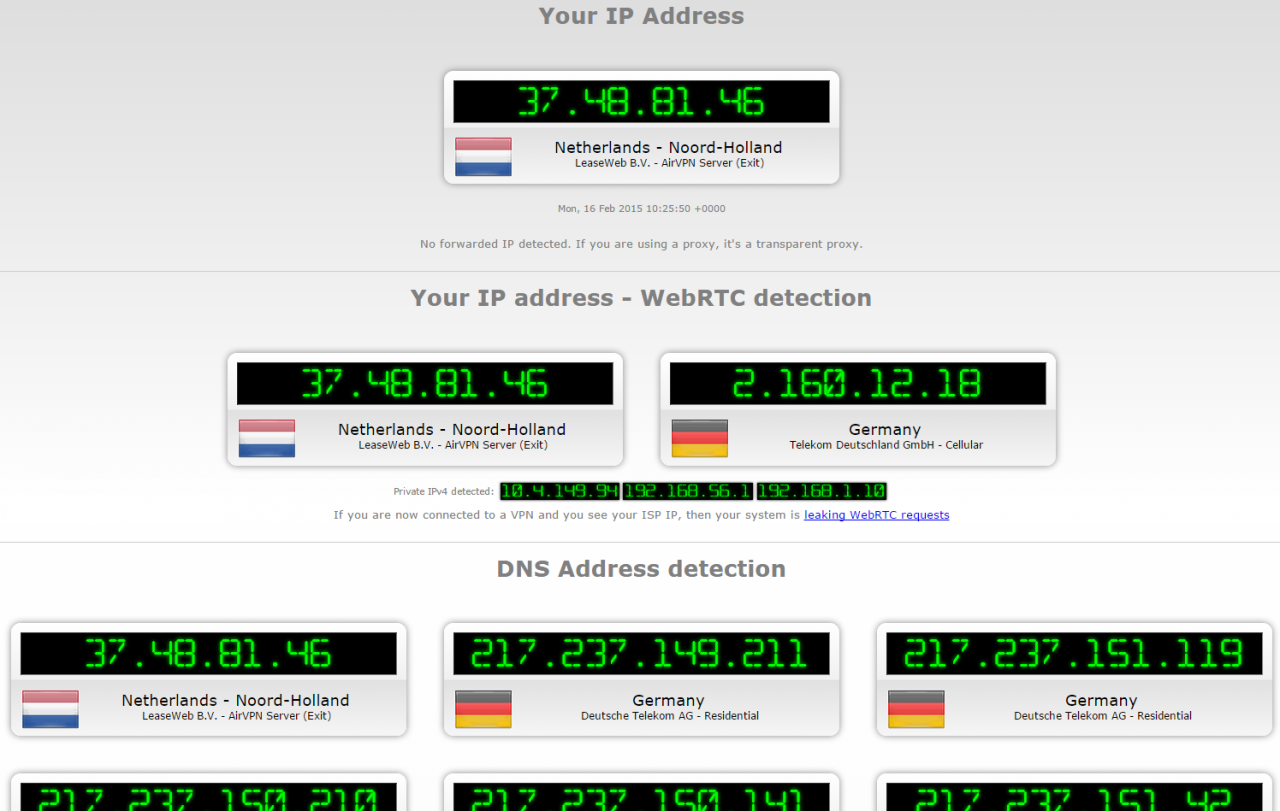

Утечка IP DNS-сервера упоминалась на нашем сайте в описании DNS Crypt технологии. Но хотелось бы разобрать ее поподробнее и создать описание на русском. А также расписать ступени реализации самого сервиса по проверке на

…Как всегда, сначала надо оговорить, что под роутерами будут подразумеваться в большинстве своем SOHO роутеры, которые стоят в общественных местах, домах и тд. А также под «вскрытием» понимается открытие доступа к роутеру из глобальной

…В предыдущих материалах мы уже упоминали о тотальном шпионстве которое ведет операционная система Windows 10. Также мы описывали как отключить навязчивое предложение обновить текущую версию Windows на версию 10. Сегодня хотим познакомить

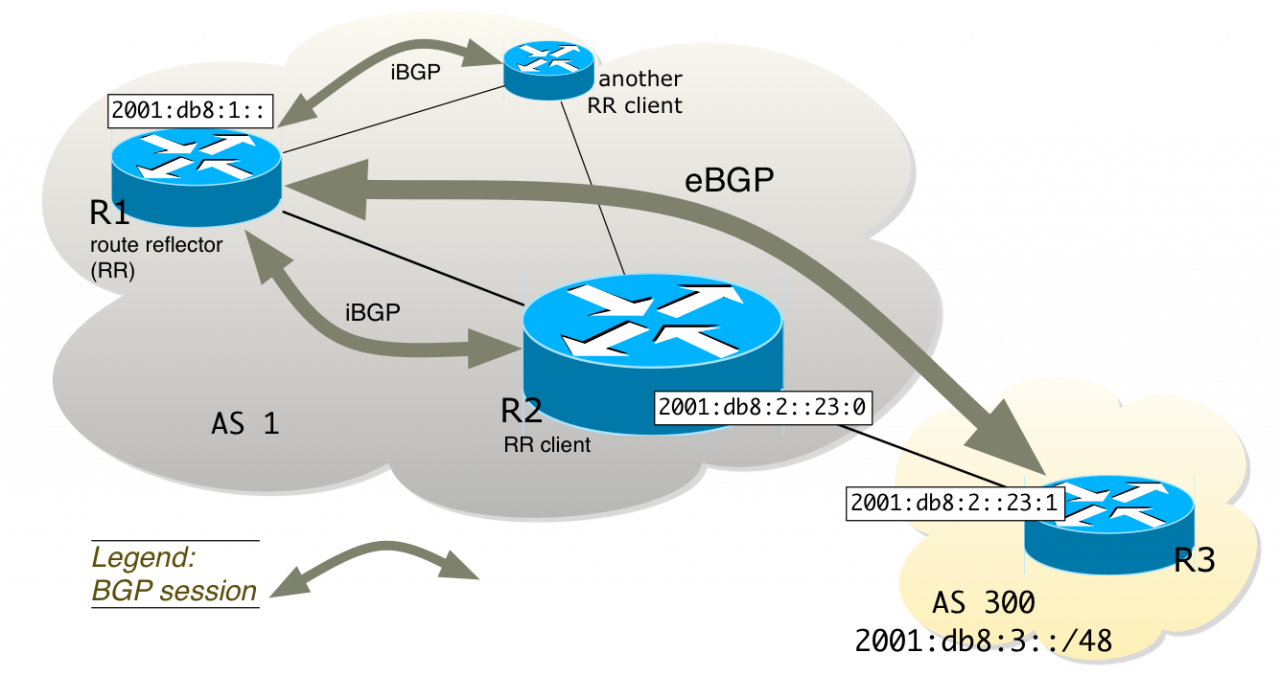

…В предыдущей статье мы уже затрагивали тему сканирования сетей и подмене трафика на BGP маршрутизаторах. Сегодня мы рассмотрим также не маловажный вопрос — как просканировать сеть и найти транзитные BGP маршрутизаторы в

…В решении задач практической безопасности не редко приходится заниматься сканированием портов. Чаще всего, конечно, используется NMAP из поставки дистрибутива KALI LINUX. Но иногда когда нужно сделать чтото простое может пригодится консольная утилита Windows —

…Сначала хочу отметить, что данная тема очень обширна, и как бы я не старался донести все максимально сжато, но в то же время не упуская нужных подробностей и при этом излагать как можно более

…Всем давно известно, что чаще всего c помощью XSS атакующий пытается отправить Cookie жертвы, прочитать CSRF токены, провести фишинговую атаку (создав фальшивую форму логина), совершить какое-нибудь действие от имени пользователя и некоторые другие близкие

…Сотовым телефоном пользовались практически все, но мало кто задумывался – как же все это работает?

…

…