Итак, у нас есть конфиги от цисок. Что дальше? Конечно, на данном этапе можно было бы и закончить, если мы взяли под контроль интересующую нас циску и прокинули доступ, куда необходимо. Но если нам не повезло и на необходимую циску нет доступа, а есть только на «левую», то мы можем посмотреть конфигурационный файл, вынуть паролики и понадеяться на то, что админы использовали одни и те же на многих девайсах. А потому возникает задача разобраться с форматами паролей в девайсах Cisco.

Предыдущие материалы:

Укрощение CISCO – брутим ключ к TACACS+

Укрощение CISCO – брутим ключ к TACACS+ (часть 2)

Укрощение CISCO – как взломать роутер на растоянии. (ч. 3)

Укрощение CISCO – как слить конфигурацию роутера через SNMP (ч. 4)

Прежде всего, понять, какой конкретно тип используется, можно либо по виду, либо по идентификатору. Например:

username chris privilege 15 password 702000D490E110E2D40000A01

7 перед самим закодированым/захешированным паролем и является его типом.

Изначально (для IOS) пароли хранятся в открытом виде. Это так называемый type 0. Ясное дело, что здесь нет необходимости с ними что-то делать.

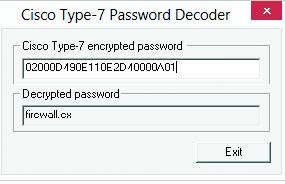

Тип 7 также не представляет трудностей для нас, так как это просто набор подстановок. Тулз, которые могут его «обратить», очень много. Cain&Abel, например. Несмотря на его «слабость», от этого вида кодирования никто не собирается отказываться. Суть здесь в том, что есть множество видов паролей, которые необходимы циске для работы (то есть нужна возможность получить пароль в изначальном виде). Например, для аутентификации по OSPF или RADIUS. Хотя использование этого типа для хранения паролей юзеров или enable-пароля, естественно, небезопасно.

Дальше есть тип 5. Он представляет собой классический UNIX-вариант соленого MD5. Например:

enable secret 5$1$mERr$hx5rVt7rPNoS4wqbXKX7m0

Здесь нам может помочь только брут либо атака по словарику, oclHashcat в помощь с типом

500.

Следующий тип, 4, появился лишь в относительно последних версиях IOS. Это 15-я ветка версий (раньше были 11, 12, а 13 и 14 пропущены). Фактически им хотели заменить 5-ю версию и вместо MD5 использовать PBKDF2 (соленую, многоитерационную SHA-256). Да вот случилась «проблема» с имплементацией (которую, надо сказать, обнаружили парни из Hackcat’а в 2013

году), и получился обычный несоленый SHA-256. Даже хуже типа 5. В итоге циска отказалась от использования type 4 и говорит о том, что готовит что-то новенькое.

Пример:

username demo secret 4 ohKCwRDiX5YiRkTbLspqXvQkxiL91lDUlt.JzPd33RY

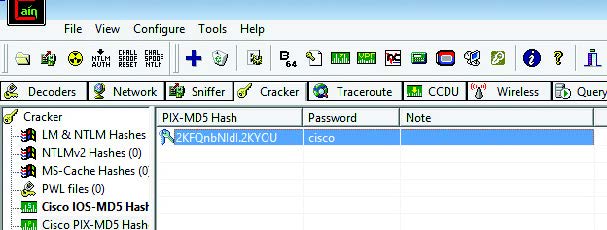

В oclHashcat для брута используется тип 5700. Теперь немного про ASA и PIX, то есть про файрволы. В них используется по умолчанию именно хеширование (на основе MD5 и без соли).

А слово encrypted должно подтолкнуть тебя к правильному выбору типа для oclHashCat — 2400. Пример:

enable password 2KFQnbNIdI.2KYOU encrypted

Кстати, еще есть «новый» вид в oclHashCat — 2410, в котором вроде как используется часть имени пользователя как соль при хешировании. Но подробности этого мне неизвестны.

1 comments On Укрощение CISCO – как узнать пароль от устройств CISCO (ч. 5)

Pingback: Атаки на протокол TACACS+ в CISCO - Cryptoworld ()