Прошлой весной мы с Juliano Rizzo (@julianor) придумали криптографическую атаку на «секретный» чат MTProto из Telegram, которая может быть осуществлена приблизительно за 2^64 операций. Атака осуществляется с позиции человека посередине на серверах Telegram.

Blog Posts

Введение

DD-WRT — это прошивка на основе Linux, которая способна превратить беспроводной широкополосной маршрутизатор потребительского класса (дешевле 70 долларов) в мощный центр сети. DD-WRT реализует для этих дешевых устройств все возможности

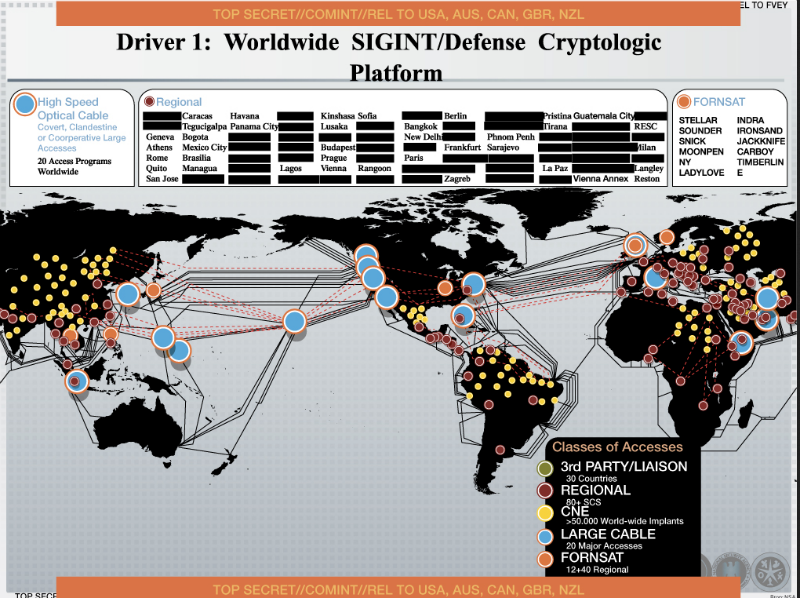

…Since September 11th, 2001, the United States government has dramatically increased the ability of its intelligence agencies to collect and investigate information on both foreign subjects and US citizens. Some of these surveillance programs,

…Все начиналось с того, что я приобрел участок земли в деревне, мимо которого не проходили электрические провода. «Ничего страшного, — подумал я. — Ведь по закону меня должны подключить к электросетям за 6 месяцев с момента

…Из месяца в месяц на андеграунд форумах всплывают темы — а как-же создать себе максимальную анонимность и стать неуязвимым, хватит ли ВПНа и натянутых носков и т.п. ересь, которая приелась и на которую уже

…Агентство национальной безопасности США взломало внутреннюю систему крупнейшего в мире производителя SIM-карт и имело возможность следить за трафиком миллионов абонентов тайком от сотовых компаний. Об этом сообщает издание The Intercept со ссылкой на секретные документы, полученные

…Every day, you hear about security flaws, viruses, and evil hacker gangs that could leave you destitute — or, worse, bring your country to its knees. But what’s the truth about these digital

Сервис CyberGhost очень прост в настройке и чрезвычайно удобен в эксплуатации. К слову, попасть на официальный сайт этого провайдера удаётся далеко не всегда, но само приложение CyberGhost 5

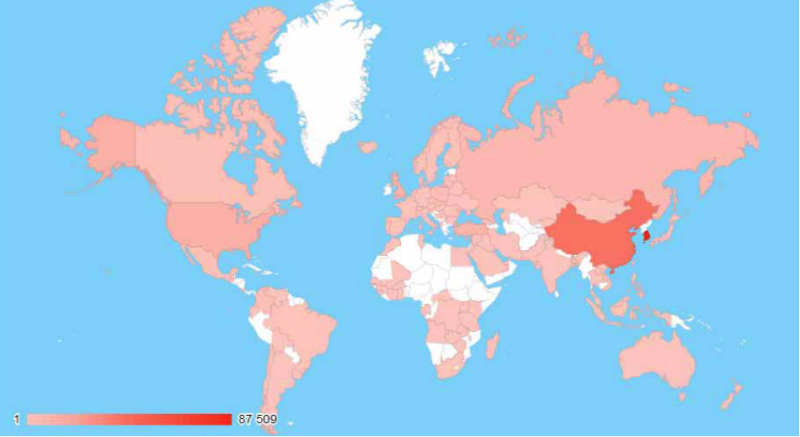

В лентах новостных сайтов вы уже не раз читали о том, как спецслужбы разных стран отслеживают переговоры и передачу данных обычных граждан. Сейчас набирает обороты новый скандал с прослушкой украинских абонентов, осуществляемой якобы с территории России.

…На написание

В реализации TLS в OpenSSL и Apple TLS/SSL, исследователями из INRIA, IMDEA и Microsoft была обнаружена уязвимость, которой они дали название FREAK (Factoring attack on RSA-EXPORT Keys). Уязвимость заключается в недостаточной проверке при выполнении TLS

…Hackers and security experts make a living from sourcing bugs and vulnerabilities with our everyday software, but while the aim of the game is to find and patch these bugs as swiftly as possible, some lie

…VPN services have become an important tool to counter the growing threat of Internet surveillance, but unfortunately not all VPNs are as anonymous as one might hope. In fact, some VPN services log

Специалист по безопасности Марк Бернетт (Mark Burnett) опубликовал в открытом доступе базу из 10 миллионов имён пользователей с паролями — случайную выборку из миллиардной базы, куда входят пароли из взломов последнего времени, включая Yahoo, LinkedIn

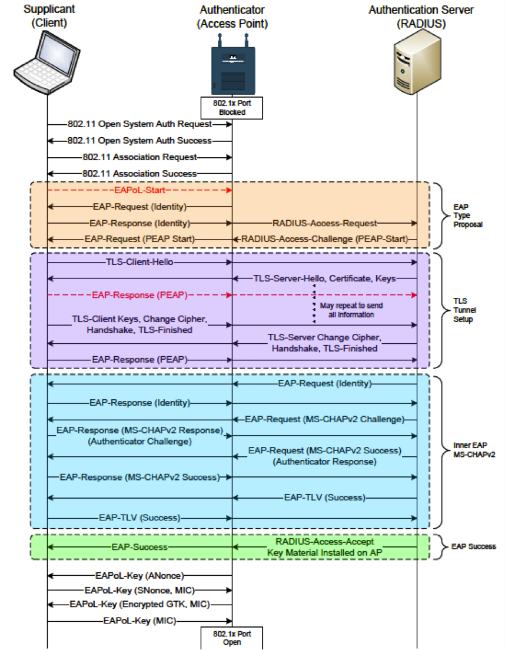

…Статей о взломе Wi-Fi в Интернете достаточно много, но большинство из них касаются режима работы WEP/WPA(2)-Personal, в котором необходимо перехватить процедуру «рукопожатия» клиента и Wi-Fi-точки. Во многих корпоративных Wi-Fi-сетях используется режим безопасности WPA2-Enterprise, с аутентификацией по

…По всем каналам пролетела новость, небезынтересная для технических специалистов. А также, для разгадывателей головоломок и кроссвордов. Правило, которое иллюстрирует данный факт, говорит: проблема не всегда отыскивается под фонарём, где светло и удобно искать. Уязвимость и «жучки»

…Сегодня покажу вам, как взламывать скрытую wi-fi сеть. Как всегда, ничего сложного в этом нет. Скрытые wi-fi сети, фильтрация по MAC-адресам все это не спасет вас. На мой взгляд, такие методы защиты не эффективны, но это

…Для начала посмотрим с каким производителем мы имеем дело.

# lspci ... 04:00.0 Network controller: Intel Corporation WiFi Link 5100 ...

Из листинга понятно, что дело имеем с Intel. Значит нам нужен iwlagn. iwlagn

…В статье “Взлом Wi-Fi сети (WEP) – часть 1” я говорил про возможность взлома wi-fi сети используя Fragmentation attack. Давайте теперь поговорим о KoreK chopchop attack. Эта атака

…Начинается цикл статей по анализу и взлому wi-fi сетей. Постараюсь по возможности рассказывать, как можно подробно. Останавливаясь на интересных моментах.

Итак, начну с самого начала, чтобы некоторые вопросы отпали сами собой.

Сеть, блоги, группы новостей, изображения, Gmail, Google Chat и GTalk, все чертовы книги, новости Google, если я знаю, на что вы кликаете, я знаю чем вы интересуетесь, на news.google.com. Карты – если вы вводите

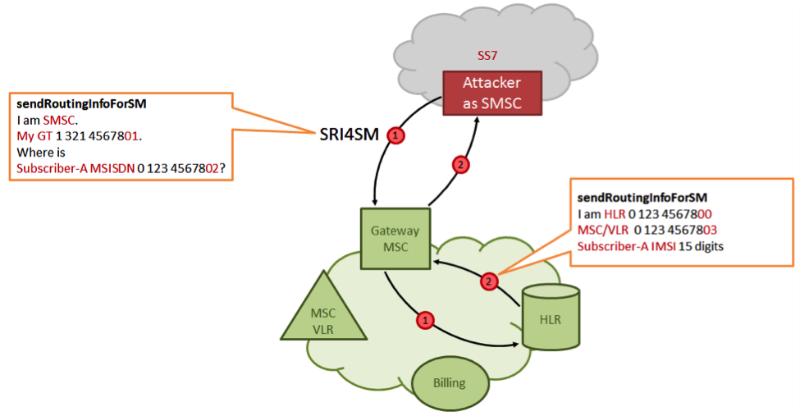

…Большинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников.

Исследователи Positive Technologies

Чтож, пожалуй я бы хотел чтобы вы ознакомились с достаточно нашумевшим выступлением Steven Rambam о анонимности. Статейка конечно старая но я Вас уверяю — вся информация актуальна.

Меня зовут Стив Рамбам, и я буду заменять

…