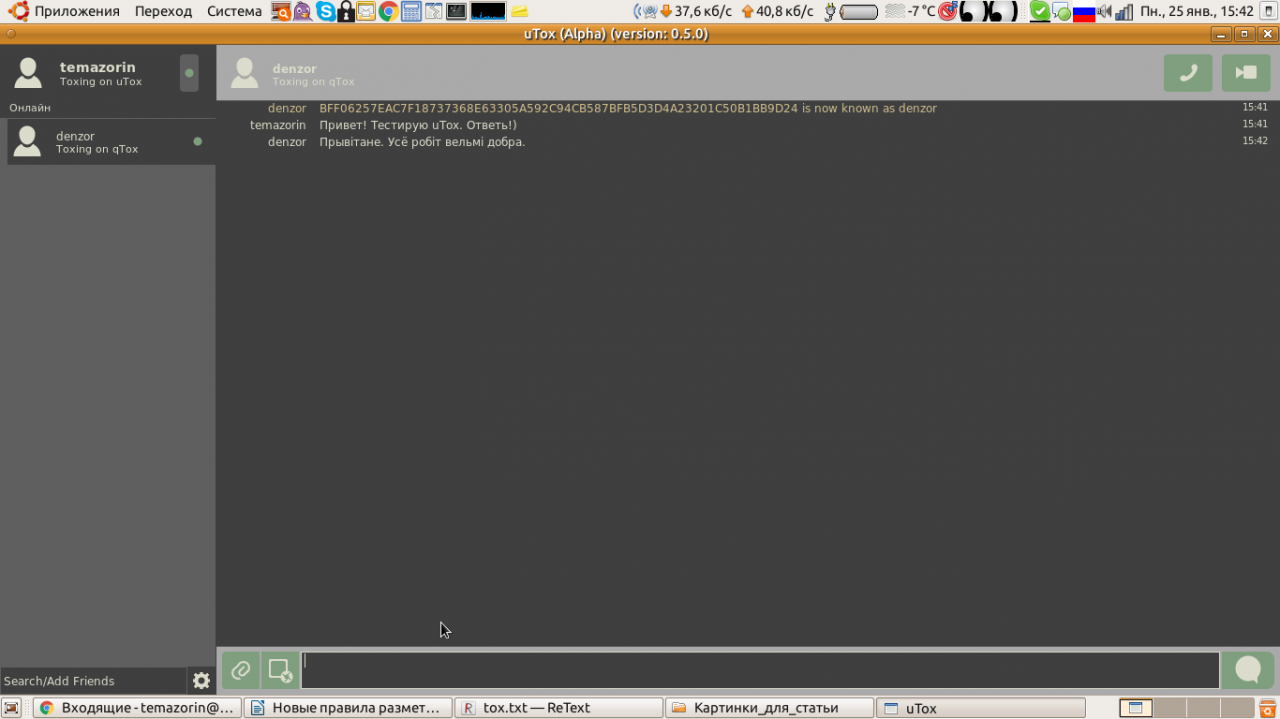

Безопасность уже давно не является чем-то из разряда инструментов разведчиков. Теперь это суровая реальность и если не беспокоится об этом то можно легко стать жертвой как мошенников так и просто быть заваленным не нужной рекламой и спамом. Сегодня мы расскажем вам о 3х популярных программах для безопасного общения и сравним их.