Совсем не давно мы рассказывали о инструментах безопасной работы в сети и проведению взломов. Но сегодня рассмотрим подобные дистрибутивы с другой стороны и расскажем о уязвимости Tails и подобных систем нацеленных на анонимную работу в сети.

Уязвимости Tails OS

Tails (The Amnesic Incognito Live System), Тэйлс — или просто «Хвосты». Дистрибутив Linux нацеленный на приватность и анонимность. Является LIVE дистрибутивом (Работает с флешки, не оставляет следов на вашем ПК). Основан как и многие дистрибутивы на очень стабильном Debian (к нему мы еще позже с вами вернемся). Вы, дорогие подписчики с ней наверняка знакомы.

Для тех кто не вкурсе — Данная ОС заворачивает весь ваш трафик в сеть Tor что и обеспечивает безопасность при осуществлении деятельности в сети. Поставляется с уже предустановленным софтом который часто облегчает жизнь (Криптовалютный кошелёк-клиент, менеджер паролей, клиенты для связи, тор-браузер и многое многое другое). Я небуду сейчас перечислять все возможно и достоинства данной ОС как и других в этом списке. Это уже делали 1000 и 1 раз. Поговорим про подводные камни. Увы, многие ребята убеждены что Tails — это идеальная пилюля в которой можно делать грязные дела и вас дядя полицейский никогда не достанет.

Случай с товарищем по прозвищу «Брайан Кил» Эрнандес говорит что не всё так беззаботно. Данный негодяй занимался шантажом и вымогательством у молодых женщин и детей. Запугивал изнасилованиями, терроризмом и просто был прекрасным человеком. Вел свои интересные дела в Facebook, но данный персонаж не забывал и про обеспечение своей безопасности. Для этого он использовал Tails.. Работал в LIVE режиме, с внешнего носителя свой ПК не засорял лишними уликами, вообщем жил жизнь и был молодцом (Заранее парирую очевидный вопрос — есть зеркало Facebook в сети Tor). Вообщем случилось очевидное, лайфстайл Эрнандеса привлёк внимание компетентных органов которые занялись героем рассказа. Эрнандес не учел что «безопасники» Facebook заплатили круглую сумму стороннему подрядчику за разработку эксплойта «нулевого дня» в Tails, данным момент привел к деанонимизации злодея и пожизненному сроку в федеральной тюрьме США.

А теперь, главное. Что не так с Tails?

1) Facebook конечно же не уведомил Tails о найденной уязвимости. Никому подлинно не известно сколько раз использовался данный или другой эксплоит созданные под те или иные задачи и не передавался ли этот эксплоит(ы) другим ведомствам. Использование Tails или любых других дистрибутивов Linux — не панацея. Для Linux также существуют эксплоиты и различные зловреды (хоть и в разы меньше чем, для например Windows)

2) Tails, в «голом» виде не подойдет вам если работа связанна с ресурсами которые котируют лишь белый IP. На Tor сейчас не ругается только ленивый в клирнете, исключение если есть зеркало в Tor разумеется. Придеться проводить дополнительные манипуляции (подключаться после к VPN или VPS/RDP и так далее что может составить трудности для начинающих пользователей). К тому же на

3) Это LIVE система, можно конечно установить Tails в Virtualbox или другую среду виртуализации, но тогда нарушается сама идейная концепция данной операционной системы. LIVE система не будет идеальные вариантом для многих в плане комфорта. Даже при условия создания постоянного хранилища. Tails вообще по моему личному опыту и опыту множества людей с которыми мне приходилось общаться не сильно предназначена для какой-то постоянной/длительной работы. Учитывайте что ваш внешний носитель может окуклиться в самый неподходящий для этого момент. Поэтому всегда, неважно Tails это или нет ДЕЛАЙТЕ БЭКАПЫ ДАННЫХ, чтобы потом не бить себя по лицу и не посыпать голову пеплом за биткоин кошелек который был только на флешке которая пришла внезапно в негодность.

4) Постоянный том если вы его создали — виден всем, у кого есть доступ к USB-накопителю + доступ к постоянному хранилищу из других операционных систем может поставить под угрозу безопасность

Вывод :

Вполне годится как вынужденный «походный» вариант, для безопасного серфинга. Если речь про осуществление должного уровня безопасности — Tails только для безопасного серфинга.

Уязвимости Whonix

Следующее решение которое мы рассмотрим — Whonix. ОС чуть менее узнаваем чем Tails, тем не менее большинству из вас он знаком. По сути это 2 виртуалки — первая виртуалка это Tor шлюз, а вторая — рабочая среда (есть и другие варианты реализации — Whonix для Qubes OS и даже физическая изоляция когда роль 2х виртулок заменяют 2 отдельных ПК) Tor шлюз торифицирует весь трафик, а рабочая среда берет трафик только через тор шлюз и никак иначе. Помимо торификации трафика безопасность обеспечивается за счёт изоляции — даже если виртуальная машина скомпрометирована — зловред в ней и останется. (нет)

Какие могут быть подводные камни?

1) Степень вашей зашищенности зависит напрямую от того какая основная (хост) ОС стоит на вашем железе. Linux, Xen (Qubes) или BSD являются единственными эффективными вариантами для хост-операционной системы для работы с Whonix. В дальнейшем, вы узнаете почему следует избегать проприетарных ОС (с закрытым исходным кодом) — таких как Windows (если речь идёт про безопасность). Если у вас основной ОС стоит Windows — то вам мало что поможет. Из грязи конфетку не слепишь. Позже мы расскажем почему

2) Также степень вашей зашищенности зависит в некоторой мере от того какая платформа виртуализации используется для работы с Whonix. Тут действует общий принцип — избегать несвободное ПО. Понятное дело что неискушенному пользователю будет интуитивно понятнее Virtualbox, но впоследствии по мере того как будете осваиваться — лучше перейти на более безопасные и свободные варианты (KVM/Qemu или в идеале Qubes)

Вывод :

Whonix в голом виде далек от совершенства. Но если предпринять ряд дополнительных мер и «довести до ума» — это эффективный рабочий вариант.

Уязвимости Qubes OS

Также как Whonix — Qubes OS обеспечивает безопасность путём изоляции задействуя гипервизор Xen. Основан на Fedora, лёгок в установке (при определенной сноровке и в использовании). Изоляционный метод основывается на ограниченном взаимодействии программ и оборудования. По сути Кубы — это центр управления виртуальными машинами. Для каждого процесса создается отдельная виртуальная машина что делает данную ОС самым лучшим решением из имеющихся на сегодняшний день. Особенно в тандеме с Whonix.

Но не всё так просто.

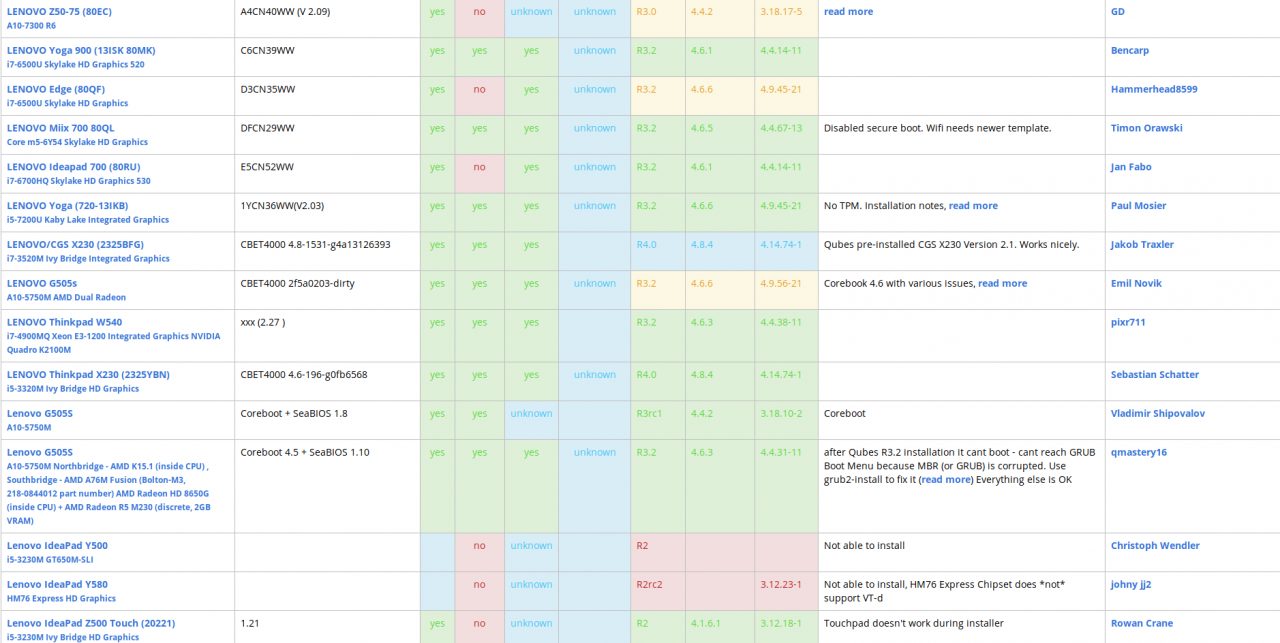

1) Поскольку Qubes OS это центр управления виртуальными машинами, вам понадобится мощный ПК. Хотя вы можете запустить Qubes OS на менее мощном оборудовании, но это не рекомендуется. Но и это не всё, Qubes очень прихотлив к железу что и является самым большим недостатком данной ОС. Есть официальный перечень поддерживаемого оборудования.

Как видим очень ограниченное количество моделей хорошо взаимодействуют с данной ОС и обеспечивают полную работоспособность всех её возможностей. Есть возможность приобрести железо которое по заявлениям производителя полность совместимо с Qubes OS и поставляется с данной предустановленной ОС. Например линейка Purism.

2) Процесс взаимодействия с ОС (например установки приложений) в Qubes немного отличается от других дистрибутивов Linux. Из-за того что комьюнити здесь не такое обширное как например у Ubuntu/Debian то у начинающих пользователей могут возникнуть сложности.

Вывод :

Если ваш ПК полностью поддерживает Qubes OS — то это несомненно самый лучший из возможных вариантов на сегодняшний день. В тандеме с Whonix и при условии осуществления ряда мер по обеспечению безопасности и доводкой дистрибутива под себя и свои цели.