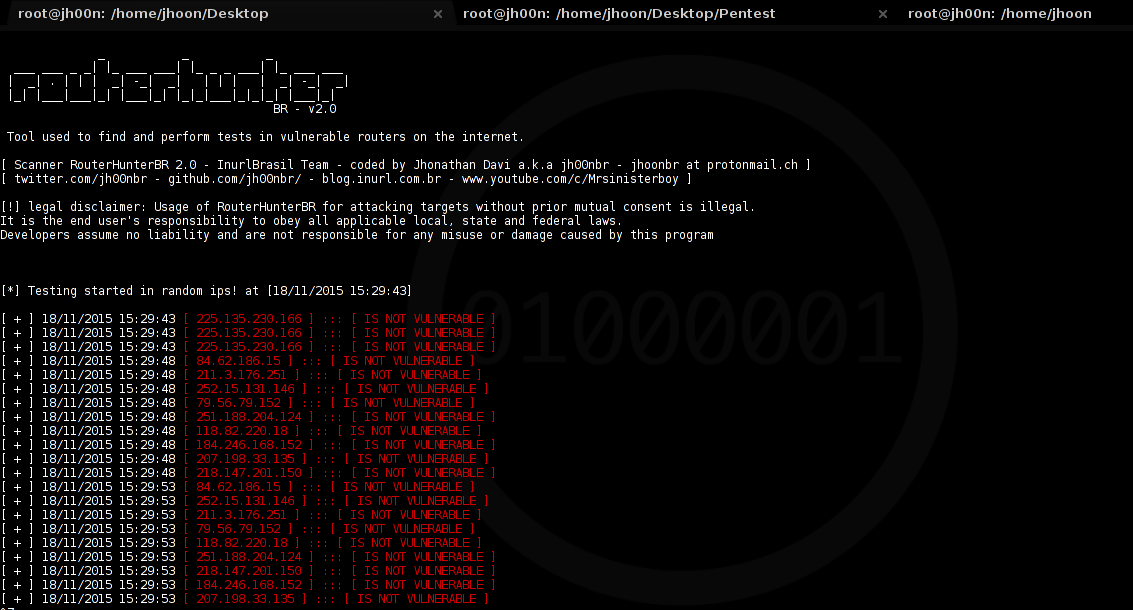

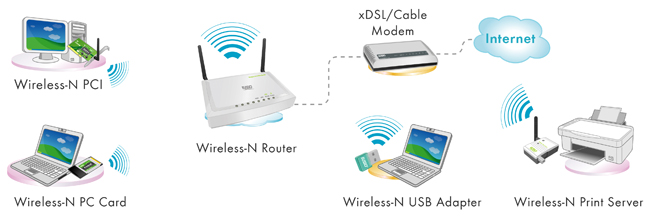

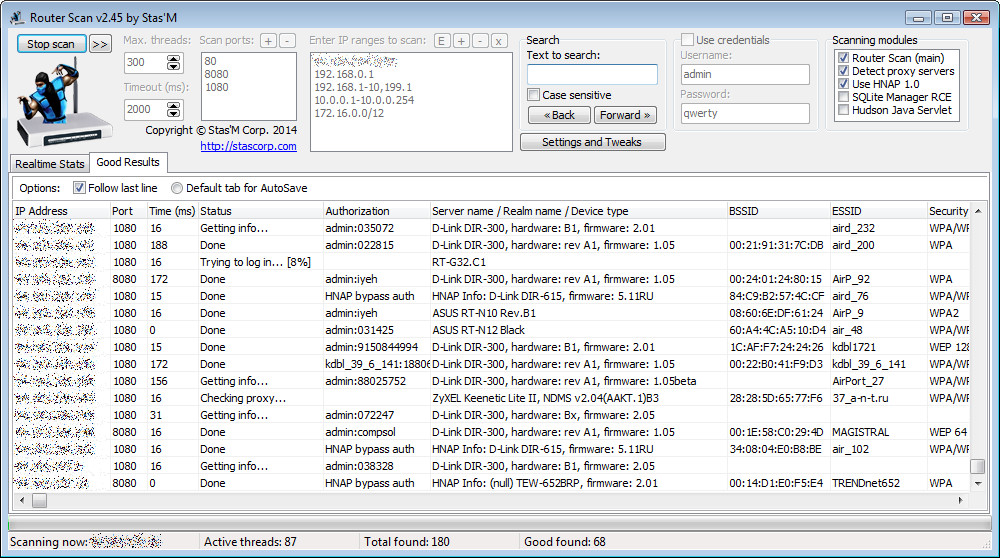

Давайте еще раз вернемся к теме взлома домашних роутеров. По приблизительным подсчетам их около 500 миллионов. И у вас появляется 500 лямов возможностей поднять свой приватный VPN тонель через эти роутеры. Но для начала нужно получить доступ к уязвимому роутеру.