Tor — это выбор номер один для миллионов интернет-пользователей, когда речь идет об анонимном и приватном общении в Интернете. Эта статья призвана решить некоторые из наиболее распространенных проблем, которые возникают у пользователей в отношении их конфиденциальности и анонимности. Можно ли доверять «луковому маршрутизатору»?

Многим не всегда удобно «скакать» по разным браузерам для интернет-серфинга то в Chrome, то в Tor Browser. Поэтому давайте рассмотрим вариант — не покидать Chrome используя расширения.

…

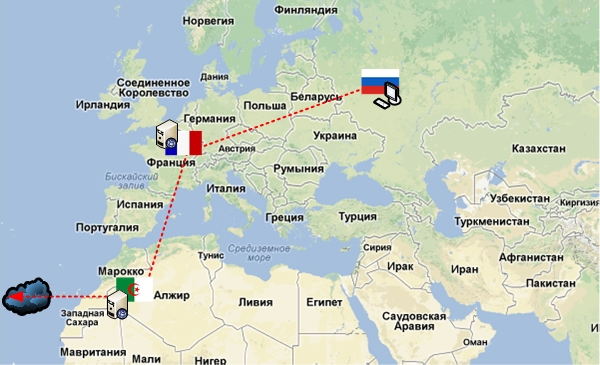

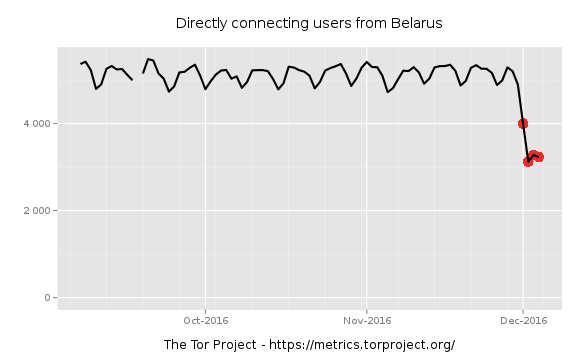

Существует огромное кол-во способов блокировки сети TOR, но самая популярная — когда блокируют все общественно доступные exit-ноды сети TOR. Например, именно такая блокировка существует в Республике Беларусь (и скоро по всей видимости

Предлагаем вашему вниманию подробную инструкцию по настройке браузера для анонимного серфинга в сети через криптованый тоннель SSH и TOR сеть. Данный способ достаточно простой и не требует каких либо серьезных знаний. Вам нужен просто

…Несмотря на то, что Интернет объединяет огромное пространство, личного пространства у человека становится всё меньше. Технология, которая призвана давать людям свободу слова и возможность открыто выражать свои мысли, с годами стала инструментом контроля и

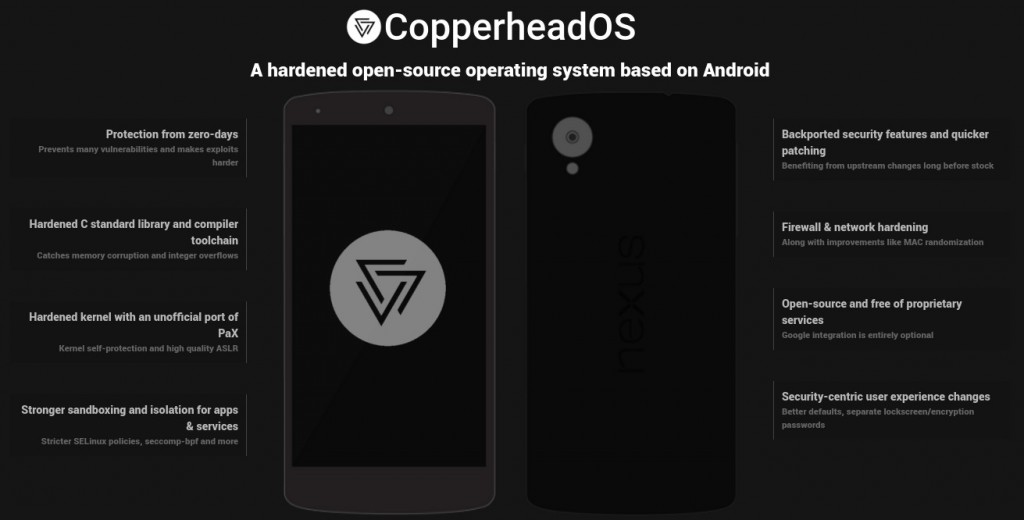

…Сегодня мы расскажем вам о необычном смартфоне. Точнее о программном обеспечении на базе которого можно получить самый надежный защищенный смартфон для анонимного общения. Подобных реализаций было создано не мало. И это мягко скажем очень

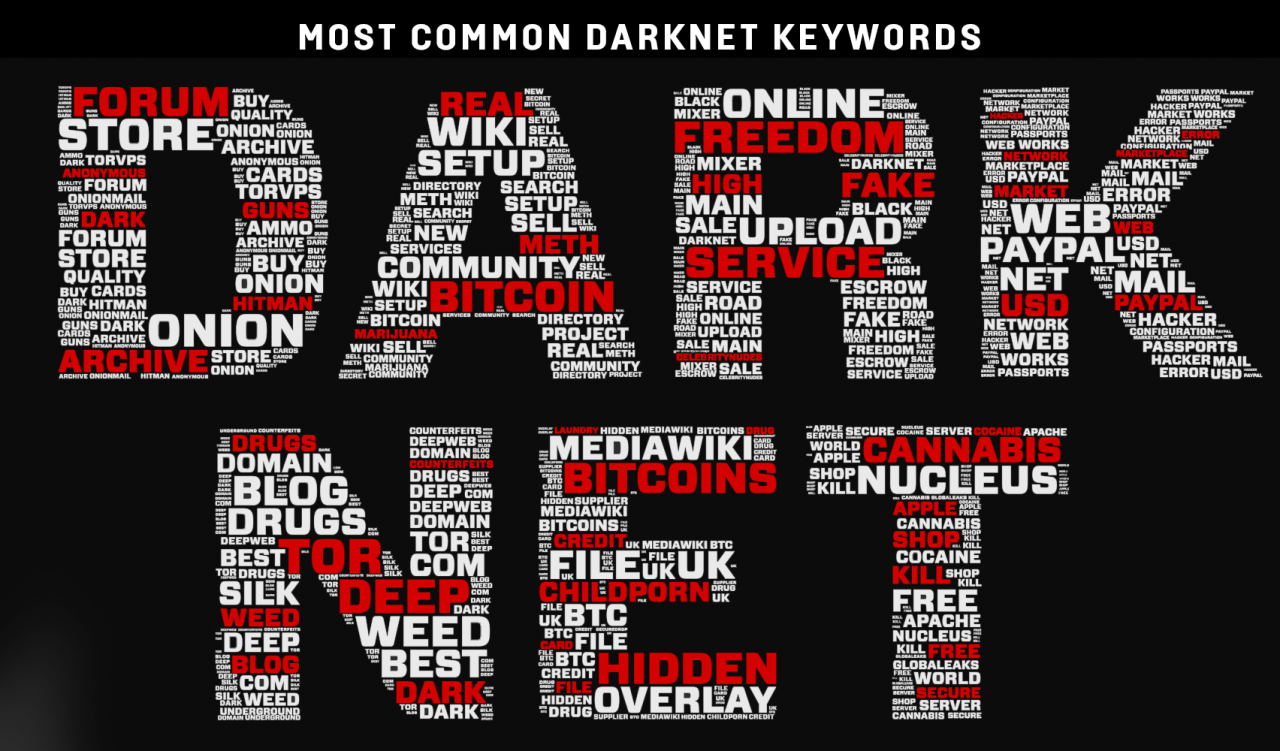

…В нашем распоряжении оказалась база из более чем восьми тысяч ссылок на сайты в даркнете. Это практически полный реестр работающих открытых ресурсов, доступных в Tor Hidden Services. Мы выбрали наиболее интересные, чтобы рассказать как

…В этой статье будет рассказано об одном из вариантов получения переносного решения с Tor, VPN и обфускацией, к которому можно подключить свои мобильные устройства, ПК или ноутбук. Постановка задачи: получить одноплатный компьютер, который можно

…Людей притягивает то, что запрещено, — это всегда интересно. Есть вещи, которые специально скрываются от глаз обычных пользователей, и там порой надо уметь искать нужную информацию.

…

…

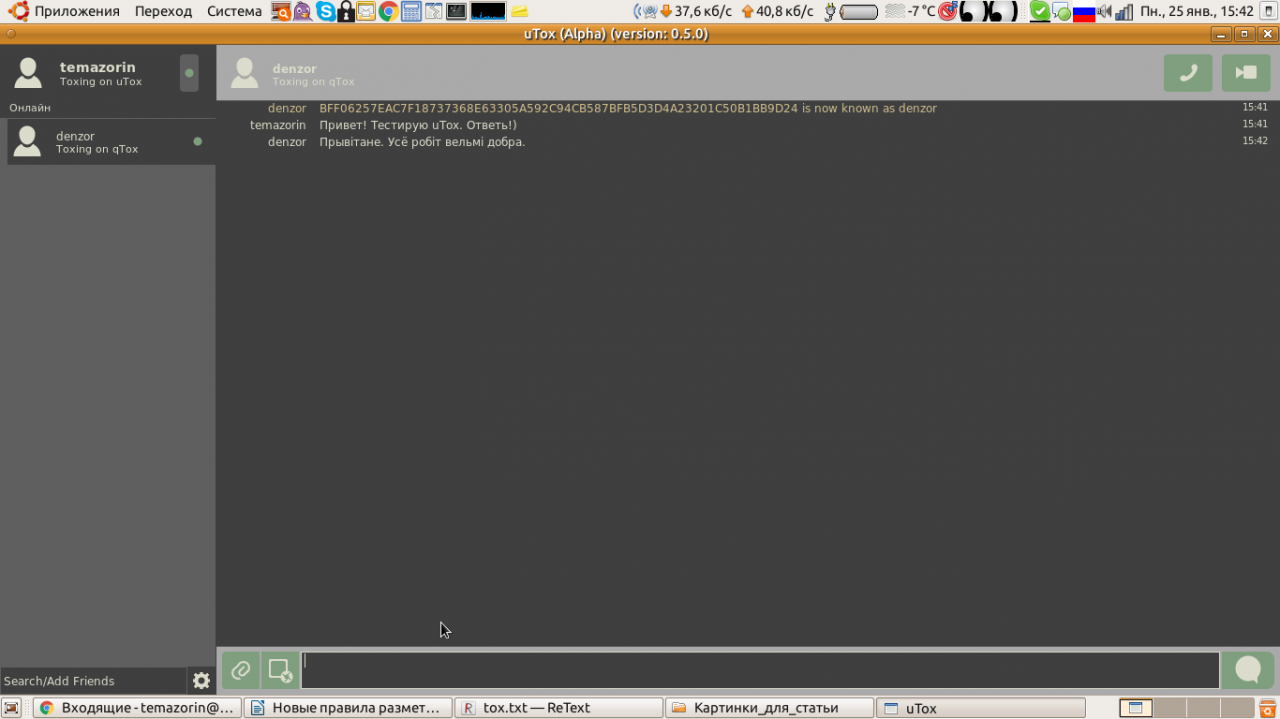

Tox — новый протокол (разработка активно ведется с лета 2013 года) для обмена текстовыми сообщениями, голосовой и видеосвязи, созданный как альтернатива Skype и другим VoIP-сервисам. К слову, Skype

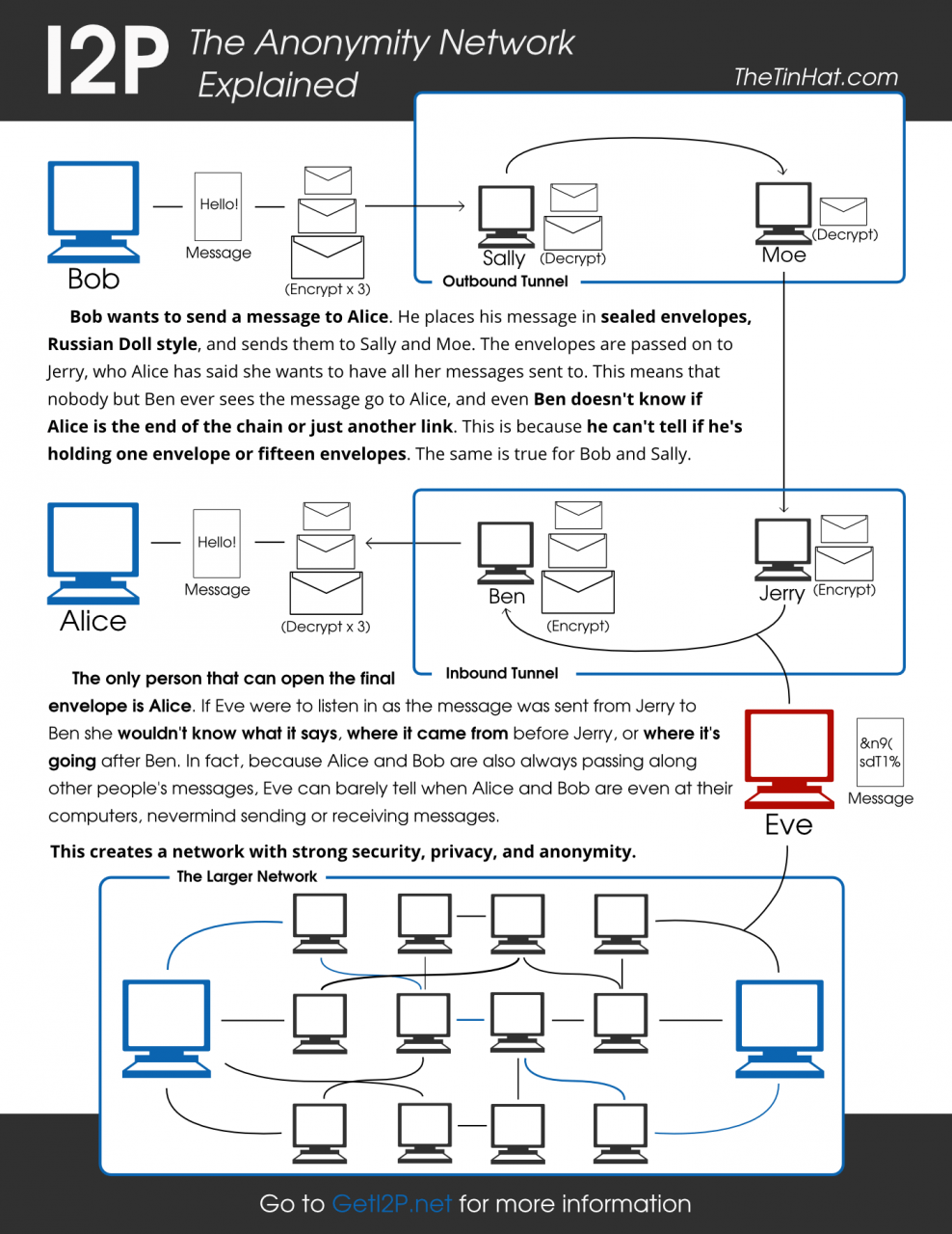

Наша задачка на сегодня — анонимно разместить сайт в интернете. Есть не так много технологий, которые нам в этом деле смогут помочь. Но одним из самых технологичных решений, которое предоставляет возможность анонимного хостинга, практически

…Сначала хочу отметить, что данная тема очень обширна, и как бы я не старался донести все максимально сжато, но в то же время не упуская нужных подробностей и при этом излагать как можно более

…В связи с веяниями законодательства и российскими реалиями приходится задумываться о методах обхода цензуры. И если раньше о VPN знали только те, кому это положено, то сейчас о подобных вещах начинают узнавать многие. Как же можно

…Последние новости о блокировке Российским пользователями доступа к рутрекеру в очередной раз заострили злободневную тему. По нашему мнению это вопиющее нарушение человеческих прав и свобод но мы не юристы чтобы доказывать это в суде.

…Шифрование данных и защита приватности на сегодняшний день является практически первоочередной задачей. Масса приложений собирают нашу информацию и сохраняют ее на своих серверах. Сегодня мы раскажем как можно защитить свою информацию с исползованием системы

…Среди великого множества дистрибутивов Linux существуют проекты, заточенные на обеспечение защиты личных данных, приватности интернет-серфинга и безопасности переписки. Некоторые из них могут устанавливаться на жесткий диск, но в основном они предназначены для запуска с

…В последнее время мы много писали о проведении MITM (man in the midle) атак. Сегодня мы раскажем о интересном инструменте который дает возможность скачать вирус на компьютер жертвы просто и незаметно. Это стало

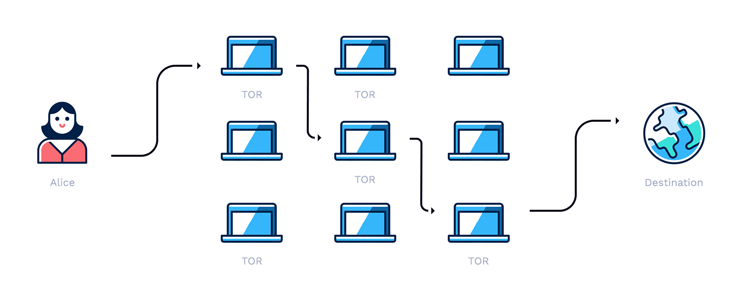

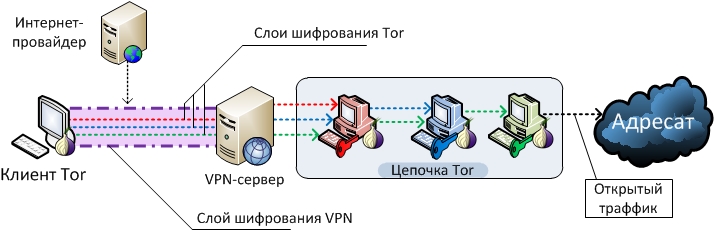

…В этой статье мы рассмотрим варианты комбинирования Tor с VPN/SSH/Proxy.

Для краткости далее я буду писать везде VPN, ведь вы все — молодцы и уже знаете плюсы и минусы VPN, SSH, Proxy, которые мы

Эту статью меня заставили написать различные «обзоры» схем анонимности, появившиеся недавно в Интернете. Здесь я, упрощая многие технические моменты, расскажу о различных методах и способах обеспечения

…5 февраля в Госдуме и Роскомнадзоре активно взялись за инициативу по борьбе с использованием анонимайзеров и «луковичной» сети Tor. Воспринимая их как притон преступников, где производятся незаконные сделки и распространяется запрещённая информация,

Из месяца в месяц на андеграунд форумах всплывают темы — а как-же создать себе максимальную анонимность и стать неуязвимым, хватит ли ВПНа и натянутых носков и т.п. ересь, которая приелась и на которую уже

…