Казалось бы, что вопрос «бесплатного интернета» — это что-то такое вроде из минувшего вчерашнего дня. Но характерные черты устройства домашних сетей дают возможность в том числе и на сегодняшний день определенным неответственным людям не оплачивать подсоединение.В этой статье мы разберем, как устроена абонентская сеть провайдера и какие уязвимости абонентской сети провайдера дают возможность преуспевать отнюдь не только лишь халявщикам, а также более значительным вредителям.

Все сведения предоставлены исключительно в информативных целях. Автор не несет ответственности за вероятный ущерб, нанесенный применением материалов из данной статьи. Его задача — осведомлять поставщиков услуг а также предоставлять советы по части устранения уязвимостей.

Наиболее популярный метод подсоединения абонентов к провайдеру — это витая пара. Если вы не вкладывали деньги на внешний IP-адрес, после подключения провайдер предоставит вашему устройству «серый» IP-адрес через DHCP сети класса A (10. *. *. * / 24) и зарегистрирует его DNS-серверы. в настройках подключения. Это позволяет взаимодействовать с ресурсами провайдера (DNS / VPN сервер, личный кабинет), а также с другими абонентами локальной сети провайдера, используя такие адреса.

Чтобы Интернет появился, вам необходимо настроить L2TP VPN-соединение, используя учетные данные, предоставленные провайдером. Когда на балансе вашего аккаунта недостаточно для списания абонентской платы, L2TP-соединение работает только в режиме перенаправления всех HTTP-запросов в ваш личный кабинет, другие запросы блокируются, и вы остаетесь без интернета, но вы все равно будете подключены к локальной сеть до тех пор, пока вас физически не отключат.

На практике этот процесс может быть отложен, потому что на самом деле существует только одна веская причина для физического отключения: это когда новый абонент должен быть подключен, но все порты на терминальном оборудовании провайдера заняты (которое обычно находится где-то на чердаке). Затем установщики провайдера могут проверить и отключить того, кто не пользуется их услугами и не платит наличными. Но если в этом нет необходимости, то логично держать абонентов на связи — а вдруг они вернутся?

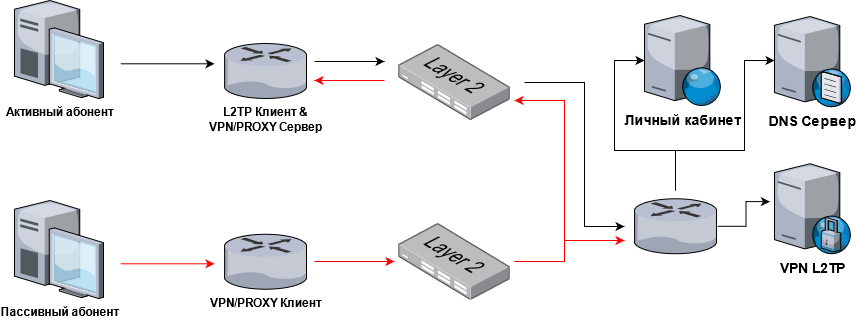

Активные и пассивные абоненты

Опытный читатель уже догадался, какие творческие возможности открываются, когда есть подключение к локальной сети и сетевое взаимодействие между участниками не ограничено. Например, вы можете «поделиться» Интернетом с другим участником и не платить за доступ.

Так что же нужно тому кто желает осуществить такой маневр?

Активный абонент, который платит и будет в роли раздающего этот самый интернет. Например, если у безбилетника и его родственника, друга, знакомого или коллеги один и тот же провайдер, это идеально, поскольку в противном случае жертвой может стать случайный человек. Кроме того, абоненты могут физически находиться в разных частях города.

Для оборудования требуется маршрутизатор / сервер, который будет действовать как клиент L2TP для провайдера и как VPN или прокси-сервер для пассивного абонента. Подойдет любой маршрутизатор, достаточно мощный для установки OpenWRT.

Пассивный абонент — тот кто не платит, однако подключен к местной сети провайдера. У пассивного абонента также может быть самый дешевый обычный домашний маршрутизатор, если он поддерживает технологии, необходимые для подключения (L2TP, IPSec, OpenVPN).

Схематически подобное подключение выглядит таким образом.

Давайте посмотрим на эту диаграмму. Основная уязвимость, на мой взгляд, — отсутствие ограничений на межличностное взаимодействие. И мы не говорим о широковещательном домене: в ходе моего исследования было обнаружено более 160 подсетей (подробнее в разделе о ботнетах) с разными IP-адресами, и никаких ограничений между ними не выявлено.

Еще одна проблема для провайдера — неуправляемые коммутаторы, которые играют роль конечных устройств. Невозможность отключать порты автоматически, програмно и удаленно означает, что любой может подключиться к локальной сети абонента, если этот «кто-то» имеет доступ к сетевым устройствам, которые, как правило, слабо защищены физически.

Что же предпринять провайдеру

Провайдер способен наложить запрет либо уменьшить сетевое взаимодействие меж абонентами из различных подсетей. Тогда разрыв останется только для абонентов одного широковещательного домена, но об этом поговорим дальше.

DHCP-сервер провайдера в локальной сети должен назначать случайный IP-адрес абонентам всякий раз, когда превышается короткий срок аренды (lease time). Таким образом, пассивный абонент будет вынужден изменять IP-адрес подключения к серверу в своих настройках по окончании срока аренды для активного абонента или использовать доменное имя.

Вы должны разделить DNS-серверы провайдера в соответствии с тем, как они обрабатывают внутренние и внешние запросы. Запретить сторонний DNS и разрешить только внутренние домены из белого списка (VPN-сервер и личная учетная запись). Это снизит вероятность того, что можно будет подключиться к активному абоненту, используя доменное имя. И уже внутри L2TP-соединения назначьте DNS-сервер, который разрешает внешние запросы.

Этот метод также защищает от атак туннелирования DNS. Однако из-за низкой пропускной способности мы это здесь даже не рассматриваем — вряд ли кто-то захочет использовать такой туннель в качестве основного канала.

Ботнет

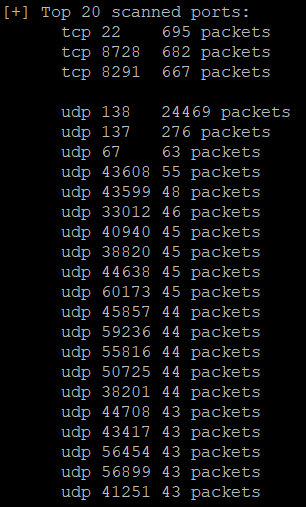

В ходе исследования мне в голову пришла идея проанализировать, что происходит с сетевым устройством, подключенным к локальной сети провайдера, но не подключенным к Интернету. Например, кто его сканирует и какие порты.

Для этого я подключил патч-корд провайдера к отдельному коммутатору, а к нему подключил свой домашний роутер и Orange Pi. На Orange Pi я развернул PSAD. Этот инструмент появился в 1999 году, может обнаруживать атаки по сигнатуре и даже действовать как IPS.

Все возможности PSAD описаны в книге «Linux Firewalls: Attack Detection and Response with iptables, psad, and fwsnort», а так же на сайте автора программы.

В нашем простом случае он станет исследовать только лишь логи iptables, а также создавать статистику кто, когда и на каких портах пытался подключиться к нам. Все, что вам нужно сделать, чтобы этот инструмент заработал, — это включить ведение журнала правил iptables. Нет необходимости открывать дополнительные порты. Я изменил стандартный номер порта службы SSH, чтобы не было коллизии в статистике с неавторизованными подключениями.

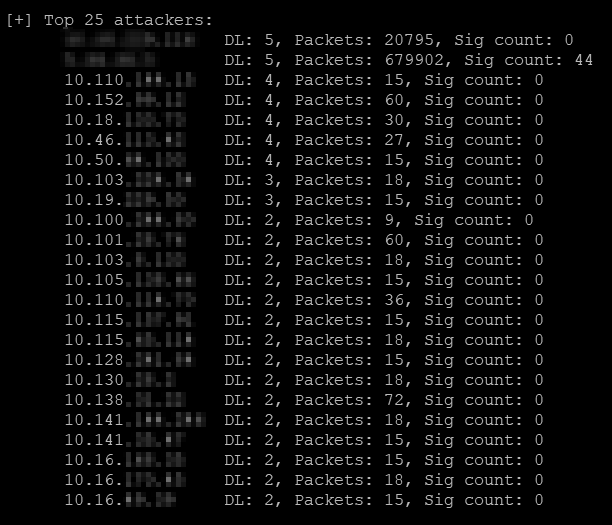

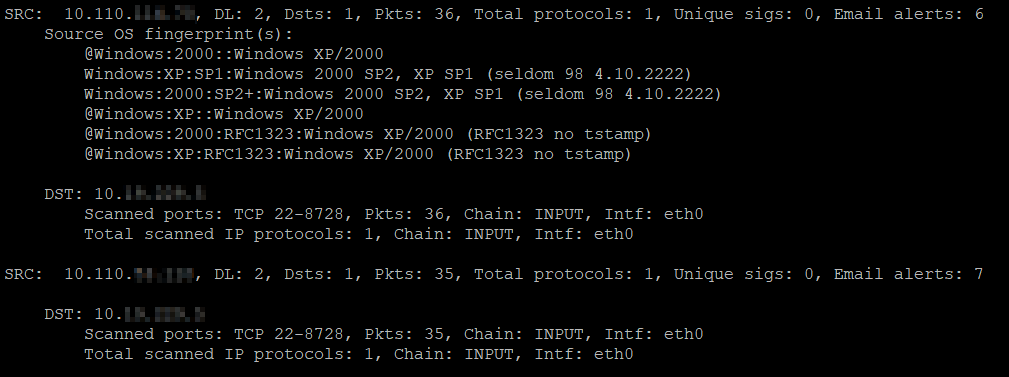

За три недели работы Orange Pi благодаря этому инструменту обнаружил более 160 уникальных подсетей в полностью пассивном режиме.

Пассивные подсети

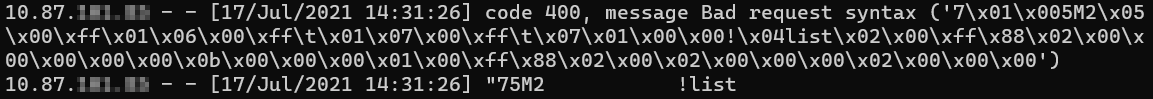

Первые два адреса в списке мошенников принадлежат мне и DNS-серверу интернет-провайдера. Мой был там по очевидным причинам, но там появился DNS-сервер провайдера, потому что PSAD пытается разрешить PTR-запись злоумышленников, а операционная система отправляет некоторые запросы. А поскольку UDP не сохраняет состояние сеанса, оказывается, что обратные ответы от DNS-сервера обнаруживаются как атаки, как показано на следующем экране.

Обратные ответы от DNS-сервера детектируются как атаки

Статистика показывает, что сервисные порты Mikrotik активно сканируются. После запуска веб-сервера на Python на этих портах мы можем заметить, что предпринимается попытка использовать уязвимость для получения учетных данных и в целом всей конфигурации Mikrotik. Это типично для ботнета. Так выглядит информация о каждом злоумышленнике и каждом эксплойте.

Чтобы понять, являются ли сами «злоумышленники» жертвами ботнета, я просканировал (взломал) IP-адреса «злоумышленников» и получил 50 активных хостов (nmap -sn) из 164. При сканировании портов (22, 8293, 8728) было открыто только два из этих адресов, и это не были Микротики. Следовательно, можно предположить, что, скорее всего, зараженными являются не сами сетевые устройства, с которых проводилась проверка, а компьютеры, подключенные к этим устройствам в локальной сети и расположенные за NAT.

Заключение

Таким образом, получается, что цепочка неверных конфигураций провайдера дает вам возможность бесплатно воспользоваться его сетью в ваших интересах и никоим образом она не может считаться безопасной. Помимо этого сетевой анализ показал, что даже устройства, не подключенные к Интернету, благополучно атакуются соседями.