Сколько раз в жизни Вас просили помочь «полечить» зараженый компьютер? Думаю не мало, как и меня впрочем. И самое смешное в том что это не такая уж и хитрая штука — удалить вирус с комьютера, конечно если знаешь что делать. И сегодня мы раскажем о основных способах лечения от зловредов в доступной форме. И вы в следующий раз сможете просто дать эту инструкцию прочитать своим друзьям, комьютеры которых плохо себя чувствуют от простуды 🙂

Смотрим в автозагрузку

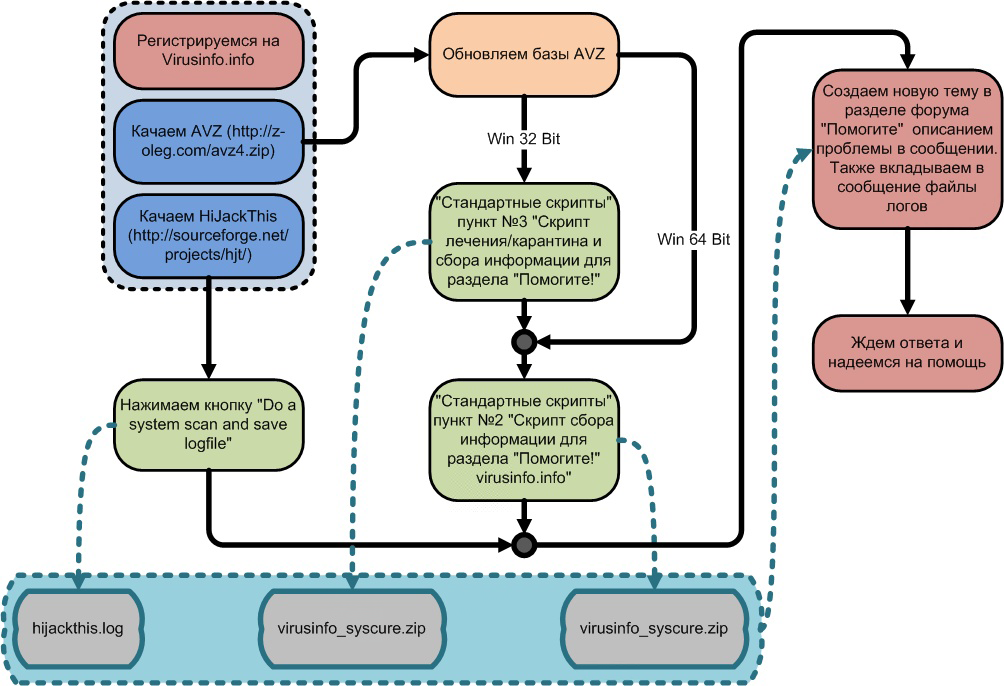

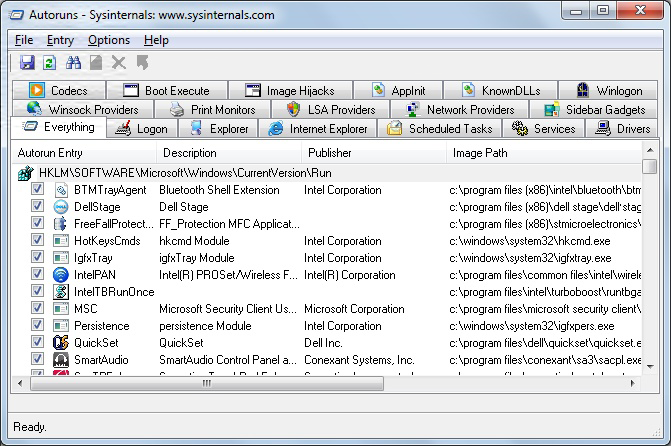

Autoruns

Как известно, для того, чтобы как следует обосноваться в системе, малварь должна первым делом обеспечить свой запуск вместе со стартом системы. В Windows достаточно много мест и возможностей для этого. Посмотреть все эти места можно с помощью весьма известной в узких кругах программы Autoruns, входящей в набор утилит от Sysinternals.

Утилита показывает все программы, сервисы и библиотеки, так или иначе запускающиеся вместе с системой, и дает возможность убрать любую программу из этих списков (либо на время, либо навсегда).

Здесь стоит отметить, что многие вредоносные программы проверяют то место, где была прописана автозагрузка, и восстанавливают все записи в случае их удаления, поэтому после того, как подозрительные программы удалены из списков автозапуска, необходимо проверить, не появились ли они там вновь, нажав кнопку Refresh (или клавишу F5).

[ad name=»Responbl»]

Если эта программа опять появилась в списке автозагрузки, то, во-первых, из разряда подозрительных программ ее необходимо переносить в разряд однозначно вредоносных (ни одна нормальная программа — за очень и очень небольшим исключением — не будет постоянно проверять себя в автозапуске и восстанавливать себя там), а во-вторых, для того, чтобы удалить такую программу из автозагрузки, ее нужно попытаться остановить диспетчером задач.

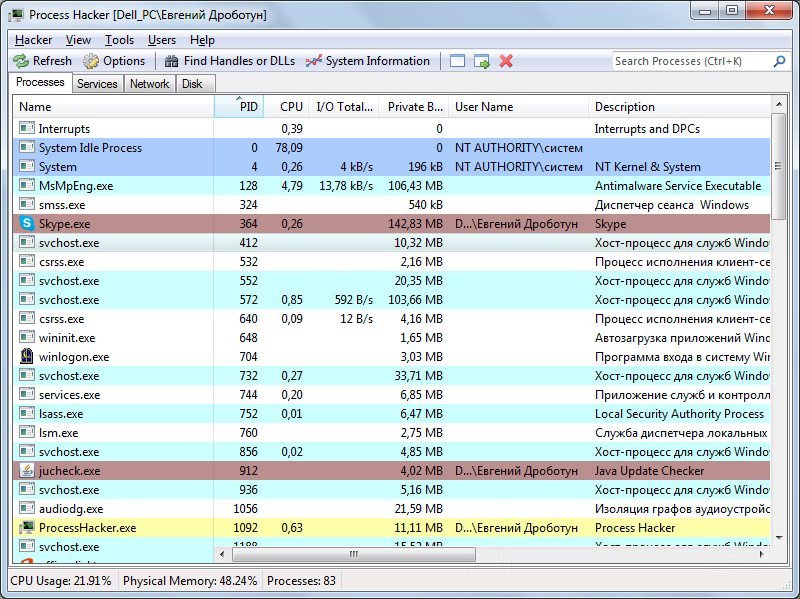

Но опять же многие вредоносные программы активно противодействуют этому, и убить процесс таких вредоносных программ с помощью стандартного диспетчера задач не получается. В этом случае нам может прийти на помощь какой-нибудь нестандартный диспетчер задач, например Process Hacker.

Process Hacker — бесплатная утилита с открытым исходным кодом для мониторинга системных служб и процессов, запущенных на компьютере. Представляет собой очень мощный инструмент, позволяющий производить множество манипуляций с процессами, службами, их мониторинг и анализ (в том числе и динамических библиотек DLL). Это:

- Завершение процессов (возможно использование семнадцати способов завершения процессов, позволяет справиться практически с любым процессом, запущенным в системе);

- приостановка выполнения процессов и возобновление их;

- просмотр статистики и истории выполнения процессов;

- просмотр дампа памяти процесса;

- просмотр потоков, переменных среды, хендлов;

- чтение и правка дескрипторов безопасности для процессов и потоков;

- обнаружение скрытых процессов;

- выгрузка DLL;

- просмотр и закрытие сетевых подключений

и многое другое.

Для приостановки выполнения подозрительного процесса выбираем в меню, выпадающем после клика по правой кнопке мыши, Suspend; чтобы гарантированно завершить вредоносный процесс — в этом же меню Miscellaneous; далее Terminator, выбираем нужные способы завершения процесса (можно все сразу, какой-нибудь точно сработает) и жмем Run Selected.

После этого можно удалять запись в автозагрузке, не боясь ее повторного восстановления, и удалить сам файл вредоносной программы, путь к которой можно посмотреть в том же Autoruns’е. Помимо Process Hacker’а, можно использовать Process Explorer из того же набора утилит Sysinternals, правда, он обладает чуть менее разносторонними возможностями.

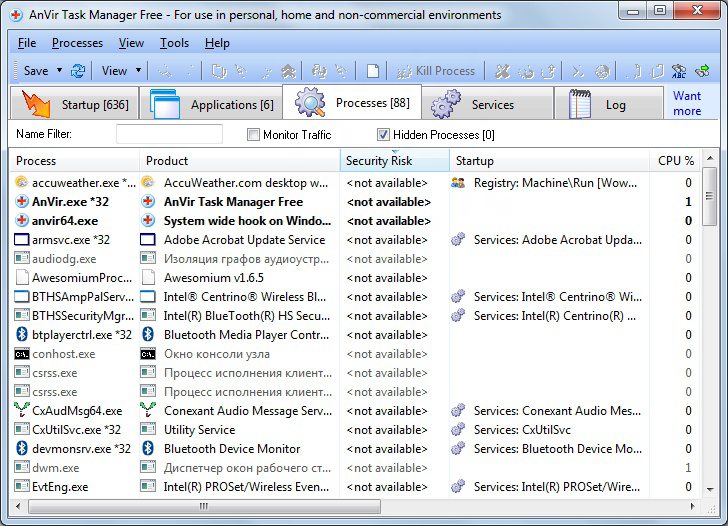

Anvir Task Manager

Данная утилита совмещает в себе возможности менеджера автозагрузки и менеджера процессов. Позволяет проводить анализ программ и служб, запускающихся одновременно с системой, а также получать полную информацию о запущенных процессах и сервисах, в том числе:

- Отслеживать полную информацию о запущенных процессах: путь, командную строку, использование памяти, диска и процессора, загруженные DLL, используемые файлы, созданные окна, потоки и хендлы, счетчики производительности, информацию о версии файла;

- управлять областями автозапуска Windows: отключать, редактировать, отслеживать и блокировать попытки программ добавить себя в автозагрузку;

- ускорить время загрузки Windows за счет отключения ненужных программ и использования функции отложенного запуска программ, автоматически менять приоритет процессам или завершать процессы по заданному шаблону;

- анализировать информацию о текущей загрузке процессора и жесткого диска.

Программа существует в платном (Anvir Task Manager Pro) и в бесплатном (Anvir Task Manager Free) варианте, который от платного отличается слегка урезанной функциональностью.

НЕКОТОРЫЕ ПОПУЛЯРНЫЕ МЕСТА В РЕЕСТРЕ У МАЛВАРИ

Автозагрузка

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOnce HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOnceEx HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRun HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRunOnce HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionRunOnceEx HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunOnce HKLMSystemCurrentControlSetServices HKLMSOFTWAREMicrosoftWindowsCurrentVersion - ExplorerBrowser Helper Objects HKLMSOFTWAREWow6432NodeMicrosoftWindowsCurrentVersion- ExplorerBrowser Helper Objects

Параметры системы

Для того чтобы помешать пользователю обезвредить зараженную систему, некоторые образцы малвари вносят в реестр изменения, запрещающие использование диспетчера задач, командной строки и редактора реестра. Также возможно несанкционированное отключение контроля учетных записей (UAC).

В ветке HKСUSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

параметр DisableRegistryTools:

0 — разрешить использование редактора реестра;

1 — запретить использование редактора реестра;

параметр DisableTaskMgr:

0 — разрешить использование диспетчера задач;

1 — запретить использование диспетчера задач;

параметр EnableLUA:

0 — выключить UAC;

1 — включить UAC.

В ветке HKCUSoftwarePoliciesMicrosoftWindowsSystem

параметр DisableCMD:

0 — разрешить использование командной строки;

1 — запретить использование командной строки;

2 — разрешить запуск командных файлов.

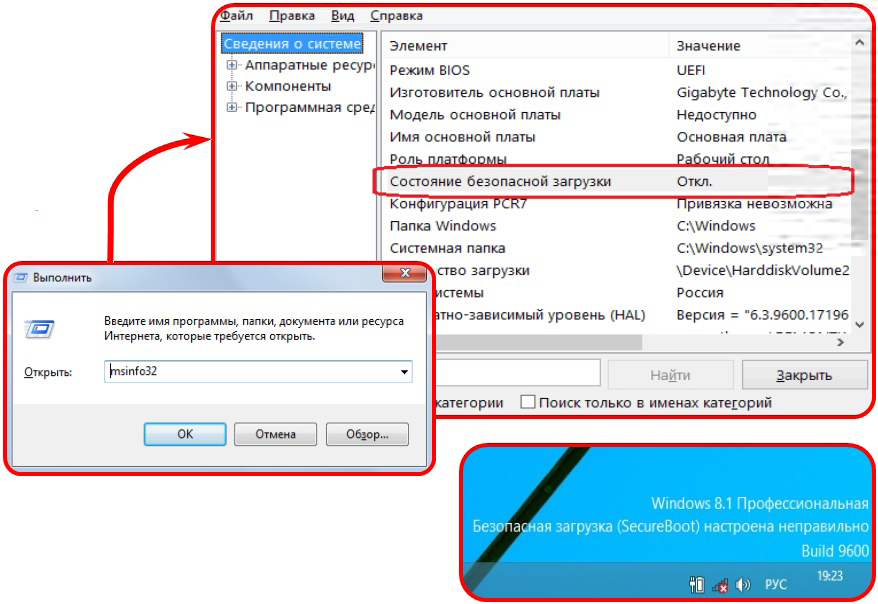

Что такое Secure Boot

Secure Boot — одна из опций UEFI, предназначена для защиты компьютера от буткитов, низкоуровневых эксплоитов и руткитов. В режиме безопасной загрузки менеджер загрузки UEFI будет выполнять только подписанный цифровым сертификатом код, который он сверяет со своей собственной базой данных.

Узнать состояние этой опции можно с помощью команды msinfo32.exe или по надписи в правом нижнем углу экрана:

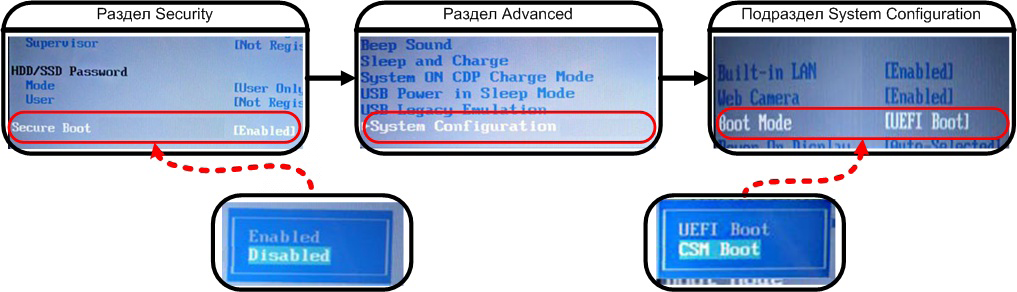

Как отключить Secure Boot

Данная процедура очень сильно зависит от конкретного производителя ноутбука или материнской платы, хотя общий смысл ее одинаков для всех компьютеров. Опция протокола безопасной загрузки Secure Boot в основном находится в разделах Security, реже System Configuration или Boot, там нужно поставить значение Disabled. Далее необходимо включить режим совместимости с другими операционными системами, называется он тоже у всех производителей по-разному (Launch CSM, CMS Boot, UEFI and Legacy OS или CMS OS) и находится в основном разделе под названием Advanced, далее подраздел BOOT MODE или OS Mode Selection. После изменения необходимых параметров не забудь их сохранить.

КАК ЕЩЕ МОЖНО ПРОНИКНУТЬ В БИОС (UEFI) В WINDOWS 8 (8.1)

Cпособ 1

В командной строке вводим:

shutdown.exe /r /o

Способ 2

На панели справа жмем «Параметры», затем — «Изменение параметров ком пьютера -> Обновление и восстановление». В нем открываем пункт «Восстановление» и в пункте «Особые варианты загрузки» жмем «Перезагрузить сейчас». Далее выбираем «Диагностика», после жмем «Дополнительные параметры» и затем «Параметры встроенного ПО UEFI». После всего этого на-

жимаем «Перезагрузка».

Способ 3

Нажимаем кнопку выключения компьютера в боковой панели и затем, удержи вая клавишу Shift, жмем «Перезагрузка». После этого появятся те же «Особые варианты загрузки», что и во втором способе. Далее действуем по аналогии.

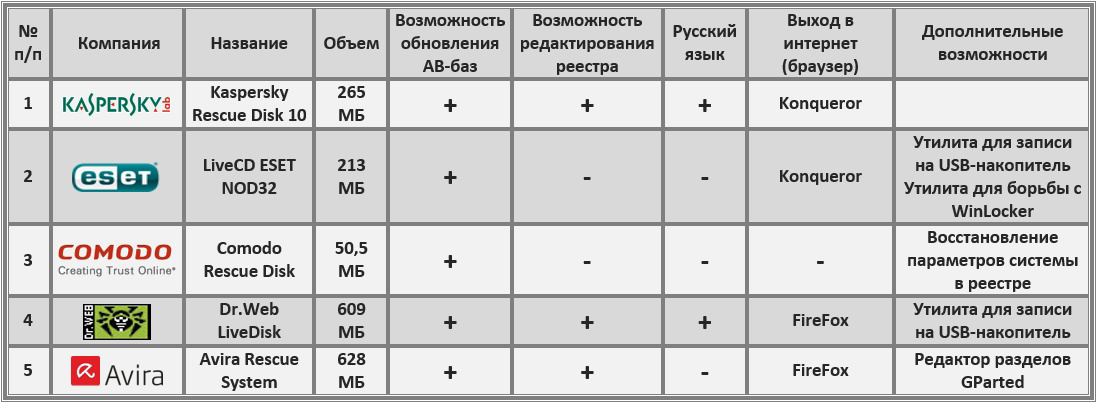

ЧТО МОЖНО СДЕЛАТЬ С ПОМОЩЬЮ LIVE CD (ИСПОЛЬЗУЕМ ДИСКИ ВОССТАНОВЛЕНИЯ СИСТЕМЫ ОТ РАЗЛИЧНЫХ ПРОИЗВОДИТЕЛЕЙ АНТИВИРУСНЫХ ПРОГРАММ)

Антивирусный Live CD — это решение для восстановления системы, приведенной в нерабочее состояние разного рода компьютерными инфекциями. Практически все производители антивирусных средств предлагают своим пользователям подобное, в большинстве случаев бесплатно.

[ad name=»Responbl»]

Как правило, такое решение представляет собой загрузочный диск на базе одного из дистрибутивов Linux, в состав которого, кроме непосредственно компонентов самой Linux, включены утилиты сканирования и лечения системы от малвари. Помимо этого, в состав таких Live CD могут входить какие-либо дополнительные программные средства (утилиты редактирования и восстановления реестра, утилиты редактирования разделов диска, утилиты настройки сети и другие).

Краткую характеристику Live CD некоторых, наиболее популярных в нашей стране производителей антивирусов можно посмотреть в таблице 1.

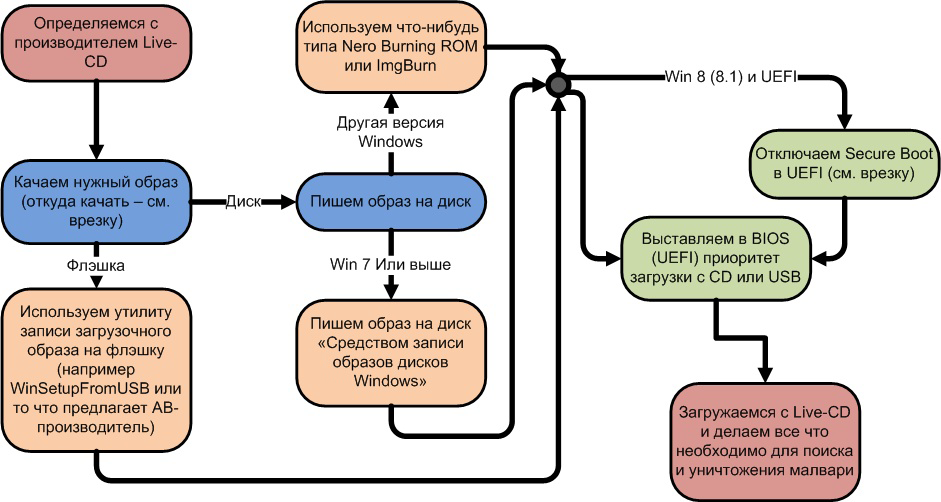

Выбранный образ Live CD можно записать как непосредственно на диск (CD или DVD), так и на флешку. В Windows 7 и выше образ на диск можно записать стандартными средствами системы, достаточно по файлу образа щелкнуть правой кнопкой мыши, выбрать «Открыть с помощью», далее «Средство записи образов дисков Windows». В более ранних версиях для записи образов на диск нужно использовать специально предназначенную для этого программу, например Nero Burning ROM или ее бесплатный аналог, что-нибудь типа Img Burn или Ashampoo Burning Studio.

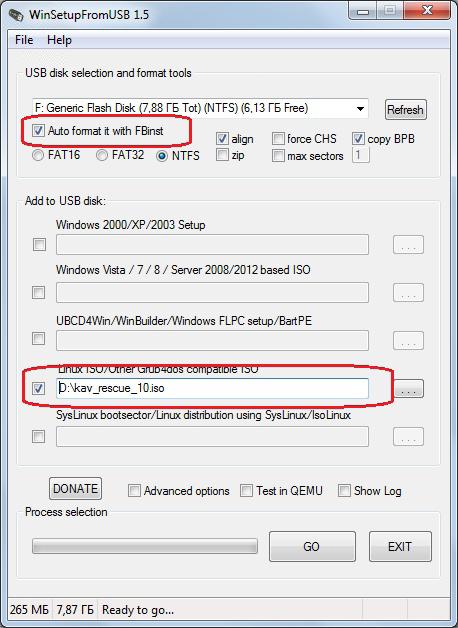

Для записи загрузочного образа на флешку можно использовать утилиты, предлагаемые для этого некоторыми антивирусными компаниями вместе с образами Live CD, либо, к примеру, утилиту WinSetupFromUSB. Выбираем в ней нужный USB-накопитель, нужный файл образа, отмечаем пункт Auto format it with FBinst и запускаем процесс.

Если у тебя компьютер или ноутбук не слишком новые и без предустановленной Win 8 или выше, то загрузка с подготовленного загрузочного диска или флешки не составляет труда. Входим в БИОС (обычно это клавиши Del или F2, нажатые в момент загрузки), ме няем приоритет загрузки на CD-ROM или USB-накопитель (тут стоит отметить, что возможность загрузки с USB реализована не во всех компьютерах) и ждем, когда пройдет загрузка.

Если на компьютере предустановлена «восьмерка» или что повыше, то в режиме UEFI (в пода-

вляющем большинстве случаев так оно и есть) могут возникнуть некоторые трудности. Во-пер-

вых, бывают сложности с входом в БИОС при загрузке компьютера, во-вторых, для того, чтобы за

грузиться с Live CD, на таких компьютерах необходимо выключить так называемый режим безопасной загрузки.

После успешной загрузки можно запустить проверку и лечение компьютера. Как правило, все это проходит в автоматическом режиме. В некоторых Live CD можно найти утилиту редактирования реестра. Эта функция весьма полезна для анализа веток автозагрузки реестра (подавляющее количество малвари использует именно реестр для запуска себя вместе с загрузкой системы) или

исправления нарушенных малварью параметров системы (см. врезку про любимые места в реестре).

КАК ПРАВИЛЬНО ПОПРОСИТЬ О ПОМОЩИ (ПРИЗЫВАЕМ НА ПОДМОГУ КОЛЛЕКТИВНЫЙ РАЗУМ ПОРТАЛА VIRUSINFO.INFO)

Портал virusinfo.info — одно из немногих мест, где измученным нашествиями разного рода малвари пользователям могут помочь, причем в большинстве случаев абсолютно бесплатно (я не имею никакого отношения к этому сервису и попрошу ни в коем случае не воспринимать этот совет как его рекламу).

Сама помощь основывается на отчетах двух утилит: HijackThis от Trend Micro и AVZ от Олега Зайцева.

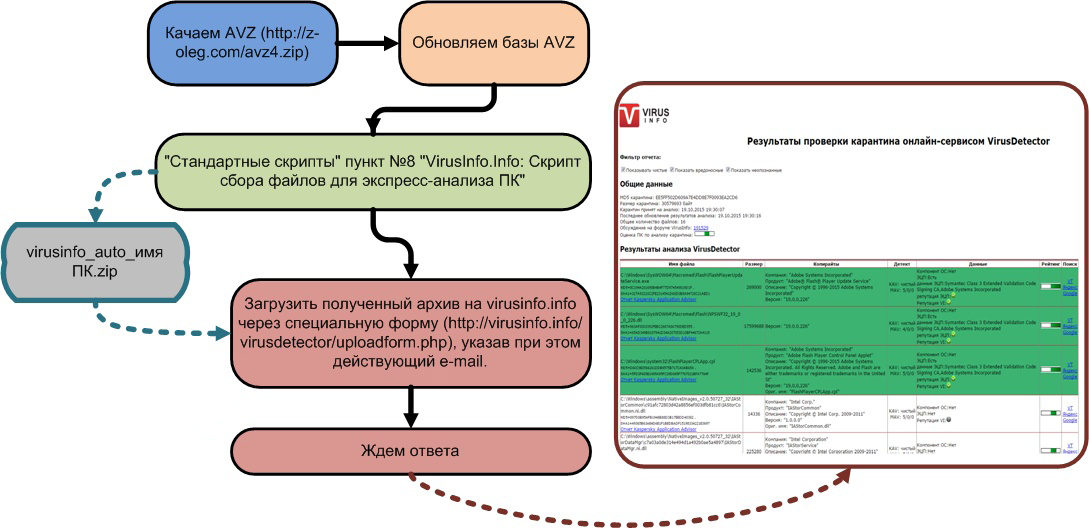

Первое, что можно сделать, — это воспользоваться сервисом «Помогите!». Если ты на сто процентов уверен, что твой компьютер заражен, и все признаки этого налицо, а антивирус, которым ты привык пользоваться, не помогает, то регистрируйся на портале и далее действуй по схеме:

Пункт «Стандартные скрипты» в AVZ находится в меню «Файл». Итогом работы этих двух утилит должны стать файлы логов (для AVZ они записываются в папку LOG, которая находится в папке с самой программой, для HijackThis файл лога пишется в папку с самой программой). Эти файлы и нужно приложить к сообщению на форуме.

[ad name=»Responbl»]

Когда для лечения требуется выполнить какой-нибудь скрипт, текст этого скрипта необходимо скопировать прямо из сообщения форума, далее в меню «Файл» программы AVZ выбрать «Выполнить скрипт», вставить туда скопированный ранее текст скрипта и нажать «Запустить».

Если конкретных признаков заражения не наблюдается, но есть смутное чувство, что с компьютером не все в порядке, на помощь придет сервис VirusDetector. Для его использования регистрация необязательна. Последовательность действий изложена на этой схеме:

Не пройдет и получаса (по крайней мере мне ответили через двадцать пять минут), и в почтовом ящике будет лежать подробный отчет о твоей системе и возможных подозрительных местах на твоем жестком диске.

В заключение хочу сказать что борьба с вирусами не такая уж и сложная задача. При грамотном подходе вы можете сами удалить любой вирус в своей системе и показать этим зловредам кто в доме хозяин. Еще рекомендую для ознакомления статью — Как удалить вирус с компьютера вручную и желаю вам всем удачи в этом непростом и интересном занятии!

3 comments On Как удалить вирус с комьютера — все хитрости в одном флаконе.

Pingback: Как проверить файл многими антивирусами не устанавливая их на компьютер - Cryptoworld ()

Pingback: Как заразить компьютер вирусом. - Cryptoworld ()

Pingback: Как устроены компьютерные вирусы. Введение в Реверс Инженеринг. - Cryptoworld ()