Опять мы затронем тему приватности. Это направление уже давно муссируется, и неспроста. Вне зависимости от того, есть ли у тебя секреты, хочется хоть как-то контролировать информацию о своей частной жизни. Но с развитием технологий все труднее это делать, она все чаще просачивается. Причем даже не для корпораций или спецслужб, а кому попало.

На самом деле данная задачка немного «притянута за уши», но она хорошо обобщает три интересные фичи . Кроме того, во многом это все актуально и для владельцев мобильных девайсов других фирм. Но перейдем к делу и конкретизируем ситуацию. Есть какой-то девайс и мы, которые находимся в относительной близости .

Всем известно, что Wi-Fi-poyтepы систематически посылают широковещательные запросы в канал о том, что они есть, такие хорошие, и о своих характеристиках, необходимых для подключения к ним. Н о мобильные устройства (точнее, почти все Wi-Fi-клиенты) систематически рассылают информацию в поисках известных им сетей (точнее, тех, для которых стоит автоматическое подключение). Если у человека включен Wi-Fi на устройстве, то мы чисто из эфира можем уже вынуть информацию о тех местах, которые он посещал. SSID’ы сетей зачастую несут в себе вполне осмысленную информацию. Н апример, названия кафе, отелей, компаний.

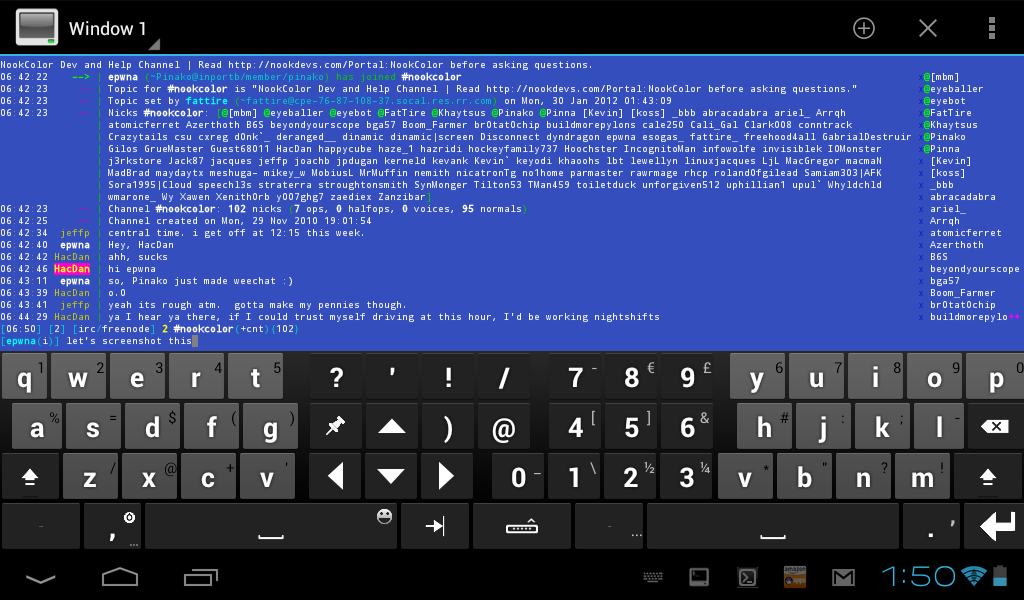

И здесь есть интересное последствие, на котором во многом основана работа известной тулзени — KARMA. Мы можем отснифать имя SSID’a и по-быстрому поднять такую же точку доступа, после чего атакуемый девайс сам к нам может подключиться. А может не подключиться. Здесь все зависит от конкретной реализации ПО. Некоторые системы смотрят на изменение протокола подключения, а некоторые — нет. То есть если к домашнему роутеру ты подключаешься с ноута по WPA, например , а я подниму точку с таким же SSID’oм, но открытую, то в зависимости от ПО в твоей ОС твой ноут все равно может подключиться к моей точке.

У Аррlе-девайсов, насколько мне известно, есть такая проверка. Но чаще всего находится какая-то беззащитная точка из «запомненных», которую мы можем и подменить.

О ‘ кей, мы заставили девайс подсоединиться к себе. Что дальше?

А дальше интересная особенность Аррlе-девайсов (ноги которой растут из какого-то RFC): при подключении к новой сети они пытаются найти предыдущие гейтвеи. То есть они запрашивают — а есть ли здесь такой-то IP с таким-то МАС’ом? И данные эти берутся от предыдущих подключений. Я протестировал на iOS 7 версии , и такой запрос действительно проскакивает сразу же после подключения устройства к сети. Но только один, хотя в теории должны быть три последние точки доступа.

Да, что это нам может дать? Не считая раскрытия внутренней IР-адресации, мы получаем МАС-адрес гейта, который с большой вероятностью является Wi-Fi-poyтepoм. А если это так , то, вспомнив, что МАС аналогичен BSSID’y WiFi точки, мы получаем очень интересный материал для работы!

Ты, наверное, в курсе, что многие корпорации (например, Google) собирают информацию о Wi-F i -тoчкax и их территориальном расположении. Например, всякие Android- и Аррlе-девайсы делают это в фоновом режиме постоянно (насколько мне известно) . Прогулялся с включенным Wi-Fi — считай, собрал инфу для корпорации. Правда, сейчас чисто за счет Wi-Fi мы можем добиться высокой точности определения месторасположения.

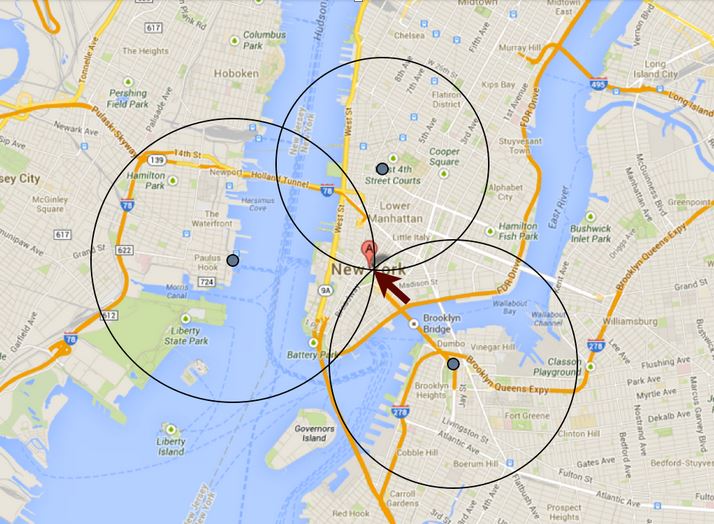

Но самое интересное для нас, что некоторые компании делятся этой информацией (даже бесплатно). То есть мы можем запросить у сервиса, где находится такой-то BSSID, и нам выведут его координаты. Та-дам! Но стоит сказать, что несколько лет назад был у гугла некий скандальчик, в результате которого «пояса затянулись». Теперь одного BSSID’a не хватает, а надо их два. Хотя фактически это незначительно затрудняет задачу. Во-первых, потому как Аррlе-девайсы дисклозят нам несколько последних МАС ‘ ов.

Во-вторых, потому, что мы можем перебирать известные BSSID’ы точек и, играя в игру «тепло — холодно», найти интересующую нас Wi-Fi-тoчкy.

Вот такие вот дела. Здесь можно найти описание API от Google. А вот еще сервис, предоставляющий локацию по одному BSSID’y (но база в основном в Америке). Кроме того, знающие люди посоветовали тулзу iSniff-GPS, которая выполняет часть из описанных фич, так что присмотрись к ней, если данная тема тебя заинтересовала.

Настало время, когда, придя в кафешку с кармой и увидев симпатичную девушку, после некоторых махинаций ты будешь знать о ней, возможно, больше, чем хотелось бы.

Спасибо за внимание и успешных познаний нового!

Другие материалы по теме:

- Все что нужно знать о Вардрайвинге (Wardriving).

- Wifiphisher инструмент для фишинговых атак в wi-fi сетях.

- Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 1

- Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 2

- Reaver. Взлом Wi-Fi сети

- Взлом WPA сети Wi-Fi с помощью Reaver

- Как узнать SSID скрытой точки доступа без клиентов

- Medusa. Как взломать пароль от Wi-Fi роутера.

2 comments On Геолокация по WI-FI.

Pingback: База данных открытых WIFI сетей. - Cryptoworld ()

Очень хорошая статья