Burp Suite — это отличная тулза для проведения пентестов веб-приложений. Она заметно упрощает жизнь как при проверке и эксплуатации различных уязвимостей, так и на этапе разведки. Мы расскажем про несколько трюков, которые помогут искать XSS.

Задача в целом сводится к тому, чтобы послать определенный пейлоад, получить ответ и на основании его сделать вывод, есть ли возможность провести межсайтовый скриптинг или нет.

Частенько для этих целей используют модуль Intruder, который присутствует в бесплатной версии программы. Работает он так: выбираешь режим (определенный вектор или целый список различных пейлоадов) и поля для атаки,

после чего запускается атака.

Ее ход можно отследить в окне статуса, где отображается, сколько еще осталось перебрать вариантов и какие ответы отдает сервер. Нужно внимательно смотреть на поведение сервера и в случае отклонения от нормальной работы тестировать руками, анализировать и думать.

[ad name=»Responbl»]

Когда у тебя огромный список пейлоадов и десяток параметров, а приложение и сервер настроены более-менее грамотно, задача становится сложнее. Для автоматизации есть плагин xssValidator — при удачной атаке он поднимет заданный флаг, что заметно упрощает работу. Плагин можно скачать с сайта разработчика или установить через Burp. Для корректной работы ему нужны Java 7.0 и новее и PhantomJS или SlimerJS. После установки всего необходимого нужно запустить скрипт xss.js, который устанавливается вместе с плагином.

phantomjs xss.js & slimerjs slimer.js &

Теперь можно приступать к работе. Все действия проводятся через тот же Intruder, только в Payload type выбираем Extension-generated, а там — наш плагин xssValidator. Чтобы при удачном проведении атаки срабатывал флаг, необходимо на вкладке Options в разделе Grep — Match добавить строку, которая и будет служить флагом. Она копируется из поля Grep phrase в закладке плагина. После этого нажимаем «Старт» и следим за флагом.

4 comments On Автоматизация поиска XSS уязвимостей через Burp Suite

Pingback: IPE - софт для анализа информации собраной в процессе пентестов. - Cryptoworld ()

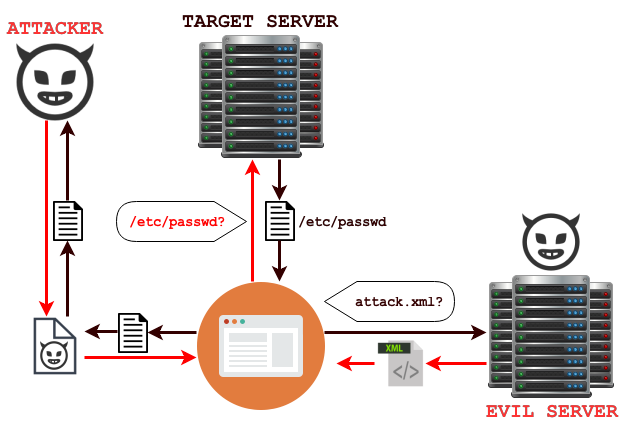

Pingback: Как получить RCE через сериализацию XML в Java - Cryptoworld ()

Pingback: SuperSerial - хакерский инструмент для поиска Java сериализации - Cryptoworld ()

Pingback: Примеры настройки Burp Intruder для автоматического анализа ответов веб сервера. - Cryptoworld ()