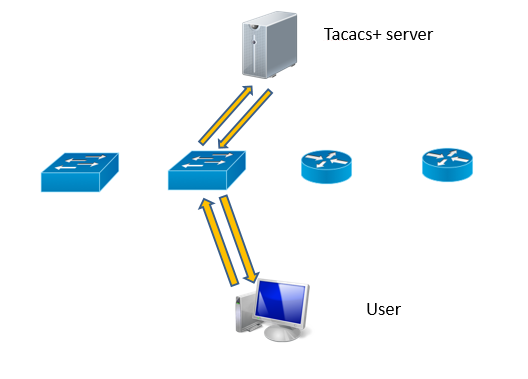

TacoTaco — это набор из двух Python-скриптов для проведения атак на протокол централизованного управления доступом (Authentication, Authorization, Accounting) TACACS+ от Cisco.

Обе атаки требуют возможности проведения MITM-атак на сетевое устройство и сервер TACACS+.Первый скрипт позволяет получить MD5-хеш ключа (PSK), используемого для шифрования трафика между сетевым девайсом и сервером TACACS+, и в результате в дальнейшем можно расшифровывать весь трафик и получать учетные записи сетевых админов в plain-тексте. Данная атака описывалась ранее.

Второй скрипт дает возможность при проведении активной MITM-атаки полностью обойти аутентификацию и авторизацию на конечном сетевом устройстве. Происходит это за счет того, что протокол TACACS+ не имеет проверки целостности — это позволяет на лету менять зашифрованный ответ от TACACS+ сервера (благодаря технике bitflipping). Таким образом, даже если мы подключимся к сетевому устройству и введем некорректную учетку, то, подменив ответ от TACACS+ сервера, мы все равно сможем аутентифицироваться. Данная атака также позволяет поднять привилегии (пароль enable).

URL: https://github.com/GrrrDog/TacoTaco