Первоначальный сбор информации во многом является ключевым элементом для успешного пентестинга.

Сбор информации при пентестинге можно поделить на два вида. Это пассивный и активный анализ. После каждого этапа сбора информации его необходимо анализировать.

Если злоумышленник начал работу с нуля, ничего не зная о компании, её структуры, самой сложной задачей для него будет найти «самую вкусную» информацию. По итогу, ему необходимо будет получить следующую информацию:

- диапазоны сетевой адресации

- принцип именования хостов или список хостов

- приложения и сервисы установленные на этих хостах

- подробные данные о сервисах, ОС и приложениях (версии, установленные обновления, средства защиты)

Иногда, диапазоны сетевых адресов получается узнать с помощью nslookup. Так же хорошим примером оплошности системного администратора можно считать DNS-сервер вне DMZ. Если в исследуемой компании такой DNS присутствует, можно осуществить запрос на передачу зоны (zone transfer), известным средством для любого системного администратора. По факту, это обычный запрос, в результате которого DNS сервер возвращает копию данных о демилитаризованной зоне. Другими словами, на выходе мы просто получим список всех зарегистрированных хостов в сети.

Даже если в сети присутствуют сетевые экраны, злоумышленнику не составит труда узнать какие приложения, сервисы, версии ОС работают на уже известных хостах. В Nmap присутствует ключ SYN. Один из полезнейших ключей, кстати. Информация о версиях приложений, ОС и т.п. позволяет хакеру составить список возможных векторов атак.

Сперва мы рассмотрим пассивный анализ, так как с него и начинается практический пентестинг.

Пассивный анализ фирмы примечателен тем, что его практически невозможно обнаружить, он не вызывает подозрений, если он не агрессивный. Он включает в себя:

- Службы Whois

- Анализ DNS

- Исследование интернет-ресурсов (может вызвать подозрения при агрессивном подходе)

- Поиск через поисковые системы и прочие сервисы анализа

- Социальные сети

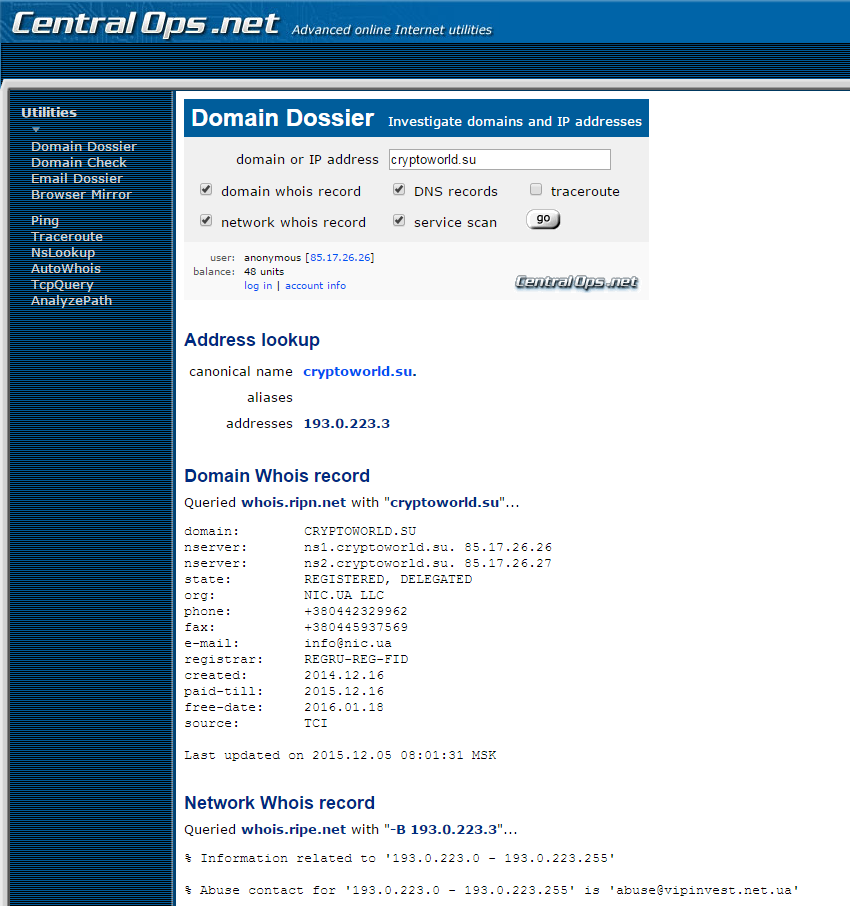

При пассивном анализе, атакующий может собрать довольно много информации. Если повезёт, у нас на руках будет информации о внутренней организации компании. Например, DomainDossier может показать FQDN-имя машины, на которой крутится тот или иной сервис. Если FTP не выставлен наружу, то, наверное, сегодня уже у любой компании есть почтовый сервер. В этом случае DomainDossier покажет нам примерно следующее:

Что нам даёт эта информация? Вообще-то многое. Мы можем определить метод именования серверов. W12 = Windows 2012, а M1, по всей видимости = Mail #1. То есть, теоритически, можем предположить, что в сети данной компании существует ещё w12-m2.local.domain, w12-m3.local.domain. Так же могут быть машины с именами w8-[role_name].local.domain или w2008-[role_name].local.domain.

[ad name=»Responbl»]

При пассивном сборе информации мы можем получить информацию о сотрудниках, затем их профили в социальных сетях. Это даст нам информацию кто с кем, возможно из сотрудников внутри компании, общаются на ты. Эти данные мы сможем использовать уже при активном поиске информации.

К активному анализу относятся виды деятельности, которые уже напрямую взаимодействуют с объектами компании.

Предположим, из профиля на Linkedin мы узнали, что Иван Иванов из исследуемой нами фирмы занимается поддержкой пользователей в SharePoint и работает в службе поддержки. Стандартом именования почтовых адресов в большинстве компаний является lastname.firstname. Мы отправим письмо на ivanov.ivan@ с таким текстом от имени sharepoint@:

Здравствуйте Иван, мы расширили вам права в SharePoint, как вы и просили. Добавили доступ к тому-то, тому-то.

Пожалуйста, отпишись сразу, как проверите в работе новые права по адресу sharepoint.companyname.com

В качестве sharepoint.companyname.com мы будем использовать свой фишинговый сервер, доменное имя которого отличается лишь одной буквой, либо придумать свой домен, отталкиваясь от имени сайта (например, если сайт компании example.com, то мы можем зарегистрировать доменное имя аля example-production.com, example-support.com etc).

В заголовке письма мы сможем увидеть версию ОС, браузер и его версию, наличие включённых плагинов и так далее. А это уже не мало.

Если в качестве браузера используется не IE, вероятно, что нет стандартизации ПО. А это, в свою очередь, означает, что у пользователя есть права локального администратора. Конечно, за стандарт может быть принят и любой другой браузер, а не IE. Поэтому нужно отправить подобные письма нескольким пользователям из разных отделов.

Навыки в социальной инженерии при активном сборе информации будут незаменимы.

Заниматься активным анализом нужно осторожно и быть тщательно подготовленным. Ведь, если компания серьёзная или у неё на страже админ-параноик, узрев активность сканеров-безопасности может осложнить нам работу, вплоть до принудительной смены паролей, установки заплаток, обновления плагинов и т.п.

[ad name=»Responbl»]

К активному анализу непосредственно относится социальная инженерия. Когда уже непосредственным объектом атаки является не информационная система, а люди, которые ей управляют или имеют доступ. Это может быть телефонный звонок от лица рядового пользователя компании администратору или наоборот. Отправленное письмо от имени службы поддержки пользователю с просьбой запустить прикреплённый файл для установки критического обновления.

Конечно же, нельзя путать тестирование на возможность проникновения с инструментальным анализом защищённости. Или вы думаете, что злоумышленник при реальной атаке на вашу компанию впишется в абстрактную модель проникновения и будет ограничиваться теми методами и инструментами, которые, можно сказать, стандартизированы в пентестинге? Напротив, реальный взломщик будет использовать любые методы обхода средств защиты. И, поверьте, подготовленный злоумышленник нанесёт неожиданный удар и будет использовать средства и инструменты, которые недоступны и не описаны в публичных источниках.

После получения нужной информации начинается самый интересный этап – попытка проникновения.

У вас на руках уже имеется отобранная информацию, на листке бумаги определены оптимальные векторы атак и т.п. А самое интересное, что как только вы попадёте внутрь системы, вам снова нужно браться за анализ. Но на данном этапе уже в пределах системы.

4 comments On Сбор информации при пентестинге.

Pingback: 7 команд NMAP которые помогут в разведке перед взломом. - Cryptoworld ()

Pingback: Практика использования сканера уязвимостей NMAP - Cryptoworld ()

Pingback: Что такое фишинговая рассылка и как это устроить! - Cryptoworld ()

Pingback: Что такое фишинговая рассылка и как это устроить? – WebNull ()