Cегодня мы продолжаем разбираться как правильно и эффективно работать с анализатором трафика Tshark.Мы продолжим анализировать функции данного анализатора и рассмотрим перечень команд употребляемых в нем.

Браузер Mozilla Firefox в 2022 году отмечает свое 20-летие. На протяжении всей истории его существования определенные функции добавлялись или исчезали в программе. Если вы используете Firefox ежедневно, убедитесь, что вы полностью знакомы с его функциями.

…Сегодня практически каждый сталкивается с ОС Android, даже заядлые поклонники системы iOS наверняка смотрели на нее. Операционная система Android была разработана для устройств с сенсорным экраном, таких как планшеты и смартфоны. Он основан на ядре

…В процессе создания программного обеспечения тестирование является одним из ключевых моментов. Но не все компоненты имеют очевидные, известные и понятные пути тестирования. Например, образы Docker либо вообще не тестируются, либо тестируются только на исполняемость. В

…Поскольку JIT-компиляция по сути является формой динамической компиляции, она позволяет использовать такие технологии, как адаптивная оптимизация и динамическая перекомпиляция. Это позволяет JIT-компиляции работать лучше, чем статическая. Интерпретация и JIT-компиляция особенно подходят для динамических языков программирования, в

…Уязвимости React чаще всего возникают, когда программист думает, что он использует механизмы защиты библиотеки, хотя на самом деле это не так. Поэтому важно правильно оценить возможности React и знать, какие задачи разработчик должен решать самостоятельно.Сегодня

…Речь пойдет о беспроводном сенсоре multi-touch с 2,13-дюймовым дисплеем для e-paper. Датчик может быть оснащен датчиком температуры и влажности SHT21, HTU21D, SI7021, датчиком температуры и влажности BME280, датчиком атмосферного давления BMP280 и датчиком освещенности MAX44009. Датчик

…Основная волна интереса к тестированию пришлась на 1990-е годы и началась в Соединенных Штатах. Быстрая разработка автоматизированных систем разработки программного обеспечения (инструменты CASE) и сетевые технологии привели к росту рынка программного обеспечения и

рассмотрение

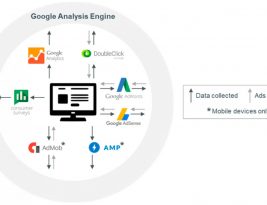

В файлах APK есть особенность — специальная подпись со специальным блоком метаданных Frosting. Он позволяет однозначно определить, распространялся ли файл через Google Play. Эта сигнатура будет полезна поставщикам антивирусов и песочниц при анализе вредоносных программ.

…Когда то давно можно было обойтись простым разграничением доступа и шифрованием конфиденциальной информации. Сейчас же довольно таки трудно разобрать что именно использовать. Некоторые сокращения (например, IPS, DLP и WAF) уже используются многими. Однако если копнуть

…Защита документа сертификатом подтверждает подлинность документа. Когда файл PDF подписан цифровым идентификатором или сертификатом, его содержимое блокируется, чтобы предотвратить внесение изменений в документ. Цифровые идентификаторы или сертификаты для подписи PDF-файлов используются в коммерческих и юридических

…При написании кода на ассемблере вы всегда должны знать, действительно ли данный фрагмент кода должен быть написан на ассемблере. Необходимо взвесить все за и против, современные компиляторы способны оптимизировать код и могут достичь сопоставимой производительности

…Технологии VPN редко изучаются глубоко: есть и есть. Изобретателю Wireguard Джейсону А. Доненфельду повезло после того, как Линус Торвальдс похвалил его за качество кода, а вскоре после этого Wireguard стал основным стабильным ядром Linux.

…Репозиторий позволит вам получить полностью работоспособный vault в режиме HA, с бэкэндом для etcd, также в режиме HA. С одной стороны, эта среда является чисто экспериментальной и ни в коем случае не должна использоваться в

…Есть два основных типа цифровых следов: пассивные и активные. Пассивный цифровой след — это данные, которые собираются без ведома владельца. Пассивная цифровая трассировка также называется выхлопными данными. Активный цифровой след возникает, когда пользователь намеренно публикует

…Семейство псевдослучайных функций может быть построено из любого псевдослучайного генератора, используя, например, конструкцию «GGM», данную Голдрайхом, Гольдвассером и Микали. Хотя на практике блочные шифры используются большую часть времени, когда требуется псевдослучайная функция, они, как правило,

…Важно правильно настроить Wi-Fi роутер, но иногда этого бывает недостаточно и вам уже приходится решать проблемы в процессе эксплуатации. О том, что это такое и как с ними бороться, если у вас или вашего клиента есть

…Библиотечный код может составлять львиную долю программы. Конечно, ничего интересного в этом коде нет. Поэтому его анализ можно смело опустить. Нет необходимости тратить на идентификацию функций наше драгоценное время. Что, если дизассемблер неправильно прочитал имена функций?

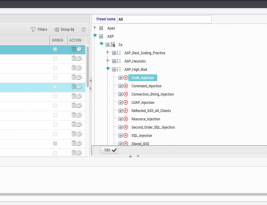

…В своей статье я постараюсь составить своего рода «книгу рецептов», список решений определенных проблем, с которыми я столкнулся при работе с Checkmarx. Многие из этих задач доставили мне немало головной боли. Иногда в документации не хватало

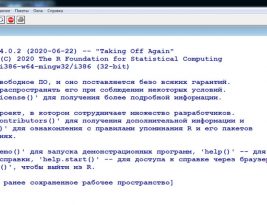

…Работа в Data Science, как вы, возможно, слышали, престижно и требует денег. В этой статье я познакомлю вас с основами языка R, используемого в «науке о данных». Мы напишем так называемый наивный байесовский классификатор, который будет

…«А не следует ли мне установить какое-то программное обеспечение, чтобы упростить сбор файлов на сервере, их очистку и открытие с телефона?» — подумал я, и тут все закрутилось! Хотя мои запросы были изначально скромными, я решил

…YARA — это универсальный инструмент, который иногда называют швейцарским ножиком для исследователей вредоносных программ, но использовать его можно и в других целях. Сегодня мы будем работать по в жанре «Сам себе антивирус

…Nftables — свежее осуществление файрвола в ядре Linux, которая призвана поменять iptables. Как и почти все иные конструктивные конфигурации, данный инструмент до сего времени вызывает у юзеров противоречивые ощущения. И ключевой вопрос, естественно же, — какие

…И опять у нас шпионская тематика! Сегодня на простых примерах, без высоких материй и сложных схем мы расскажем как собрать устройство для прослушки и шпионажа из простых компонентов которые можно купить на Али.. Вся прелесть этих

…Сбой с данными всегда проблема. Но если это критически важные данные которые находятся как всегда на флешке, это вдвое большая проблема. Сегодня мы рассмотрим не типичный случай восстановления данных с такого носителя. Как восстановить данные с

…