Без ведома многих поклонников Samsung, большинство телефонов Galaxy имеют встроенный секретный диагностический режим, доступ к которому можно получить, просто введя малоизвестный код. И что самое приятное, эта функция чрезвычайно проста в доступе и представляет собой удобный способ протестировать новый или подержанный телефон, чтобы убедиться в его идеальном рабочем состоянии, прежде чем вы решите его купить. И сегодня мы рассмотрим как осуществляется проверка телефона Samsung с помощью секретного кода.

Рубрика: Devices

Сегодня мы рассмотрим реально полезный вектор атак который поможет нам в повседневной жизни! Заддосить Bluetooth колонку надоедливого соседа или придурковатых малолеток это же так прекрассно. Давайте приступим к изучению вопроса как устроить DDoS атаку на Bluetooth

…Как взломать спутник? И не говорите что такая мысль никогда вас не посещала! Это не раз обсасывалось во многих блокбастерах. Но на самом деле это не так уж и сложно. Хотя конечно это взломом назвать сложновато,

…Наличием средств биометрической идентификации сегодня может похвастаться даже самый посредственный китайфон. Согласитесь, как это удобно. Приложил палец или поднес телефон к лицу и аппарат разблокирован. Но давайте посмотрим на сканеры отпечатков пальцев с другой стороны —

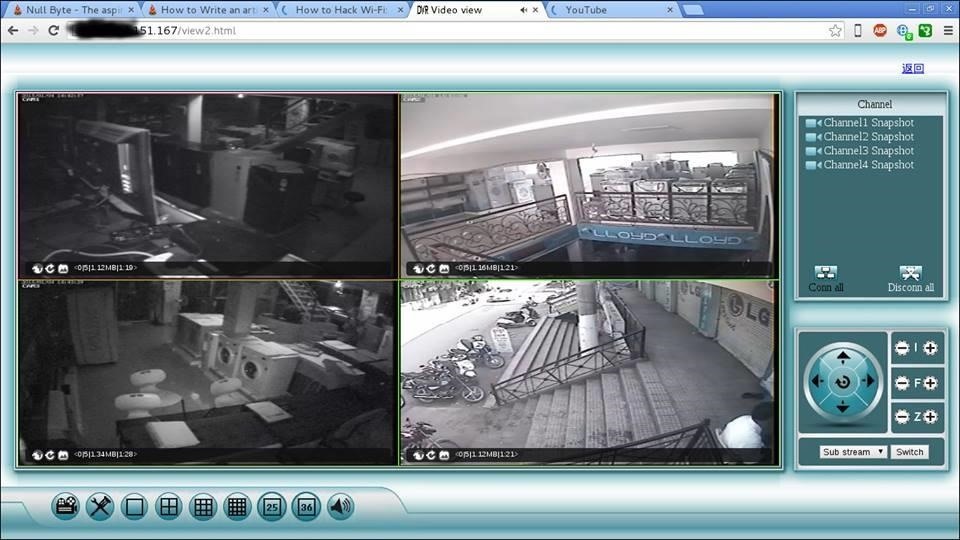

…Как много из вас обращали внимание на то сколько сейчас появилось на улицах камер наблюдения? Просто пройдясь от дома до работы недавно я насчитал их почти пол сотни. А на сколько они безопасны задал

…Тактики электронного противостояния основаны на блокировании, прерывании или отключении объектов от той технологии, на основе которой они работают. И объекты IoT («Интернет Вещей») особенно уязвимы к такого рода атакам. Беспроводные камеры безопасности, такие как

…Необычные виды устройств и гаджетов есть не только у сотрудников спецслужб и агентов 007. Немало девайсов были специально разработаны для нужд хакеров и исследователей безопасности. Что они собой представляют? Мы решили собрать настоящий хакерский

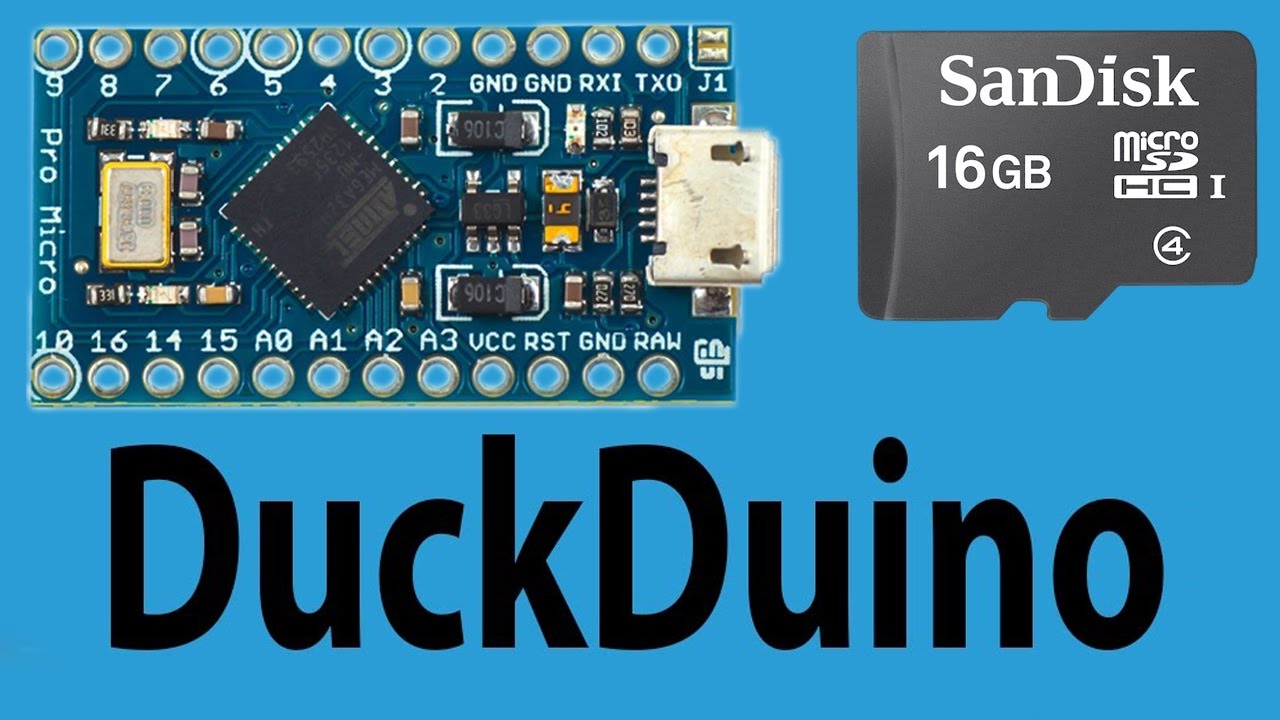

…В этой статье рассмотрим интересный кейс, как можно сделать USB ducky своими руками на базе Ardnuino Micro Pro. Стоимость такого устройства примерно 6 долларов. Это довольно интересная штука, которая имеет

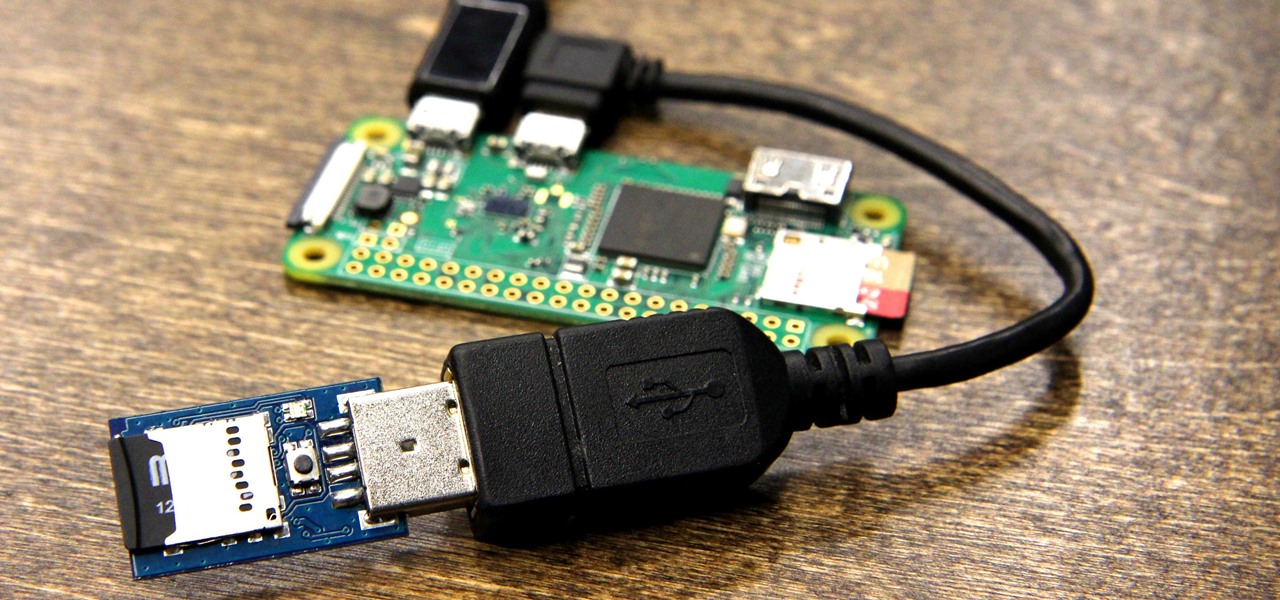

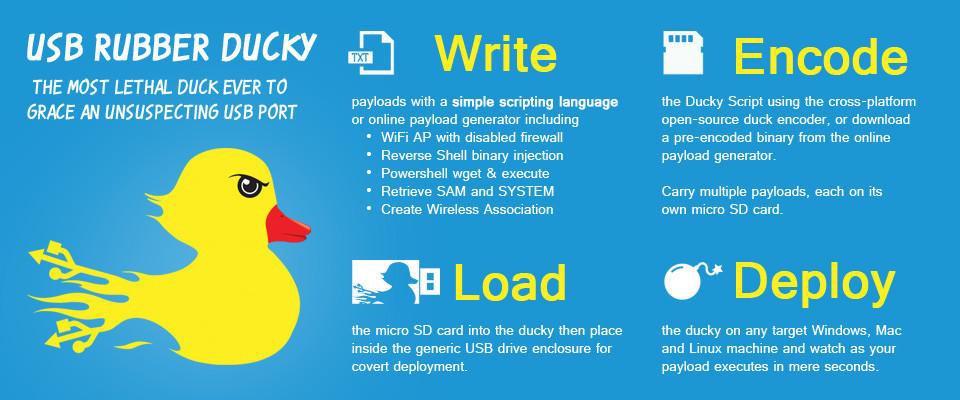

…Ты, разумеется, знаешь истории о том, как хакеры используют для атак устройства, похожие на флешку. Достаточно подобраться к серверу и подключить такой девайс, чтобы заполучить удаленный контроль. Согласись, очень похоже на прототип Rubber Ducky.

…В сегодняшнем материалы вы познакомитесь с основными командами при использовании USB Ducky. О том как дешево сделать самому USB Rubber Ducky вы можете прочитать в нашем предыдущем материале.

…

Среди программного обеспечения для исследования радиосигнала стандартом де-факто является GNU Radio. Этот комплекс дает очень крутой набор инструментов, начиная от фильтров и простых математических преобразований сигнала и заканчивая интерфейсами для трансляции данных в сеть и написания

…