USB-C — это общепринятый стандарт, который позволяет заряжать, синхронизировать данные и воспроизводить аудио и видео. Модели iPhone 15 оснащены разъемом USB-C, который позволяет заряжать и подключаться к различным устройствам, включая Mac, iPad, AirPods Pro (2-го поколения), внешние устройства хранения данных и дисплеи. Из этой статьи мы узнаем как использовать разъем USB-C на iPhone 15

Безопасность iOS считается лучше, чем защита платформы Android. Но чтобы защитить айфон, нужно осознавать его потенциал. В статье поговорим об уязвимостях iOS и настройках безопасности Apple.

…

Безопасность Android — противоречивая тема. С одной стороны, разработчики регулярно обновляют платформу, чтобы лучше защитить смартфоны. С другой, в сети последний отчёт Check Point показал, что приложения на Android содержат уязвимости, и пользователи рискуют потерять

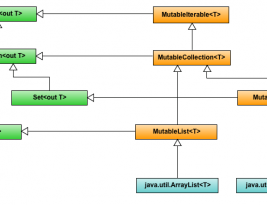

…Список 10 основных уязвимостей приложений от OWASP Foundation — отличный ресурс для разработчиков, которые хотят создавать безопасные продукты. Дело в том, что многие мобильные приложения по своей природе уязвимы для угроз безопасности. Рассмотрим, например, ряд

…Kotlin — один из самых грамотно спроектированных, понятных и логичных языков за последние годы. С Kotlin вы можете начать разработку приложений для Android, не изучая язык, но маловероятно, что вы добьетесь мастерства только на практике. Эта

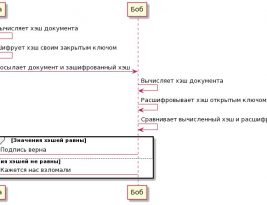

…Цифровая подпись запросов сервера — это не черная магия или удел нескольких избранных секретных охранников. Реализовать эту функциональность в мобильном приложении под силу любому хорошему программисту при условии, что он знает соответствующие инструменты и подход к

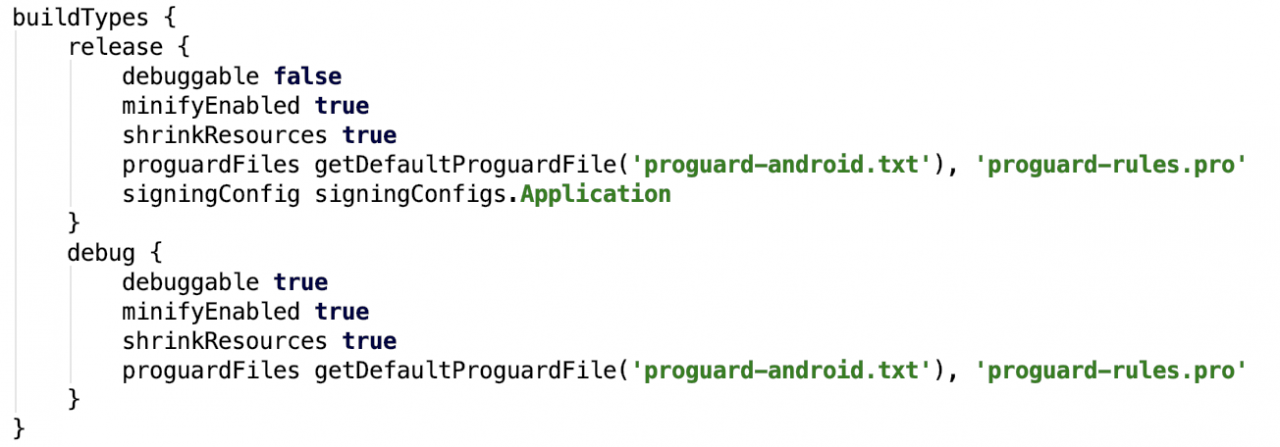

…Когда вы думаете о защите приложения от обратной инженерии, в первую очередь приходят на ум такие слова, как обфускация и шифрование. Но это только часть решения проблемы. Вторая половина — это обнаружение и защита от самих

…Как не печально об этом говорить но мобильные и не только, устройства на базе системы Андроид более уязвимы по сравнению со своими яблочными конкурентами. Это происходит благодаря открытому исходному коду платформы и изобилию настроек, которые доступны

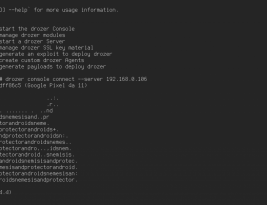

…Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в

…Гелокация в телефоне отличный инструмент. Очень часто он помогает нам найти нужное место или просто понять где ты находишся. Но кроме явного преимущество, геолокационные сервисы выдают различным приложениям ваши координаты. Сегодня мы рассмотрим как подменить геолокацию

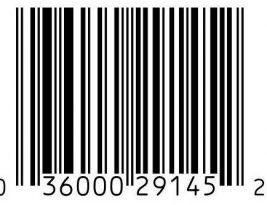

…Мобильные телефоны, а точнее смартфоны, плотно вошли в нашу жизнь. Не последнюю роль в них играет камера и возможность упрощать некоторые задачи с помощью сканирования QR кодов. Но в этом инструменте кроется одна большая проблема, атака

…Перехват информации всегда был в тренде и по множеству шпионких фильмов мы не раз видели как спец службы могут подключится к любому мобильному устройству. На самом деле это задача очень не простая и по

…QR-коды есть везде, от упаковки товара до посадочных талонов авиакомпании, что делает сканеры, считывающие их, интересной целью для хакеров. Благодаря недостаткам многих из этих проприетарных сканирующих устройств, можно использовать общие уязвимости, используя

…Всем известно что iPhone один из лучших смартфонов на рынке. Но многие не совсем понимают почему не возможно устнановить на айфон любое взломаное ПО. Хотя в андроиде это решается путем простейшей настройки. Но не

…Предлагаем вашему вдниманию исчерпывающую информацию о уязвимостях в системе мобильной связи SS7. Данные уязвимости дают возможность бесчисленным манипуляциям над мобильными устройствами. В том числе перехват SMS, прослушивание, осуществление звонков от имени других абонентов и т.д.

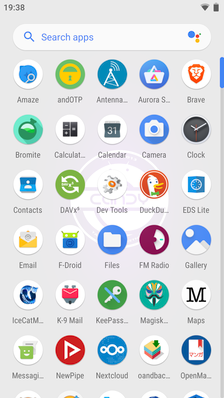

Однажды я перепрошил свой телефон, а раз так, то решил заодно попробовать отказаться от Google Play Services. Google Apps поставляются с большинством android смартфонов, множество программ привязаны к ним, зачем мне всё это нужно?

…Не так давно у меня появилось желание написать целую серию статей о безопасности, приватности и анонимности в интернете. Я не хочу тратить время читателей, в очередной раз описывая весьма плачевную ситуацию со сбором персональных

…Я потратил много времени на то, чтобы опробовать и убедиться в работоспособности методов, которые я приведу в данной статье. Существует несколько путей взлома аккаунтов Snapchat ваших друзей (а может даже и полных незнакомцев). Скорее

…В этой статье я хотел бы поделиться своим видением обфускации, а также рассказать про интересный метод сокрытия бизнес-логики в приложениях с NDK, который нашел относительно недавно. Так что если вас интересуют живые примеры обфусцированного

…На самом деле, теперь не существует частной жизни, потому что следить за человеком через его собственный мобильный телефон / смартфон стало очень просто. И причина тут кроется в несовершенстве системы безопасности самого телефона и

…В одном из наших прошлых материалах мы уже подымали тему хакерских утилит для android и iphone. Но время не стоит на месте и сегодня мы подготовили для вас новый набор правильного софта. Сегодня мы сделаем

…Думаю, каждый из вас хотя бы раз в жизни задавался вопросом, а как можно скрыть свои наиболее сокровенные фотографии в персональном смартфоне или планшете Так сказать, подальше от возможных посторонних глаз. Ведь в жизни

…Наши персональные гаджеты являются вместительных хранилищем всевозможной информации, которая, порой, должна оставаться сугубо личной и конфиденциальной. Ведь мы не просто храним в них красивые картинки, весёлые видео и любимую музыку. Зачастую, наши смартфоны и

…На сегодняшний день существует огромное количество разнообразных методов и способов взлома приложений для операционной системы андроид. Все они по-своему хороши и интересны, но важно одно — правильно разбираться в схеме их работы, иначе вас

…Ни для кого не секрет, что в наше время достаточно многие приложения и интернет-сервисы отслеживают наши координаты и зачастую делают данную информацию общедоступной. Мерзковато, правда? Поэтому сегодня хотелось бы поговорить о том, как изменить параметры

…С каждым днём Telegram завоёвывает всё большую аудиторию пользователей по всеми миру. Но при этом всё чаще можно услышать критику касательно его безопасности и защиты персональных данных каждого отдельно взятого пользователя. Сегодня мы поговорим

…