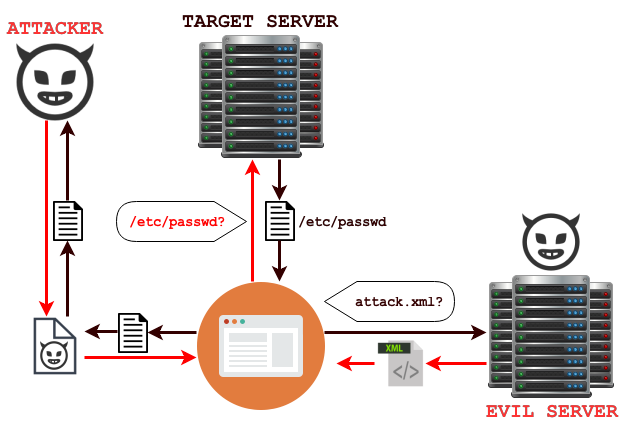

«Новое – это хорошо забытое старое» мигом вспомнилась мне поговорка, когда при оценке защищенности очередного веб-приложения успешно прошла атака XXE. Немедленно захотелось написать об этом пару слов, ибо:

— XML-транспорт занял одно из

Рубрика: Hacking

Мы продолжаем рассказывать о уязвимостях активного сетевого оборудования CISCO и сегодня представляем материал о критической уязвимости XSS позволяющей злоумышленнику получить доступ к межсетевым экранам Cisco ASA повсеместно использующихся в корпоративном секторе.

Хочу поделиться неольшой хитростью, которую открыл для себя, когда произошли определенные трудности при попытках эксплуатации найденных Reflected XSS.

Начинаем второй мини урок или куда прикрутить наше чудо, которое мы написали. Я не буду описывать как написать админку с нуля или как правильно писать сайты. Тут будет чисто теория и методы. Итак приступим.

…Western Digital My Cloud (Personal Cloud Storage) представляет собой Network Attached Storage (NAS). Он пригоден как для использования дома, так и в качестве личного облака для небольших команд. К хранящимся данным можно получить доступ

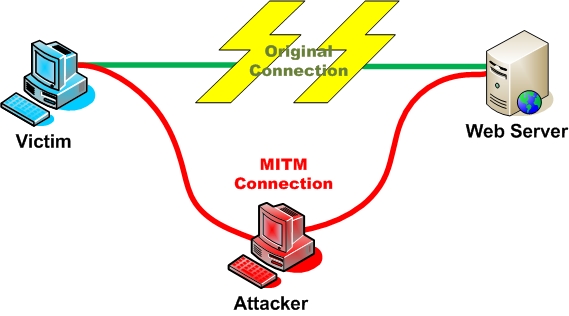

…Насколько я знаю, сейчас в ходу достаточно известная и простая схема перехватов траффика в браузерах (для модификации и сбора информации). Схема хоть и популярная, но нацеленная

Сегодня мы вообразим себя злыми хакерами и займемся написанием настоящего вируса для андроид системы. Мы подробно и с примерами расскажем о основных этапах написания вируса для операционной системы андроид. Не лишним будет напомнить, что

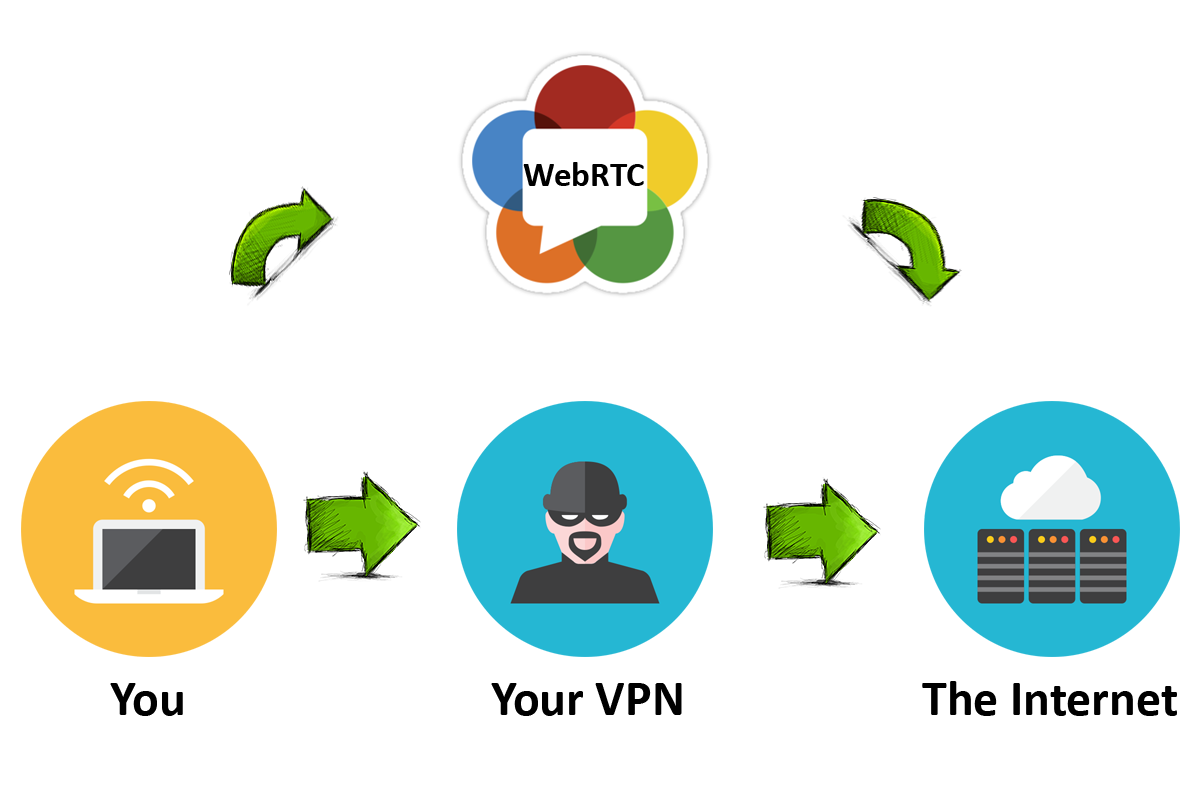

…Сегодня я хочу затронуть ныне утихшую тему, а именно WebRTC. Я не буду рассказывать как его заблокировать. Для этого есть много различных плагинов и способов вручную его отключить.

Данная статья посвящена людям которым WebRTC

После публикации первой части исследования уязвимостей камер видео наблюдения мы получили много вопросов. И поэтому решили немного продолжить и рассказать о других методах получения подобной информации.

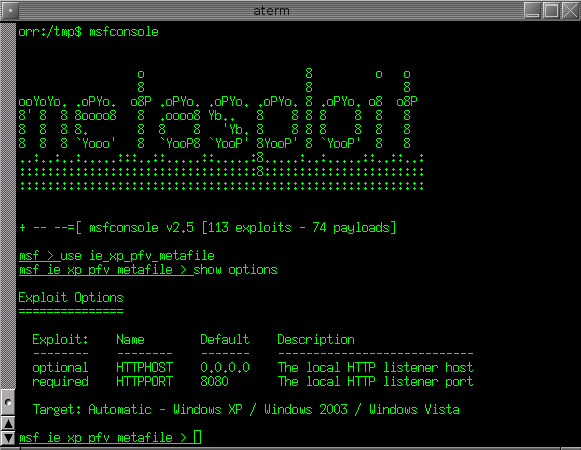

Данный инструмент представляет собой быстрый путь для генерации различных базовых полезных нагрузок Meterpreter через msfvenom (часть Metasploit framework).

Всем привет, хочу донести до Вас информацию, может и есть в открытом доступе но она не расписана и не разжёванная. Сейчас очень много приходит информации о взломанных камерах наблюдениях, в банках, в учреждениях, даже

…Fuzzing — это технология тестирования ПО, при которой программе передаются случайные данные, обычно специально сформированные некорректно. Такой тест помогает проверить систему на прочность.

Sandboxed Execution Environment (SEE) — это фреймворк для автоматизации тестов в безопасном окружении от антивирусной компании F-Secure на языке программирования Python. Песочница предоставляется с

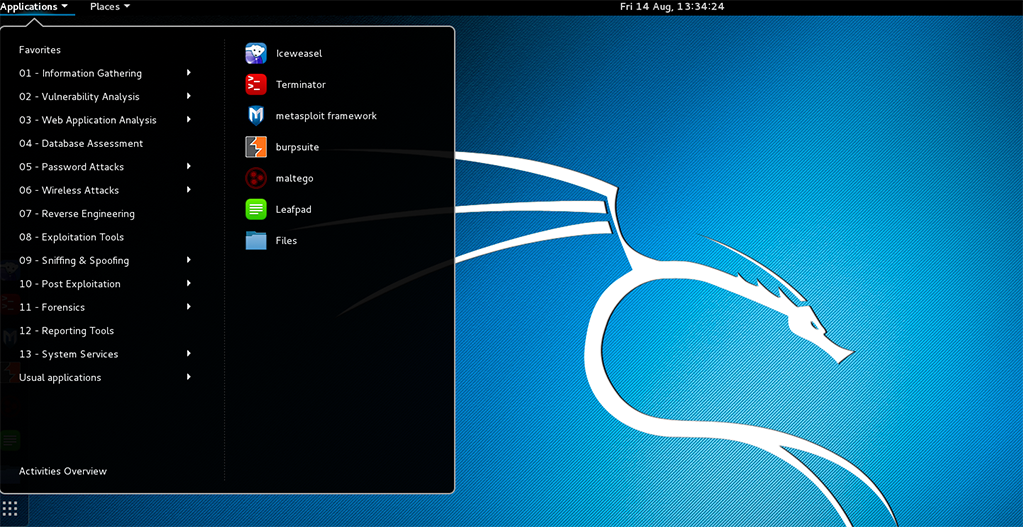

Существует несколько популярных securty дистрибутивов, содержащих большинство популярных утилит и приложений для проведения тестирования на проникновение. Обычно они основаны на существующих Linux-дистрибутивах и представляют из себя их переработанные версии. В этой статье будут представлены

…Об очередной уязвимости «нулевого дня» стало известно сегодня от специалиста по информационной безопасности по имени Марк. Он обнаружил интереснейший факт — в некоторых моделях роутеров TP-Link в качестве пароля используются последние символы MAC-адреса этого

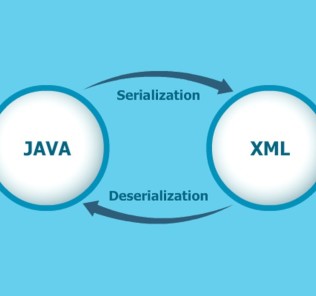

…«Проблемы» с нативной двоичной сериализацией в Java (да и не только) стали, наверное, одним из главных трендов этого года. На основе этой технологии были

Есть у меня древний нетбук ASUS Eee PC 1001PXD на Intel Atom и с одним гигом оперативки на борту. Старье, проигрывающее по характеристикам даже

В первые годы после появления Android перепрошивка и обновление устройства представляли собой довольно сложный процесс из множества шагов: подключение смартфона по USB, запуск скриптов

На первый взгляд Android может показаться крайне простой операционной системой, однако в нем (особенно в последних версиях) есть множество скрытых функций и настроек, которые

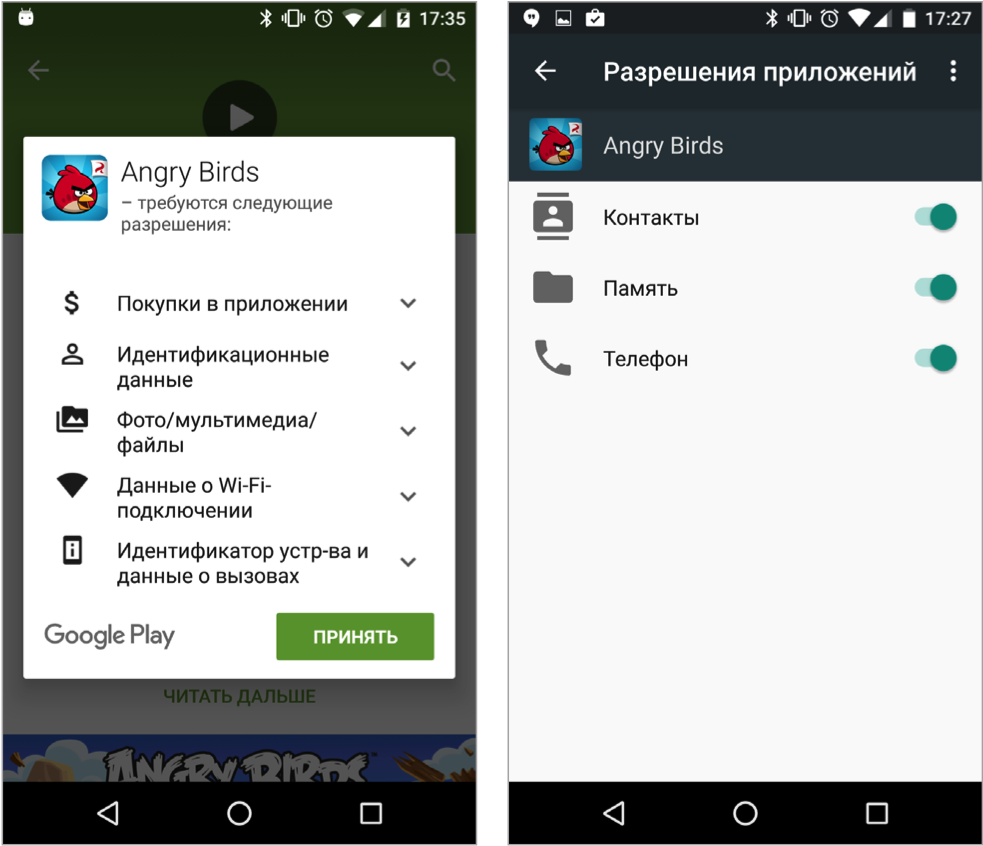

Каждый день в мобильных устройствах выявляют уязвимости, которые могут быть проэксплуатированы злоумышленниками. Они могут отправить СМС на платный номер, могут собрать большую базу данных

Как всегда, сначала надо оговорить, что под роутерами будут подразумеваться в большинстве своем SOHO роутеры, которые стоят в общественных местах, домах и тд. А также под «вскрытием» понимается открытие доступа к роутеру из глобальной

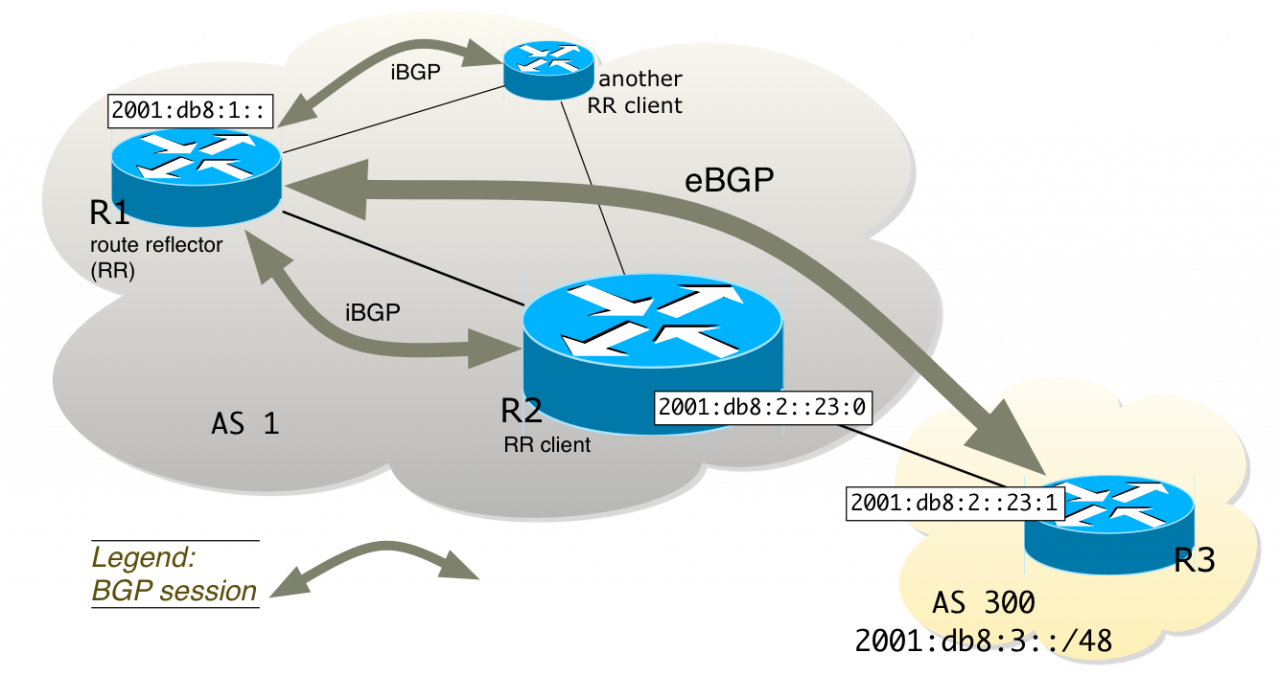

…В предыдущей статье мы уже затрагивали тему сканирования сетей и подмене трафика на BGP маршрутизаторах. Сегодня мы рассмотрим также не маловажный вопрос — как просканировать сеть и найти транзитные BGP маршрутизаторы в

…В решении задач практической безопасности не редко приходится заниматься сканированием портов. Чаще всего, конечно, используется NMAP из поставки дистрибутива KALI LINUX. Но иногда когда нужно сделать чтото простое может пригодится консольная утилита Windows —

…Всем давно известно, что чаще всего c помощью XSS атакующий пытается отправить Cookie жертвы, прочитать CSRF токены, провести фишинговую атаку (создав фальшивую форму логина), совершить какое-нибудь действие от имени пользователя и некоторые другие близкие

…Сотовым телефоном пользовались практически все, но мало кто задумывался – как же все это работает?

…

…

Рассылка спама с вредоносными вложениями — довольно популярный способ распространения малвари и заражения компьютеров пользователей в интернете. По данным разных антивирусных компаний, доля писем с вредоносными вложениями составляет от 3 до 5 процентов от

…