DoS (Denial of Service — отказ в обслуживании) — хакерская атака на компьютерную систему с целью доведения ее до отказа, то есть создание условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам) или доступ затруднен.Опишем DDoS атаку и защиту от нее.

Отказ или ненормальное функционирование атакуемой системы также может быть шагом к освоению системы (если в нештатной ситуации программное обеспечение выдает какую-либо критическую информацию — например, версию, часть программного кода и т. Д.).

Если DDoS атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»).

Для обнаружения и защиты от распределенных атак типа «отказ в обслуживании» их необходимо классифицировать и понимать, как они работают.

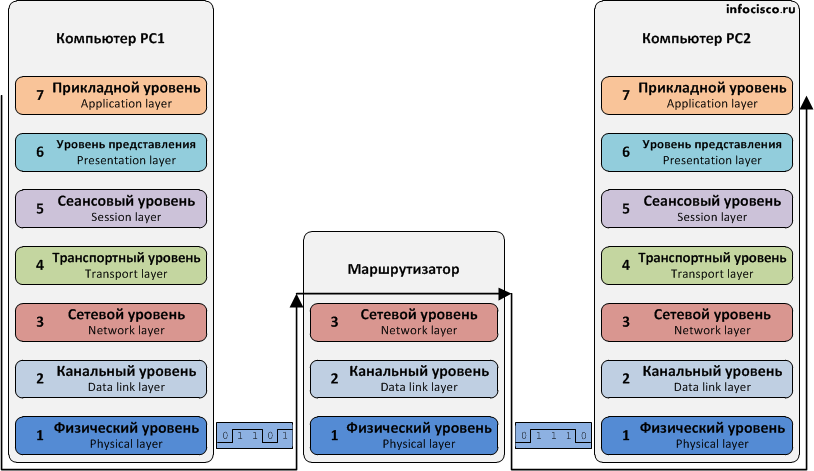

В данной работе в качестве критерия классификации мы будем рассматривать объект, на который направлена атака. В этом случае существует четыре основных класса атак, соответствующих уровням модели ISO OSI.

Чуть-чуть об уровнях:

Канальный уровень (L2) — атаки направлены на исчерпание полосы пропускания сетевого канала. В результате сервер теряет доступ к внешней сети. Для реализации используются объемные транспортные потоки. В настоящее время измеряется в ГБ / сек. Во время этой DDoS атаки трафик должен обрабатываться на стороне провайдера, то есть в дата-центре.С помощью BGP Flow Spec (преза, Pdf-ка) фильтруется часть атак по сигнатурам пакета. Amplification атаки (теория) отсекаются по порту.

Сетевой уровень (L3) — атаки направлены на нарушение работы элементов сетевой инфраструктуры. Требуется ручной анализ сетевой инфраструктуры. Если нет собственной автономной системы, то провайдер или центр обработки данных борются с этим классом атак. Желательно сотрудничество с ними.

Транспортный уровень (L4) — атаки направлены на использование уязвимостей в стеке TCP. Протокол TCP использует таблицу открытых соединений. Атаки, с другой стороны, составляют этот класс. Требуется постоянный анализ поведения TCP-стека, TCP-клиентов и TCP-пакетов. Эвристический анализ.

Прикладной уровень (L7) — атаки, направленные на нарушение работы веб-приложения. Атаки этого класса отличаются большим разнообразием. Отсутствие серверных ресурсов. Требуется поведенческий анализ и корреляция, мониторинг ресурсов сервера. Необходимо оптимально настроить сервер под решаемые им задачи. Полностью автоматизировать борьбу с этим классом атак практически невозможно.

1.Медленные атаки:

1.1 SlowLoris

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

DDoS атака Slowloris устанавливает много открытых соединений на сервере с помощью постоянной отправки незавершенных HTTP-запросов. В определенные моменты времени Slowloris отправляет следующие HTTP заголовки для каждого запроса, но не завершает соединение. Если запросы посылаются с оптимальной периодичностью, сервер начинает ожидать завершения открытых соединений. В данном случае ресурсы сервера остаются относительно свободными, но сам сервер перестаёт обслуживать новые подключения.

Дело в том, что веб-серверы Apache 1.x, Apache 2.x, dhttpd, GoAhead WebServer и Squid поддерживают ограниченное число одновременно открытых подключений. Но Slowloris не представляет угрозы для серверов IIS, lighttpd, NGINX. Они имеют эффективные механизмы распределения нагрузки и используют worker pool — «пулы рабочих потоков», которые позволяют удерживать любое количество открытых соединений при наличии свободных ресурсов.

1.2 Slow HTTP POST/GET

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

DDoS атака основана на уязвимости в протоколе HTTP. Slow HTTP POST атака отправляет POST заголовок с полем «Content-Length». Веб-сервер понимает, какой объём данных он должен получить. После этого с очень низкой скоростью передаётся тело POST сообщения. Это позволяет задействовать ресурсы сервера длительное время, и в последствии помешать обработке других запросов. Атака опасна для веб-серверов Microsoft IIS и Apache и NGINX со стандартными настройками в рамках протоколов HTTP, HTTPS, подключений SSL, VPN. Также атака может быть настроена для работы с SMTP и DNS-серверами.

Этот тип атаки типа «отказ в обслуживании» может быть организован через прокси. Трафик для этой атаки аналогичен легитимному трафику.

1.3 Sockstress

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

Атака заключается в следующем. Если на веб-сервере есть объект, размер которого больше send buffer, выделенного ядром для соединения. То можно заставить ядро не принимать данные, а сервер будет пробовать отправить кусок данных, занимая стек соединений, ресурсы процессора и память. При большом количество подобных соединений TCP-стек заполниться и не будет открывать новые соединения.

Примеры:

Размер окна пакета равен нулю, т.е. нет места для приема данных. Сценарий Sockstress отправляет эти пакеты и подсчитывает время их отправки, чтобы таймер сохраняемости не загружался.

Создайте сокет с небольшим буфером приема на клиенте. Отправьте HTTP-запрос объекту сайта, размер которого превышает размер буфера. Время от времени мы читаем несколько байтов из буфера приема. Сервер попытается загрузить данные и загрузить ресурсы.

2. Атака произвольными пакетами:

2.1 HTTP-Flood

Уровень атаки: канальный уровень (L2), прикладной уровень (L7).

Описание и принцип работы:

В основе этой DDoS атаки лежит механизм отправления максимального числа HTTP запросов на 80-й порт веб-сервера. Целью атаки может быть корень сервера или ресурсоёмкий элемент. В результате данной атаки возможно прекращение предоставления услуг по HTTP, и затруднен доступ легитимных пользователей к сайту. Распознать атаку можно с помощью выявления быстрого роста количества запросов к некоторым элементам веб-сервера и логов сервера.

2.UDP-Flood

Уровень атаки: канальный уровень (L2), прикладной уровень (L7).

Описание и принцип работы:

UDP flood атака основана на отправке большого количества UDP-пакетов на некоторые порты сервера. Он должен определить приложение для каждого полученного пакета, удостоверится в его неактивности и отправить в ответ ICPM-сообщение «недоступен». В итоге вырастут затрачиваемые ресурсы атакуемого сервера и полоса пропускания заполнится UDP-пакетами. В UDP протоколе нет механизма проверки отправителя пакетов, тем самым злоумышленник может подменить IP-адреса и обеспечить анонимность.

2.3 SYN-Flood

Уровень атаки: канальный уровень (L2), транспортный уровень (L4).

Описание и принцип работы:

SYN Flood атака использует механизм рукопожатия в протоколе TCP. Работает следующим образом. Посылается пакет с флагом SYN на атакуемый сервер. Он вынужден отправить в ответ пакеты с флагами SYN+ACK. Злоумышленник игнорирует SYN+ACK пакеты сервера и не высылает в ответ пакет ACK. Либо подделывает IP-адрес SYN пакета, чтобы ответный SYN+ACK отправляется на некорректный адрес. Цель данной атаки — заполнение TCP стека множеством полуоткрытых соединений, в следствие чего сервер перестают устанавливать соединения с новыми клиентами. Запросы на соединение полученные сервером хранятся в стеке с определенным размером, который зависит от операционной системы. Они находятся в стеке, пока сервер не получит информацию об установленном соединении от клиента.

2.4 ICMP-Flood

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Данный тип флуда направлен на сетевое оборудование. Принцип данной DDoS атаки заключается в том, что ICMP-пакет при небольшом размере самого запроса требует от устройств значительно большего объёма работы. То есть, при отправлении сравнительно небольшого объёма ICMP запросов возникает перегрузка сетевого оборудования и значительная часть легитимных запросов теряется. Злоумышленник, меняет IP-адрес источника, отправляет ICMP Echo Request пакет к определённым компьютерам, входящим в бот-нет. Они отвечают ICMP Echo Reply пакетом, посылая его на изменённый IP-адрес. Для увеличения мощности атаки используют локальные сети (LAN) с включенной опцией направленной широковещательной рассылки (directed broadcast).

3.Атака с помощью SSL

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Secure Sockets Layer (SSL) — это протокол безопасности для защиты целостности сети связи и передачи данных. SSL может зашифровать подключение к сети на транспортном уровне. Процессы шифрования протокола SSL, расшифровки и обмена ключами потребляют огромное количество системных ресурсов. Существует два типа атака основанных на протоколе SSL.

Первый тип эксплуатирует механизм рукопожатия, который исчерпывает ресурсы атакуемого сервера. Злоумышленник посылает некорректные SSL данные на сервер, на обработку которых затрачивается большое количество вычислительной мощности.

Второй тип использует функцию повторного подтверждения соединения — SSL Renegotiation. Установка безопасного соединения и повторное подтверждение SSL затрачивают в разы больше вычислительной мощности на сервере, чем на стороне клиента. Благодаря этому возможно осуществление атаки и истощение ресурсов атакуемого сервера. Как правило, HTTPS расшифровывается глубоко внутри организационной сети, где серверы и модули более уязвимы к вредоносному трафику. Также злоумышленники используют этот протокол для обхода механизмов безопасности. Таким образом, возможно туннелирование других атак.

4.Атака почтового сервера c SMTP-Flood

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

В DDoS атаках этого типа злоумышленник пытается установить соединение с почтовым сервером и отправляет произвольные письма на сгенерированные случайным образом адреса, либо бездействует до истечения тайм-аута, удерживая соединение открытым. Каждое SMTP соединение утилизирует часть ресурсов сервера, тем самым атакующий пытается вызвать отказ в обслуживании.

Технология заключается в том, что когда мы пишем электронное письмо от несуществующего получателя, SMTP-сервер предупреждает нас, используя электронную почту (отправителя), что письмо не придет. Мы отправляем много запросов на SMTP-сервер (пишем письма) и указываем, что не все электронные письма действительны, а отправитель (цель атаки). И им сообщат, что письмо не пришло. Несколько серверов SMTP отправят трафик на цель атаки.

5.Некорректные пакеты/фрагменты:

5.1 UDP fragment flood

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Данный тип DDoS атаки основан на отправки UDP датаграмм, которые случайным образом ссылаются на датаграммы отсутствующие в потоке. Это приводит к увеличению потребления памяти на атакуемом сервере. При атаке UDP Fragment Flood, злоумышленники посылают UDP пакеты большого размера, для истощения пропускной способности канала.

5.2 Некорректные IP-фрагменты

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Данный тип DDoS атак эксплуатирует уязвимости в поддержке фрагментации пакетов протокола IP. Одна из атак этого типа — это пересечение IP-фрагментов. Она реализуется с помощью уязвимости операционной системы, которая заключается в сборке фрагментированных IP- пакетов. В процессе сборки образуется цикл по принятым фрагментам. Затем из них копируется информативная часть и передаётся на IP уровень. Разработчики предусмотрели проверку на чрезмерный объем копируемой информации, но не ввели проверку на копирование фрагмента отрицательной длины. Копирование блока информации отрицательной длины равносильно копированию очень большого блока информации. Это приводит к затиранию большого участка памяти и к нарушению работы системы.

Существует две программы с небольшими отличиями в константах механизма, который осуществляет пересечение IP-фрагментов: newtear и teardrop. Они отправляют пакеты с заданного IP-адреса на любой порт, независимо, открыт он или закрыт. Еще один вариант данной атаки — bonk. После сборки фрагментов в пакете остаются пустые места. Это приводит к сбою ядра операционной системы и нарушению работы электронных вычислительных средств. Данные уязвимости присутствуют в старых версиях ОС(операционных систем) Windows и Linux. На сегодняшний день большинство сетевых ОС защищены от сбоев в работе, вызванных данной атакой.

5.3 Неверные значения в заголовках пакетов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Эти DDoS атаки нацелены на определенные приложения и операционные системы, которые неправильно обрабатывают недопустимые значения в заголовках пакетов. Land

attack является примером такой атаки. При этом злоумышленник определяет один и тот же IP-адрес для источника и назначения в пакете. Это приводит к зацикливанию в подключении сервера к самому себе.

6.Amplification атаки (атаки N-усиления)

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

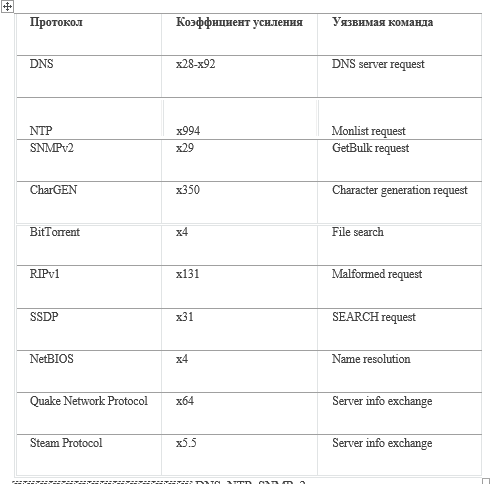

Эти DDoS атаки основаны на отсутствии проверки отправителя в протоколе UDP. Ответ отправляется адресату, указанному в заголовках пакетов. Злоумышленник может подделать свой IP-адрес с IP-адресом атакованного сервера в заголовках отправленных пакетов. Суть атаки также заключается в том, что объем ответа многократно превышен по сравнению с запросом. Таким образом, злоумышленник может анонимно запускать атаки с большим объемом трафика. Для проведения такой DDoS атаки можно использовать сервисы на основе протокола UDP: DNS, NTP, SNMP, rsyslog и многие другие. Дело в том, что сетевые устройства, предоставляющие эти услуги, широко распространены в сети. Службы включены по умолчанию и часто неправильно настроены.

В таблице 1 представлены типы amplification атак проведённых в ходе исследования. В ней отображается по какому протоколу осуществляются атаки, коэффициент их усиления и уязвимая команда, используемая для реализации атаки.

6.1 NTP amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Злоумышленник отправляет на NTP-сервер запрос monlist с IP-адресом атакуемого сервера. Ответ Monlist включает в себя список из 600 недавних клиентов ntpd. Суть амплификации заключается в том, что злоумышленник отправляет небольшой запрос на уязвимый сервер, и с него на атакованный сервер отправляется большой поток UDP-трафика. Уязвимый NTP-сервер — невольный посредник в атаке. Ntpd до версии 4.2.7p26 уязвимы для атак.

6.2 DNS Amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Атака основана на том, что злоумышленник отправляет на уязвимый DNS-сервер запрос с IP-адресом атакуемого сервера. DNS-сервер отправляет жертве ответ, который во много раз превышает размер запроса. Таким образом, пропускная способность атакуемого сервера исчерпана.

Можно выделить ключевые моменты атаки:

- Эффект отражения: подмена IP-адреса позволяет перенаправить ответы от всех DNS-серверов на атакуемый сервер.

- Коэффициент усиления атаки: (amplification factor): он может принимать значения от 28 до 92. То есть на 1 байт запроса — совокупность DNS-серверов отправит 28-92 байт ответа. Это обеспечивает кратное увеличение объёма трафика.

- Проблема «open resolver»: это неправильно настроенный или старой версии DNS-сервер. Он разрешает получать запросы из сторонних сетей, выполняя рекурсивные запросы для них, и отправлять ответы без необходимых предварительных проверок.

6.3 HTTP flood с помощью сервисов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

WordPress сайт с включенным Pingback, можно использовать для проведения HTTP flood атаки на другие сайты. Они отправляют множество запросов к атакуемому сайту со случайными параметрами («?a=a» и др.), с помощью которых обходится кэширование страницы. Эта операция быстро расходует ресурсы атакуемого сервера и нарушает его работу. Злоумышленник может использовать большое количество обычных WordPress сайтов для DDoS атаки и не бояться быть обнаруженным с помощью Pingback запросу к файлу XML-RPC. Google использует FeedFetcher для кэширования любого контента в Google Spreadsheet, вставленного через формулу

=image(«link»).

Если в клетку таблицы вставить формулу

=image(«http://target/file.pdf»),

то Google отправит FeedFetcher скачать этот PDF файл и закэшировать для дальнейшего отображения в таблице. Но если добавлять случайный параметр к URL картинке (от «?r=1» до «?r=1000»), FeedFetcher будет скачивать её каждый раз заново. Это приведёт к исчерпанию лимита трафика атакуемого сервера. Злоумышленник может запустить массированную HTTP GET flood атаку на веб-сервер, используя браузер с одной открытой вкладкой.

Некоторые DoS & DDoS инструменты

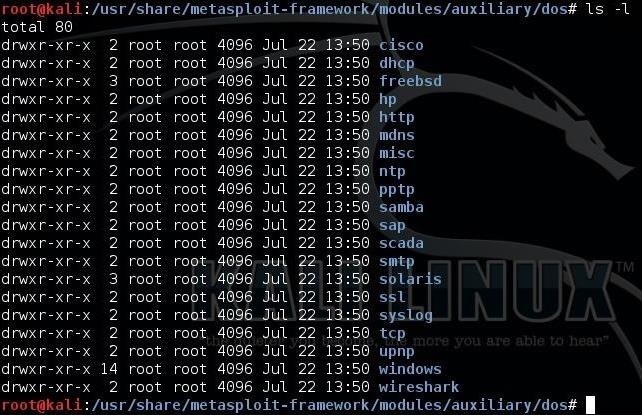

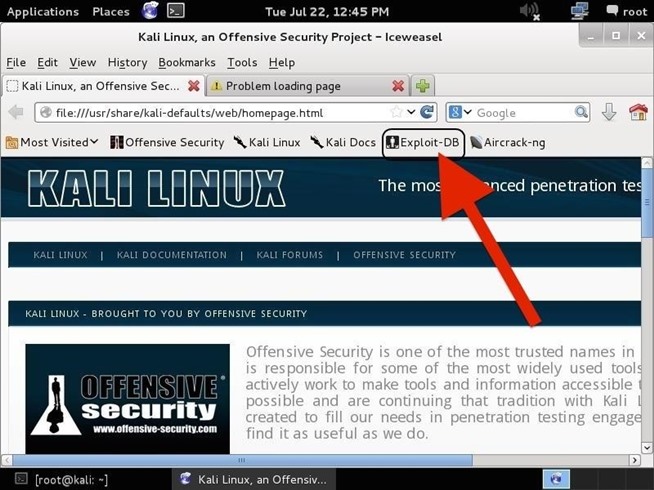

1. Встроенные тулзы Kali Linux

В сети доступно сотни программ для выполнения ддос атаки. Первое место где мы можем найти подобные инструменты это хакерский дистрибутив Kali Linux. Открыв в нем следующий путь:

kali > cd /usr/share/metasplot-framework/auxiliary/dos

и просмотрев содержимое директории мы увидим что Metasploit имеет множество инструментов для организации DDoS атак.

kali linux ddos tools

Также мы найдем сотни DDOS программ в Exploit Database этого дистрибутива и на сайте Exploit-DB.com.

kali linux ddos tools

Просмотреть листинг доступных инструментов для DDOS атак в KALI вы можете выполнив команду:

kali > /usr/share/exploitdb/platforms/windows/dos

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов DDoS атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos

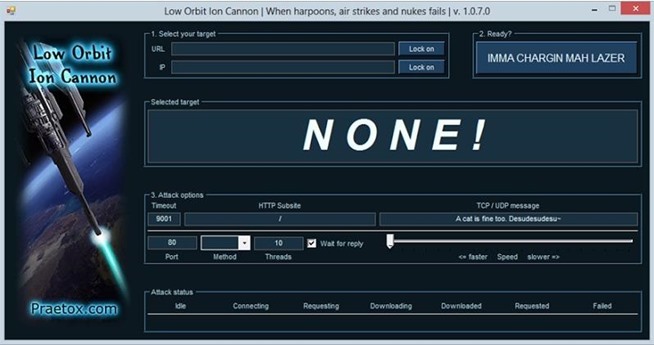

2. LOIC

The Low Orbit Ion Cannon (LOIC) или Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Low Orbit Ion Cannon

DDoS атаки, организованные с помощью LOIC, могут быть устранены путем блокировки пакетов UDP и ICMP на сетевых устройствах провайдера. Вы можете бесплатно скачать LOIC с SourceForge. Этот инструмент основан на Windows и очень прост в использовании. Укажите сайты жертвы и просто нажмите одну кнопку.

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с SourceForge.

HOIC

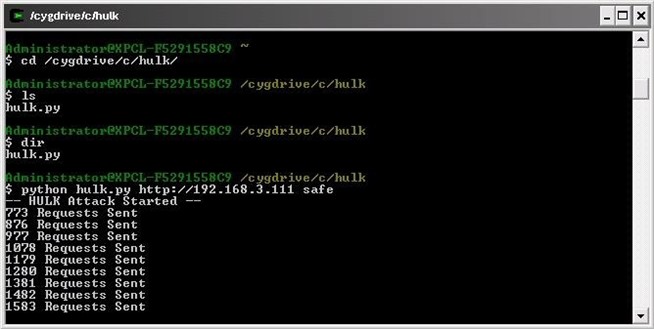

3. HULK

HTTP Unbearable Load King (король высоких нагрузок) или HULK, еще одна программа способная уронить ваш сервер. В этой системе используются различные техники обхода защиты что добавляет проблем системным администраторам.

HTTP Unbearable Load King

4. RUDY

R-U-Dead-Yet, или RUDY, использует другой подход к исполнению DDoS атак на интернет сайты. Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security

R-U-Dead-Yet

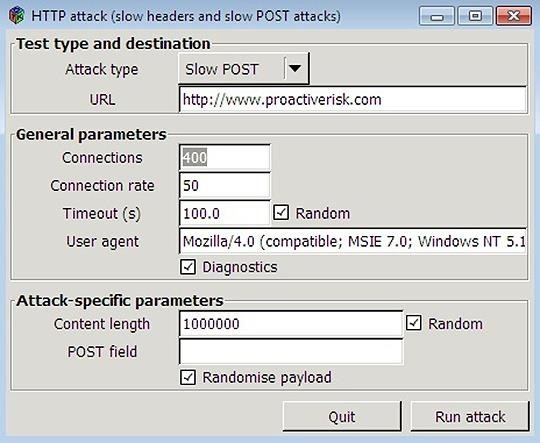

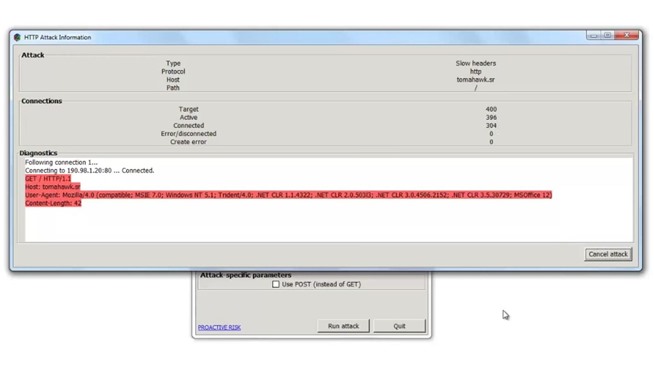

5. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP.

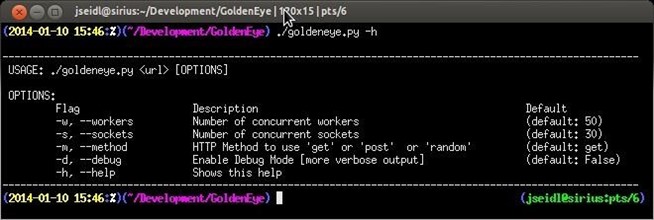

5. GoldenEye HTTP DoS Tool

GoldenEye это простой DoS инструмент, который нагружает удаленный HTTP server запросами и пытается занять все доступные соединения. Это прекрассный инструмент для нагрузочного тестирования Web сайта на этапе внедрения, но, по словам специалистов antiddos.biz, абсолютно бесполезный в реальных условиях. И может быть зафильтрован с помощью простого скрипта на сервере. Скачать исходные коды и саму программу можно с GitHub.

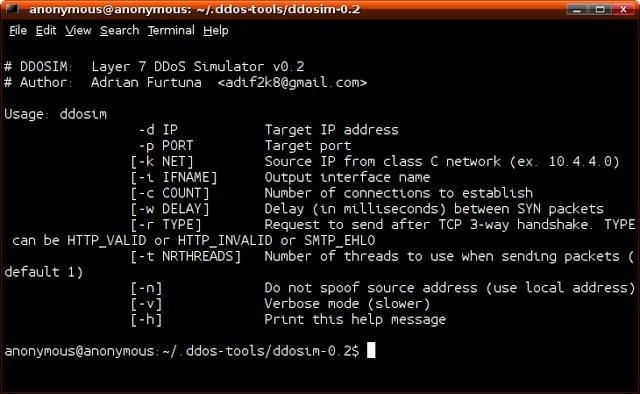

6. DDOSIM – Layer 7 DDoS эмулятор

Этот инструмент создан Storm Security симулирует DDoS атаку с множества “зомби” компьютеров с случайных IP адресов. Он создает TCP соединения (SYN-SYN/ACK-ACK). Программа работает на application layer (layer 7), что достаточно не обычно. Она также способна симулировать различные типы флуда по протоколам SMTP и TCP flood на различные порты. Программа будет очень полезна для нагрузочного тестирования сервера. Скачать можно с сайта SourceForge.

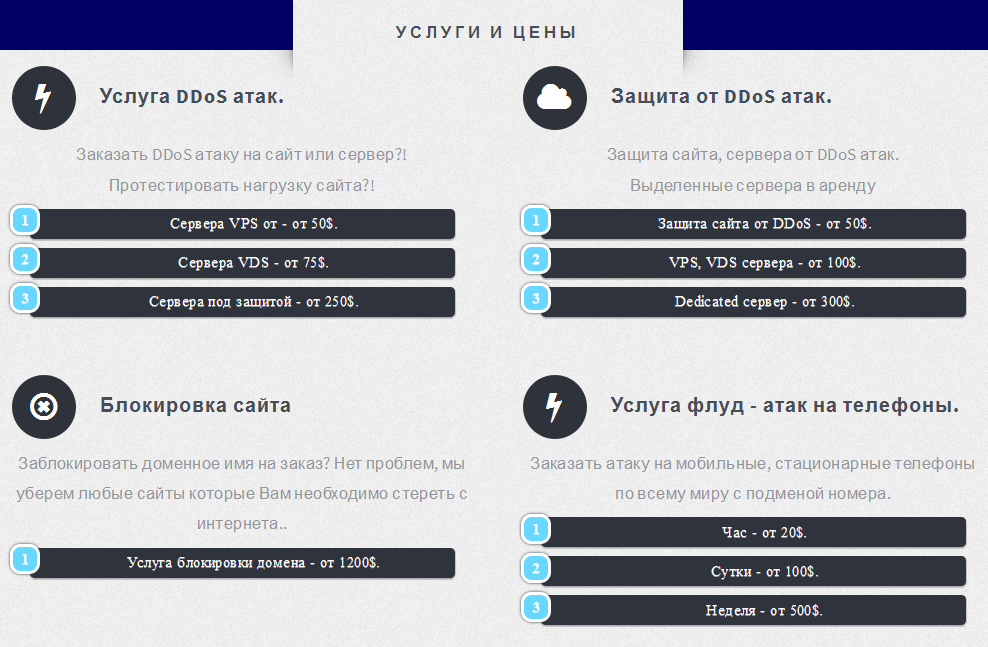

Сколько стоит заказать DDoS на черном рынке?

Distributed Denial of Service (DDoS) — один из самых популярных инструментов в арсенале киберпреступников. Мотивом DDoS-атаки может быть что угодно, от кибер-хулиганства до шантажа. Известны случаи, когда преступные группировки угрожали своим жертвам DDoS-атакой, если они не заплатили им 5 биткойнов (то есть более 5000 долларов). DDoS-атака часто используется для отвлечения ИТ-персонала во время совершения другого киберпреступления, например Б. кража данных или внедрение вредоносного ПО.

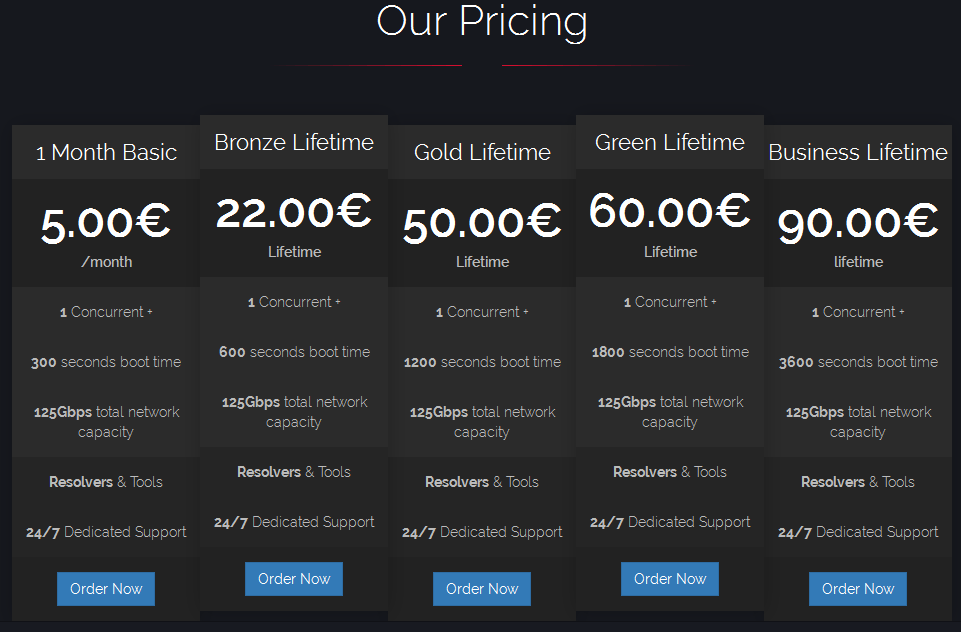

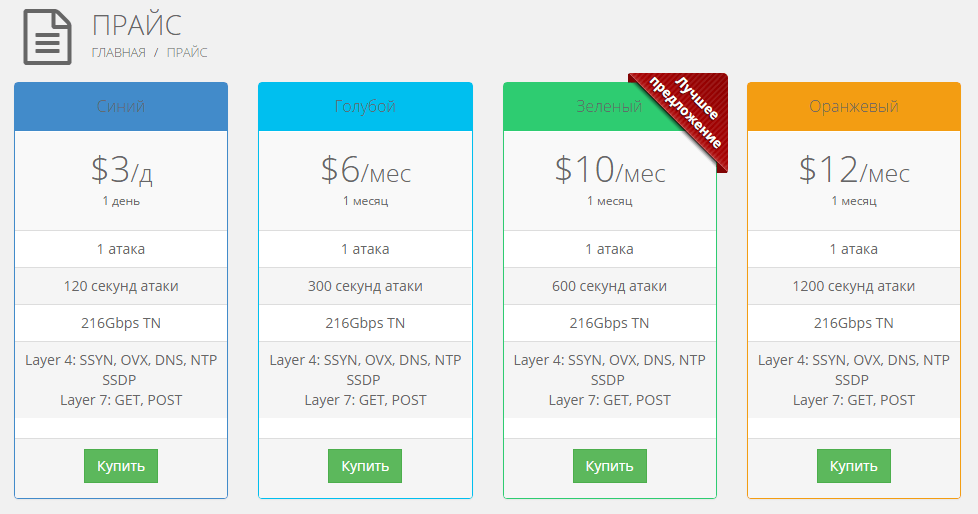

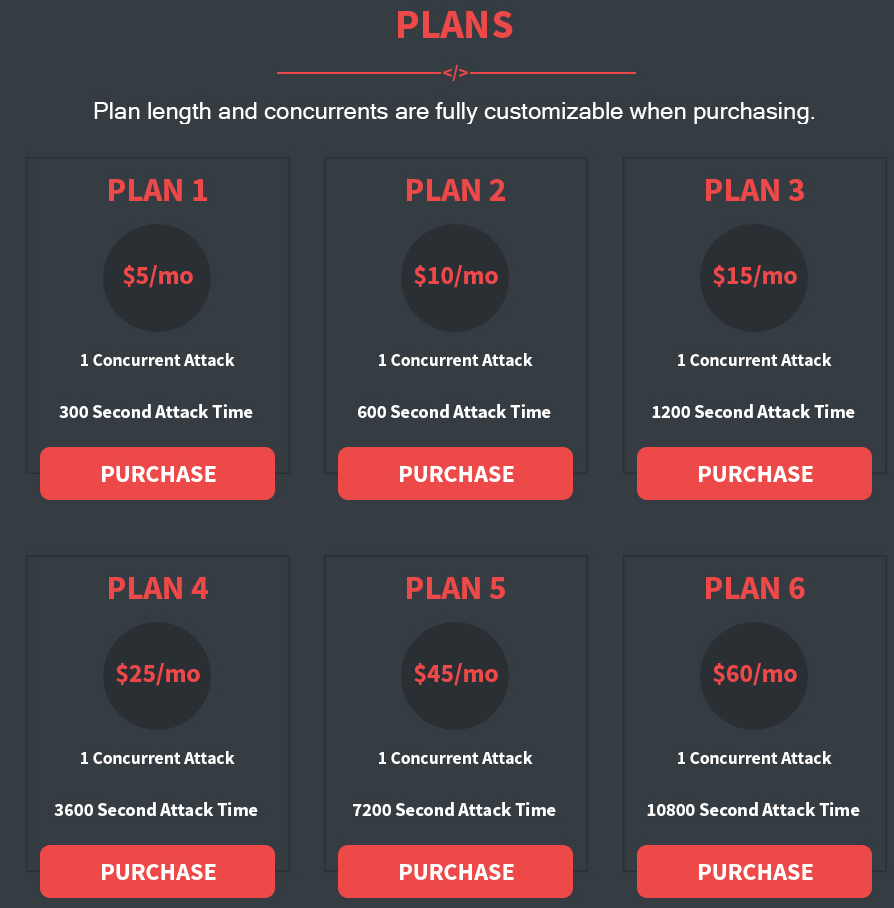

DDoS как услуга

Предлагая функции своего ботнета, организаторы службы DDoS, как мы обнаружили, предлагают своим клиентам тариф, по которому покупатель платит за пропускную способность ботнета в секунду. Например, 300 секунд DDoS-атаки с использованием ботнета с общей пропускной способностью 125 ГБ в секунду обойдутся заказчику в 5 долларов. Более того, все остальные характеристики (мощности и сценарии) были одинаковыми для всех тарифов.

В свою очередь, 10 800 секунд DDoS-атак обходятся клиенту в 60 долларов, или около 20 долларов в час атаки, характеристики которой (сценарий атаки и потребляемая вычислительная мощность) злоумышленники не всегда указывали на своем ресурсе для опытных клиентов. По-видимому, не все киберпреступники считают целесообразным раскрыть внутреннюю работу своего ботнета (и вполне возможно, что не все владельцы ботнета понимают технические характеристики из-за своей некомпетентности). В частности, злоумышленники не раскрывают типы ботов, которые включены в ботнет для этой цели.

За указанную цену преступники обещают своим клиентам реализовать довольно тривиальные сценарии:

- SYN-flood;

- UDP-flood;

- NTP-amplification;

- Multi-vector amplification (несколько amplification-сценариев одновременно).

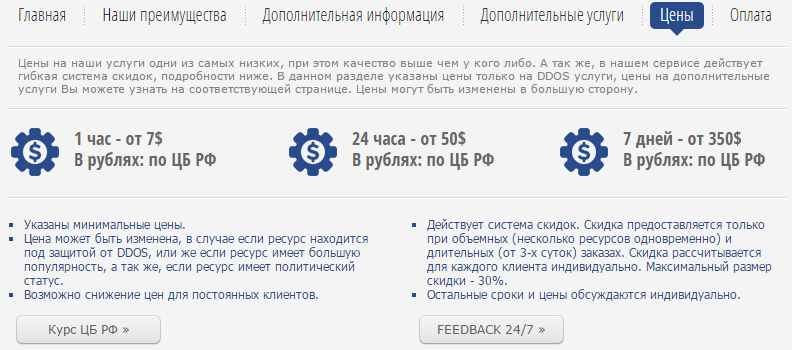

Сколько стоит DDoS устроить

Некоторые сервисы предлагают выбрать конкретный сценарий DDoS атаки, что позволяет киберпреступникам комбинировать разные сценарии и проводить атаки с учетом индивидуальных характеристик жертвы. Например, если жертве удается обработать SYN-поток, злоумышленник может изменить сценарий атаки в панели управления и оценить реакцию жертвы.

Сколько стоит DDoS устроить

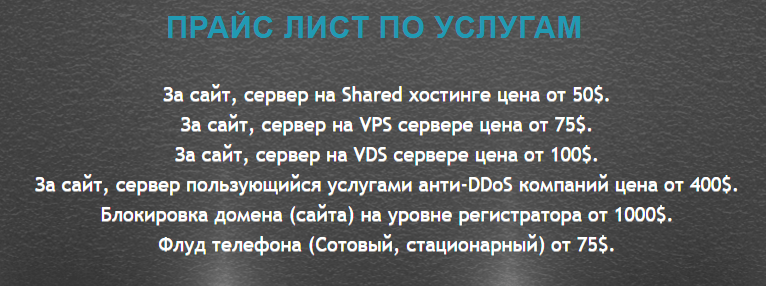

Среди проанализированных нами предложений мы также встретили такие, в которых злоумышленники предлагают разные цены на свои услуги в зависимости от типа жертвы.

Сколько стоит DDoS устроить

Информация, найденная на русскоязычном сайте, целиком посвященном сервису DDoS-атак

Например, киберпреступники предлагают 400 долларов в день за сайт / сервер, который использует службы защиты от DDoS-атак, что в четыре раза больше, чем незащищенный сайт.

Кроме того, не все киберпреступники, организующие DDoS-атаки, будут атаковать государственные ресурсы: за ними следят правоохранительные органы, а организаторы атак не хотят снова «включать» свои ботнеты. Однако нам попадались предложения, в которых DDoS-атаки на госресурсы включались в прайс-лист отдельным пунктом.

Сколько стоит DDoS устроить

Любопытно, что некоторые преступники не брезгуют наряду со своими сервисами DDoS предоставлять и защиту от DDoS-атак.

Сколько стоит DDoS устроить

А как же защита от ДДоС?

Данный вопрос рано или поздно начинает волновать каждого хозяина успешного сайта Мы также не являемся исключением. Дешёвым и мало эффективным методом защиты от DDoS атак, является самостоятельная защита. Как правило ее пробивают с помощью обычного флуда, направленного на переполнение канала к серверу. После этого ваш хостинг провайдер отключает IP адрес вашего сайта.

А как же тогда защитить себя от ДДоСа? Мы используем защиту от DDoS атак от сервиса antiddos.biz

Данный сервис проверен временем и предоставляет одну из лучших защит в мире. Да, я не преувеличиваю Если у вас будет подобная проблема, можете смело обращаться сославшись на наш блог. В этом случае вы сможете даже расчитывать на скидку!

1 comments On DDoS атака — как ее устроить и защита от нее

Pingback: DDOS на WEB сервер – tst-amo ()