В этой статье представлены идеи процессов, которым нужно следовать, и даны основные рекомендации о том, как собирать, сортировать и анализировать артефакты с помощью Velociraptor.

Методология реагирования на инциденты

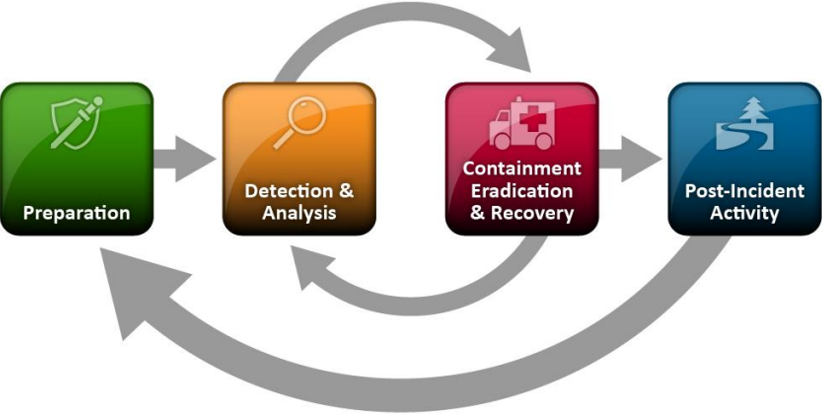

Чтобы справиться с типичным случаем DFIR, требуется методология. Фактически существуют две методологии реагирования на инциденты, SANS и NIST, которые очень похожи и почти взаимозаменяемы. Для типичного случая DFIR достаточно процесса, изложенного NIST в Руководстве по устранению инцидентов компьютерной безопасности.

Руководство по устранению инцидентов компьютерной безопасности NIST

Кроме того, на всех этапах инцидента важно вести документацию обо всех выполненных шагах, встречах и полученных доказательствах.

Подготовка и инструменты

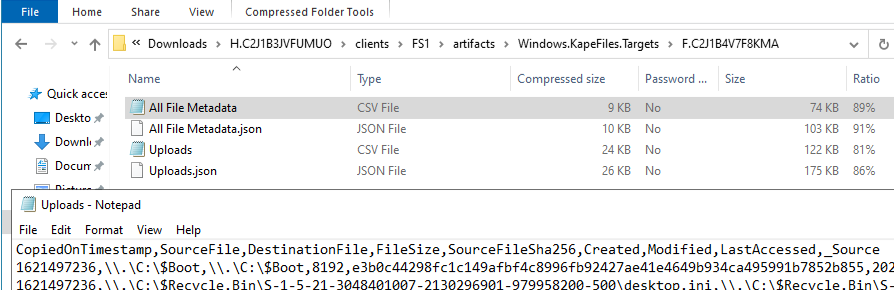

Мы привыкли анализировать типичный инцидент с помощью различных инструментов, таких как The Sleuth Kit, Eric Zimmerman’s Tools, X-Ways Forensics, Plaso, Timesketch, KAPE, AXIOM и других. Все эти инструменты, безусловно, сослужили нам хорошую службу. Однако у большинства из них есть и недостатки, такие как медлительность, ограниченная поддержка, дороговизна, громоздкость в освоении и многое другое. Конечно, было бы неплохо иметь единый инструмент, объединяющий основной функционал, необходимый для решения типичного случая, а также допускающий настройку и расширяемость.

Вот почему в настоящее время мы в основном пытаемся сосредоточиться на велоцирапторе. Velociraptor — это инструмент для сбора оперативной информации через архитектуру модели клиент-сервер с использованием собственного языка запросов Velociraptor (VQL). Он создан для работы в многоплатформенных средах и поставляется с удобным веб-интерфейсом, позволяющим аналитикам совместно исследовать дело.

Всякий раз, когда сообщается о новом инциденте, мы запускаем инфраструктуру инцидентов, позволяющую всем вовлеченным сторонам безопасно общаться, обмениваться данными об инцидентах и вести журнал. Экземпляр сервера Velociraptor является частью этой инфраструктуры и полностью интегрирован через его API в эту инфраструктуру.

Клиенты Velociraptor генерируются автоматически, а процесс развертывания выбирается в зависимости от требований заказчика. В большинстве случаев объекты групповой политики используются для распространения клиентов Velociraptor в скомпрометированной инфраструктуре.

Даже если невозможно развернуть приложения в клиент-серверном режиме в инфраструктуре заказчика или конкретной конечной точке, Velociraptor может выполнить эту задачу.

Выбрав нужные доказательства для сбора (например, из известного репозитория KapeFiles), можно создать автономный сборщик. Такой автономный сборщик представляет собой отдельный автономный исполняемый файл Velociraptor, который можно передать на хост произвольным способом. После выполнения необходимые судебные доказательства собираются с устройства в архив, который затем можно либо проанализировать отдельно, либо импортировать обратно на сервер Velociraptor.

Попробуйте велоцираптора сейчас

В простейшем случае Velociraptor можно просто запустить. Мы рекомендуем читателю загрузить исполняемый файл Velociraptor из официального репозитория GitHub и запустить его с помощью следующей команды из терминала с повышенными правами:

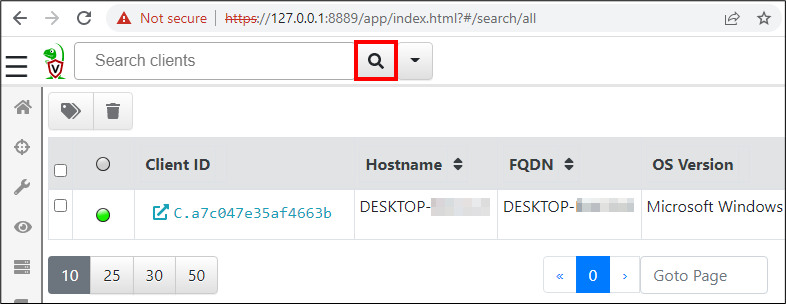

.\velociraptor-v0.6.x-windows-amd64.exe guiВелоцираптор теперь должен приветствовать пользователя основным обзором. При нажатии на значок увеличительного стекла вверху отображается список подключенных клиентов. В этом случае будет только один

Velociraptor Serach UI

При нажатии на идентификатор клиента раскрывается дополнительная информация.

Обнаружение и анализ

Когда первоначальное обнаружение было успешным, мы советуем сначала проверить новые версии, поскольку мы наблюдали несколько случаев, когда первоначальная индикация была либо неточной, либо не имела отношения к атаке.

Но как начать анализ с учетом лида?

Рассмотрим сценарий, в котором антивирус или EDR обнаружили на компьютере подозрительный запущенный процесс или библиотеку. Предположим, что обнаруженный процесс называется что-то вроде «велоцираптор».

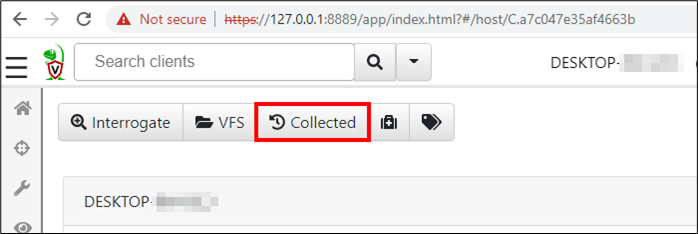

В клиентском представлении запущенного экземпляра Velociraptor нажмите кнопку «Собрано».

Коллекционер артефактов велоцирапторов

Отсюда можно выполнить запрос на одном подключенном клиенте. Запросы используют язык запросов Velociraptor (VQL) и объединяются в так называемый артефакт. Такой артефакт готов к отправке подключенным клиентам и после выполнения возвращает результаты на сервер. Почти каждый артефакт возвращает результаты в виде таблицы. В Velociraptor уже доступно множество встроенных артефактов, и еще больше их можно загрузить с биржи артефактов.

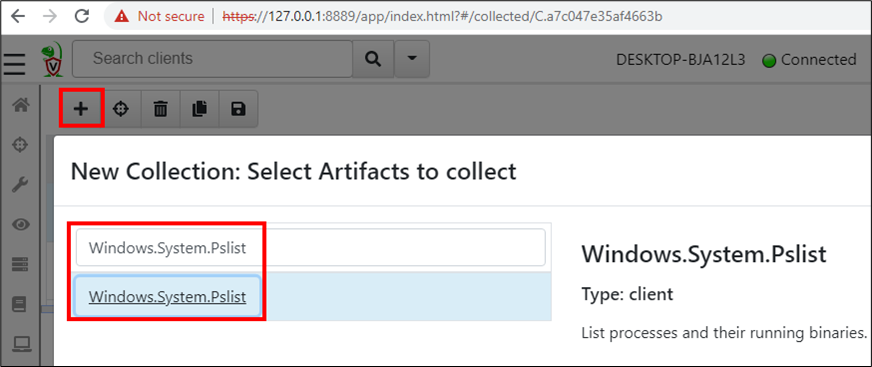

Для нашего примера получим список процессов через артефакт. Начните с выбора значка плюса (+) и введите Windows.System.Pslist в поле поиска. Не забудьте выбрать артефакт, нажав на него (он будет выделен).

Селектор артефактов велоцирапторов

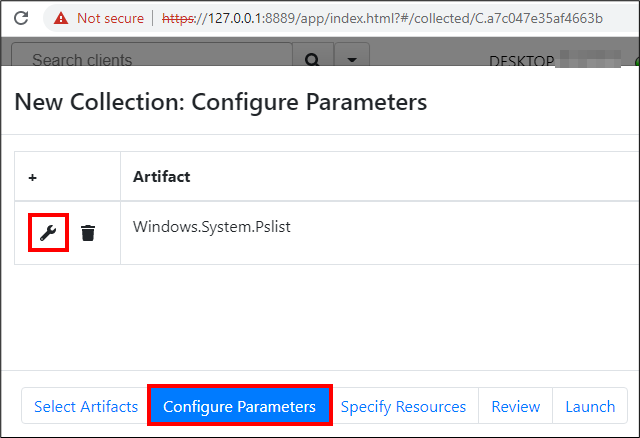

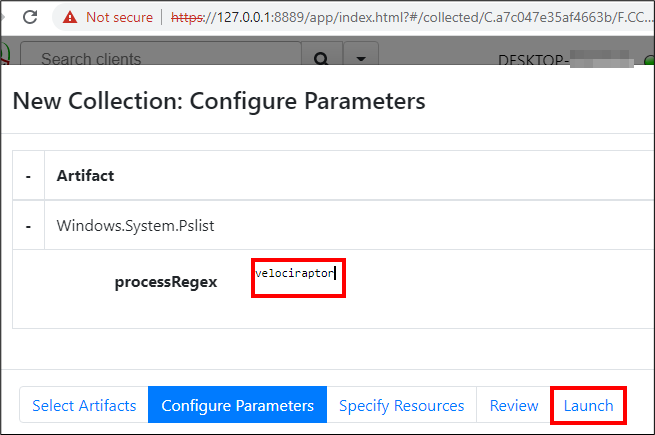

Затем перейдите на вкладку Configure Parameters и используйте кнопку настроек артефакта Windows.System.Pslist.

Конфигурация артефакта велоцираптора

Замените processRegex, введя «velociraptor» и нажмите «Запустить».

Параметры артефакта велоцираптора

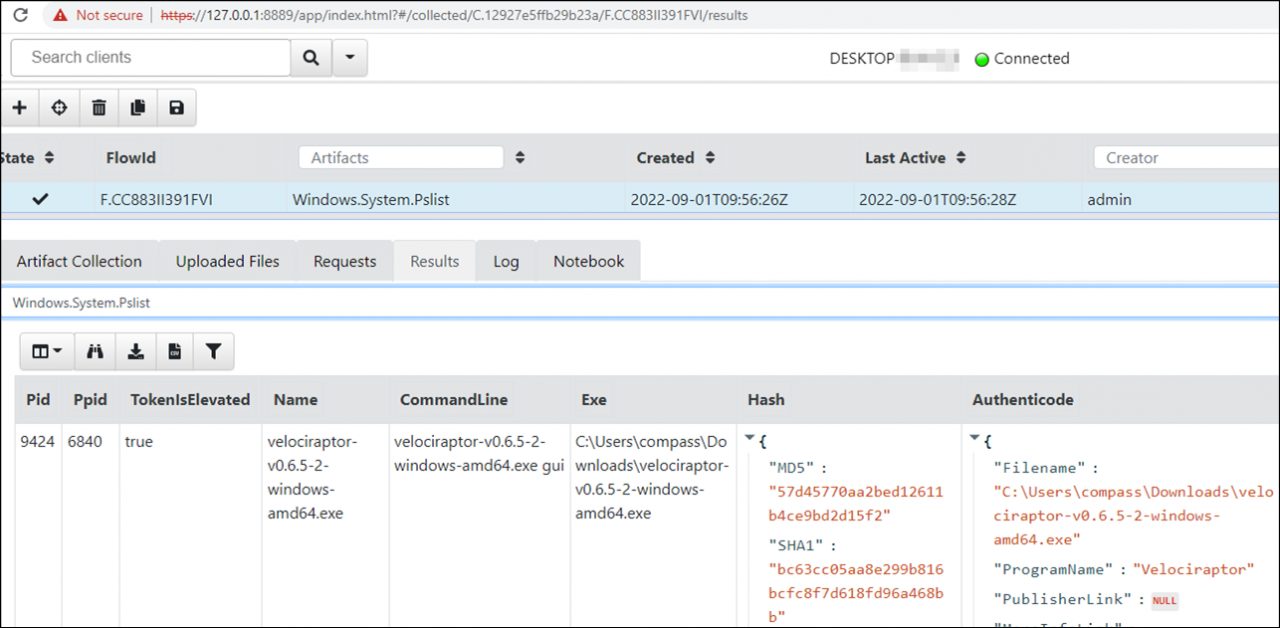

На вкладке «Результаты» коллекции содержится важная информация о процессе, такая как идентификатор его родительского процесса, командная строка и хэши, которые можно использовать (для простого поиска, например, в VirusTotal) для получения дополнительной информации об исполняемых файлах.

Представление результатов Velociraptor Flow

На данный момент мы знаем точное имя исполняемого файла, но обычно он находится на клиентском устройстве где-то в сети. Для расследования мы хотели бы получить файл и, кроме того, получить некоторое представление о том, когда файл был впервые обнаружен.

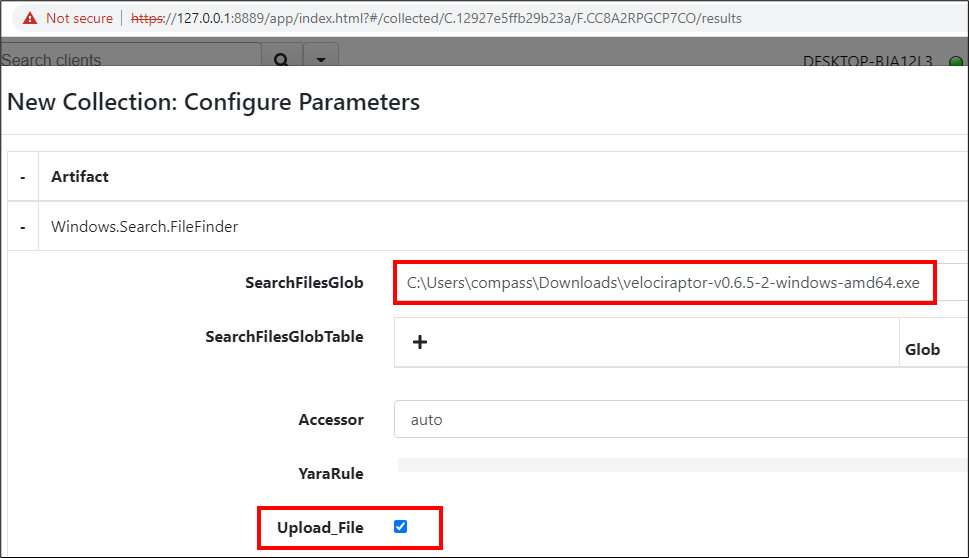

Новую коллекцию артефактов можно запустить, снова используя значок плюса (+) с артефактом Windows.Search.FileFinder. В конфигурации параметров SearchFilesGlob можно настроить на путь к исполняемому файлу и выбрать Upload_File.

Поиск файлового глобуса

Этот же метод можно использовать для поиска файла на всех подключенных клиентах, просто настроив SearchFilesGlob для использования подстановочного знака. Однако возвращаемые данные двояки:

- Во-первых, рассматриваемый файл получен от клиента и доступен на вкладке «Загруженные файлы» для загрузки и дальнейшего изучения.

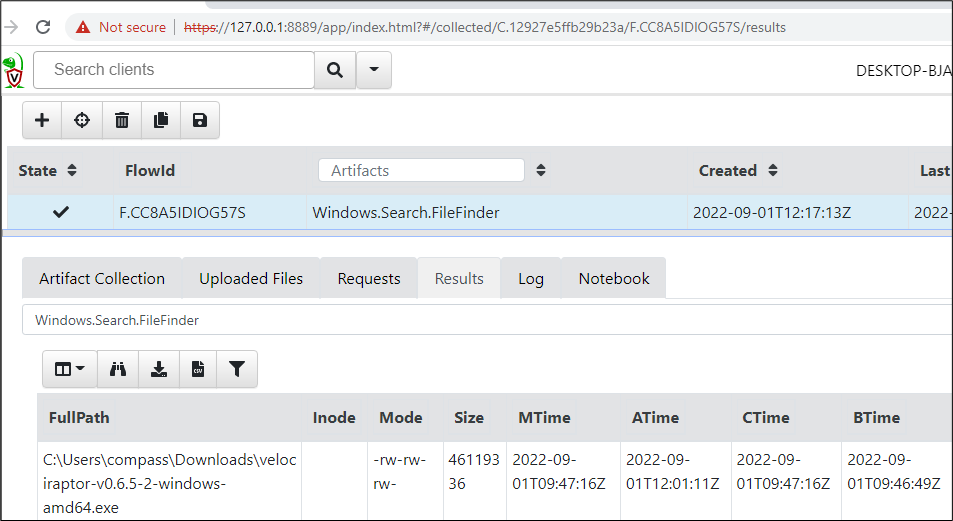

- Во-вторых, временные метки файлов стали доступны на вкладке «Результаты».

Информация о велоцирапторе MACB

Файловая система NTFS, используемая в большинстве установок Windows, предоставляет четыре типа меток времени:

- MTime — изменено

- ATime –Доступ

- CTime — изменено

- BTime – рождение (когда файл был создан)

Полученные временные метки указывают, когда исполняемый файл мог быть загружен (BTime) и последний раз выполнен (ATime). Обратите внимание, что эти временные метки могли быть изменены.

Если мы хотим узнать больше о выполнении, например, о времени первого выполнения или количестве выполнений, мы должны изучить функции операционной системы, которые предоставляют нам доказательства выполнения.

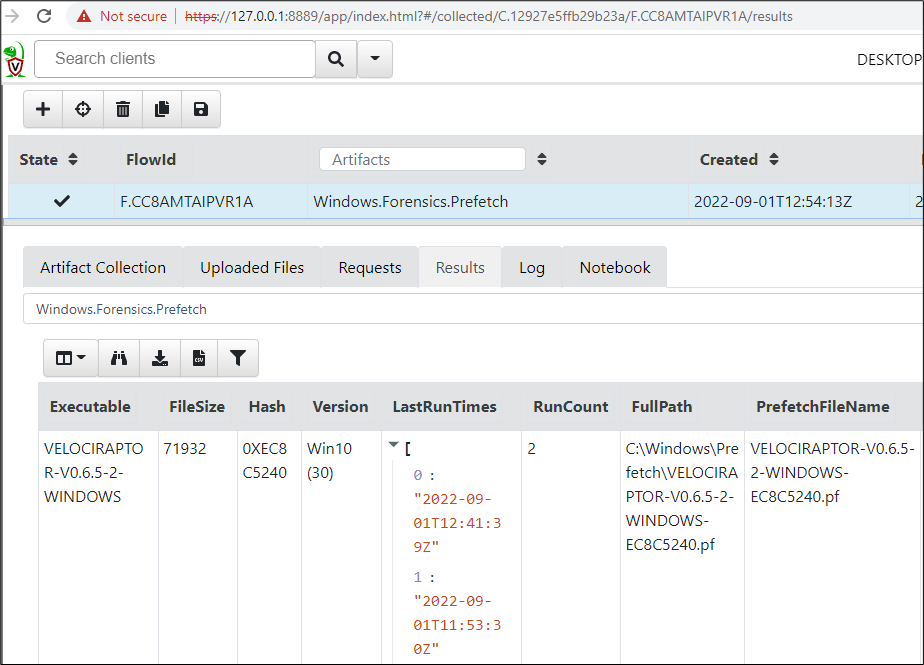

К счастью, Velociraptor поставляется с артефактом, подходящим для такой задачи: Windows.Forensics.Prefetch. Этот артефакт анализирует файлы из каталога C:\Windows\Prefetch, которые генерируются операционной системой Windows при запуске исполняемых файлов в основном для кэширования и повышения производительности. Для криминалистического анализа эти файлы могут предоставить точное время до восьми запусков одного исполняемого файла.

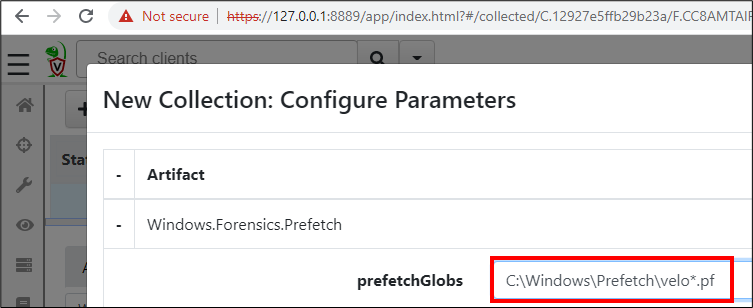

Для параметров конфигурации мы можем использовать «C:\Windows\Prefetch\velo*.pf»:

Конфигурация артефакта предварительной выборки Velociraptor

На вкладке «Результаты» в столбцах LastRunTimes и RunCount отображается время выполнения исполняемого файла:

Результаты предварительной выборки Velociraptor

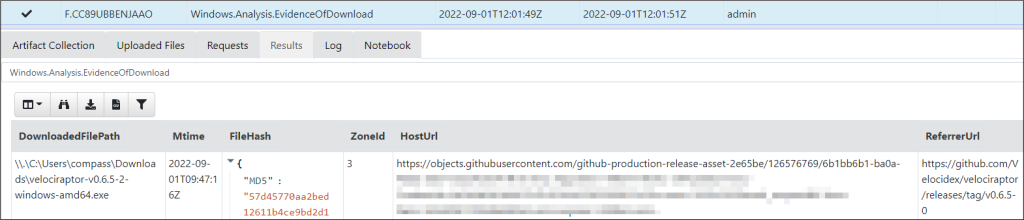

Другим полезным артефактом для текущего расследования является Windows.Analysis.EvidenceOfDownload, который предоставляет URL-адрес, откуда был загружен файл, и ReferrerUrl, который содержит ссылку для загрузки.

Этот артефакт считывается из функции NTFS под названием «Альтернативный поток данных» (ADS), позволяющей связать более одного потока данных с именем файла. Все основные программы записывают такой ADS с именем «Идентификатор зоны», также называемый Mark-of-the-Web (MOTW) при загрузке файла.

Часто злоумышленники используют механизмы сохранения для сохранения доступа к системе даже после перезагрузки. Velociraptor имеет различные артефакты для обнаружения постоянства, например, для ключей реестра Windows.Sys.StartupItems или для запланированных задач Windows.System.TaskScheduler.

Другая большая часть анализа зависит от журналов событий Windows, например, для обнаружения бокового движения. В Velociraptor есть много хорошо спроектированных артефактов Windows.EventLogs для облегчения такого анализа, таких как Windows.EventLogs.RDPAuth или Windows.EventLogs.AlternateLogon.

После того, как этап обнаружения и анализа выявил скомпрометированные хосты и учетные записи, а также масштаб инцидента, можно приступить к следующему этапу.

Сдерживание, искоренение и восстановление

Рассмотрим следующую процедуру сдерживания: после первоначального обнаружения сотрудник должен выключить свой компьютер или портативный компьютер.

Хотя наилучшие стратегии сдерживания варьируются в зависимости от типа инцидента, мы, как правило, не рекомендуем вышеупомянутую процедуру. Это связано с тем, что в случае выключения компьютера все данные в энергозависимой памяти немедленно теряются. Поэтому мы бы высказались в пользу сдерживания посредством сетевой изоляции или перевода системы в спящий режим.

Однако, поскольку выдергивание сетевого штекера из компьютера делает его недоступным для удаленного анализа, лучшим вариантом является перемещение хоста в изолированную сетевую зону. Такая изоляция также может быть выполнена на втором этапе после выдергивания сетевой вилки, что позволяет как упростить процедуры сдерживания для сотрудников, так и ускорить время реакции.

У велоцираптора есть несколько артефактов, которые также помогают на этапах сдерживания и искоренения. Например, артефакт Windows.Remediation.Quarantine можно использовать для изоляции хоста с помощью блокировки сетевой связи брандмауэром. Артефакт Windows.Remediation.ScheduledTasks можно использовать для удаления сохранения запланированных задач с узла.

С точки зрения бизнеса первоочередной задачей после инцидента является быстрое восстановление. Хотя процесс реагирования на инциденты является итеративным процессом, и анализ, безусловно, возможен после локализации или даже восстановления, важно сначала оценить весь масштаб инцидента. Это связано с тем, что злоумышленник, все еще присутствующий в системах, может действовать в соответствии с незавершенными попытками исправления.

Примечание. Здесь может быть полезен полный обзор сети, а также возможность проверки локализации. Мы рассмотрели несколько случаев, когда ИТ-отдел заявил, что весь доступ к Интернету и из Интернета ограничен, а более поздний анализ или более поздние действия злоумышленника определили, что все еще существуют доступные маршруты.

В зависимости от компрометации может потребоваться сбросить пароли, восстановить резервные копии или, в худшем случае, даже перестроить домен, чтобы полностью устранить атаку.

Когда инцидент полностью устранен, очень важно не забывать о действиях после инцидента.

Действия после инцидента

Какие уроки извлечены из инцидента?

Наши инциденты почти всегда приводят к правильному списку предлагаемых мер для наилучшего исправления, а также для будущей защиты и улучшения возможностей защиты и обнаружения.

Часто предлагаемые меры в области защиты попадают в категорию передовых практик, например, из рекомендаций по безопасности для локальных сред или безопасности паролей.

Технические меры в области обнаружения в основном состоят из расширенных возможностей регистрации и мониторинга, а также общей готовности к судебной экспертизе.

Заключение

Ознакомьтесь с нашим новым практическим обучением, где вы научитесь обнаруживать действия злоумышленников и устранять полномасштабные киберинциденты. В новой веб-лаборатории корпоративных курсов Windows. Вы сможете попробовать и применить все полученные навыки на практике.