Лучший способ проверить безопасность сети Wi-Fi — это попытаться взломать ее. Мы уже не раз писали о взломе WiFi, но эти инструкции очень быстро устаревают. Единственный способ обновить их — снова пройти весь путь самостоятельно и поделиться новым опытом. Это то, что я пытался сделать в этой статье.

Универсальный набор для взлома: ноутбук с Linux и адаптер Wi-Fi с интерфейсом USB (также называемые донглами). Вы также можете использовать смартфон , но для некоторых атак требуется второй порт USB. Также подойдет ноутбук без установленной операционной системы и без накопителя.

Расширение возможностей сетевых адаптеров

Адаптеры WLAN часто поставляются с небольшой всенаправленной антенной, которую позже можно заменить. Эта всенаправленная антенна принимает сигнал примерно одинаковым образом с одного из возможных направлений. Лучше всего использовать его в офисе или дома, где нет возможности точно узнать, откуда исходит сигнал. В условиях, когда сигнал все еще недостаточно сильный, рассмотрите возможность отказа от возможности видеть сеть Wi-Fi со всех возможных направлений. Это поможет усилить сигнал, поступающий из определенной точки.

Вы кроме того можете найти на рынке различные типы направленных антенн, способных подключать дальние линии Wi-Fi и покрывать радиус более 1,5 км с прямой видимостью по активным сетям. Они популярны для лодок, станций дистанционного зондирования и строительных площадок с удаленными камерами видеонаблюдения.

Направленные антенны можно использовать для достижения широкого диапазона и способности отслеживать даже слабые сигналы. В то время как всенаправленные антенны чрезвычайно затрудняют поиск самого сигнала, направленные антенны фиксируют внешний вид любого соединения Wi-Fi при настройке на конкретный сетевой источник.

Всенаправленные антенны

Стандартная антенна, которую вы, скорее всего, сможете увидеть на своем маршрутизаторе или сетевом адаптере, — это антенна Rubber Duck, которая выглядит как простая пластиковая палка. Это недорого и хорошо работает — этого достаточно для большинства потребителей.

Сетевой адаптер Alfa AWUS036NH

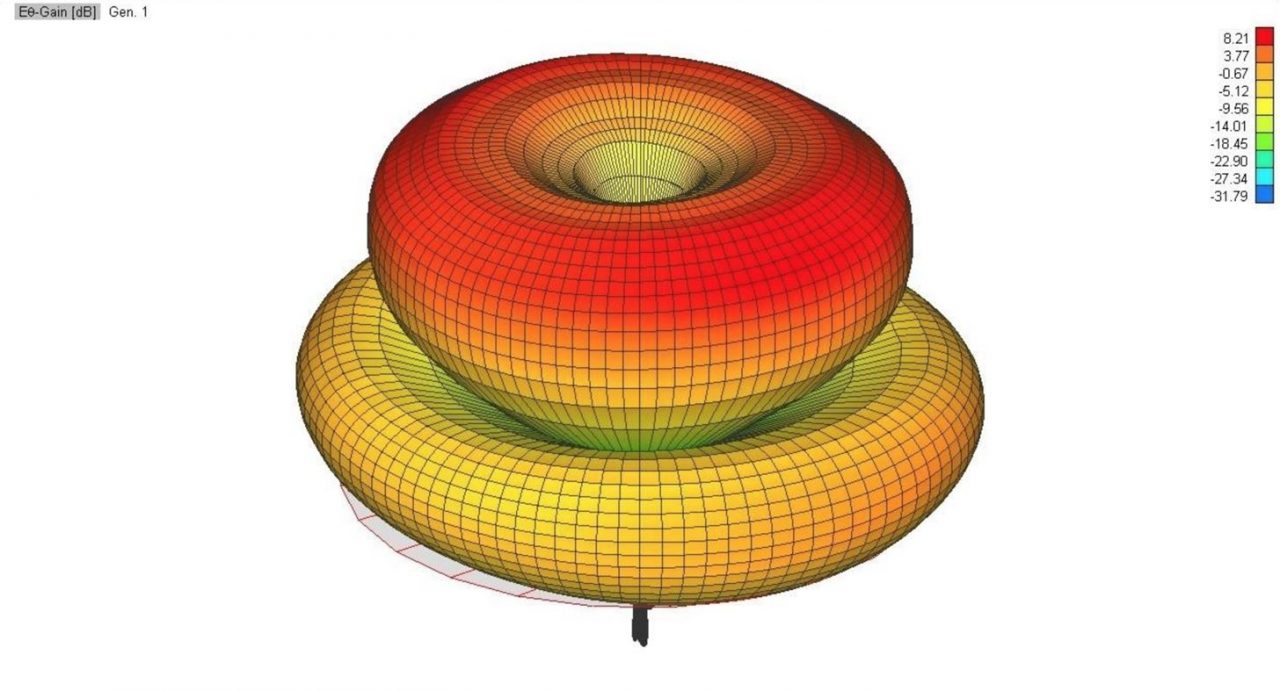

Такая антенна будет иметь плоскую, круглую диаграмму направленности излучения, которая похожа своей формой на пончик.

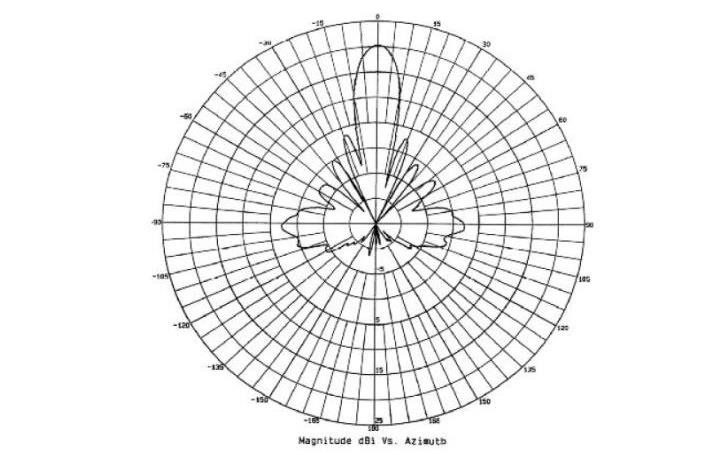

Диаграмма направленности излучения всенаправленной антенны

Эта схема подходит для подключения к точке беспроводного доступа на определенном этаже, но не подходит для подключения к сети за ее пределами, этажом ниже или выше.

Направленные панельные антенны

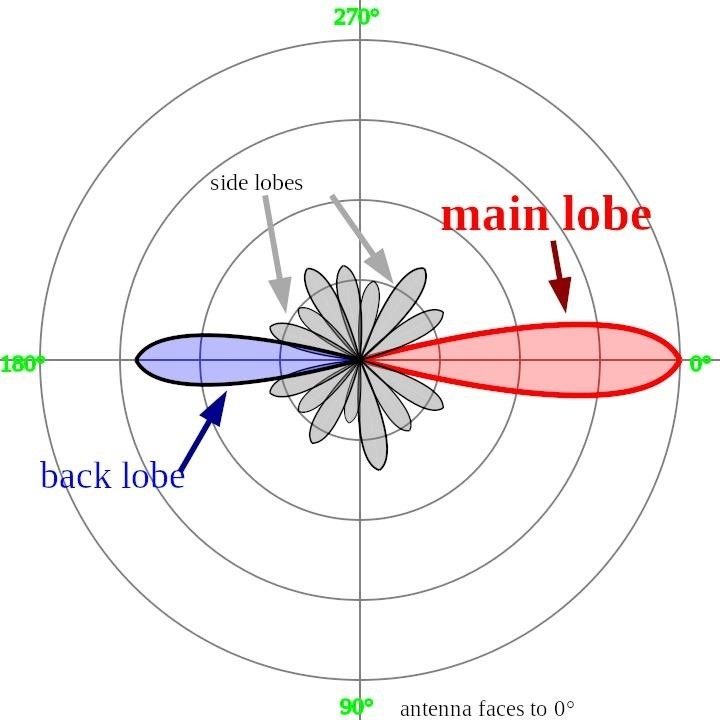

Направленные панельные антенны имеют диаграмму направленности, которая больше похожа на фонарик, чем на пончик. Они намного слабее всенаправленных антенн, которые работают во всех направлениях, но очень сильны, если они находятся непосредственно перед или за источником.

Alfa AWUS036NEH и Alfa RP-SMA 7

Главный лепесток этой диаграммы направленности, когда он «смотрит» на источник сети Wi-Fi, может иметь огромный диапазон, который обычная антенна Rubber Ducky никогда бы не вообразила. Однако, если антенну сдвинуть на пару сантиметров в сторону, уровень сигнала быстро упадет.

Диаграмма направленности излучения направленной антенны

Панельная антенна — отличный выбор для приема сильного сигнала из определенного места. Не стоит покупать ее, если вы точно не знаете, в каком направлении идет сигнал Wi-Fi, который вам нужен.

Сетчатые параболические антенны

Если диаграмма направленности панельной антенны похожа на фонарик, то диаграмма направленности спутниковой антенны больше похожа на лазерный луч. Эта антенна имеет широкий диапазон действия и предназначена для приема сигнала с фиксированной точки, расположенной удаленно. Сетевой источник может находиться в нескольких милях от адаптера, но вы будете видеть его в пределах прямой видимости.

Параболическая сетчатая антенна SimpleWiFi G2424

Невзирая на то, что параболические решетки толстые и громоздкие, они обеспечивают широкий диапазон покрытия, который будет обеспечен человеку, использующему почти любой тип антенны Wi-Fi. Благодаря высокому коэффициенту усиления и направленности они могут лучше улавливать сигналы на расстояние в несколько километров при правильной настройке (даже по сравнению с сетевыми анализаторами, такими как Kismet).

Диаграмма направленности излучения параболической антенны

Равно как и в случае с панельными антеннами, препятствия или изменения угла наклона антенны могут быстро ухудшить сигнал. Стоит отметить, что захват отслеживаемого устройства Wi-Fi может вызвать заметный всплеск сигнала.

Что нам потребуется

Чтобы руководство, приведенное ниже, вам подошло, вам понадобится Kali-совместимый адаптер Wi-Fi, например Alfa AWUS036NEH. Имеет съемную антенну Wi-Fi.

Выбирая всенаправленную антенну, вы должны быть знакомы с вариантами с высоким коэффициентом усиления, такими как беспроводная антенна Alfa ARS-N19 9 dBi. Доступно множество адаптеров для внутренних и внешних панелей, но мы использовали панельную антенну Alfa RP-SMA 7 dBi. Параболические сетки дороже, но имеют максимально возможный диапазон. Если портативность и небольшие размеры не являются для вас приоритетом, то параболическая ячеистая антенна SimpleWiFi G2424 — отличный выбор (одна из лучших на рынке).

Вот видео: https://youtu.be/C3UttshkkQw

Шаг 1. Подключение адаптера и включение режима монитора

Во-первых, вам необходимо подключить сетевую карту Wi-Fi, совместимую с Kali. Как только это будет сделано, вы можете ввести команду «ip a», чтобы найти его. У нее будет имя, похожее на «wlan1», если ваша внутренняя карта — «wlan0».

~# ip a

1: lo: <LOOPBACK,UP,LOWER,UP> tu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc pfifo_fast state DOWN group default qlen 1000

link/ether ##:##:##:##:##:## brd ff:ff:ff:ff:ff:ff

3: wlan0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether ##:##:##:##:##:## brd ff:ff:ff:ff:ff:ff

inet 192.168.0.24/24 brd 129.168.0.255 scope global dynamic noprefixroute wlan0

valid_lft 2335sec preferred_lft 2335sec

inet6 ####:####:####:####:####:####:####:####/64 scope global dynamic noprefixroute

valid_lft 3599sec preferred_lft 3599sec

inet6 ####::####:####:####:####/64 scope link noprefixroute

valid_lft forever preferred_lft forever

6: wlan1mon: <BROADCAST,ALLMULTI,PROMISC,NOTRAILERS,UP,LOWER_UP> mtu 1500 qdisc mq state UNKNOWN group default qlen 1000

link/ieee802.11/radiotap ##:##:##:##:##:## brd ff:ff:ff:ff:ff:ff

Потом в окне терминала запустите команду ifconfig, чтобы активировать сетевой адаптер, и команду airmon-ng, чтобы перевести его в режим монитора. Когда ваша карта находится в режиме монитора, вы можете повторно ввести команду «ifconfig», чтобы подтвердить, что теперь она называется чем-то похожим на «wlan1mon». Убедитесь, что вы выбрали подходящее имя.

~# ifconfig wlan1 up

~# airmon-ng start wlan1

~# ifconfiq

Ну вот, теперь когда наша карта находится в режиме монитора, мы выберем сеть для мониторинга (в качестве контрольной точки). Нам нужно будет использовать сигнал из этой сети, чтобы протестировать наши антенны и посмотреть, сколько он поступает на каждую из них.

Во-первых, давайте составим список целевых сетей Wi-Fi. Мы сделаем это, введя команду «airodump-ng wlan1mon» и наблюдая, как адаптер сканирует все доступные соединения Wi-Fi. После того, как список немного заполнится, нажмите Control-C, чтобы остановить сканирование.

~# airodump-ng wlan1mon

CH 11 ][ Elapsed: 0 s ][ 2020-04-30 04:36

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

##:##:##:##:##:## -80 2 0 0 11 130 WPA2 CCMP PSK belkin.4d6

##:##:##:##:##:## -83 2 0 0 11 130 OPN DAGOBAH SYSTEM-guest

##:##:##:##:##:## -81 2 0 0 11 130 WPA2 CCMP PSK DAGOBAH SYSTEM

##:##:##:##:##:## -65 2 0 0 11 130 WPA2 CCMP PSK Sky.NET

##:##:##:##:##:## -76 2 0 0 5 130 WPA2 CCMP PSK MySpectrumWiFi1b-2G

##:##:##:##:##:## -68 5 1 0 11 130 WPA2 CCMP PSK Carmen Merendez

##:##:##:##:##:## -82 3 0 0 1 130 WPA2 CCMP PSK MySpectrumWiFi58-2G

BSSID STATION PWR Rate Lost Frames Probe

##:##:##:##:##:## ##:##:##:##:##:## -54 0 - 6 0 3

Теперь вам нужно найти канал, на котором вы можете видеть сеть с сильным сигналом. Опять же, мы вводим команду «airodump-ng» с добавленным флагом «c», чтобы сканировать только канал, который поступает из целевой сети. Если мы хотим просканировать канал 1, наша команда будет выглядеть так.

~# airodump-ng wlan1mon -c 1 CH 1 ][ Elapsed: 6 s ][ 2020-04-30 04:36 BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID ##:##:##:##:##:## -78 68 48 3 0 1 195 WPA2 CCMP PSK MySpectrumWiFi58-2G ##:##:##:##:##:## -82 0 6 3 0 1 195 WPA2 CCMP PSK TC8715D49 ##:##:##:##:##:## -83 5 3 0 0 1 65 WPA2 CCMP PSK LG Aristo 6082 BSSID STATION PWR Rate Lost Frames Probe

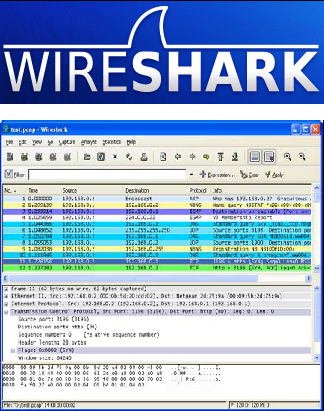

Нужно запустить ее в окне терминала. Теперь мы откроем Wireshark, чтобы начать строить графики из полученных данных.

Шаг 2. Запуск Wireshark и выбор цели

После открытия Wireshark выберите свою сетевую карту в качестве источника и щелкните значок плавника акулы, чтобы начать захват цели. Как только вы начнете захват, вы увидите множество пакетов из разных сетей в этой области. Найдите широковещательный пакет из сети, которую вы хотите отслеживать, и щелкните по нему.

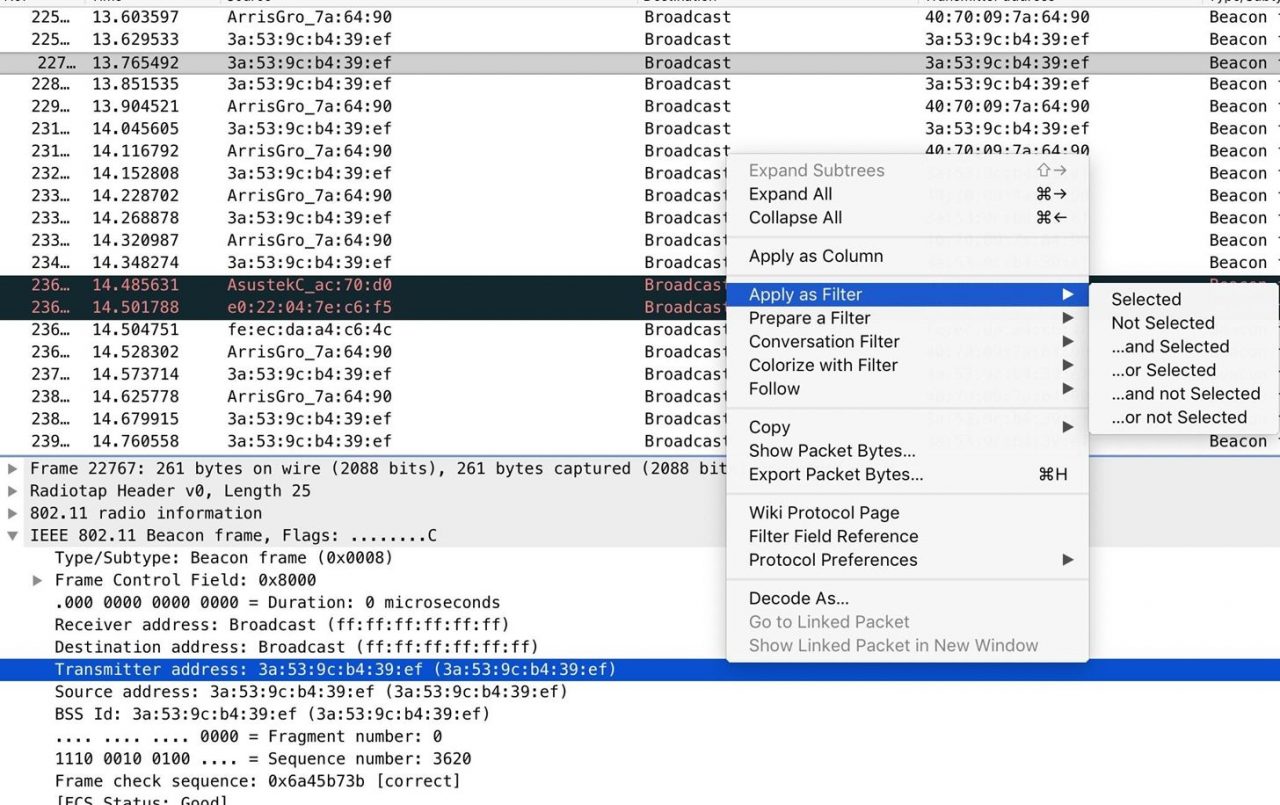

В разделе EEE 802.11 Beacon Frame найдите адрес передатчика и щелкните его правой кнопкой мыши. Выберите в меню опцию «Apply as Filter», а затем нажмите «Selected». Таким образом, вы можете создать фильтр для отображения полученных данных на экране только с этого Wi-Fi устройства.

Теперь вы будете видеть пакеты, поступающие только с отслеживаемого устройства. У вас должен появиться фильтр (похожий на приведенный ниже) в панели фильтров Wireshark.

wlan.ta == 3a:53:9c:b4:39:ef

Wireshark будет отображать только пакеты с адресом передатчика, совпадающим с адресом устройства, которое вы хотите отслеживать. Вы можете отслеживать любое другое устройство, но вам, скорее всего, придется ориентироваться на определенные пакеты данных, потому что смартфоны не раскрывают «beacon frames».

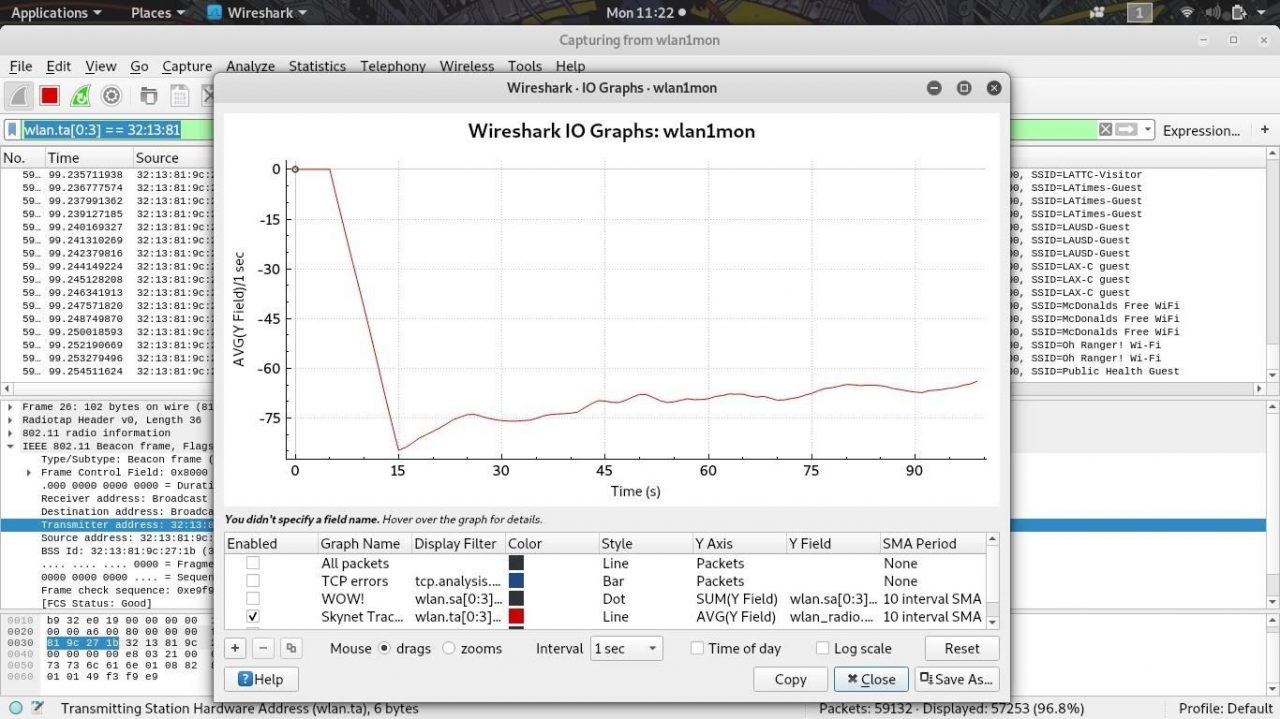

Шаг 3. Отслеживание уровня сигнала сети и тестирование всенаправленной антенны

А теперь подключим свою всенаправленную антенну. Уровень сигнала внезапно сильно подскочил. Он остается таким же мощным независимо от того, под каким углом находится адаптер.

Сигнал вполне хорош для приема данных и устойчив к изменениям положения адаптера. Чтобы проверить это, я намеренно перемещал его по комнате. Единственное место, где сигнал был слабым, — это когда кончик антенны был направлен прямо на источник сети Wi-Fi.

Шаг 4. Тестирование направленной панельной антенны

Уровень сигнала уменшился после того, как мы удалили всенаправленную антенну. Подключаем направленную панельную антенну. Мы видим, что существует стабильно высокий уровень сигнала, когда он направлен прямо на источник сети. Следует отметить, что сигнал хуже, когда антенна «смотрит» в сторону.

Мы можем использовать направленную антенну, чтобы получить более сильный сигнал при наведении на фиксированную цель Wi-Fi. Однако перемещение пунктов назначения приводит к нестабильному и слабому сетевому соединению.

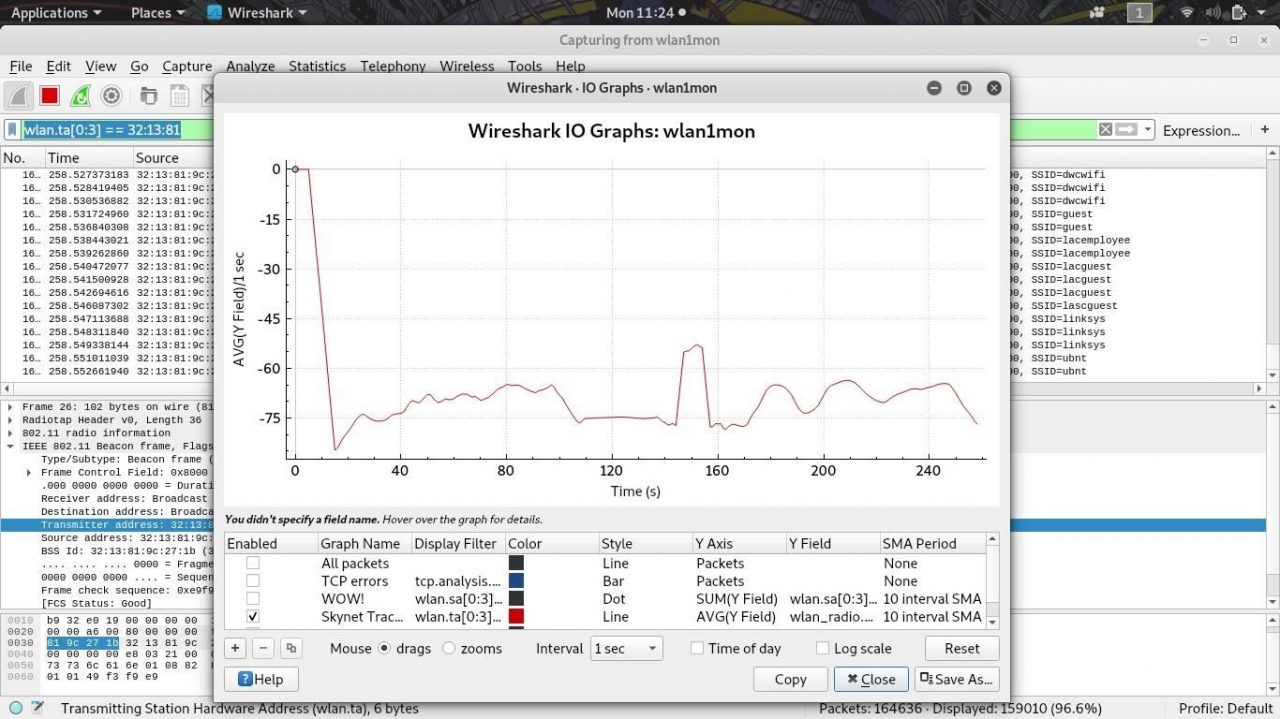

Шаг 5. Тестирование параболической сетчатой антенны

Подключаем параболическую сетку. Мы начинаем получать сигнал, который во много раз сильнее, чем полученный ранее. Если вы переместите антенну из одного места в другое, сигнал все равно будет довольно хорошим, поскольку мы не можем точно сказать, где находится источник.

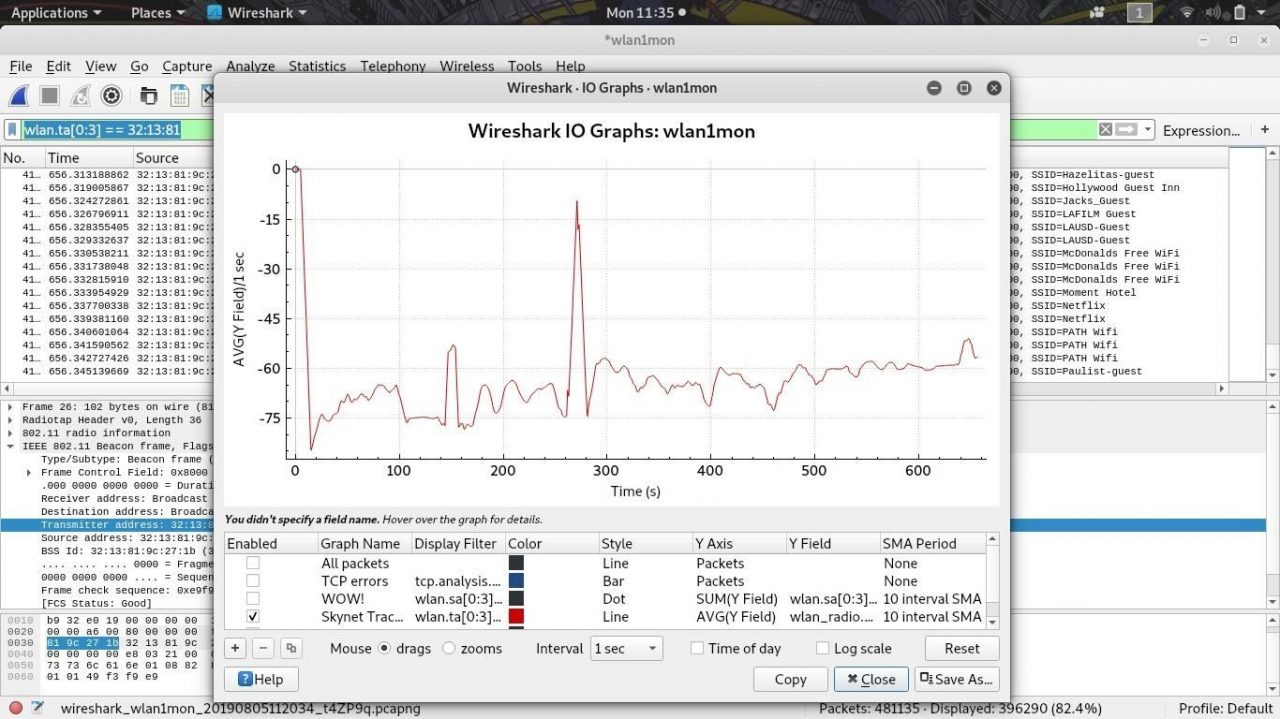

На приведенном ниже графике сигналы, принимаемые всенаправленной и панельной антеннами, находятся слева от пакета в середине, а сигналы, принимаемые параболической сеткой, — справа. Как только мы обнулили параболическую антенну, мы получили еще более сильный и стабильный сигнал.

Ближе к концу взлома сети мы переместили отслеживаемое нами устройство Wi-Fi в другую комнату и заметили увеличение мощности сигнала. Это означает, что сеть может быть обнаружена, даже если кто-то физически перемещает устройство, если у вас есть направленная антенна.

Итоги

Хотя направленный сетевой адаптер может значительно увеличить мощность сетевого сигнала при правильной установке, это преимущество исчезает или может быть сведено к минимуму при наличии препятствий перед источником сигнала Wi-Fi. В среде с множеством препятствий вы обнаружите, что самый сильный сигнал, который может уловить направленная антенна, будет получен не при наведении ее прямо на источник, а при размещении устройства под другим углом.

Также важно отметить, что большая всенаправленная антенна не всегда принимает сильный сигнал. Если поблизости находится источник Wi-Fi, он может распространить самую сильную часть диаграммы направленности за пределы того места, где находится цель.