Система 1С занимает главенствующее положение на рынке автоматизации для малых и средних компаний. Обычно, когда компания выбрала систему бухгалтерского учета 1С, в ней работают практически все сотрудники, от рядовых специалистов до менеджмента. Соответственно, от скорости работы 1С зависит скорость бизнес-процессов компании. Когда 1С работает с неудовлетворительной скоростью, это напрямую влияет на работу всей компании и на получение прибыли.

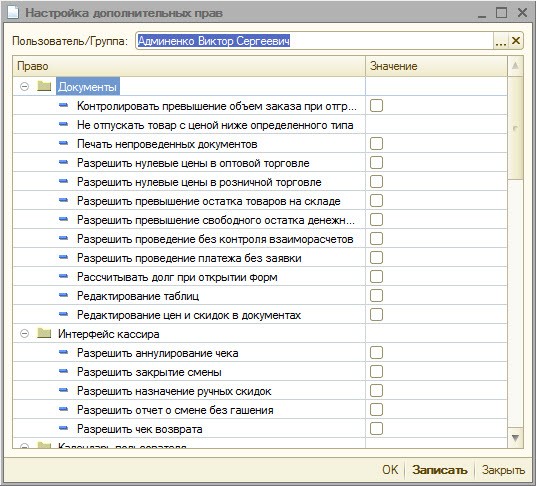

Усовершенствование прав пользователей

Итак, в первую очередь, конечно, роли и права пользователей в 1С.

Проверить, может ли пользователь 1С Предприятия загрузить информационную базу 1С в dt *? Может у него есть права администратора на 1С Предприятие!

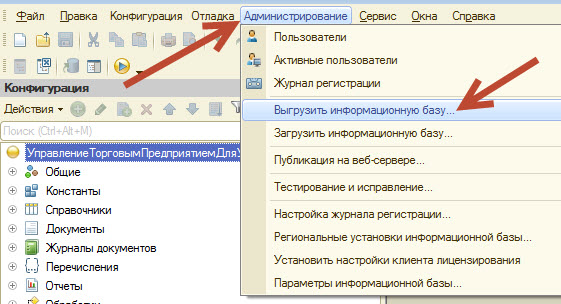

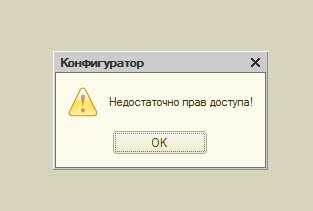

Проверить это несложно, например, запустив 1С Предприятие в режиме Конфигуратора (под учетной записью пользователя), затем Администрирование — Скачать информационную базу …

И если видим окно «Недостаточно прав доступа!» тогда все хорошо, в противном случаи есть проблема и ее нужно решить!

Исправляем ситуацию

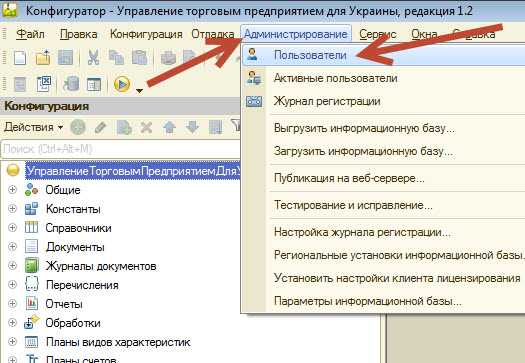

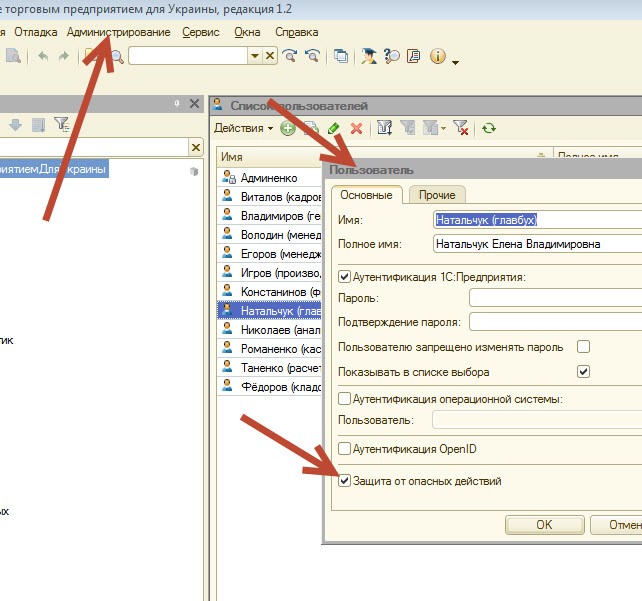

Запускаем 1С Предприятие под учетной записью Администратора 1С и уже в конфигураторе клик по Администрирование – Пользователи.

Администрирование пользователей в 1С

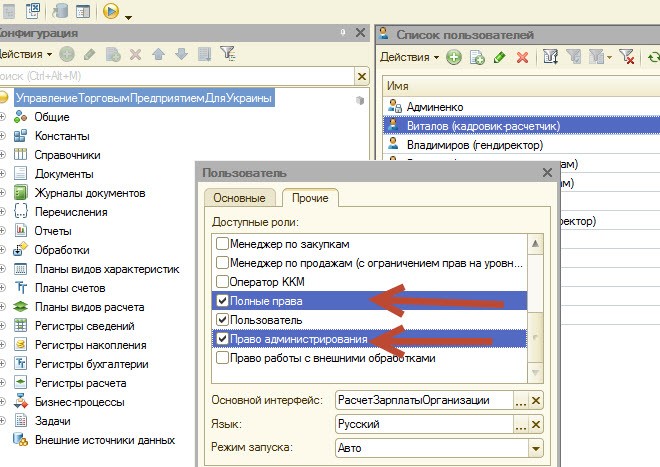

Затем двойной клик по пользователю и перейдем на вкладку «Прочие». Здесь нам нужно найти доступные «Роли» для нашего пользователя.

Нас интересуют две (Учитывая конечно, типовую конфигурацию):

«Право администрирования» и «Полные права». Убираем птички если они там стоят. После чего пользователь уже не сможет выгрузить информационную базу 1С.

Права пользователя на Windows.

В небольших компаниях, когда в 1С работает всего несколько пользователей, а за компаниями 1С ухаживают одни и те же пользователи, обычно не обладающие необходимыми знаниями, у них часто вместо прав пользователей есть права «администратора», учетные записи.

Проверить какие права у пользователя очень просто:

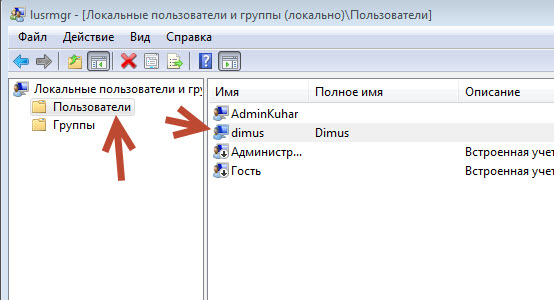

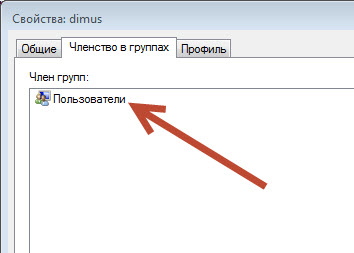

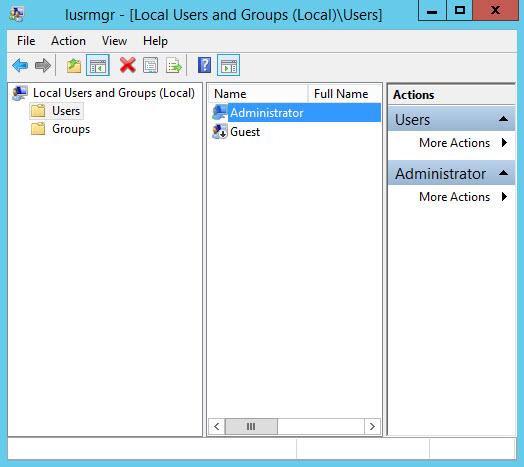

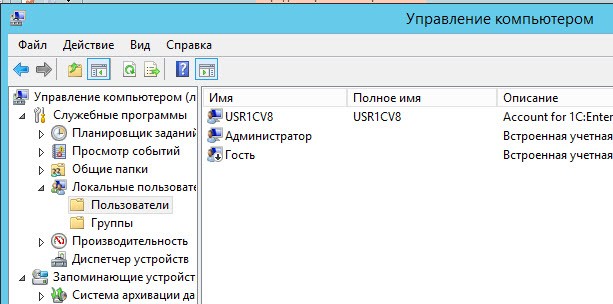

Например на Windows нажав клавиши Win+R и вписать команду для быстрого доступа lusrmgr.msc Вы попадете прямиком в настройки учетных записей на этом «ПК».

Мы нажимаем на каталог «Пользователи», и тогда вы увидите всех пользователей в списке (все учетные записи, которые были там созданы). Дважды щелкаем по пользователю и во вкладке «Участие в группах» смотрим, в каких группах находится наш пользователь, если есть «Администраторы». Затем эту группу следует исключить из списка. Следует оставить только «Пользователи».

Этого почти всегда более чем достаточно. Поэтому мы защитим «ПК» и локальную сеть от возможных вирусных угроз, необдуманных действий пользователей и прочего. И последняя — это общая папка, в которой находится информационная база 1С.

Непременно требуется включить «Общий доступ с парольной защитой», если вдруг она отключена. Таким образом, у пользователя при подключении к этой папке будет требоваться пароль. Зачем это нужно?

По умолчанию учетная запись «Гость» деактивирована на Windows 7 и это правильно. Если у вас есть другие пользователи в локальной сети, они также могут получить доступ к вашей базе данных. Если деактивировать «анонимную» запись, для базы 1С создается дополнительная защита.

И последнее, что нужно сделать — это скрыть общую папку по сети и при этом сделать ее доступной. Для этого добавьте знак $ в конце имени папки. Это скроет папку от глаз пользователей, которые подключаются к ней по сети. Также рекомендую по возможности полностью скрыть весь жесткий диск в стандартном проводнике Windows, в котором находится база данных 1С Предприятия.

Замена обычного порта для сервера терминалов

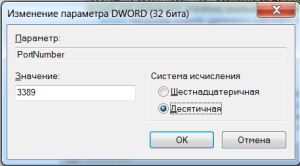

По умолчанию порт 3389 используется для Microsoft Terminal Server. Различное вредоносное «программное обеспечение» может попытаться угадать пару логина и пароля для подключения к вашему серверу по RDP, и, заменив стандартный порт другим, вы усложняете задачу злоумышленнику или программе «брутфорс».

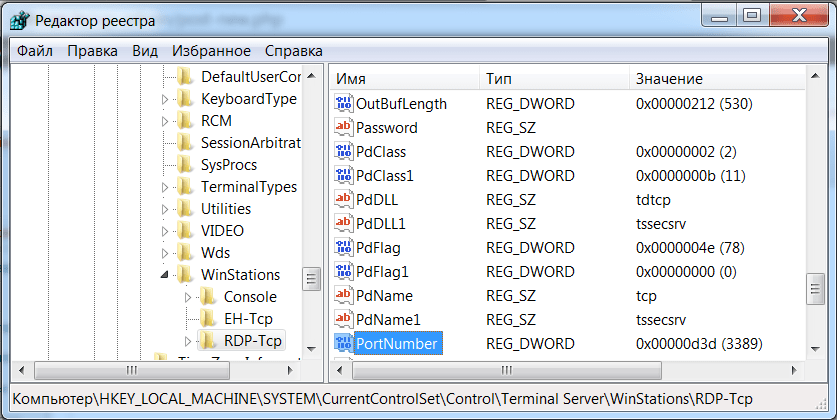

Чтобы изменить порт RDP на Windows, вам необходимо запустить редактор реестра. Нажмите Win + R и войдите в окно regedit, чтобы быстро войти в редактор реестра.

В появившемся окне нужно найти раздел HKEY_LOCAL_MACHINE>SYSTEM>CurrentControlSet>Control>Terminal Server>WinStations>RDP-Tcp

Далее нужно найти ключ PortNumber.

Шестнадцатеричное значение по умолчанию — 00000D3D — это соответствует десятичному числу 3389. Измените номер порта по своему усмотрению и сохраните его. Чтобы упростить изменение, вы можете выбрать «Десятичный» и ввести желаемый номер порта в цифровом виде.

Затем нужно сохранить новый номер порта, и перезагрузить сервер. Также не забудьте добавить правило на новый порт в брандмауэре.

Переименуйте стандартную учетную запись администратора

Если учетная запись администратора на сервере терминалов имеет общее имя Administrator, его необходимо изменить. Это защитит сервер от «брутфорс» атак.

lusrmgr.msc — команда для быстрого доступа к учетным записям локального сервера.

Кроме того советую изменить имена аккаунтов, созданных для пользователей терминала: User1, User2, Admin, Test и тому подобное очевидное. В первую очередь эти имена будут переименованы киберпреступниками.

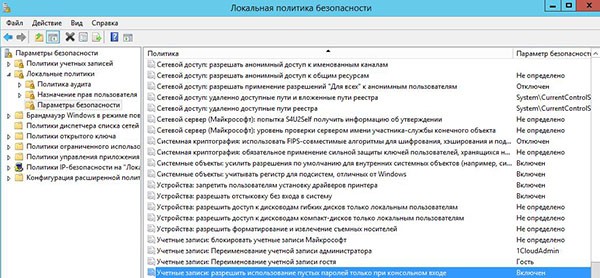

Блокировка подключения по RDP учётным записям с пустым паролем

Чтобы заблокировать подключения к удаленному рабочему столу для пользователя, пароль которого не указан, откройте утилиту «Computer Configuration» -> «Настройки Windows» -> «Настройки безопасности» -> «Локальные политики безопасности -> «Параметры безопасности» и активируйте (Enable) параметр «Учетные записи: Разрешить использование пустых паролей только при консольном входе(Accounts: Limit local account use of blank passwords to console logon only).

Помните! Не существует 100%-тной защиты. Поэтому ежедневный бэкап, это лучший способ защитить базу 1С.

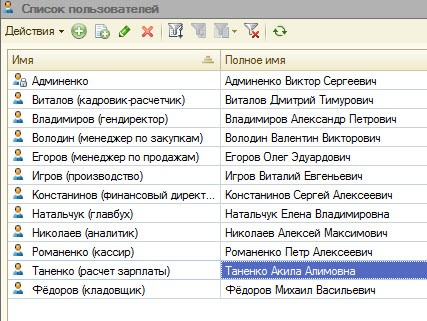

Допуск юзеров к административным действиям конфигуратора

Интересно, но именно эта, казалось бы, очевидная «дыра» в безопасности 1С — наиболее частая проблема. Многие администраторы, программисты обычно создают для себя несколько учетных записей в 1С, и не все эти созданные «учетные записи» имеют нужный уровень безопасности. Вам необходимо регулярно проверять, что происходит с вашими пользователями в 1С.

Некоторы сотрудники, например, уже уволены а их аккаунты все еще находятся в 1С. Периодически все это нужно чистить, а ненужное убирать. Убедитесь, что вы взяли это под контроль и внесите эту работу в регламент.

Отсутствие разделений допуска в режиме 1С:Предприятие”

Тут нужно уже подробнее узнать о «ролях», назначенных вашим пользователям в 1С Предприятие. Следует подробно изучить механизм ограничения доступа к данным на уровне записи и поля, а также стоит обратить внимание на механизмы, реализуемые кодом конфигурации. Возможно, у некоторых пользователей на уровне «Роли» слишком много привилегий, у них есть доступ к ограниченной информации для определенных групп пользователей. Например, складским рабочим следует запретить доступ к отчетам, которые должен видеть только бухгалтер. Или запретите бухгалтерам получить доступ к конфиденциальной информации из отдела продаж.

Здесь все достаточно индивидуально у каждого будет свое «больное место», я лишь в этой статье могу указать направление.

Несанкционированный доступ к данным сервера СУБД MS SQL

Проверьте, возможные угрозы:

1. Подключение к «ИБ» через рута SA.

2. Доступ к файлам, хранящимся на компьютере, на котором запущен MS SQL.

3. Сервер 1С Предприятия и MS SQL работают на одном сервере (хосте).

Считается, что безопасность в 1С Предприятии вырастает в разы при переходе на клиент-сервер.

Присоединение к «ИБ» через рута SA.

При подключении к СУБД на сервере 1С обычно указывается корневая учетная запись SA. В основном потому, что так проще, и вам не нужно создавать новую запись MS SQL. Однако это нехорошо, особенно когда сервер, на котором запущен «Сервер 1С», используется другими пользователями.

Например, кластер серверов (также известный как сервер 1С) работает на терминальном сервере, и в результате пользователи получают доступ к этому серверу. В этих случаях существует риск того, что пользователь или «вредоносная программа» могут получить полный доступ к СУБД.

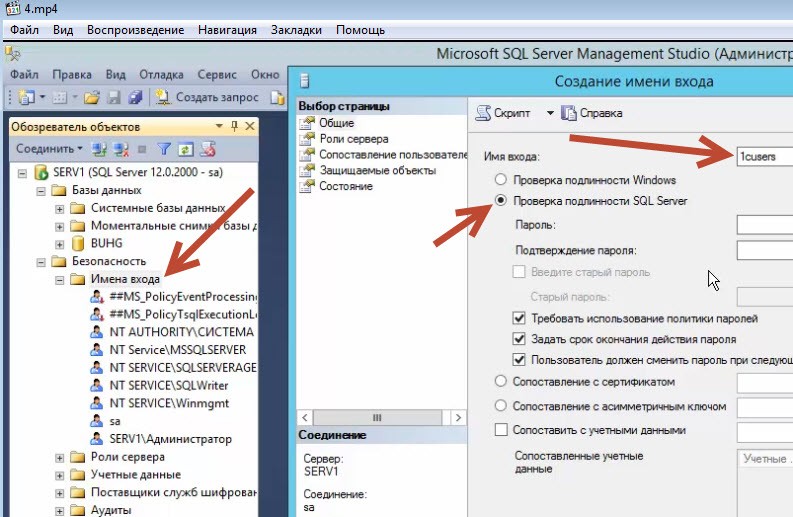

Как это откорректировать?

Фирма 1С рекомендует полностью удалить учетную запись «SA». Этого будет достаточно, если вы просто создадите еще одну учетную запись на «сиквеле». Например, «1cusers». Для этого запустите оснастку Management Studio и щелкните «Безопасность» — «Имена для входа» и щелкните правой кнопкой мыши, чтобы создать новое имя для входа.

Новый пользователь на сервере MS SQL для работы в 1С

Новый пользователь на сервере MS SQL для работы в 1С

Ставим птичку возле «Проверка подлинности SQL server».

Убираем птички: «Задать срок окончания действия пароля» и «Пользователь должен сменить пароль при следующем входе».

И зададим пароль для нашей новой учетки. (Верхний и нижний регистр букв в сочетании с цифрами, минимум 7 символов). Пароли делаем надежные.

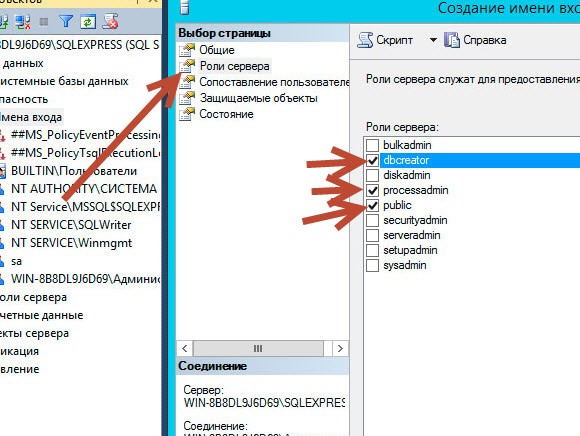

Далее идем на вкладку “Роли сервера” и ставим птички возле следующих разрешений:

- dbcreator

- processadmin

- public

Сохраняем и перезапускаем сервер.

Роли для пользователя на MS SQL для 1С Предприятия

Роли для пользователя на MS SQL для 1С Предприятия

Теперь при подключении к информационной базе на кластере серверов используем только эту учетную запись.

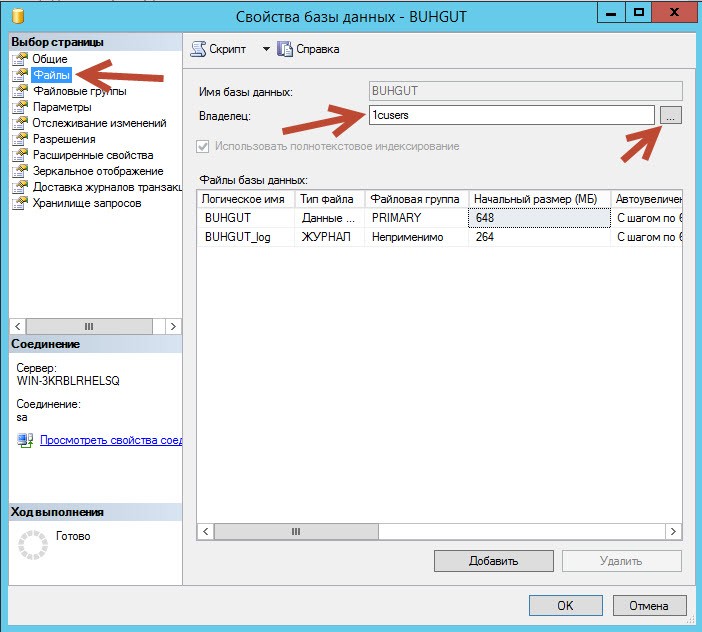

Далее нужно изменить владельца базы (Смотрим скрин ниже).

Если ваш сервер СУБД имеет внешний доступ, лучше отключить учетную запись SA, созданную по умолчанию. Самый быстрый способ сделать это — выполнить следующую командуна сиквеле: ALTER LOGIN sa DISABLE.

Существует доступ к файлам, хранящимся на компьютере, на котором запущен MS SQL

Но плохо, когда есть доступ к файлам на сервере, где крутиться сервер СУБД.

В таких случаях сервер подвергается не только потенциальным угрозам со стороны пользователей, но и вирусам, которые могут попасть на компьютеры пользователей, а затем и на сервер СУБД, соответственно.

Как это исправить?

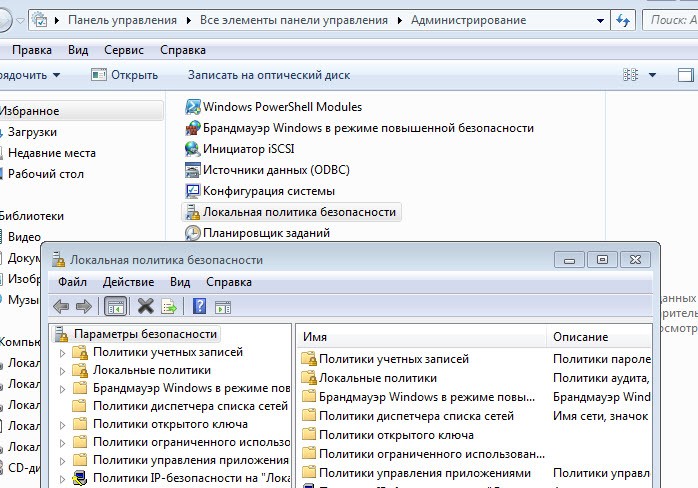

Для начала откроем «Пуск – «Панель управления» – «Администрирование» – «Локальная политика безопасности».

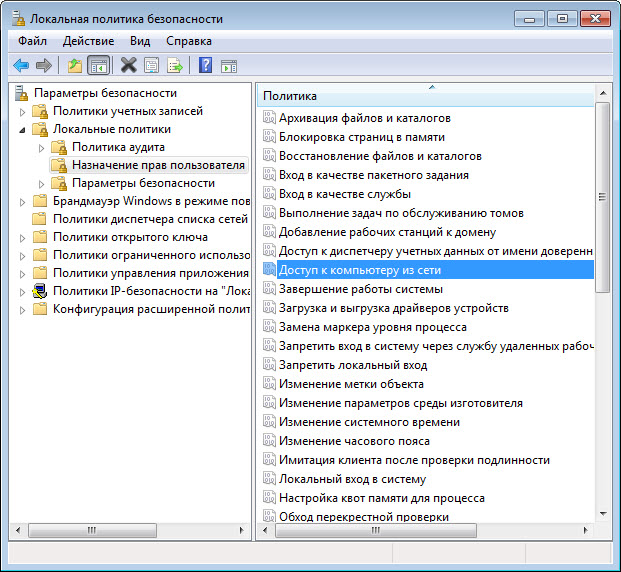

Далее находим «Локальные политики» – «Назначение прав пользователя» и находим политику «Доступ к компьютеру из сети».

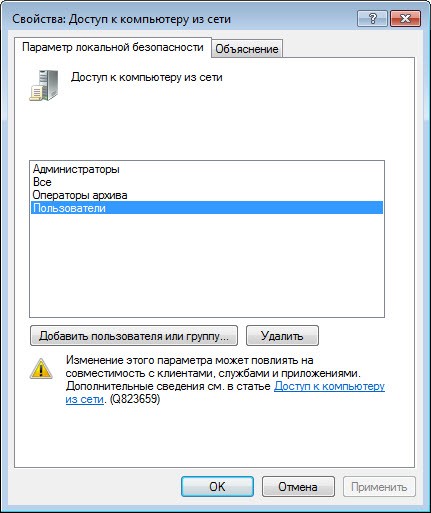

Уберем из списка всех кроме «Администраторы» и учетной записи служб кластера серверов 1С:Предприятие 8.

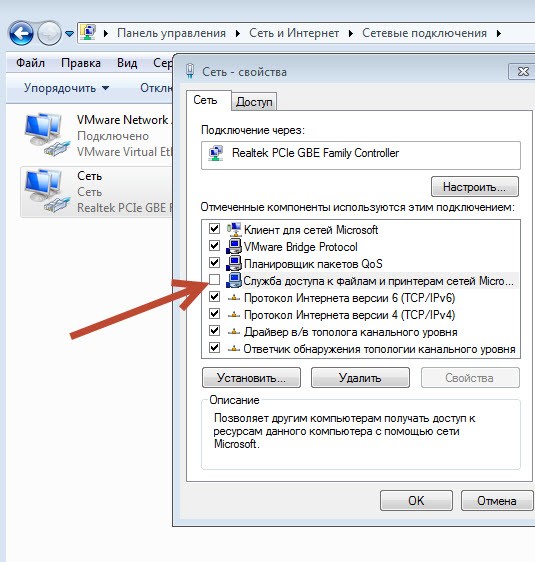

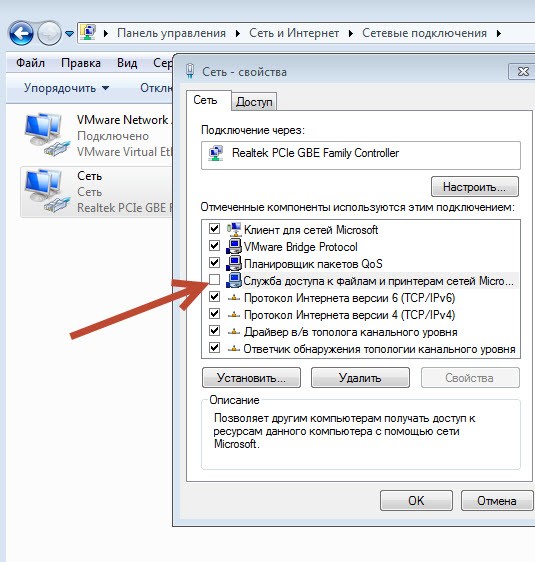

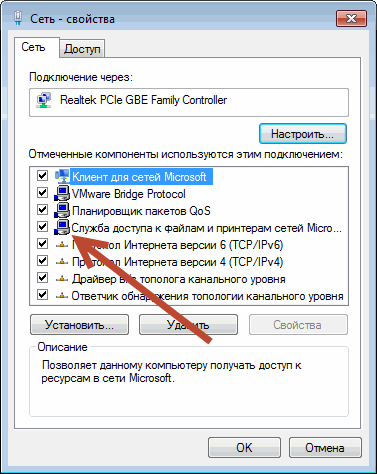

Но это половина дела. Теперь вам нужно исключить доступ к сетевым файлам на этом сервере. Для этого откройте сетевые адаптеры и снимите галочку рядом с: «Служба доступа к файлам и принтерам для сетей Microsoft».

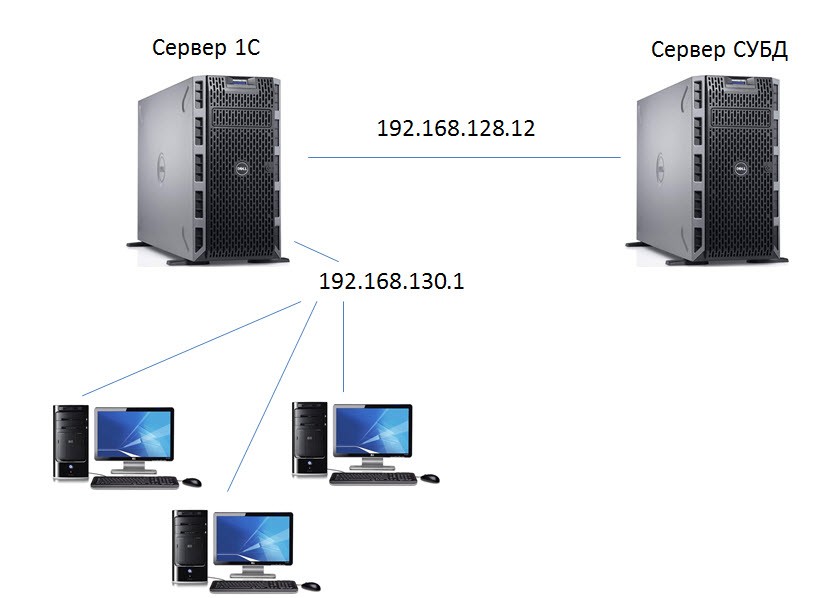

Сервер 1С Предприятия и MS SQL работают на одном сервере (хосте).

По возможности раздайте по разным физическим серверам «Сервер 1С» и «MS SQL». Таким образом, вы можете скрыть сервер СУБД в локальной сети, если, конечно, у вас есть два сетевых адаптера на сервере 1С. Так что сервер 1С будет видеть сервер СУБД и всю локальную сеть (то есть клиентов), а сервер СУБД будет видеть только сервер 1С. Это защитит сервер СУБД.

19-01-2017 20-00-07

Однако это незначительная плата за безопасность, к тому же такая схема работы в 1С требуется, когда у вас несколько пользователей, одновременно работающих в 1С (70-100 и больше). Конечно, многое зависит от оборудования самих серверов, но на самом деле при таком количестве одновременных пользователей производительность даже увеличивается на всех серверах.

Применение прежних логинов

Но вот только 1С Предприятие не единственный источник брошенных аккаунтов. Гораздо важнее отслеживать учетные записи, которые мы создаем в Active Directory или на серверах: (Терминал, Почта, если «AD» не используется).

Часто базы 1С Предприятия и СУБД взламывают сотрудники, которые больше не работают в организации. За этим стоит следить, также стоит разработать регламент работы в случае увольнения и приема на работу сотрудника. Если только вы раньше не уделяли этим вопросам должного внимания. В любом случае старайтесь время от времени проверять учетные записи всех своих пользователей, удалять старые и отключать (временно) тех, кто находится в отпуске.

Защита Сервера 1С (Кластера серверов)

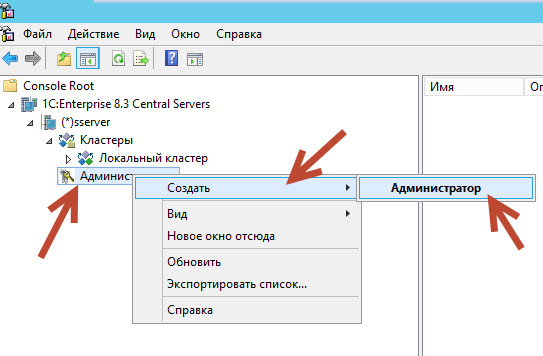

Часто причиной несанкционированного доступа к 1С является отсутствие учетной записи администратора кластера серверов. Таким образом злоумышленник может создать новую информационную базу на своем ПК на том же сервере 1С: Предприятия, который служит оперативной базой данных.

Фактически, если вы не создадите администратора кластера, любой пользователь сможет создавать базы данных. Кроме того, более продвинутый пользователь (особенно если у вас 1С Предприятие 8.1) может получить доступ ко всем информационным базам в этом кластере.

Как исправить проблему?

Здесь все очень просто, запустите утилиту: «Администрирование кластера серверов», разверните кластер серверов, найдите «Администраторы».

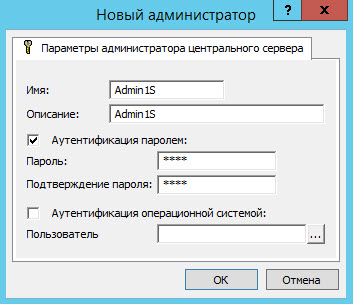

Создаем администратора для кластера серверов в 1С

Создаем администратора для кластера серверов в 1С Затем правый клик мышкой и создать Администратора. Укажем имя и надежный пароль обязательно!

Защита Сервера 1С (Кластера серверов).

Исключаем доступ к файлам на сервере 1С Мы уже делали это в прошлой статье с сервером СУБД, здесь все так же, на сетевой карте убираем птичку рядом: «Служба доступа к файлам и принтерам сетей Microsoft»

Также в 1С рекомендуется создавать учетные записи для различных сервисов сервера 1С, но по мне это больше не нужно, если, конечно, вы можете ограничить доступ к «Серверу 1С».

Защита клиент – сервер 1С

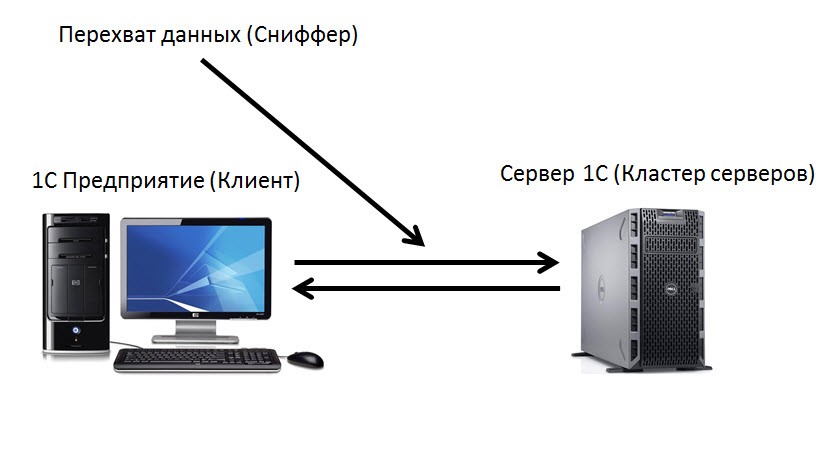

Здесь мы поговорим о защите 1С Предприятия в сети, где по каким-то причинам мы не можем должным образом гарантировать безопасную передачу данных от клиента к серверу (кластеру серверов). Это может быть полезно, если сеть не защищена должным образом на стороне клиента или сервера.

Например, пользователь из дома подключается к серверу 1С (кластеру серверов). Или подключите клиента из филиала, где есть риск перехвата трафика, например, программой-сниффером.

Защита соединения клиент -сервер в 1С

Защита соединения клиент -сервер в 1С

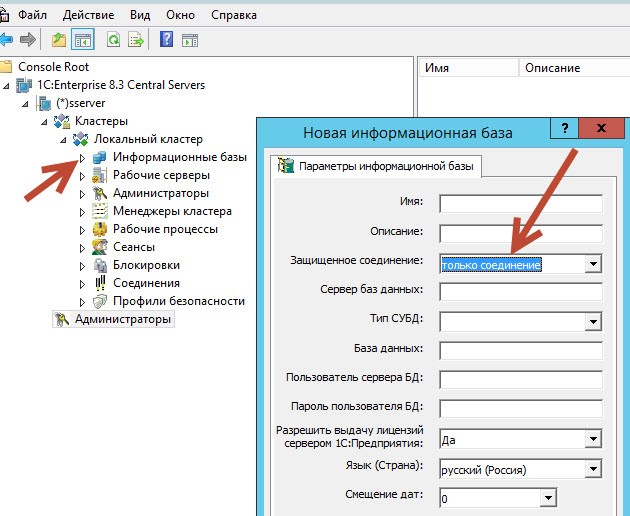

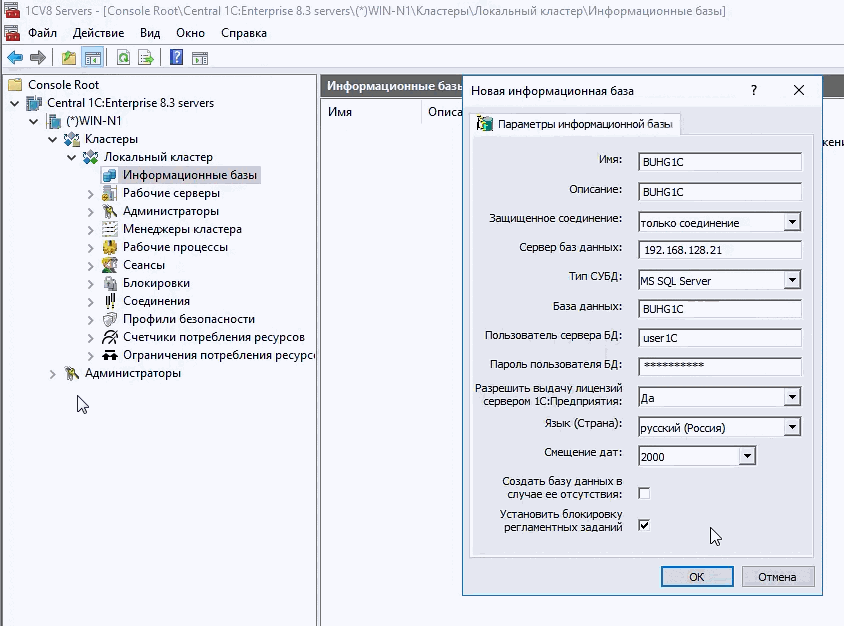

Как осуществить данную защиту? Все не так уж сложно) Запускаем инструмент администрирования серверов 1С. При создании базы данных 1С на сервере 1С (кластере серверов) в строке «Безопасное соединение» выберите вариант «Только соединение».

Создаем ИБ на кластере 1С с защищенным соединением

Создаем ИБ на кластере 1С с защищенным соединением

Как видите, нам на выбор кластер предлагает три варианта

- Выключено

- Постоянно

- Только соединение

Выключено— после того, как соединение установлено, первое соединение выполняется с использованием шифрования RSA. Кроме того, обмен осуществляется с незашифрованными данными. По сути, простейшая защита соединения.

Постоянно— использование уровня безопасности «постоянно» полностью защищает весь поток данных (пароли и данные) между клиентом и кластером серверов. В этом случае весь обмен происходит с использованием алгоритмов шифрования RSA и Triple DES. Имейте в виду, что это может снизить производительность системы.

Только соединение— здесь шифруются только пароли между клиентом и сервером 1С (кластер серверов). Однако на самом деле этого всегда достаточно. Производительность не снижается, злоумышленник не может перехватить пароль и, как следствие, не сможет получить доступ к вашей информационной базе.

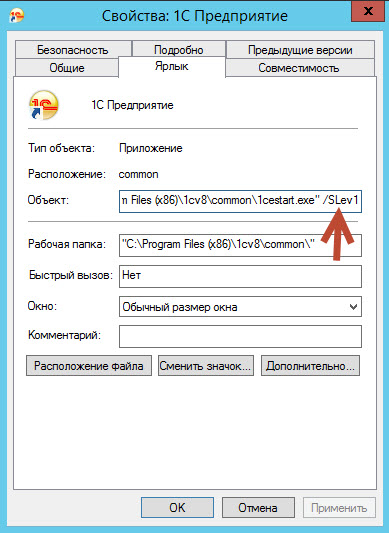

На самом деле я рекомендую вам использовать этот вариант защиты. Как вы, наверное, уже заметили, во всей этой защите есть довольно важная деталь. Это его создание — только при создании новой информационной базы на кластере серверов. Но реально на клиенте защиту можно изменить, просто прописав требуемый параметр в ссылке для запуска программы 1С.

Возможные значения:

/SLev0 – незащищенное соединение.

/SLev1 – защищенное соединение только в процессе выполнения аутентификации.

/SLev2 – защищенное соединение в течение всего сеанса.

Параметр запуска 1С с защитой соединения

Защита базы 1С от шифровальщиков

Закрываем TCP-порт 445 на «брандмауэре» (WannaCry сканировал его, и если порт открывался извне, то «запускалась» программа шифрования и все последующее).

Также настоятельно рекомендую закрыть порты: 137, 138, 139 (там, где они не нужны). Далее мы отключаем протокол SMB v1 на сервере.

Используем PowerShell. Для этого выполним следующий командлет:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 1 –Force

Если по каким-то причинам нет возможности выполнить скрипт, тогда можно сделать это в реестре.

Находим ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Запись реестра: SMB1

REG_DWORD: 0 = отключено

REG_DWORD: 1 = включено

По умолчанию: 1 = включено

Отключаем файловый доступ на клиентских компьютерах и серверах где он не нужен.

Например, на сервере, на котором работает кластер серверов 1С, доступ к файлам можно отключить в большинстве случаев, но на самом деле это можно сделать везде, кроме какой-либо «очистки файлов». Я настоятельно рекомендую использовать NAS или систему хранения в другой файловой системе (например, NFS вместо CIFS) в качестве «хранилища файлов», это улучшит защиту.

Теперь нужно защитить MBR от перезаписи.

В этом нам поможет программа MBR filter. Вирусы любят ее изменять фактически все «шифровальщики» так и делают, изменяют или уничтожают главную загрузочную запись.

Бэкапы

Кроме того, ваши резервные копии базы данных 1С должны быть скопированы на устройства, которые после создания резервной копии переходят в автономный режим, то есть они не должны быть доступны в вашей локальной сети или за ее пределами. Например, NAS включается перед выполнением «резервного копирования», а затем автоматически выключается, когда резервное копирование завершено. Или еще проще — «скопировать базу данных» на внешний жесткий диск или USB-накопитель, который мы отключаем после создания.

Почта электронная и иже с ней

Многие атаки проводились не только путем сканирования извне открытых портов, но и по средствам простого почтового «фишинга» инфицируя ПК пользователей. Очень рекомендую настроить защищенное SSL / TLS соединение к почтовому серверу.

Закрыть не защищенные порты:

POP3 = 110

SMTP = 25

IMAP = 143

Вместо их использовать, например SSL:

POP3 = 995

SMTP = 465

IMAP = 993

Это конечно не защитит от «фишинга» но многие «дыры» будут закрыты.

Открытие сетевых портов для нормальной работы MS SQL Server на платформе Windows Server

В нормальной локальной сетке не редки случаи когда сервер 1С как и сервер MS SQL находятся не за «сетевыми экранами» и защитить их от внешних угроз может только обычный брандмауэр Windows. Это не очень хорошо, но от бедноты маленькие фирмачки полагаются на «то что есть сейчас под рукой». И если брандмауэр окон включен, а сам MS SQL сервак на другом хосте проблемы с подключением в клиент-серверной 1С – 100 пудов гарантированны!

Как исправить ситуацию?

Если брандмауэр Windows единственный “сетевой экран” который защищает “Сервер 1С” и MS SQL, тогда остается только открыть порты, чтоб Сервер 1С видел MS SQL и наоборот.

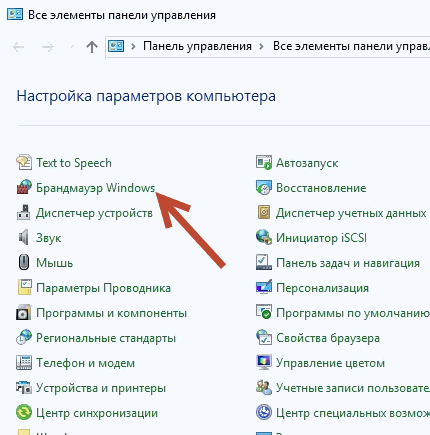

Сперва откроем порт 1433 на том сервере, где работает MS SQL 2017. Запускаем брандмауэр Windows (см скрин ниже)

Какие порты нужно открыть на брандмауэре для работы в 1С

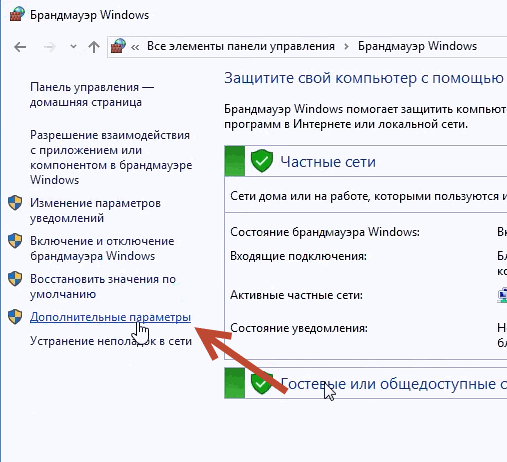

Затем на вкладке слева ищем “Дополнительные параметры”.

Какие порты нужно открыть на брандмауэре для работы в 1С

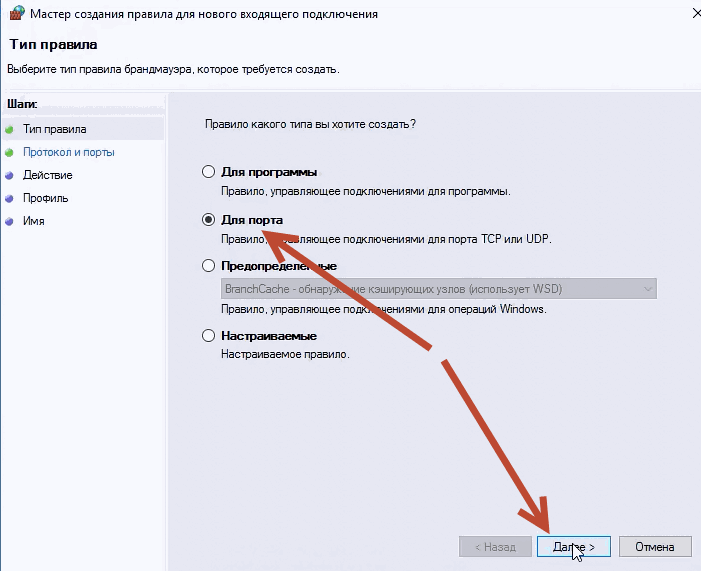

Затем слева “Правила для входящих подключений” и “Создать правило”.

Какие порты нужно открыть на брандмауэре для работы в 1С

Правило “Для порта”

Какие порты нужно открыть на брандмауэре для работы в 1С

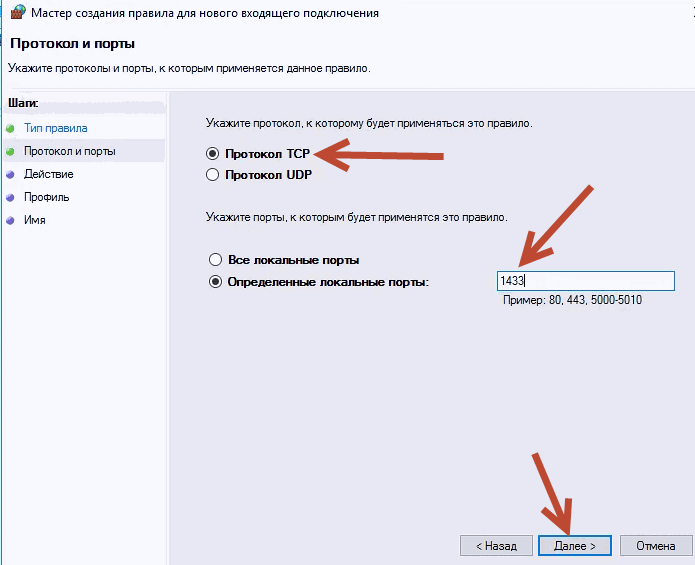

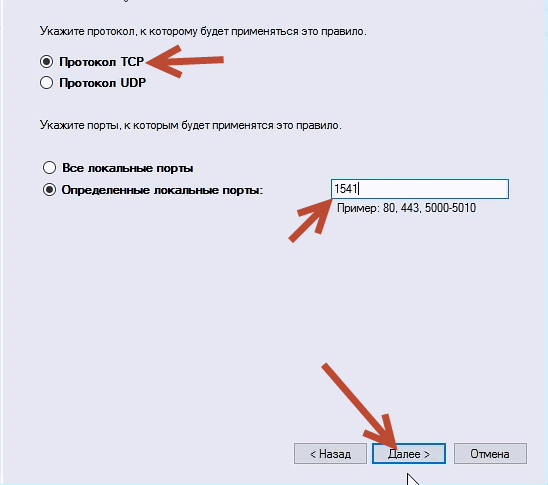

Затем клик по кнопке “Далее>” Укажем протокол к которому будет применяться правило “Протокол TCP”. И сам порт 1433 укажем выбрав “Определенные локальные порты:”

TCP 1433 — порт, выбираемый для SQL Server по умолчанию. Это официальный номер сокета IANA (агентство по выделению имен и уникальных параметров протоколов Интернета) для SQL Server. Клиентские системы используют порт TCP 1433 для подключения к системе управления базами данных; в среде SQL Server Management Studio (SSMS) порт служит для управления экземплярами SQL Server через сеть. Можно настроить SQL Server для прослушивания другого порта, но в большинстве случаев используется порт 1433.

Какие порты нужно открыть на брандмауэре для работы в 1С

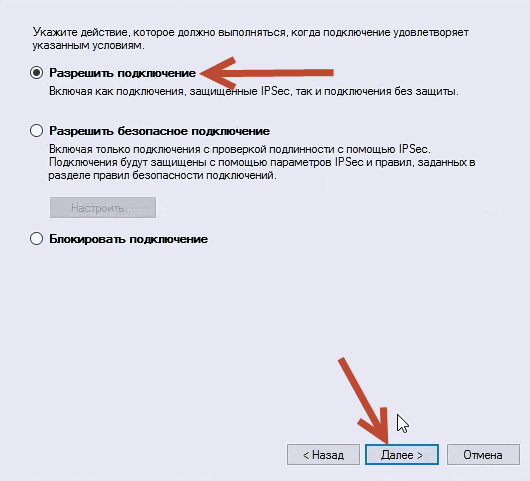

Еще раз “Далее” и “Разрешить подключение”.

Какие порты нужно открыть на брандмауэре для работы в 1С

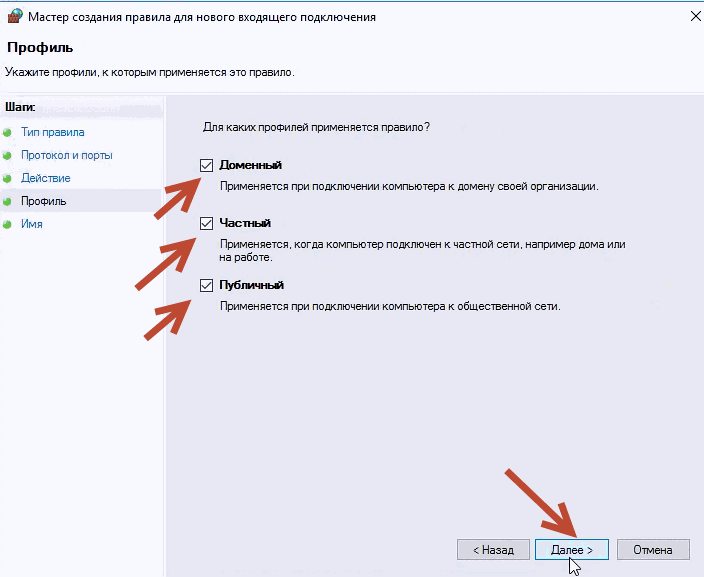

Клик “Далее” обычно для всех профилей применяется правило “Доменный” – “Частный” – “Публичный”.

Какие порты нужно открыть на брандмауэре для работы в 1С

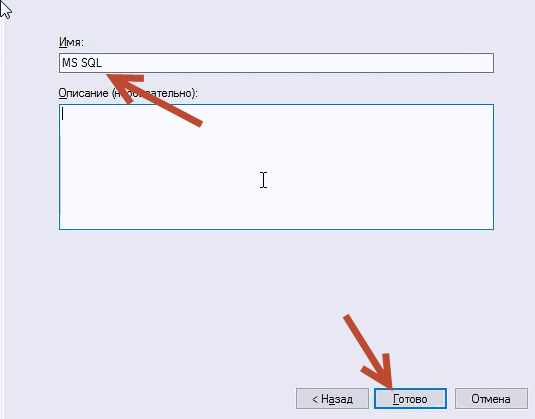

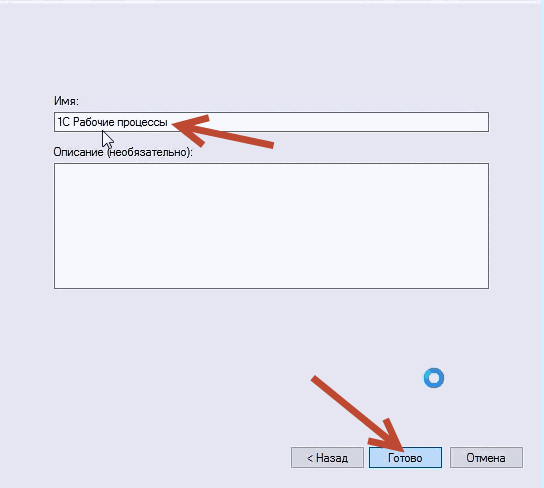

После того как мы кликнем по кнопке “Далее”, нам нужно задать имя для правила

Какие порты нужно открыть на брандмауэре для работы в 1С ?

На этом, та часть работы, которую нужно делать на сервере “MS SQL” завершена!

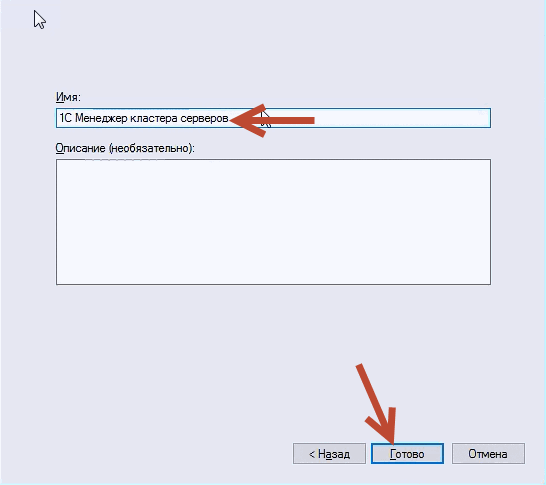

Идем на сервер, где работает сервер 1С он же “Кластер серверов”. Аналогично открываем порт 1541, для нашего “Менеджера кластера серверов”.

Какие порты нужно открыть на брандмауэре для работы в 1С

Какие порты нужно открыть на брандмауэре для работы в 1С

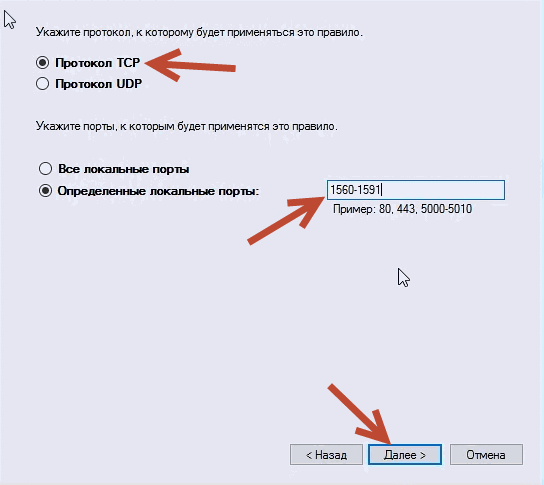

Затем откроем диапазон портов: 1560-1591 (просто указав через тире) для наших “Рабочих процессов”.

Какие порты нужно открыть на брандмауэре для работы в 1С ?

Какие порты нужно открыть на брандмауэре для работы в 1С ?

Например, если вы используете инструмент администрирования сервера на другом компьютере или сервере, но вам необходимо подключиться к серверу 1С (который находится за брандмауэром Windows), необходимо дополнительно открыть TCP-порт 1540.

Какие порты нужно открыть на брандмауэре для работы в 1С ?

Еще может понадобится и открытие TCP 1434 на сервере где работает MS SQL.

TCP 1434 — порт, выбираемый по умолчанию для выделенного административного соединения. Вы можете запустить выделенное административное соединение с помощью командной строки sqlcmd или введя «ADMIN:» с последующим именем сервера в диалоговом окне SSMS Connect to Database Engine.

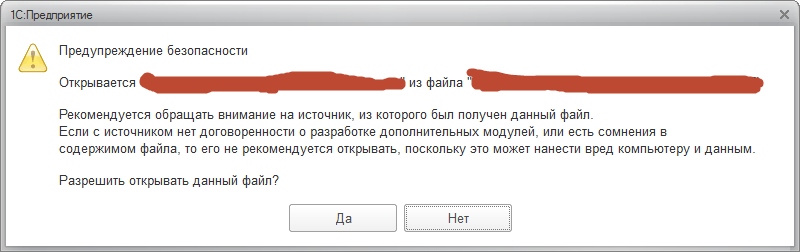

Снятие защиты от опасных действий в 1С 8.3

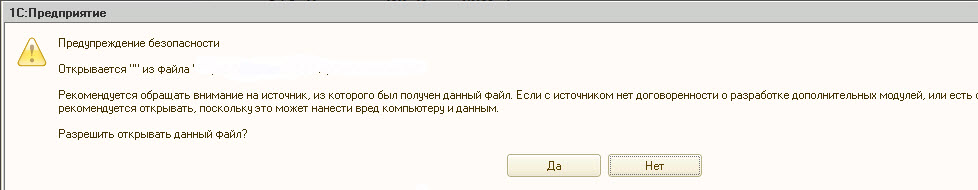

С выходом платформы 8.3.9.2033 появился новый механизм «Защита от опасных действий». Благодаря этому новшеству 1С –ка теперь на открытие обработки (и не только) стала ругаться:

Предупреждение безопасности

Открывается “Моя внешняя обработка” из файла “Моя_Внешняя_Обработка.epf”

Рекомендуется обращать внимание на источник, из которого получен данный файл. Если с источником нет договоренности о разработке дополнительных модулей, или есть сомнения в содержимом файла, то его не рекомендуется открывать, поскольку это может нанести вред компьютеру и данным.

Разрешить открывать данный файл?

Так 1С решила бороться с вредоносным кодом! Откуда будет браться этот «вредоносный код» на предприятии пока загадка )

К потенциально опасным действиям отнесли:

- Загрузка внешнего отчета, обработки или расширения конфигурации.

- Загрузка или обновление конфигурации/расширения.

- Доступ из внешнего отчета/обработки или расширения к следующим возможностям:

- Исполнение команды операционной системы.

- Управление пользователями (запись или удаление информации о пользователе информационной базы).

- Загрузка внешней компоненты.

- Вызов метода Подключить() менеджера внешних обработок (отчетов).

- Вызов метода РасширениеКонфигурации.Записать().

- Работа с COM-объектами.

Как это отключить?

Запустите 1С Предприятие в режиме конфигуратора. Выберите меню «Администрирование» — «Пользователи». В открывшемся окне наших пользователей откройте окно настроек пользователя и во вкладке «Основные» снимите флажок «Защита от опасных действий»

Прочие способы отключения

Реализована возможность указывать список информационных баз, при работе с которыми будет отключена защита от опасных действий.

За эту функцию отвечает параметр DisableUnsafeActionProtection в файле conf.cfg, который позволяет отключить механизм защиты от опасных действий для всех пользователей определенных информационных баз, чьи цепочки подключения удовлетворяют маскам, указанным в параметре DisableUnsafeActionProtection.

В данном параметр можно указать несколько масок разделяемых символом «;», например:

DisableUnsafeActionProtection=test_.*;stage_.*;

Кроме этого защиту от опасных действий пользователя можно отключить программно, для чего имеются следующие параметры и свойства:

- Параметр ЗащитаОтОпасныхДействий методов Подключить() менеджеров внешних обработок (отчетов)

- Свойство ЗащитаОтОпасныхДействий объекта РасширениеКонфигурации перед вызовом метода Записать() этого объекта.

Проверка необходимости использования защиты от опасных действий выполняется в следующем порядке:

1. Если у текущего пользователя сброшен флажок “Защита от опасных действий”, то защита считается отключенной.

2. Если строка соединения с информационной базой удовлетворяет одному из шаблонов, указанных в параметре DisableUnsafeActionProtection файла conf.cfg, то защита считается отключенной.

3. Если защита явным образом отключена с помощью параметра «ЗащитаОтОпасныхДействий» внешней обработки или отчета.

4. Если защита явным образом отключена с помощью свойства расширения «ЗащитаОтОпасныхДействий».

Заключение

Значительная часть проблем, приводящих к неоптимальной производительности запросов, может быть обнаружена путем анализа кода конфигурации и структуры метаданных. Существует список типичных ошибок в коде и структуре данных, последствия которых достаточно хорошо понятны и легко предсказуемы. Анализ кода с помощью этого контрольного списка позволяет решить большинство проблем с производительностью запросов, не углубляясь в подробную техническую информацию (текст запроса SQL, план запроса и т. д.).