К сожалению, протокол RDP не так широко используется системными администраторами, которые предпочитают защищать терминальные соединения другими способами. Возможно, это связано с кажущейся сложностью метода, но это не так. В этом материале мы рассмотрим, как легко и без труда организовать такую защиту.

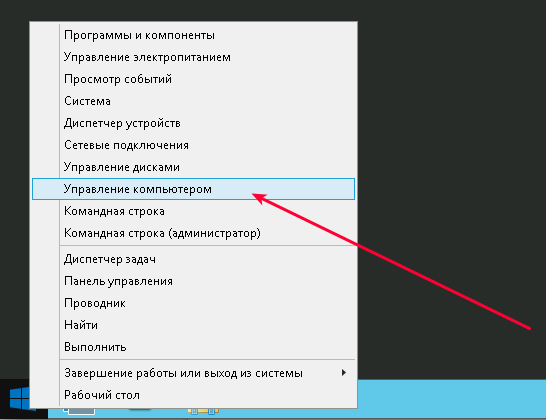

Нажмите Win + X и выберите «Управление компьютером»:

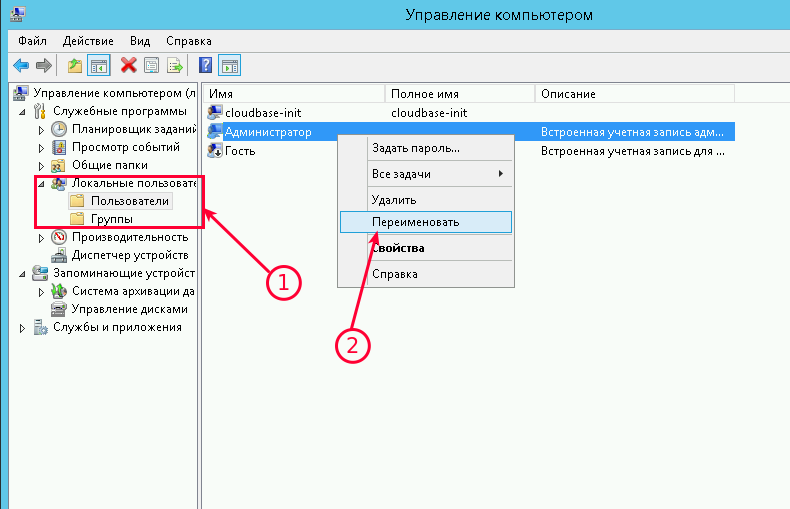

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

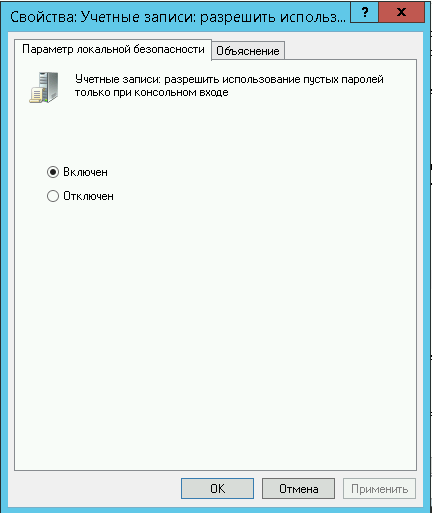

Блокировка RDP-подключений для учетных записей с пустым паролем

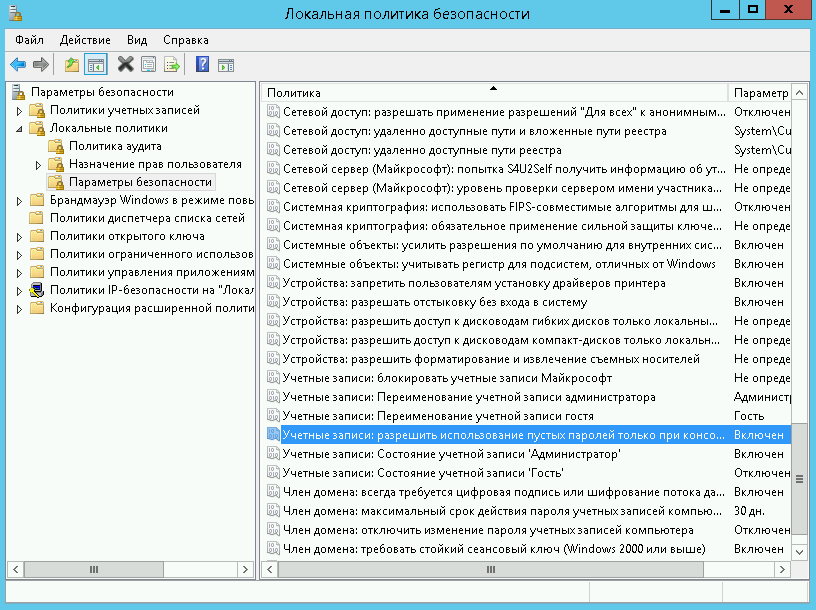

Вы можете усилить безопасность, запретив подключение к учетным записям с пустым паролем. Для этого необходимо включить политику безопасности «Учетные записи»: Разрешить использование пустых паролей только при входе в консоль »:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

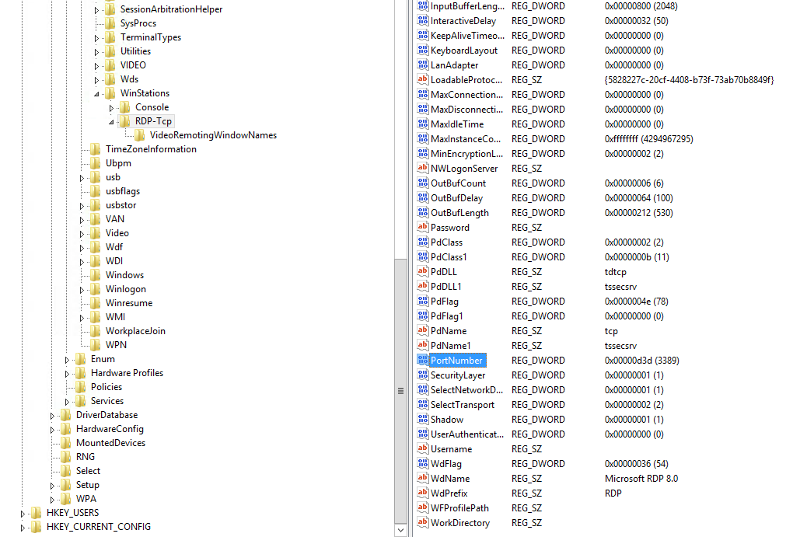

Смена стандартного порта Remote Desktop Protocol

Windows Server 2012

Необходимо открыть regedit для редактирования реестра, далее

редакторе реестра нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp:

В нем необходимо отыскать элемент PortNumber (как на картинке выше), и открыть этот параметр.

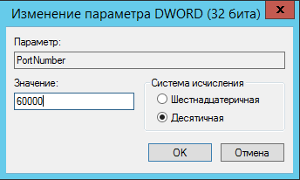

Далее следует переключиться в Десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority).

Как правило, их используют различные системные приложения ОС. - Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

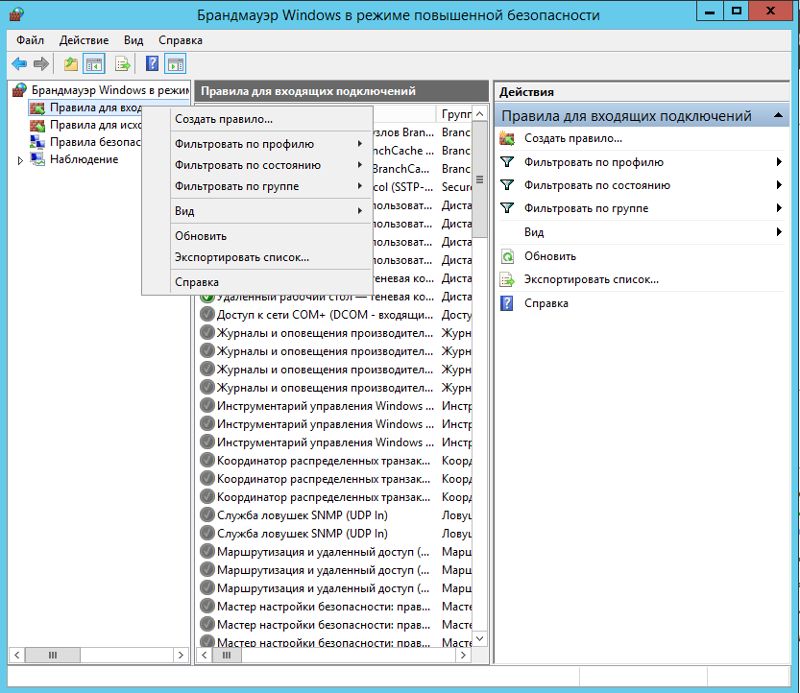

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства.

В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

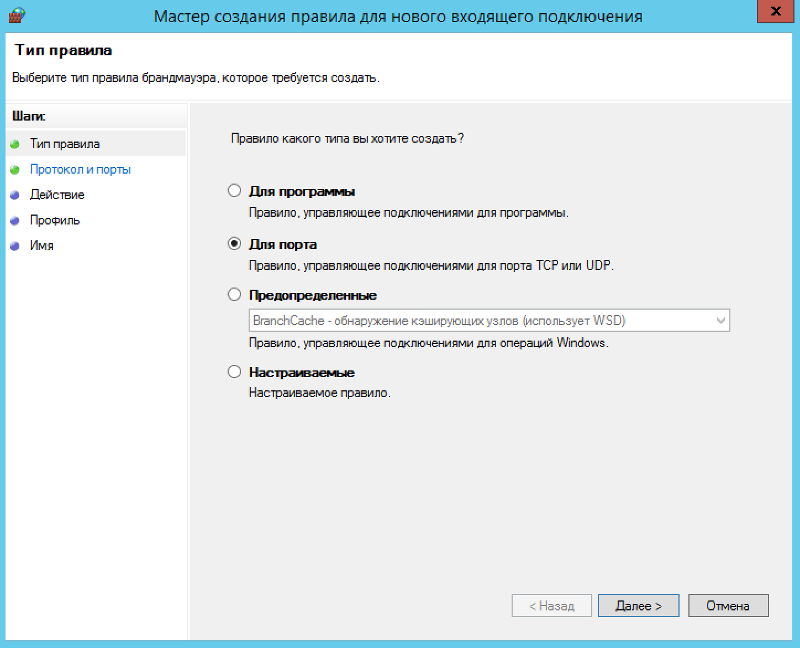

Создадим правило для порта:

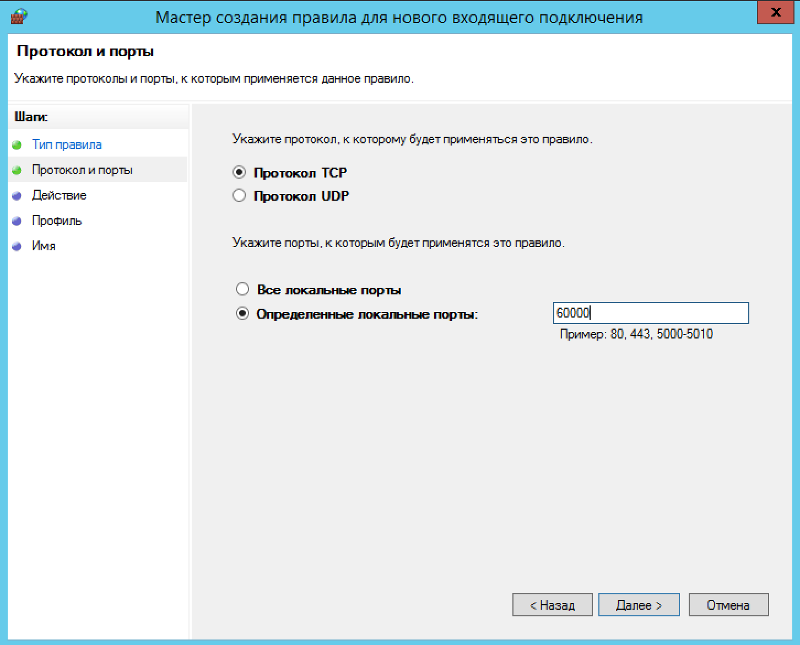

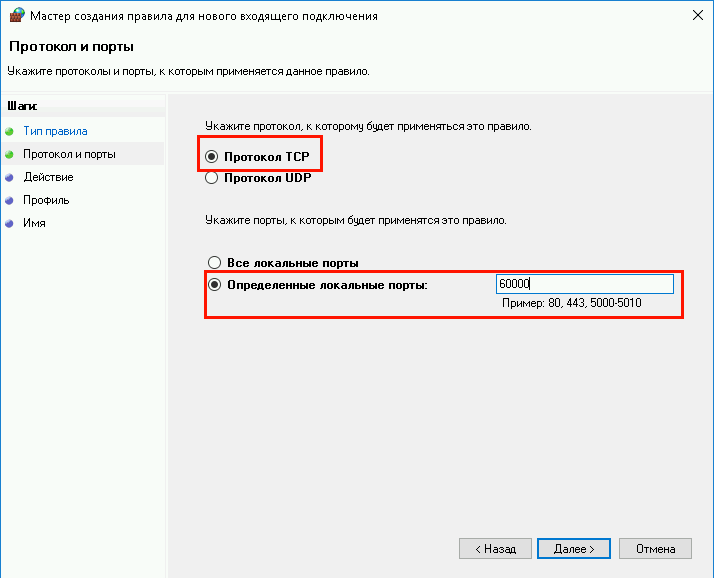

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

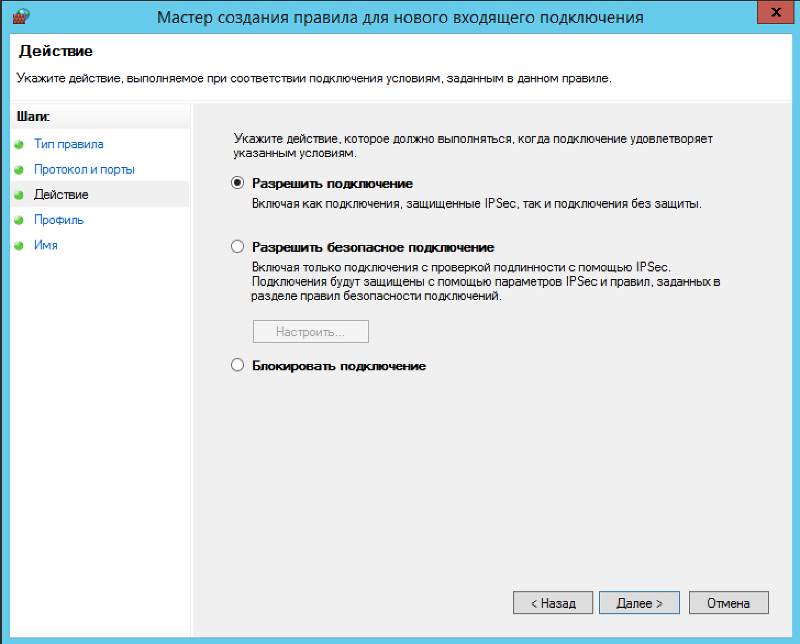

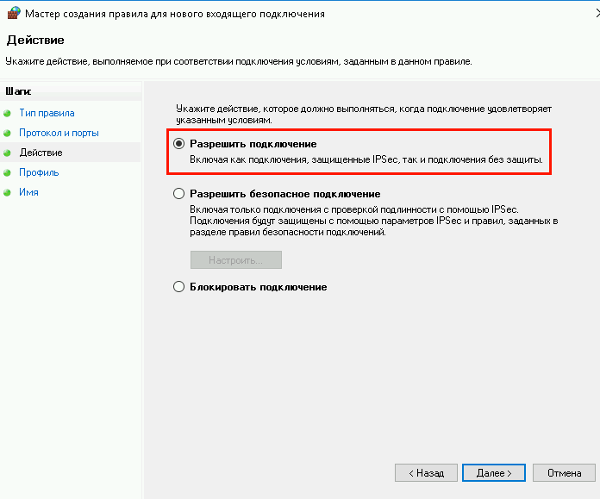

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение с использованием указанного порта.

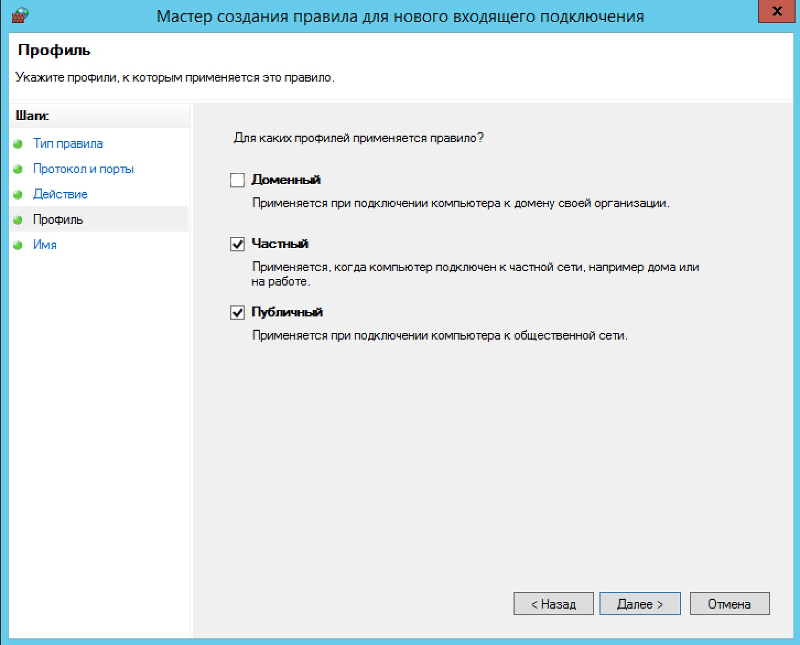

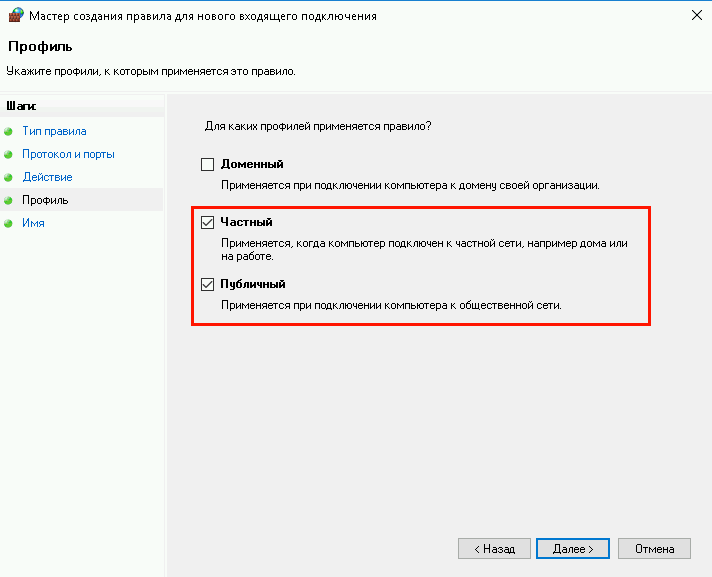

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

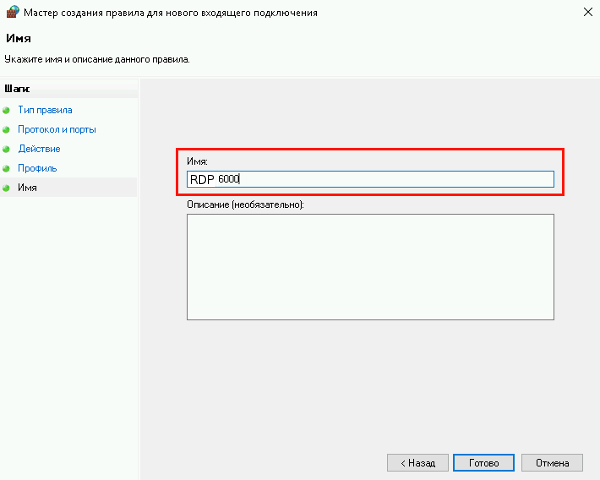

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Windows Server 2016

Меняем порт через regedit (также как и в Windows Server 2012 выше).

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

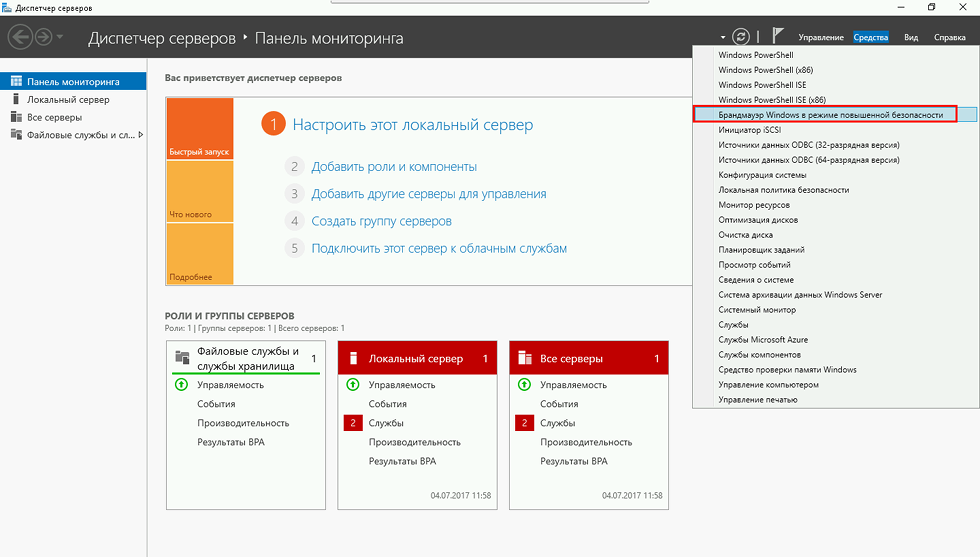

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства

Далее нужно выбрать пункт «Брандмаэур Windows в режиме повышенной безопасности»

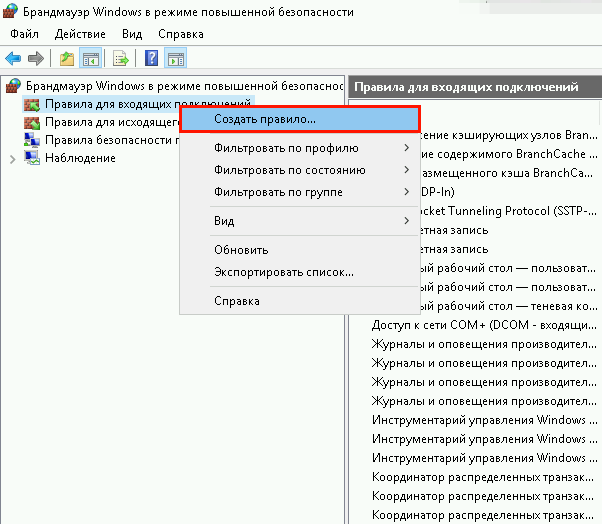

В новом окне выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

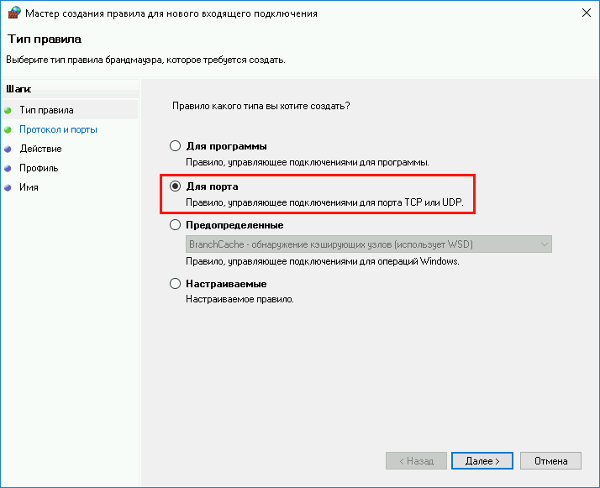

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

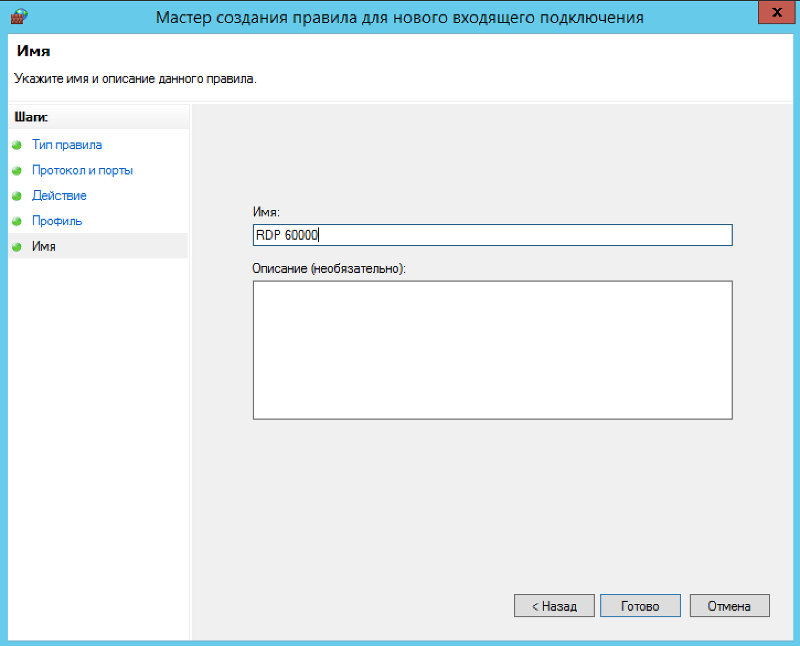

Затем нужно выбрать имя для правила

(рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Защита от буртфорса

Чтобы заблокировать множественные попытки подключения с недопустимыми данными, вы можете отслеживать журнал событий и вручную блокировать IP-адреса атак через брандмауэр Windows или использовать готовое приложение. Рассмотрим последний случай более подробно.

Для блокировки атакующих IP-адресов мы будем использовать бесплатное программное обеспечение — IPBan. Это приложение протестировано и работает на Windows Server 2012 и всех более поздних версиях, также поддерживается Linux (Ubuntu, Debian, CentOS, RedHat x64). Алгоритм его работы прост: программа следит за журналом событий Windows, фиксирует неудачные попытки входа в систему и после 5 попыток злоумышленника угадать пароль блокирует IP-адрес на 24 часа.

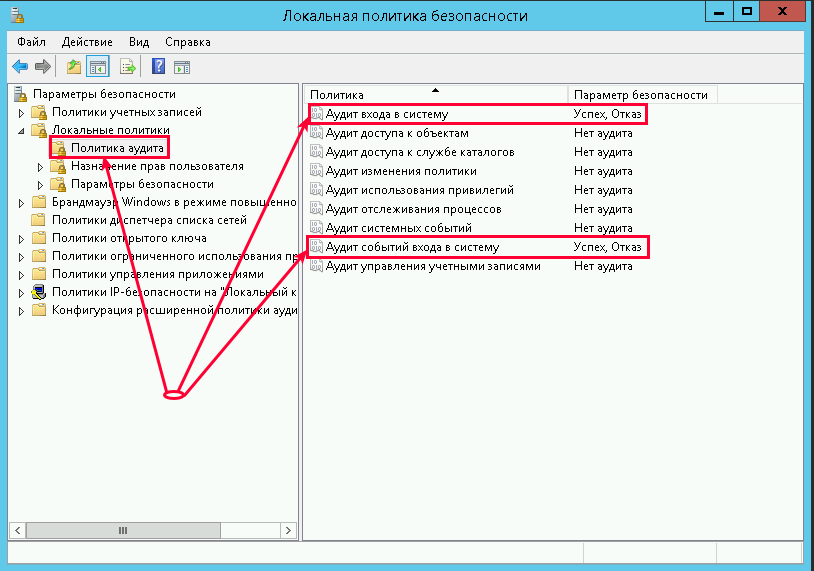

Чтобы обеспечить отображение IP-адресов в системных журналах, внесите следующие изменения в свою локальную политику безопасности. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «ОК»). Перейдите в «Локальные политики» -> «Политика аудита» и включите ведение журнала ошибок для «Аудит входа в систему» и «Аудит событий входа в систему»:

Особенности

- Автоматический запрет IP-адресов в Windows и Linux путем обнаружения неудачных попыток входа в систему из программы просмотра событий и / или файлов журнала. В Linux по умолчанию отслеживается SSH. В Windows отслеживаются RDP, OpenSSH, VNC, MySQL, SQL Server и Exchange. Дополнительные приложения можно легко добавить через файл конфигурации.

- Широкие возможности настройки, множество параметров для определения порога количества неудачных попыток входа в систему, времени блокировки и т. д.

- Не забудьте проверить файл ipban.config, чтобы узнать о параметрах конфигурации, каждый параметр описан с комментариями.

- Легко разблокировать IP-адреса, поместив файл unban.txt в служебную папку с каждым IP-адресом в строке для разблокировки.

- Работает с ipv4 и ipv6 на всех платформах.

- Посетите вики по адресу https://github.com/DigitalRuby/IPBan/wiki для получения дополнительной документации.

Скачать

- Официальная ссылка для скачивания: https://github.com/DigitalRuby/IPBan/releases

Установить

Windows

Простая установка в один клик, откройте административную оболочку PowerShell и запустите:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12; iex ((New-Object System.Net.WebClient).DownloadString('https://raw.githubusercontent.com/DigitalRuby/IPBan/master/IPBanCore/Windows/Scripts/install_latest.ps1'))Дополнительные примечания для Windows

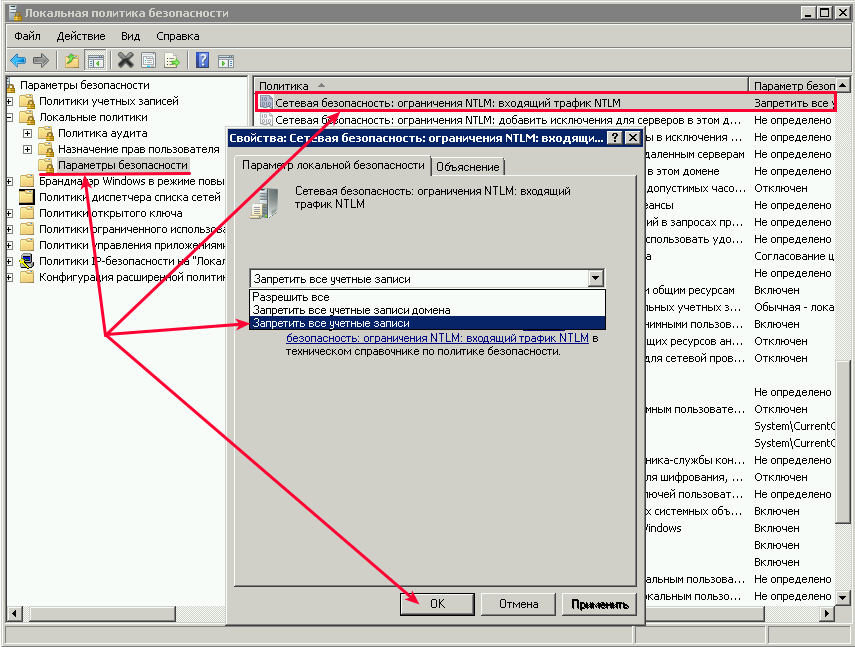

- Настоятельно рекомендуется отключить вход NTLM и разрешить вход только NTLM2.

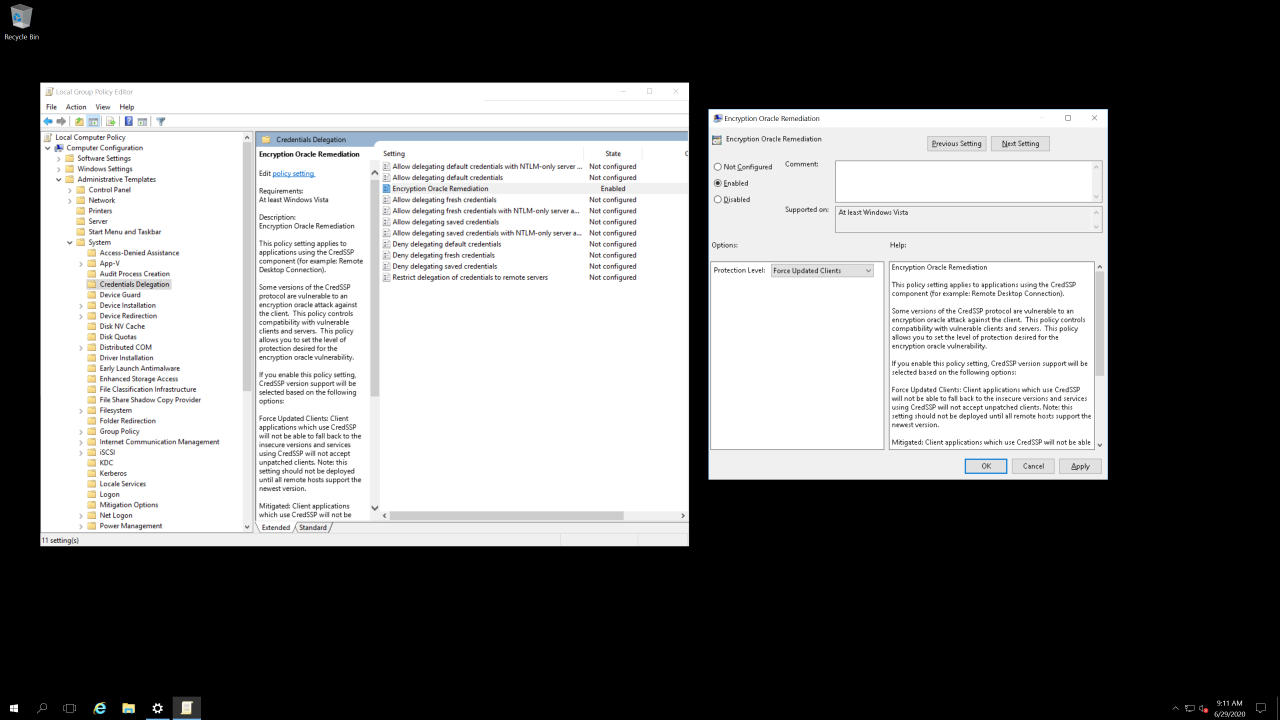

Перед внесением вышеуказанных изменений убедитесь, что на вашем сервере и клиентах установлены исправления: https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018 . Вам необходимо вручную отредактировать групповую политику, как указано в ссылке.

Дополнительная информация

Аналитика

Чтобы отключить анонимную отправку запрещенных IP-адресов в глобальную базу данных ipban, установите UseDefaultBannedIPAddressHandler в значение false в файле конфигурации.

И, наконец, капля дегтя в бочке с медом. Службы терминалов Windows не знают, как аутентифицировать подключающихся клиентов, поэтому при необходимости следует использовать дополнительные методы безопасности, такие как туннель SSH или IPSec VPN.