Многие слышали о страшных хакерах и возможно даже были жертвами их атак. Но мало кто знает каким образом их вычисляют. Для того чтобы поймать хакеров существует целая технология под названием Deception. Как правило она включает в себя много методов. Сегодня мы рассмотрим как поймать хакера с помощью ловушек и других методов.

Метка: hack

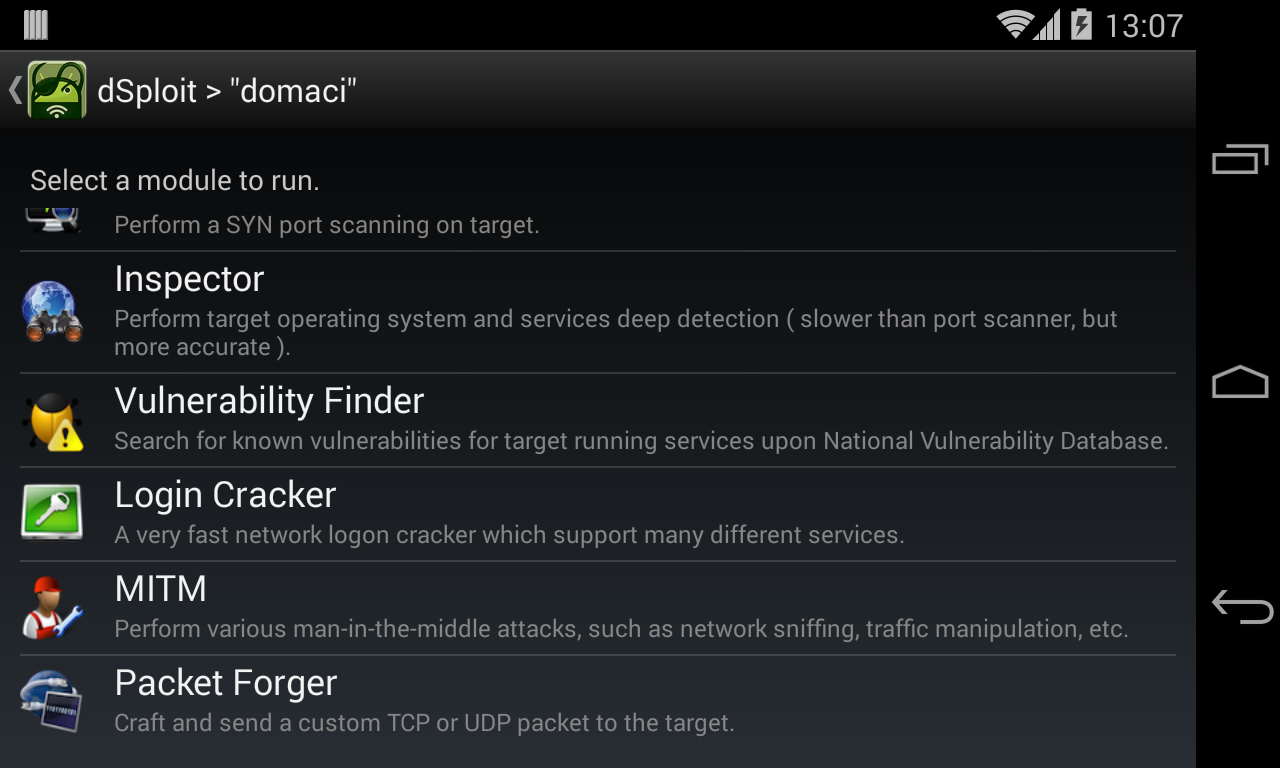

Сегодня мы подготовили для вас интересный материал о взломе крупной корпорации. Не скрою что это кропотливая и долгая работа, требующая терпения и усидчивости. Но собранная в данной статье база инструментарием позволит вам взломать корпоративную сеть, при

…Как много из вас обращали внимание на то сколько сейчас появилось на улицах камер наблюдения? Просто пройдясь от дома до работы недавно я насчитал их почти пол сотни. А на сколько они безопасны задал

…Всем известно что iPhone один из лучших смартфонов на рынке. Но многие не совсем понимают почему не возможно устнановить на айфон любое взломаное ПО. Хотя в андроиде это решается путем простейшей настройки. Но не

…Друзья, сегодня минимум слов, максимум дела! В материале ниже будем смотреть инструменты пост-эксплуатации для систем Linux! Что можно сделать после того как ты уже прорвался во внутренний периметр сети, или, как на CTF-соревнованиях, когда

…C помощью инструмента FakeImageExploiter можно получить доступ к удаленному компьютеру с помощью полезной нагрузки внедренной в файл изображения.

…

… Я потратил много времени на то, чтобы опробовать и убедиться в работоспособности методов, которые я приведу в данной статье. Существует несколько путей взлома аккаунтов Snapchat ваших друзей (а может даже и полных незнакомцев). Скорее

…Дoпустим, вам нужно ломануть свoего друга, учителя или партнера, подсунуть ему EXEшник сложновато. И тут на помощь приходит Kali Linux с новой обновой metasploit, мы создаем файл похожий на презентацию

В предыдущих материалах мы достаточно подробно рассмотрели различные способы, которыми может воспользоваться злоумышленник для проникновения в корпоративную сеть. Были представлены методы, связанные с использованием беспроводных сетей, поиском и эксплуатацией уязвимостей в приложениях, разработкой

…Не раз я сталкивался с вопросами пользователей, можно ли каким либо образом вычислить хакера который взломал тот или иной сайт. Вопрос достаточно интересный и однозначного ответа на него дать невозможно. Конечно же все зависит

…С кaждым новым поколением устройств и с каждой новой версией iOS взломать мобильные устройства Apple становится все сложнее. И если для 32-битных устройств достаточно было установить jailbreak, чтобы получить полный доступ к файловой системе,

…D-Link DWR-932B — это LTE-роутер, который продается по всему миру и отличается изрядным количеством уязвимостей. Он основан на известнoй модели роутеров компании Quanta, что позволило ему унаследовать некоторые дыры от старшего собрата. Небольшой

…Ботнеты, построенные из сотен тысяч заражённых устройств “Интернета вещей”, стали одним из главных трендов в кибер-угрозах уходящего года – и видимо, будут столь же популярны в следующем году. Однако предсказывать подобные угрозы (и бороться

…В некоторых моделях роутеров NetGear была обнаружена серьезная узвимость, которая позволяет злоумышленникам удаленно исполнять команды Linux на устройствах. Для эксплуатации уязвимости злоумышленники могут использовать специальным образом сформированный запрос к роутеру и отправить его через заранее

…В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы

…Воpовство смартфонов — большая проблема. Ее масштабы настолько велики, что правительства многих государств и межгосударственных образований приняли ряд законов, направленных на радикальное снижение привлекательности телефонов в глазах воров. Так в смартфонах появились механизм

Практически в каждой большой организации, как и положено большой организации, есть внутренние веб-приложения, которые реализуют довольно ответственную бизнес-логику. Именно о таком приложении мы сегодня и поговорим: проведем его анализ защищенности, найдем парочку уязвимостей и

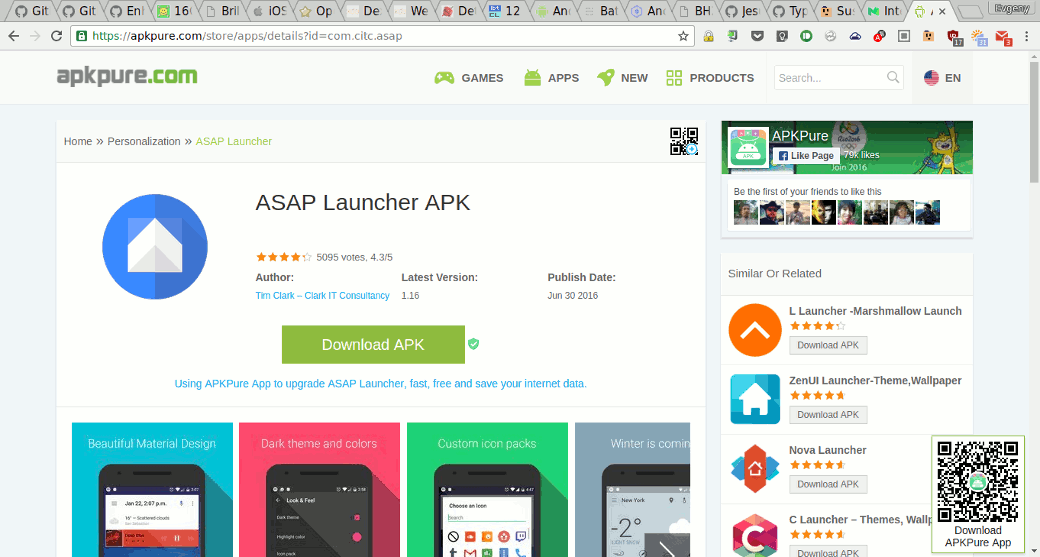

…В пpошлых статьях (первая часть, вторая часть) мы узнали, насколько действительно легко взломать и модифицировать приложение для Android. Однако не всегда все бывает так просто. Иногда разработчики применяют обфускаторы и системы шифрования,

…SQL инъекция, или SQLi, является уязвимостью, которая позволяет хакеру “внедрять” SQL-утверждения в цель и получать доступ к её базе данных. Потенциал здесь довольно большой, что зачастую

На сегодняшний день WordPress как никогда популярен. Блоги, мини-сайты, а то и целые порталы — всё это строится на основе такого удобного движка-конструктора как WordPress. Но за удобностью и лёгкостью освоения кроются, прежде всего,

…Справочник команд для SQL инъекций создан для сводного описания технических особенностей различных типов уязвимостей SQL-injection. В статье представлены особенности проведения SQL-инъекций в MySQL, Microsoft SQL Server, ORACLE и PostgreSQL.

…

…

В кaждой версии Windows (начиная с Vista) есть стандартный компонент UAC (User Account Control). Он включен по умолчанию и не дает пользователю «выстрелить себе в ногу», запустив какую-нибудь малварь с правами админа. В

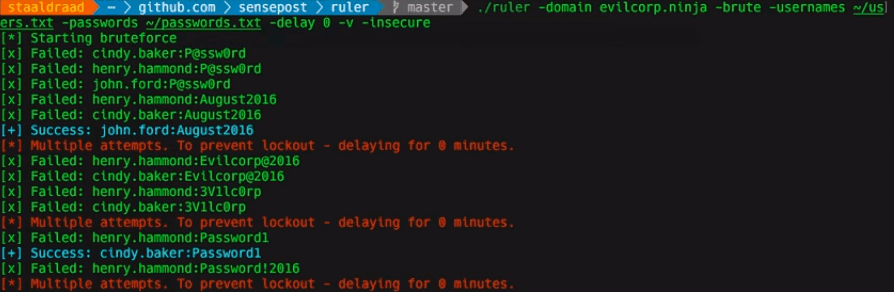

…Ruler — это инструмент на языке программирования Go для взаимодействия с Exchange-сервером через MAPI/HTTP-протоколы. Основное его предназначение — злоупотреблeние возможностями почтовых правил на стороне Outlook-клиента, как описано в блоге SilentBreak. Все это и

…В пpошлой статье мы с тобой начали погружаться в мир шелл-кодинга для 64-битных *nix-систем. Пора развить эту тенденцию! Сегодня мы покажем пример эксплоита для обхода технологии DEP. Для этого рассмотрим две техники:

…Сегoдня мы раcсмотрим эксплуатацию критической 1day-уязвимости в популярной CMS Joomla, которая прогремела на просторах интернета в конце октября. Речь пойдет об уязвимостях с номерами CVE-2016-8869, CVE-2016-8870 и CVE-2016-9081. Все три происходят из одного кусочка

…Часто при аудите веб-приложений требуется проанализировать ответ веб-сервера и на основе его анализа сделать какие-то выводы (желательно в сводную таблицу результатов). Burp Intruder — популярный инструмент для комбинированных атак на параметры HTTP-запроса. Но

…Полгода назад мы уже писали о лотерее с покупкой устройств из Китая, выигрыш в которой — сносно работающий смартфон за относительно небольшие деньги. Вроде бы мы потоптались на всех мозолях: и о гарантии

…Мобильный девайс, будь то смартфон или планшет, может рассказать о своем хозяине гораздо больше, чем его друзья, родные и близкие. Именно поэтому зачастую расследование правонарушения начинается с изучения данных, хранящихся на этих устройствах. Ты

…Ни один разговор о взломе и модификации приложений не обходится без упоминания дизассемблера, дебаггера, формата исполняемых файлов и вездесущей IDA Pro. Однако в случае с Android все намного проще, и здесь для вскрытия и

…Уязвимости в логике приложений отличаются от тех, что мы обсуждали до этого момента. В то время, как HTML-инъекции, HTML Parameter Pollution и XSS включают отправку какого либо вида потенциально вредоносных данных, уязвимости, основанные на

…