Прежде чем атаковать любой веб-сайт, хакер или пентестер сначала составляет список целевых поверхностей. После того, как проведена хорошая разведку и найдены нужные места, на которые можно направить прицел, будет использован инструмент сканирования веб-сервера, такой как Nikto, для поиска уязвимостей, которые могут быть потенциальными векторами атаки. Nikto — это простой сканер веб-серверов с открытым исходным кодом, который исследует веб-сайт и сообщает о найденных уязвимостях, которые могут быть использованы для эксплуатации или взлома сайта. Кроме того, это один из наиболее широко

…Метка: Kali Linux

В данной статье мы рассмотрим подделку серверных запросов (SSRF) применяемую для компрометации хоста. Так же мы сделаем попытку изучить опцию AlwaysInstallElevated применяемую для повышения привилегий.Для этого нам понадобится машина низкого уровня

Сегодня мы поговорим о шифровании данных, как правильно зашифровать данные. Я также расскажу о программе под названием GPG. Это одна из самых популярных программ для шифрования ваших данных. Я покажу на практике, как шифровать данные

…Raspberry Pi — это миниатюрный компьютер, который может взламывать Wi-Fi, клонировать ключевые карты, проникать в ноутбуки и даже клонировать действующую сеть Wi-Fi, позволяя пользователю подключаться к платформе Raspberry Pi вместо реальной сети. Кроме того, Raspberry

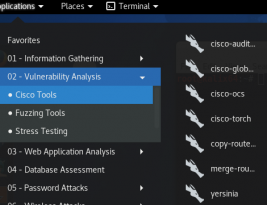

…В этой статье мы рассмотрим текущие атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их запуска.

…

…

Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в

…На нашем сайте много информации о разлиных хакерских инструентах. Но кроме отдельных утилит и программ существует целый класс инструментов которые по праву считаются комбайнами хакера )) Сегодня мы расскажем о таких сборках на базе Linux.

…Оригинальный проект PowerShell Empire уже давно не поддерживается, так что речь пойдет о его форке от BC-SECURITY. Этот форк продолжает развиваться и обновляться.

Многие слышали про Empire — инструмент постэксплуатации Windows, Linux и macOS.

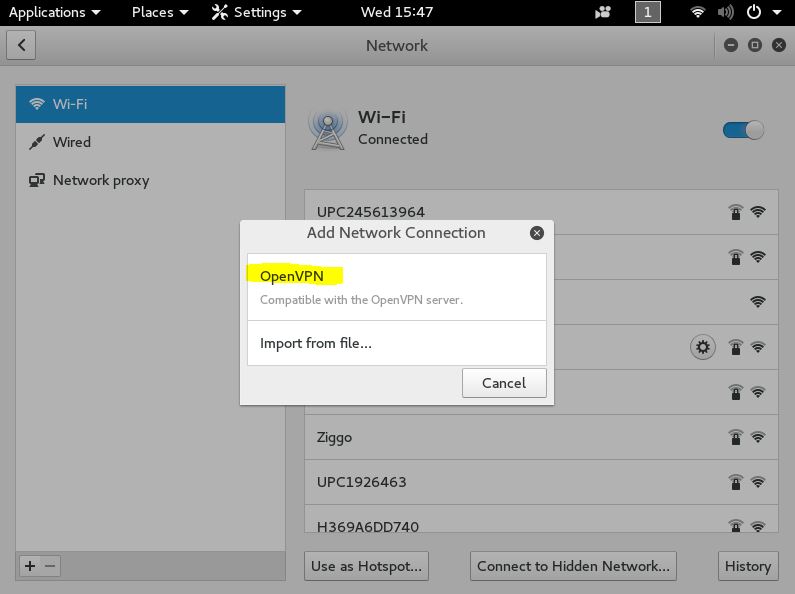

…VPN создана для установления виртуального соединения между узлами с использованием выделенных соединений, виртуальных туннельных протоколов или шифрование трафика. На Kali Linux, по умолчанию, опция VPN является неактивной, т. е. недоступной для добавления новых соединений. Эта

…Среди огромного множества всевозможных кибератак в сети особое место занимают атаки с мошеннической точкой доступа, которые ещё называют Rogue Wi-Fi Access Point Attack. Они направлены на перехват важных учётных данных жертвы. Результативность их довольно велика, а

…Тема сегодня у нас будет интересная. Речь пойдёт об основах стеганографии, которую ещё называют тайнописью. Думаю, вы уже не раз слышали, что в современном мире существует реальная возможность прятать информацию в графические данные таким

…