SSH — один из наиболее распространенных протоколов, используемых в современных ИТ-инфраструктурах, и поэтому он может быть ценным вектором атаки для хакеров. Один из самых надежных способов получить SSH-доступ к серверам — это brute-forcing. Существует несколько методов проведения brute-forcing SSH, которые в конечном итоге приведут к обнаружению действительных учетных данных для входа. В этой статье мы рассмотрим как получить SSH-доступ к серверам

Хакеры часто находят интересные файлы в самых обычных местах, например, на FTP-серверах. Иногда удача возобладает, и будет разрешен анонимный вход в систему, то есть любой может просто войти в систему. Но чаще всего потребуются действительные имя

…Сервер Microsoft SQL довольно часто обнаруживается при тестировании на проникновение, поскольку многие компании используют среды Windows. Серверы SQL обычно работают на порту 1433, но его можно найти и на других портах. Поскольку это очень популярная

…Эта статья содержит набор методов для подключения к удаленной системе Windows из Linux и примеры того, как выполнять команды на машинах Windows удаленно из Linux с помощью ряда различных инструментов. И

…В этой статье мы поговорим о хакерских инструментах, которые помогут эксплуатировать уязвимости, закрепиться и продвинуться в целевой инфраструктуре. Для этого рассмотрим основные актуальные проекты, их функции и особенности. Надеюсь, ты найдешь для

Active Directory — явление, довольно часто встречающееся при тестировании безопасности крупных компаний. Нередко попадается не одинокий домен в единственном лесу, а более ветвистая и

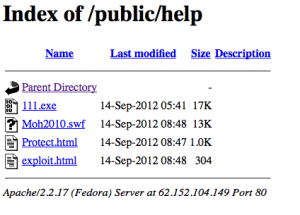

Исследователь безопасности Eric Romang наткнулся на уязвимость в Internet Explorer, которая используется для эксплуатации Java 0-day aka CVE-2012-4681. По сообщениям команды Metasploit, уязвимости подвержен Internet Explorer версии 7, 8 и 9. В операционных системах Windows XP, Vista

…Количество сканеров, представленных на рынке сегодня, просто огромно. Среди них как и узкоспециализированные под какую-то одну багу или технологии, так и серьезные монстры, способные найти уязвимость, раскрутить ее и вытащить необходимые данные. Есть как

…На страницах нашего сайта мы уже расказывали вам о использовании знаменитого фреймворка, который используют все хакеры мира — Metasploit.

Сегодня мы предоставляем обзорный материал который даже для начинающих пользователей раскажет о

…Предлагаю вам перевод четвертой части книги “Metasploit Penetration Testing Cookbook“. Не забудьте прочитать: часть 1, …

Предлагаю вам перевод третьей части книги “Metasploit Penetration Testing Cookbook“. Не забудьте прочитать: часть 1, …

Предлагаю вам перевод второй части книги “ …