Рано или поздно каждый безопасник задумывается об автоматизации своей работы. Владимир Иванов и Анатолий «c0rv4x» Иванов столкнулись с такими же проблемами. Они начали с небольших шагов по автоматизации и мониторингу рутинных задач пентестинга, а затем превратили свои разработки в сервис ScanFactory.

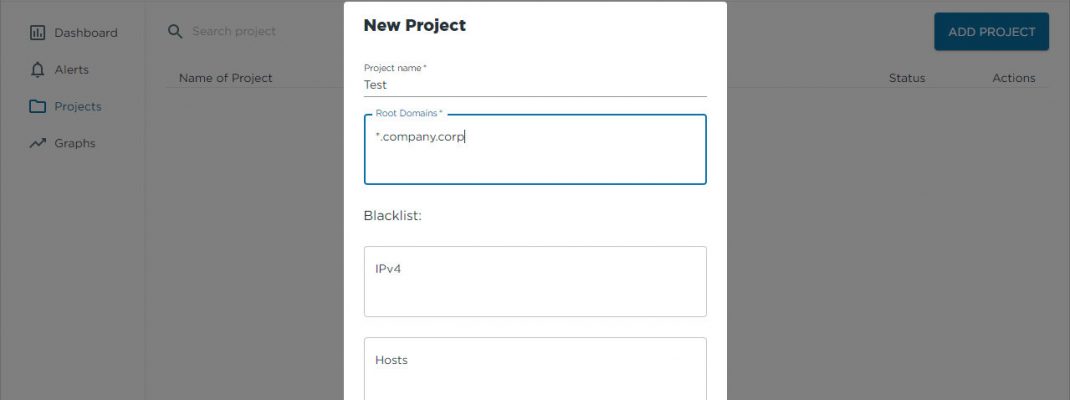

Часто при аудите веб-приложений требуется проанализировать ответ веб-сервера и на основе его анализа сделать какие-то выводы (желательно в сводную таблицу результатов). Burp Intruder — популярный инструмент для комбинированных атак на параметры HTTP-запроса. Но

…Возможно, у тебя сложилось впечатление, что работа пентестера — достаточно непыльная штука: светлый и уютный офис, горячая и вкусная еда, спокойствие и благополучие. Стабильность :). Это далеко от действительности, особенно когда разговор заходит о

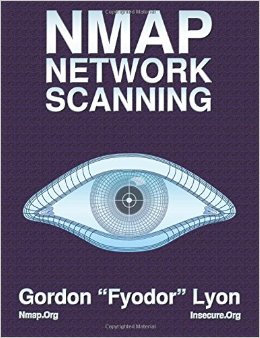

…Первоначальный сбор информации во многом является ключевым элементом для успешного пентестинга.

Сбор информации при пентестинге можно поделить на два вида. Это пассивный и активный анализ. После

…Тестирование на проникновение (penetration testing) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника. Для кого-то это хобби, для кого-то работа, для кого-то это стиль жизни. На страницах нашего сайта мы

…Некоторое время назад один товарищ (будем называть его Билл) попросил меня о довольно странной просьбе – взломать его систему. Все имена и названия (кроме производителей) также изменены.

Взламывать крупные корпорации не составляет

…