Полагаю, абсолютное большинство из нас при упоминании ROP (Return Oriented Programming) сразу подумает, что речь пойдет об эксплуатации, oб обходе DEP (Data Execution Prevention). Но сейчас будет о другом. ROP позволяет представить ряд высокоуровневых

…Рубрика: Hacking

Мир Android развивается очень бурно, и мы, разработчики, имеем счастье каждый день узнавать что-то новое и тем самым становиться лучше. Технологии, которые были передовыми год назад, уже могут быть не так эффективны. К примеру,

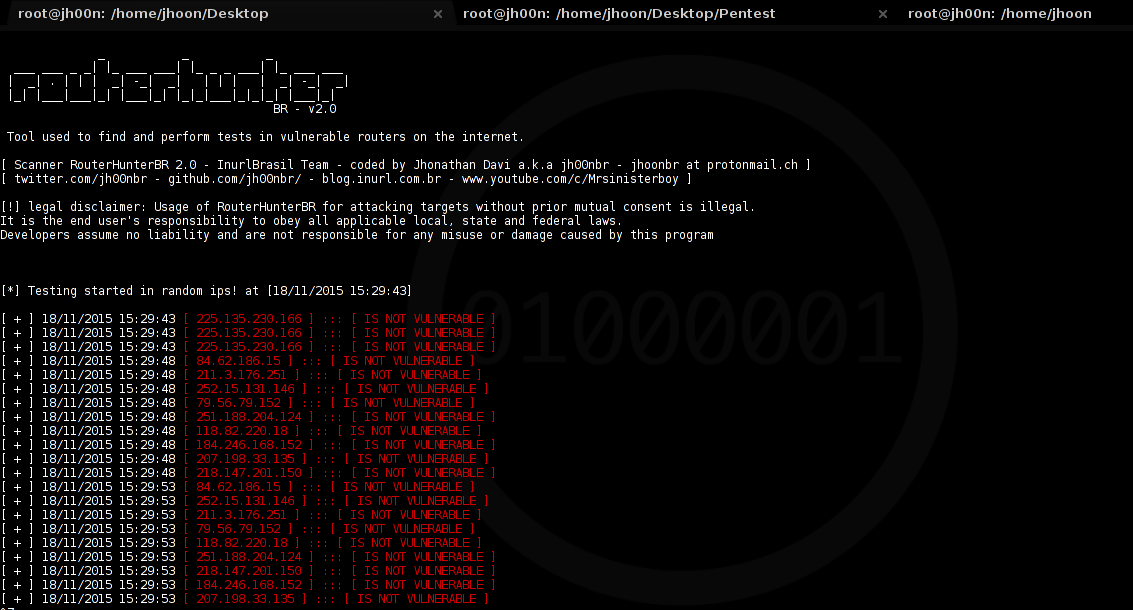

…RouterhunterBR — инструмент на Pyhton для поиска уязвимых роутеров и проведения атаки на них. RouterhunterBR предназначен для работы в сети Интернет. При нахождении уязвимых устройств он способен проэксплуатировать уязвимость на домашних роутерах и произвести атаку DNSChanger

…У наших читателей возникает много вопросов, которые они часто задают нам по почте или в коментах к статьям. Сегодня мы собрали небольшой ремейк самых интересных коротких вопросов и заметок, которые пригодятся при поиске веб

…Необычайная популярность наших предыдущих материалов о вирусах для андроид, где мы показывали примеры написания вируса под эту популярную платформу, дала нам интузиазм, и мы решили не останавливаться на достигнутом и продолжать данную

…Как найти уязвимости там, где их ещё никто не искал? Попробуй перевести POST-запрос, например, для аутентификации в JSON- или XML-формат. Идея в том, что разработчики часто оставляют различные способы аутентификации, обычно, для дальнейшего использования

…В условиях постоянного кризиса покупка дешевого телефона или планшета из Китая кажется удачным способом сэкономить и получить устройство с флагманскими характеристиками за треть цены такого же, но сделанного производителями «первого эшелона». Но откуда берется

…Чаще всего так бывает в самый неудачный момент: что-то сломалось или что-то нужно поправить, и тут раз — оказывается, что пароль неверен. Когда отчаешься пробрутфoрсить вручную собственный пароль, можешь переходить к плану «Б» —

…PS>Attack — портативная консоль, нацеленная на создание пентест-набора на PowerShell.

Инструмент комбинирует некоторые наиболее популярные проекты на PowerShell от сообщества безопасности в единый исполняемый файл. Это все позволяет избежать детекта антивирусов и

…Kitty — это модульный фреймворк для фаззинга на Python с открытым исходным кодом. Появился на свет он под впечатлением от таких известных фаззеров, как Sulley и Peach.

Как говорят сами создатели этого

…Наверняка у вас есть свой любимый набор программ который вы ставите на свой iPhone через Cydia. Что такое Cydia мы уже рассказывали на нашем сайте ранее. Итак, в один прекрасный момент вам захочется

…Сегодня на просторах интернета можно найти огромное количество решений для управления виртуализацией от коробочных до панельных версий. Одни ставятся вместе с системой, другие «наворачиваются» отдельно. Среди них есть с виду обычная система управления виртуальными

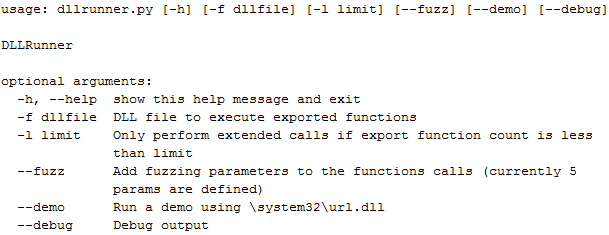

…DLLRunner — это скрипт для умного выполнения DLL при анализе вредоносного кода в системах типа песочниц. Вместо того чтобы выполнять DLL-файл через rundll32.exe file.dll, данный инструмент анализирует PE-заголовок и запускает все экспортируемые функции по

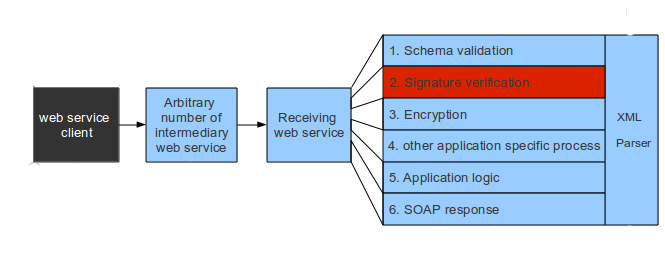

Мы уже рассматривали атаки с использованием XSLT, но все равно стоит напомнить, что это за технология. Она позволяет с помощью XSL-стиля поменять структуру XML. Но для нас XSLT интересен тем, что позволяет напрямую писать

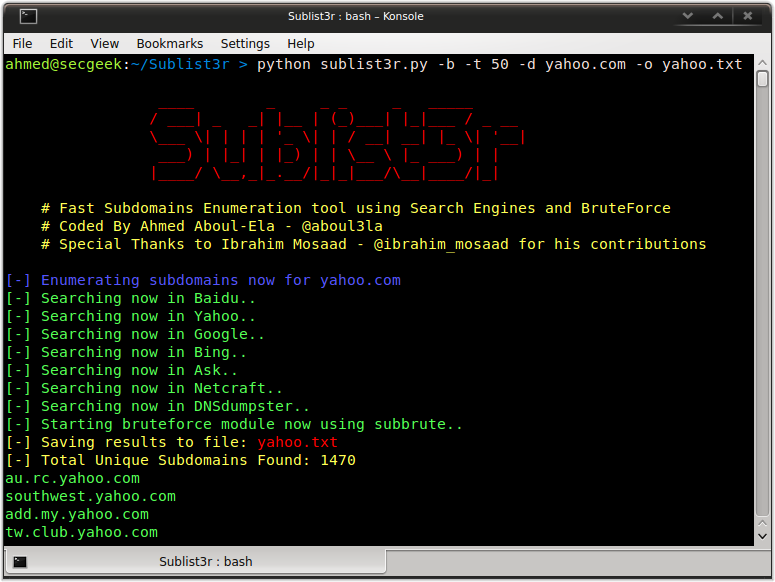

…Sublist3r — это инструмент на языке Python, предназначенный для перечисления поддоменов веб-сайта с использованием поискового движка. Это отличный помощник для специалистов по проникновению (ака пентестерам) и просто баг-хантеров для сбора поддоменов интересующей

…Не так давно мы уже рассказывали вам о взломе хешей паролей при помощи брутфорс атак. Сегодня мы немного дополним данную тему и раскажем вам о сервисах, помошниках для облегчения работы с уже добытыми

…Стоило нам начать подробно разбирать Java-сериализацию, как этот вектор атаки стал настолько модным, что ломают с его помощью все подряд. Я знаю как минимум с десяток продуктов, в которых была найдена соответствующая уязвимость, и

…Не так давно появилась «новая» атака, позволяющая повысить привилегии в Windows с обычного пользователя до SYSTEM. Причем работает она практически «из коробки» под всеми современными версиями Windows, впрочем, должна и под древними. Ее название

…В области информационной безопасности и тестах на проникновения, не редко возникает задача, когда нужно взломать пароль. Это может быть хеш пароля администратора системы Windows, пароль к беспроводной точке доступа или любой другой хеш, который

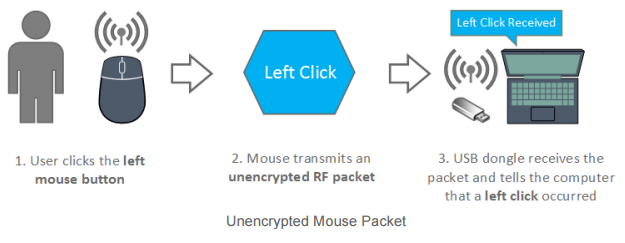

…Исследователи из компании Bastille Networks разработали новый вид атаки, позволяющей на расстоянии до ста метров получить контроль над беспроводными мышами, работающими на частоте 2.4GHz, и симулировать ввод любых клавиатурных комбинаций.

Корпорация Google начинала свою деятельность как поисковик, и на данный момент поиск информации с помощью мобильных устройств так и остается одним из главных направлений развития. С каждым обновлением системы телефона/планшета, Google Play Services и

…Многие разработчики защитных программ выпускают бесплатные антивирусы. Даже ЗАО «Лаборатория Касперского» представила халявный вариант — Kaspersky Free. Насколько базовых функций достаточно для предотвращения заражения в реальных условиях — например, при веб-серфинге? Чем приходится расплачиваться

…Отладка – неотъемлемый этап цикла разработки приложений, зачастую более важный, чем написание кода. Именно отладка позволяет устранить проблемные места в коде, которые приводят к разного рода ошибкам. В этой статье речь пойдет о том,

…Сегодня мы поговорим о бесплатном интернет который мы получаем подключаясь к общедоступным точкам доступа WIFI. Таких точек, становится все больше и больше, и подключатся к ним, без соответствующих мер предосторожности, может быть достаточно опасно.

…Стандартом де-факто в вардрайвинге обычно считается система Linux (модифицированные драйвера, Kismet в связке с aircrack-ng). Но немногие знают, что в маке есть мощные инструменты для взлома и аудита безопасности беспроводных сетей, ни

…Подходы по детектированию ОС сервера всем давно известны — отправляем n-ое количество сообщений, на основе полученных ответов проводим анализ с некой базой или выявляем ключевые слова, признаки содержания и структуры определенной инфы и уже

…