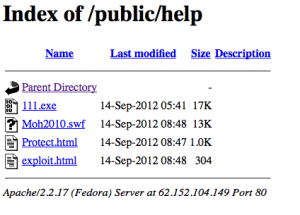

Исследователь безопасности Eric Romang наткнулся на уязвимость в Internet Explorer, которая используется для эксплуатации Java 0-day aka CVE-2012-4681. По сообщениям команды Metasploit, уязвимости подвержен Internet Explorer версии 7, 8 и 9. В операционных системах Windows XP, Vista

…Рубрика: Hacking

Жизнь в цифровом мире означает, что вы неизбежно оставляете за собой след из своих личных данных и, возможно, даже важной информации. Даже если вы знаете о cookies и файлах кэша приложений, всегда есть шанс

…Пользователи популярнейшего кроссплатформенного менеджера паролей KeePass под угрозой. Исследователь представил бесплатный инструмент для расшифровки всех паролей, логинов и заметок, которые хранит менеджер.

…

…

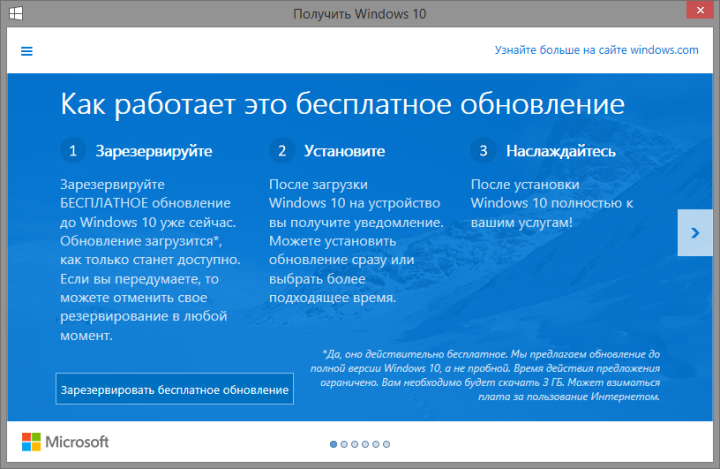

Думаю многие пользователи Windows 7, 8 последние несколько месяцев наблюдают в трее навязчивый значек который предлагает обновление до Windows 10. Мы уже упоминали в статье …

Universal Plug and Play (UPnP) — набор сетевых протоколов, построенных на открытых интернет-стандартах и публикуемых консорциумом производителей мультимедийной и сетевой техники. Основная функция UPnP — автоматическая универсальная настройка сетевых устройств.

…

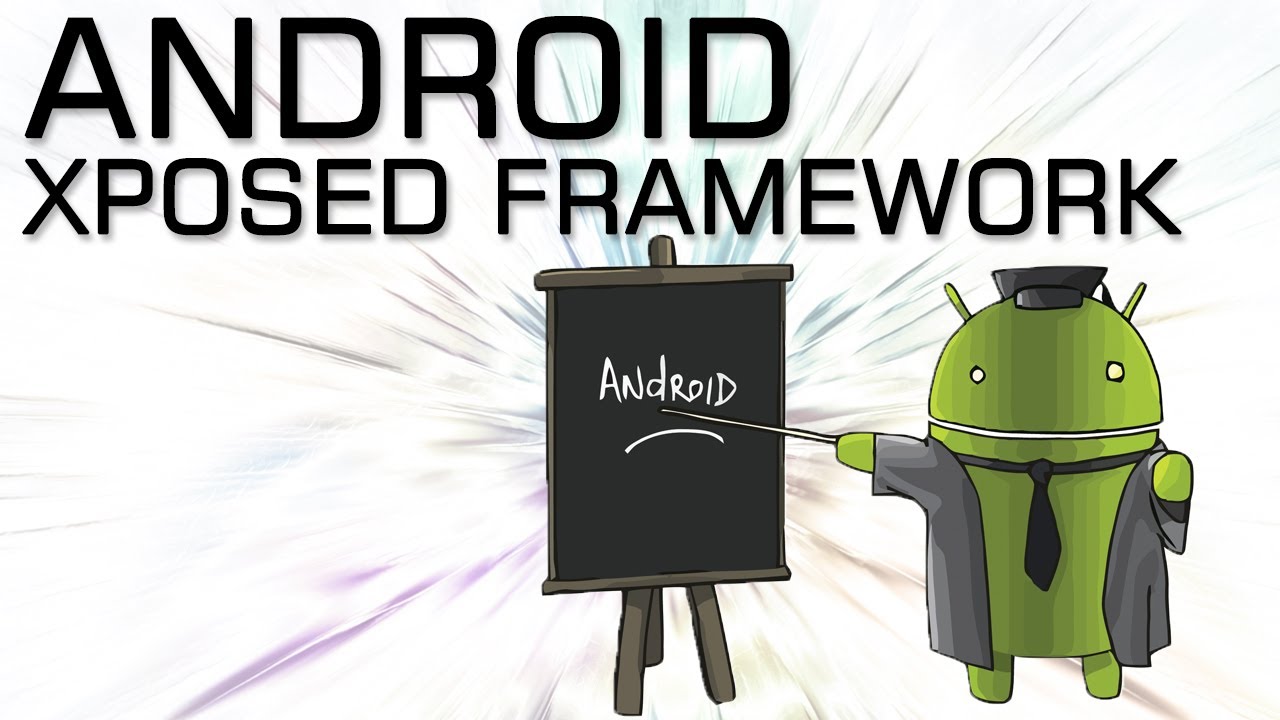

В отличие от iOS, Windows Phone и некоторых других мобильных ОС, исходный код Android открыт, благодаря чему энтузиасты могут модифицировать систему каким угодно образом и оформлять свои модификации в виде свободно распространяемых прошивок, таких

…В этой статье мы поговорим о подходах, которые можно использовать для получения возможности загрузки нескольких ОС на одном смартфоне или планшете. Сразу оговорюсь, что вначале будет много теории, которая необходима для понимания самого процесса,

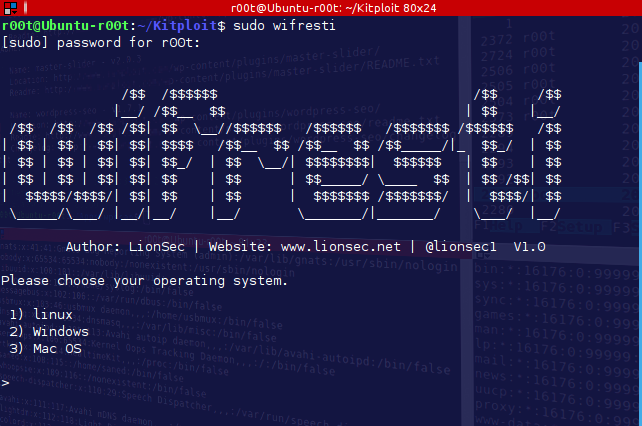

…Сегодня мы коснемся серьезной темы которая не раз подымалась на различных конференциях по информационной безопасности. А именно как обеспечить защиту сети WIFI на предприятии. C тем огромным количеством вариантов взлома беспроводных сетей это

…На нашем сайте мы написали много о взломе защиты андроид телефонов. Но не все так плохо, должен я вам сказать. Андроид удивительный телефон который дает нам широкое поле для деятельности. С его помощью

…Что такое Tasker? Это инструмент автоматизации смартфона, позволяющий запрограммировать реакцию устройства на то или иное системное и не очень событие. Tasker, например, может отреагировать на переворот смартфона экраном вниз и в ответ отключить звук.

…Современные смартфоны и планшеты гораздо больше напоминают полноценный ПК, чем простое устройство для общения и получения информации. Теперь их оснащают четырехъядерными процессорами с частотой в 2 ГГц, гигабайтами оперативной памяти и Full HD экранами.

…Android смартфоны несомненно имеют большую популярность. Они привлекают в первую очередь своей открытой платформой, дружелюбностью к пользователю и конечно же обилием возможности к модификации. Но тем не менее андроид который идет в базовой

…Представлен новый вариант атаки на беспроводные точки доступа, связанный с принуждением подключения клиента к контролируемому злоумышленником каналу через наводнение эфира основного канала фиктивными пакетами, делая его невозможным для прямого обращения.

При

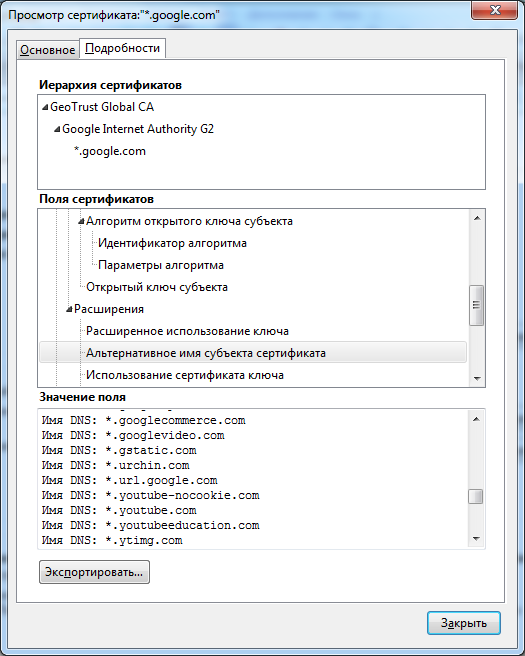

…Продолжим тему сбора информации. Давай представим себе компанию, которую мы хотим поломать снаружи. Одна из первых задач для пентеста через интернет — получить список доменных имен / виртуальных хостов. Методов много, и они стары как мир:

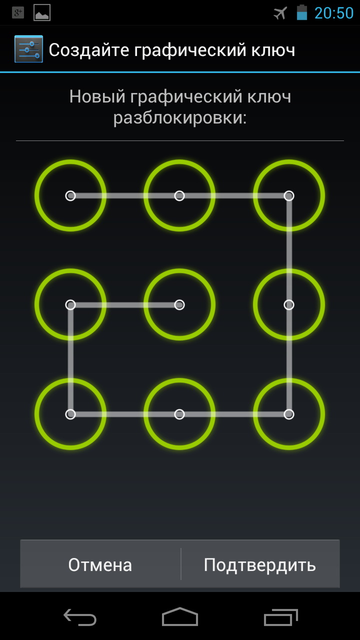

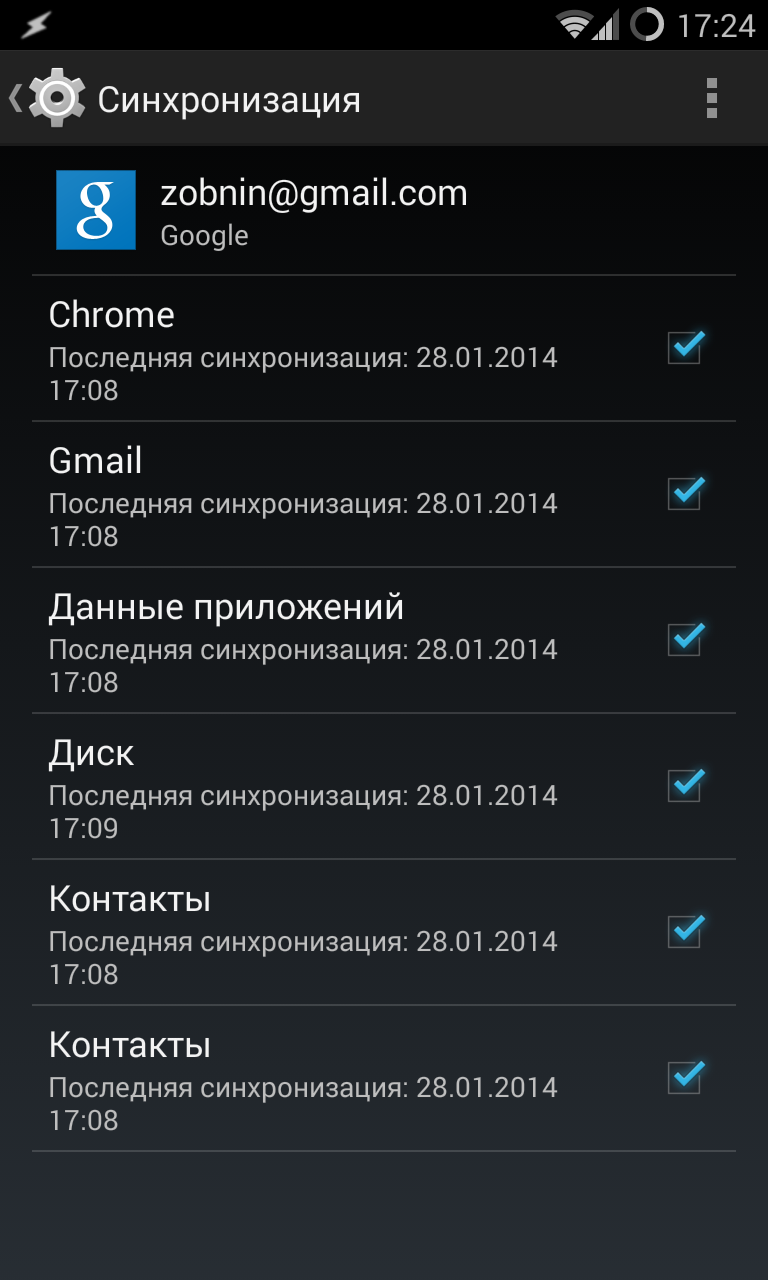

…Представим себе следующую ситуацию. Мы находим смартфон под управлением Android 4.1–4.4 (ну или CyanogenMod 10–11) и вместо того, чтобы вернуть его хозяину, решаем оставить себе и вытащить из него всю конфиденциальную информацию, которую только сможем. Все это мы попытаемся сделать без

…Рынок мобильных устройств сегодня находится на той стадии развития, когда придумать что-то новое уже сложно, а продавать смартфоны и планшеты необходимо. Так появляются процессоры с восемью ядрами, экраны с заоблачными разрешениями, 20-мегапиксельные камеры и

…Часто бывает ситуация, когда есть подключение к Wi-Fi сети, но забыли или не известен пароль. К примеру если пароль к WiFi ввел ктото другой. В таких случаях узнать пароль к WIFI точке доступа относительно

…Долгожданный Windows 10 начал свое шествие по пользовательским компьютерам. Он заметно отличается красивым интерфейсом, относительно хорошей стабильностью работы и заметной прожерливостью к интернет трафику. Исходящему интернет трафику….

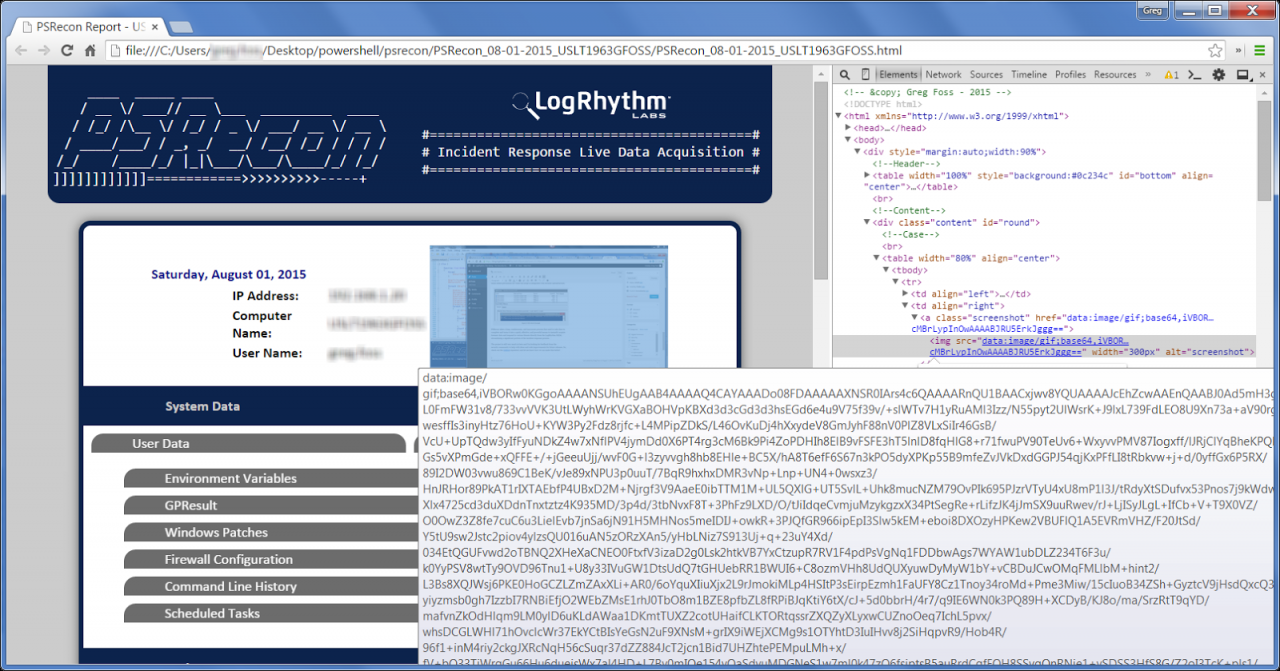

Язык PowerShell становится все популярнее и популярнее для решения задач информационной безопасности на Windows-системах: как заражения и кражи данных, так и их защиты.

…

…

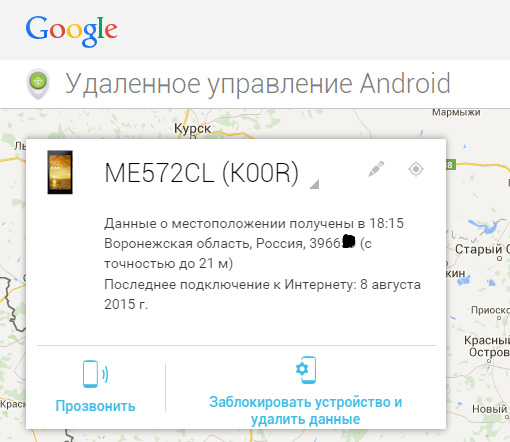

Да, в один прекрассный день это может случится. Я представляю обиду, злость и отчаяние, ведь телефон сейчас не просто «тупая звонилка». В нем наши фотографии, друзья в соц сетях, почта, кошельки, да что там

…Социальная инженерия сегодня как никогда в тренде. И это совсем не удивительно — с каждым годом число интернет-пользователей растет, а их компьютерная грамотность нет… И правило, что человек — самое слабое место системы, еще

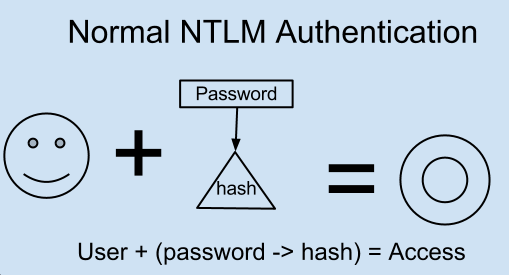

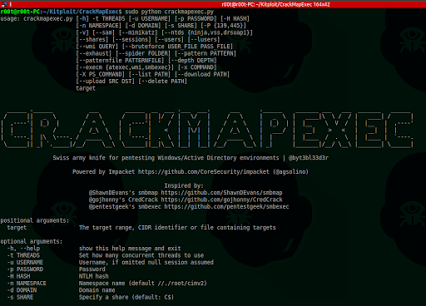

…Сегодня пентест практически любой корпоративной сети сводится к работе с Active Directory окру

жением. И естественно, нужно быть во всеоружии при такой задаче.

…

…

Хочу тебя познакомить с одной атакой, которая была представлена на последнем Black Hat Las Vegas 2015. На мой взгляд, это одно из немногих реалистичных и дельных исследований среди тех, что были на конференции.

Давай представим себе ситуацию: у нас есть какое-то веб-приложение и в нем функция, позволяющая загружать архивы. Приложение разархивирует получаемые файлы во временную директорию для работы с ними. Согласен, ситуация не из повседневных, но здесь

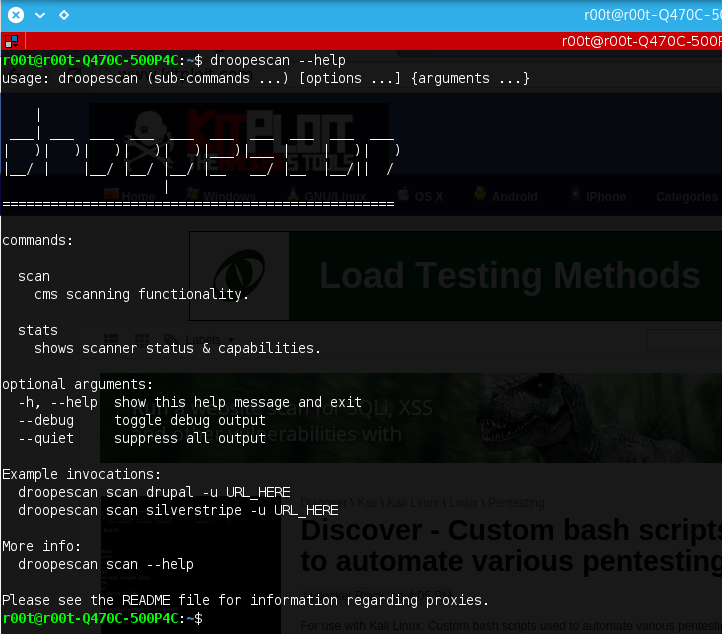

…Drupal — одна из самых известных и популярных открытых CMS на PHP. Ей пользуются и крупные компании, и даже госструктуры (например, на ней работает whiteHouse.gov). Уметь проверять на прочность такие CMS — дело важное.

Xposed позволяет изменить внешний вид и функциональность Android до неузнаваемости. Но этим его возможности не ограничиваются. Изменению поддаются даже сторонние приложения. В этой статье я расскажу, как с помощью Xposed изменить и добавить дополнительные настройки в

…Мой опыт использования системы Android дает мне возможность вытянуть любые данные из телефона который попал в руки. И не важно какие средства защиты на него установлены пользователем. Средним пользователем…

Разблокировав загрузчик и установив

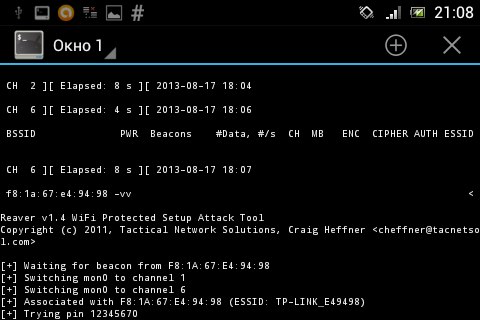

Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack

…Несмотря на то, что мы недавно уже публиковали для вас обзор — Хакерские утилиты для андроид и iphone. Тема все также остается актуальной и интересной. Ведь что может быть лучше «шары»? И благодаря

…