Идея ускорения жестких дисков с помощью твердотельных накопителей не нова. «Гибридные» SSHD, решения для нескольких промышленных центров обработки данных и многоуровневые кэши в профессиональных серверах NAS существуют уже давно. Относительно недорогой домашний NAS также предлагает этот

…Рубрика: Hacking

Принцип работы перераспределения и освобождения. Как работают обычные умные указатели в C ++? Как распознать операторов памяти с помощью дизассемблера, не понимающего его истинной природы? Чтобы понять все это, мы должны разобрать механизмы динамического распределения

…Когда вы думаете о защите приложения от обратной инженерии, в первую очередь приходят на ум такие слова, как обфускация и шифрование. Но это только часть решения проблемы. Вторая половина — это обнаружение и защита от самих

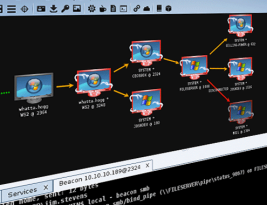

…Проникновение в атакуемую сеть — только первый этап взлома. На втором этапе необходимо в ней закрепиться, получить учетные записи пользователей и обеспечить возможность запуска произвольного кода. В сегодняшней заметке мы поговорим о способах, позволяющих добиться данной

…Как не печально об этом говорить но мобильные и не только, устройства на базе системы Андроид более уязвимы по сравнению со своими яблочными конкурентами. Это происходит благодаря открытому исходному коду платформы и изобилию настроек, которые доступны

…Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в

…На нашем сайте много информации о разлиных хакерских инструентах. Но кроме отдельных утилит и программ существует целый класс инструментов которые по праву считаются комбайнами хакера )) Сегодня мы расскажем о таких сборках на базе Linux.

…Гелокация в телефоне отличный инструмент. Очень часто он помогает нам найти нужное место или просто понять где ты находишся. Но кроме явного преимущество, геолокационные сервисы выдают различным приложениям ваши координаты. Сегодня мы рассмотрим как подменить геолокацию

…Мобильные телефоны, а точнее смартфоны, плотно вошли в нашу жизнь. Не последнюю роль в них играет камера и возможность упрощать некоторые задачи с помощью сканирования QR кодов. Но в этом инструменте кроется одна большая проблема, атака

…Не новость что Linux является очень гибкой и настраиваемой системой. Благодаря этому он получает все большее распространение в сети. Но как и все остальные операционные системы, качество настройки и уровень безопасности системы зависит от квалификации администратора

…Сегодня мы подготовили для вас интересный материал о взломе крупной корпорации. Не скрою что это кропотливая и долгая работа, требующая терпения и усидчивости. Но собранная в данной статье база инструментарием позволит вам взломать корпоративную сеть, при

…Сегодня мы рассмотрим не совсем новый но достаточно надежный инструмент который позволяет осуществить взлом почты на таких известных системах как Майл, Яндекс, Рамблер, Gmail, неважно. Этот способ универсален и применим ко всем сервисам. Ведь почта, нынче

…Оригинальный проект PowerShell Empire уже давно не поддерживается, так что речь пойдет о его форке от BC-SECURITY. Этот форк продолжает развиваться и обновляться.

Многие слышали про Empire — инструмент постэксплуатации Windows, Linux и macOS.

…Сегодня мы рассмотрим реально полезный вектор атак который поможет нам в повседневной жизни! Заддосить Bluetooth колонку надоедливого соседа или придурковатых малолеток это же так прекрассно. Давайте приступим к изучению вопроса как устроить DDoS атаку на Bluetooth

…Сегодня мы узнаем еще один способ вывести украденные данные с компьютера, и о существовании защитных мер от него на данный момент ничего не известно. Единственное решение — полностью запретить NTP в сети и выставлять

…Как взломать спутник? И не говорите что такая мысль никогда вас не посещала! Это не раз обсасывалось во многих блокбастерах. Но на самом деле это не так уж и сложно. Хотя конечно это взломом назвать сложновато,

…Мы решили снова порадовать вас нескончаемой темой взлома WIFI сетей! На этот раз мы познакомим вас с инструментарием для взлома WIFI сетей которые появились в 2020 году! Мы выбираем для вас только саммые эфективные

…Наличием средств биометрической идентификации сегодня может похвастаться даже самый посредственный китайфон. Согласитесь, как это удобно. Приложил палец или поднес телефон к лицу и аппарат разблокирован. Но давайте посмотрим на сканеры отпечатков пальцев с другой стороны —

…О взломе WIFI написано не мало. Но это на столько обширная и интересная тема что о ней всегда есть что сказать нового. Ведь взлом WIFI является началом практически у всех хакеров ))) Так и сегодня, мы

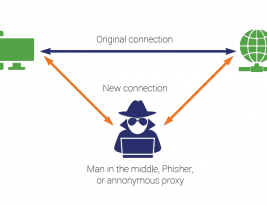

…Перехват информации всегда был в тренде и по множеству шпионких фильмов мы не раз видели как спец службы могут подключится к любому мобильному устройству. На самом деле это задача очень не простая и по

…