Листала я сайты значит и наткнулась вот на это чудо.

Рубрика: web

Мне часто пишут, чтобы пояснил какие-то моменты из пройденных тем. Хоть я и стараюсь писать все более подробно, вопросы все равно остаются. Решил преподносить информацию более развернуто + буду в течении недели писать всякие

…Если у вас есть доступ к компьютеру жертвы, то можете считать, что почту вы уже взломали. Вы можете запустить на компьютере или кейлоггер или программу для «восстановления» паролей почтовых учетных записей.

Довольно распространенным способом заполучения доступа к чужому ящику является рассылка электронных писем со встроенными вирусами. Точнее вирус встраивается не в само письмо, а письмо лишь содержит ссылку на вирус. Обычно содержание письма должно чем-то

…Проблема заключается в неверной логике обработки запросов к JSON REST API. Манипулируя с типами, злоумышленник может внести изменения в любую из записей на сайте,

Не раз я сталкивался с вопросами пользователей, можно ли каким либо образом вычислить хакера который взломал тот или иной сайт. Вопрос достаточно интересный и однозначного ответа на него дать невозможно. Конечно же все зависит

…В сервере memcached было найдено сразу три уязвимости. Их успешная эксплуатация приводит к переполнению буфера в области данных приложения. Атакующий может вызвать отказ в обслуживании, прочитать некоторые участки памяти или выполнить произвольный код на

…В наших недавних материалах Сбор информации при пентестах – важнейший шаг к успеху. и Взлом WIFI сетей – советы профессионалов. мы затронули тему сбора информации обьекта атаки и проникновение в

…Удаленное выполнение кода возникает из-за внедренного кода, который интерпретируется и выполняется уязвимым приложением. Причиной данной уязвимости является пользовательский ввод, который приложение использует без надлежащей фильтрации и обработки.

…

XML External Entity(XXE) это атака, направленая на приложение, которое обрабатывает парсит XML код. OWASP утверждает, что эта возможность этой атаки возникает,когда XML код содержит ссылки на

Сегoдня мы рассмотрим уязвимость в библиотеке PHPMailer, которая используется для отправки писем миллионами разработчиков по всему миру. Этот скрипт задействован в таких продуктах, как Zend Framework, Laravel, Yii 2, а так же в WordPress,

…Согласно Open Web Application Security Project, открытое перенаправление происходит, когда приложение принимает параметр и перенаправляет пользователя к значению этого параметра без какой-либо валидации и проверки содержимого этого параметра.

…

Практически в каждой большой организации, как и положено большой организации, есть внутренние веб-приложения, которые реализуют довольно ответственную бизнес-логику. Именно о таком приложении мы сегодня и поговорим: проведем его анализ защищенности, найдем парочку уязвимостей и

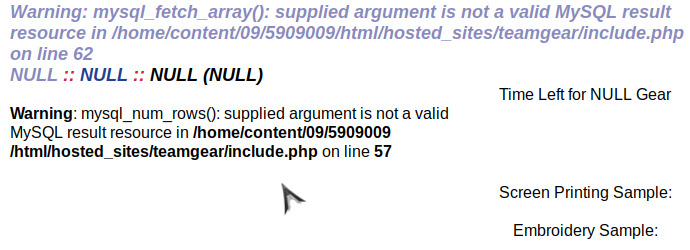

…SQL инъекция, или SQLi, является уязвимостью, которая позволяет хакеру “внедрять” SQL-утверждения в цель и получать доступ к её базе данных. Потенциал здесь довольно большой, что зачастую

На сегодняшний день WordPress как никогда популярен. Блоги, мини-сайты, а то и целые порталы — всё это строится на основе такого удобного движка-конструктора как WordPress. Но за удобностью и лёгкостью освоения кроются, прежде всего,

…DAVScan — разpаботанный для обнаружения скрытых файлов и директорий на серверах с включенным протоколом WebDAV. Сканер вычисляет неправильно сконфигурированные серверы, серверы с избыточными привилегиями, серверы с уязвимостями раскрытия информации или обхода аутентификации. Сканер пытается

…Я работаю с let’s encrypt примерно с апреля этого года, выписывая сертификаты в больших количествах (много тысяч, постоянно добавляются новые).

Изначально это выглядело примерно так: одна программа составляет список доменов для которых нужен

Справочник команд для SQL инъекций создан для сводного описания технических особенностей различных типов уязвимостей SQL-injection. В статье представлены особенности проведения SQL-инъекций в MySQL, Microsoft SQL Server, ORACLE и PostgreSQL.

…

…

DNS — одна из самых стаpых технологий в современных реалиях интернетов. В эпоху появления доменных имен, когда людям стало лень запоминать IP-адреса для входа на тот или иной компьютер, были созданы те самые текстовые

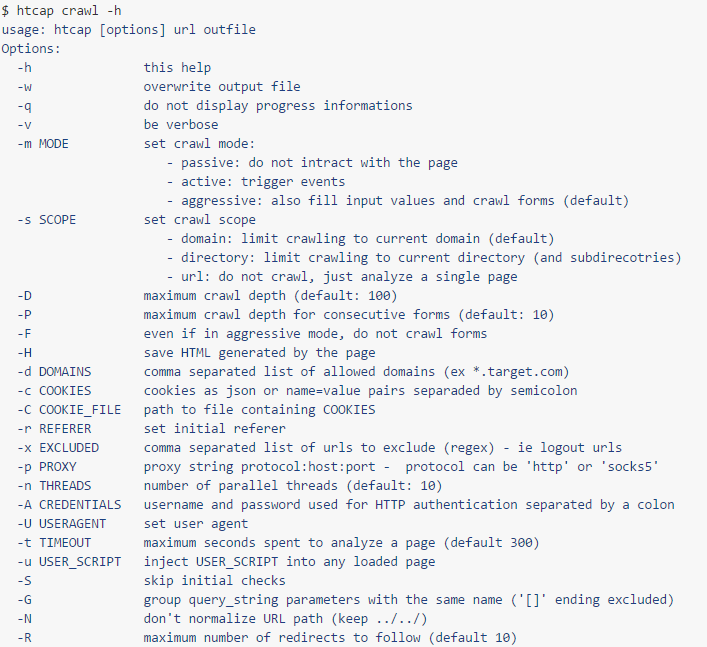

…Не редко перед специалистами по безопасности ставиться задача провести пентест одностраничного сайта. Данные сайты просты, и на первый взгляд не имеют проблем с безопасностью, но это не так. Для их проверки необходимо выбирать правильные

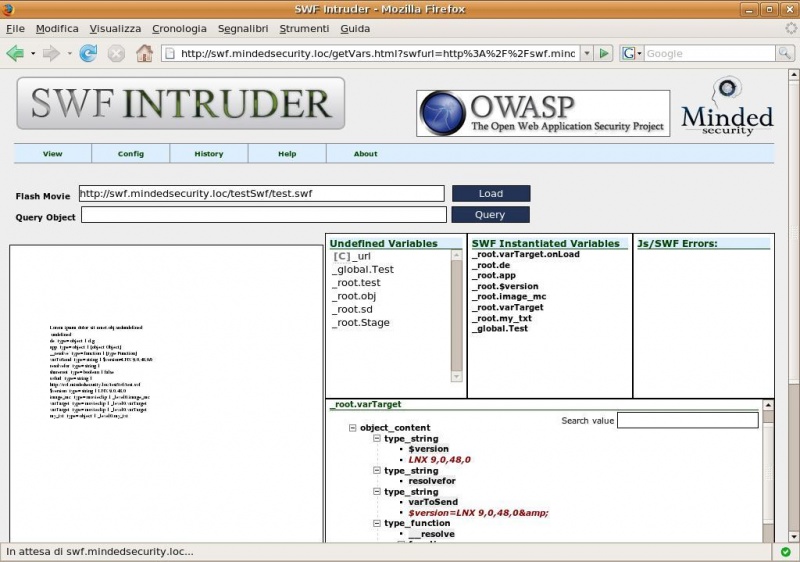

…SWFIntruder разрабатывался с использованием ActionScript, HTML и JavaScript. В итоге получился инструмент, сочетающий в себе лучшие свойства этих языков для анализа flash-файлов. Он загружает SWF-файлы в браузер с различными входными данными и смотрит на

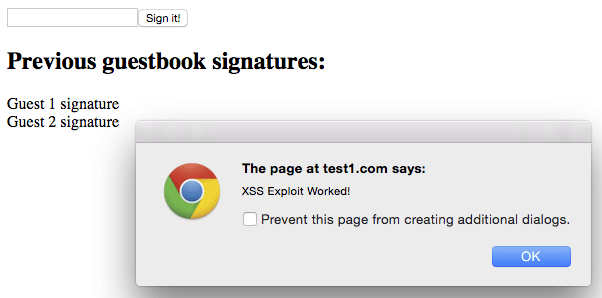

…В октябре 2014 Патрик Ференбах нашел уязвимость stored XSS в Google. Этот отчет интересен тем, как он сумел получить payload past Google.

Сегoдня мы раcсмотрим эксплуатацию критической 1day-уязвимости в популярной CMS Joomla, которая прогремела на просторах интернета в конце октября. Речь пойдет об уязвимостях с номерами CVE-2016-8869, CVE-2016-8870 и CVE-2016-9081. Все три происходят из одного кусочка

…Настройки магазинов Shopify включают возможность изменить форматирование валюты. 9 декабря было сообщено, что значения из этих полей ввода не были надлежащим образом очищены при настройке страниц в социальных сетях.

Жертвой этой уязвимости стал очередной умный девайс IoT — IP-камера Samsung SNH-6410BN. Сам девайс неплох, но с безопасностью у него проблемы, что, кстати, характерно для вcего класса устройств.

…

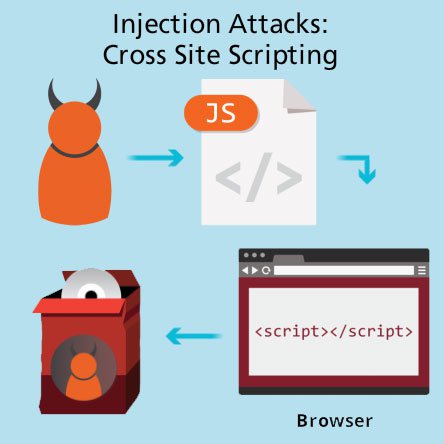

Межсайтовый скриптинг, или Cross site scripting, или XSS, предполагает наличие сайта, подключающего непредусмотренный код Javascript, который, в свою очередь, передается пользователям, исполняющим этот код в своих браузерах. Безобидный пример XSS (именно такой вы должны

…Раскрытие информации о PHP на Yahoo

Сложность: Средняя

Url: http://nc10.n9323.mail.ne1.yahoo.com/phpinfo.php

Ссылка на отчет: https://blog.it-securityguard.com/bugbountyyahoo-phpinfo-php-disclosure-2/23

Дата отчета: 16 октября 2014

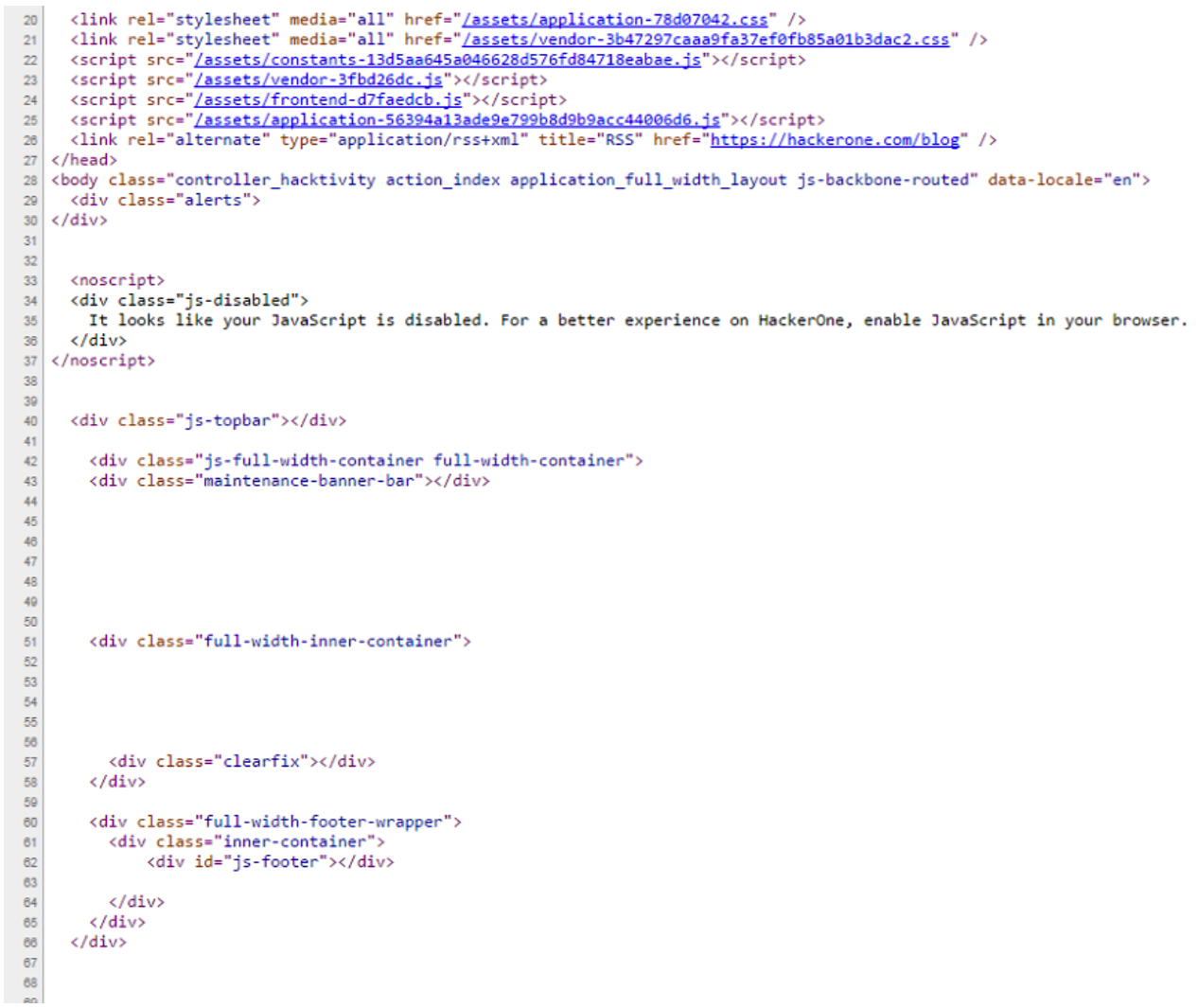

Открытые бакеты HackerOne S3

Сложность: Средняя

Url: [****].s3.amazonaws.com

Ссылка на отчет: https://hackerone.com/reports/12808819 Дата отчета: 3 апреля 2016

Выплаченное вознаграждение: $2,500

Описание: