Захват баннера (Banner Grabbing) — первая и, по-видимому, самая важная фаза как в наступательной, так и в оборонительной среде тестирования на проникновение. В этой статье мы познакомимся с «Захватом баннера» и узнаем, как различные инструменты командной строки и веб-интерфейсы помогают нам захватить баннер веб-сервера и его запущенных служб.

Banner Grabbing позволяет злоумышленнику обнаруживать сетевые хосты и запущенные службы с их версиями на открытых портах и, более того, в операционных системах, чтобы он мог использовать удаленный хост-сервер.

Раскрытие баннеров является наиболее распространенной уязвимостью с «CWE-200, т.е. раскрытие конфиденциальной информации неавторизованному лицу» и «баллом CVSS 5.0 с фактором риска как средний».

Чтобы прояснить виденье, рассмотрим сценарий атаки:

Как мы все знаем, Eternal Blue (CVE-2017-0143) может использовать Microsoft Windows 7 напрямую с помощью службы SMBv1. Чтобы перечислить этот сервер, злоумышленнику необходимо захватить баннер службы, который показывает, работает ли на нем служба SMB с уязвимой версией или нет. Если он запущен, он / она может легко использовать сервер Microsoft напрямую с помощью атаки Eternal Blue. Вы можете узнать больше об этой атаке здесь.

- Активный захват баннера. В этом случае злоумышленник создает или изменяет свои собственные пакеты и отправляет их на удаленный хост-сервер и анализирует данные ответа, чтобы получить информацию об операционной системе и службах, работающих с их версиями.

- Пассивный захват баннера — злоумышленник собирает данные о нашей цели, используя общедоступную информацию, то есть путем анализа сервера с помощью «сообщений об ошибках» или «сниффинга сетевого трафика».

До сих пор вы могли получить много информации о том, что такое захват баннеров и почему он используется?

Давайте продолжим этот путь, исследуя наиболее агрессивные и прямые методы захвата служебного баннера.

Захват баннера с помощью Kali Linux

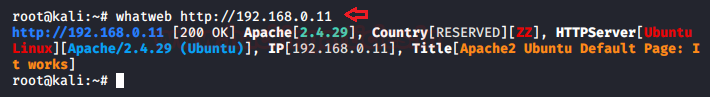

WhatWeb

WhatWeb распознает веб-сайты, что помогает нам захватить баннер веб-приложений, раскрывая информацию о сервере с его версией, IP-адресом, заголовком веб-страницы и запущенной операционной системой.

Введите следующую команду, чтобы захватить основные сведения.

whatweb <website URL>

whatweb http://192.168.0.11

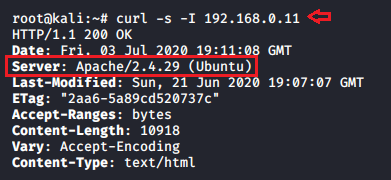

cURL

Команда cURL включает функциональные возможности для получения деталей баннера с HTTP-серверов. Просто выполните следующую команду и узнайте, что мы получаем:

curl –s –I 192.168.0.11

Однако, чтобы получить чистый результат, мы используем флаг -s, чтобы предотвратить отображение хода сообщений об ошибках, и флаг -I, чтобы просто распечатать информацию заголовка всех запрошенных страниц.

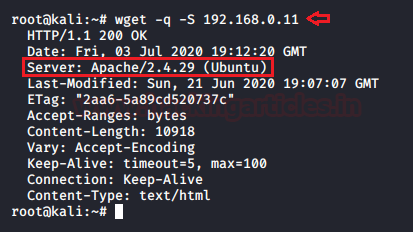

Wget

Мы будем использовать команду wget для захвата HTTP-баннера удаленного сервера.

wget –q –S 192.168.0.11

Флаг –q скрывает ход нашего вывода, а флаг -S распечатывает информацию заголовков всех запрошенных страниц.

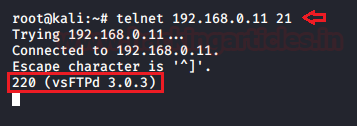

Telnet

Мы будем использовать протокол Telnet, чтобы взаимодействовать с сервисами и получать их баннеры.

Введите следующую команду, чтобы получить баннер FTP удаленного сервера.

telnet 192.168.0.11 21

В результате это будет “220 (vsFTPd 3.0.3)”

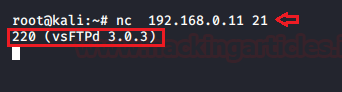

Netcat

Netcat — это сетевая утилита, которая снова поможет нам захватить FTP-баннер удаленного хост-сервера.

nc 192.168.0.11 21

Из приведенного выше изображения вы можете убедиться, что он тупит «220 (vsFTPd 3.0.3)»

Nikto

Nikto — это сканер веб-приложений с открытым исходным кодом, который мы будем использовать для захвата баннера веб-сайта, запущенного на сервере Ubuntu.

Введите следующую команду, чтобы захватить установленный веб-сервер — его версию, файлы индекса конфигурации, параметры HTTP-сервера и список других полезных сведений.

nikto –h http://192.168.0.11

Флаг –h используется для указания хоста.

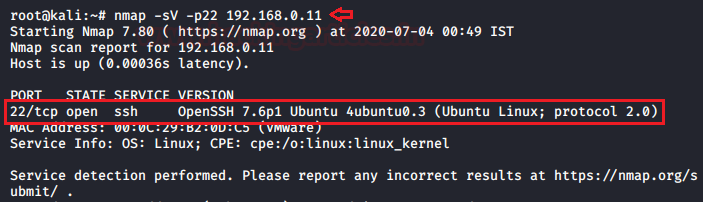

Nmap

Мы будем использовать Nmap в качестве простого средства захвата баннеров, которое подключается к открытому TCP-порту и распечатывает все, что отправлено службой прослушивания, в течение нескольких секунд.

Введите следующую команду, которая будет захватывать баннер для службы SSH, работающей на порту 22 удаленного хоста.

nmap -sV –p22 192.168.0.11

Флаг -sV выводит версию работающей службы.

На приведенном ниже снимке экрана вы можете прочитать службу SSH и ее версию, полученную NMAP как «OpenSSH 7.6p1 Ubuntu 4ubuntu0.3».

Dmitry

Dmitry (Deepmagic Information Gathering Tool) имеет возможность собирать как можно больше информации о хосте. Его базовая функциональность может собирать возможные поддомены, адреса электронной почты, информацию о времени безотказной работы, сканирование TCP-портов, поиск whois и многое другое.

Флаг –pb используется для захвата баннера для всех открытых портов удаленного хоста.

Выполните следующую команду, чтобы захватить баннеры запущенных служб.

dmitry –pb 192.168.0.11

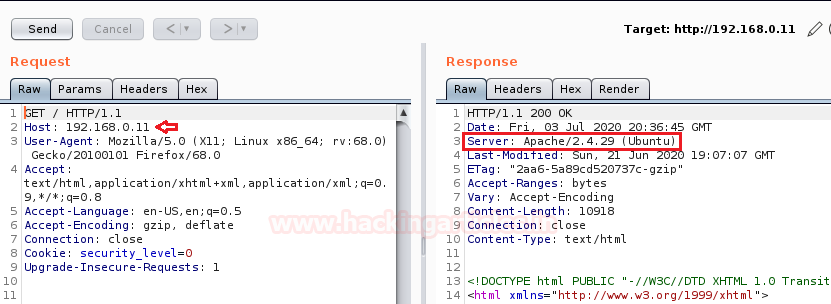

При проведении атаки или теста на проникновение мы все где-то используем пакет burp, но помогает ли он нам идентифицировать веб-сервер цели?

Да, мы можем просто получить информацию с сервера через ответ, сгенерированный ретранслятором.

На скриншоте ниже видно, что я отправил интерпретированный запрос в ретранслятор. Как только я нажму кнопку отправки, ответ будет выполнен, и с правой стороны вы получите захваченные данные сервера как Apache / 2.4.29 (Ubuntu).

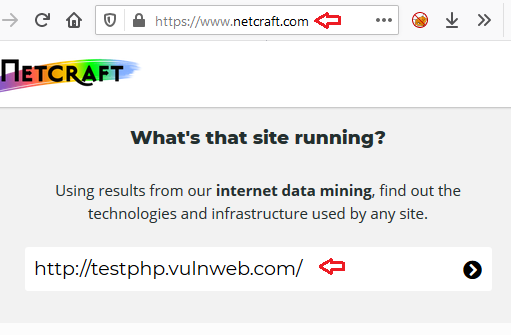

Netcraft — один из самых оперативных веб-интерфейсов сбора информации, который помогает нам проверять технологии и инфраструктуру веб-приложений.

Итак, мы будем использовать демонстрационный веб-сайт через Netcraft, чтобы захватить некоторые служебные баннеры и собрать всю возможную информацию.

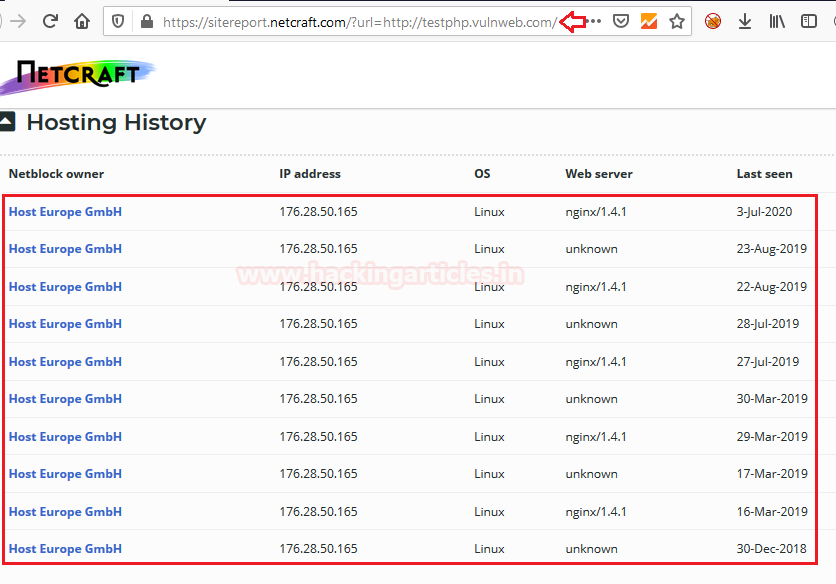

Из приведенного ниже изображения вы можете видеть, что мы взяли историю хостинга testphp.vulnweb.com, которая показывает IP-адреса, операционные системы и веб-серверы вместе с их последним посещением.

Иногда захват баннеров нескольких веб-приложений занимает немного времени. Таким образом, чтобы ускорить нашу работу, мы настроим некоторые расширения браузера, которые помогут нам собирать информацию о сервере с указанием номеров версий, запущенных операционных систем и других фреймворков, которые запускают веб-приложения.

Wappalyzer

Wappalyzer — это бесплатное расширение для браузера, доступное как для Mozilla Firefox, так и для Google Chrome. Это помогает нам проверить технологии веб-приложения, в основном сервер с его версией и работающую на нем платформу. Вы можете добавить это расширение в свой браузер отсюда.

Из приведенного выше изображения вы можете видеть, что мы легко захватили «Apache 2.2.0» как сервер, «PHP 5.3.10» как язык программирования и «Ubuntu и Fedora» как работающие операционные системы.

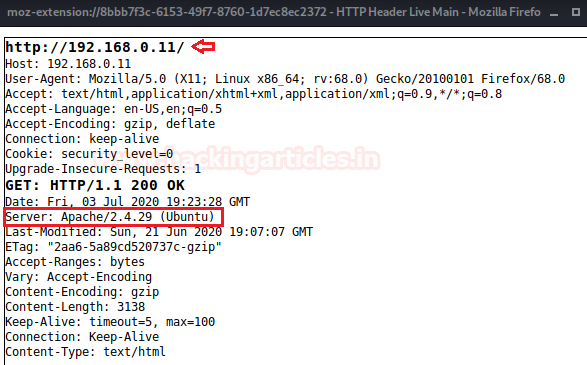

HTTP Header Live

Это расширение дает нам возможность захватывать текущие HTTP-запросы до их отправки на сервер.

Поэтому мы собираемся скрыть некоторые серверные баннеры с помощью этого расширения заголовка HTTP. Вы можете добавить его в свой браузер отсюда.

На изображении ниже вы можете видеть, что, как только мы захватили HTTP-запрос, нам была представлена информация о цели, содержащая сервер и баннеры операционной системы, то есть Apache / 2.4.29 (Ubuntu).

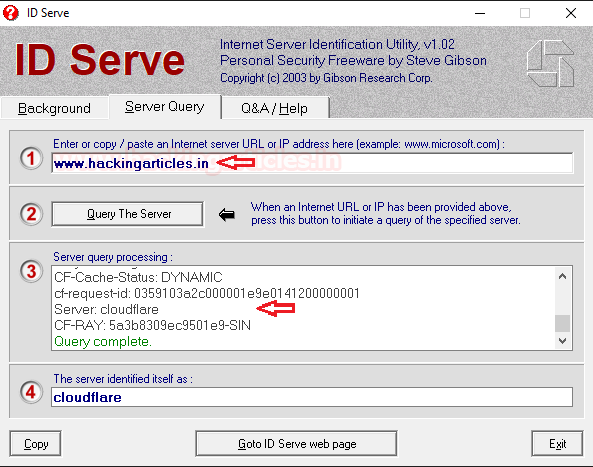

ID Server — это бесплатная универсальная утилита для идентификации Интернет-сервера, которая помогает нам захватить баннер удаленного хоста. Вы можете скачать инструмент отсюда.

Просто введите URL-адрес целевого веб-сайта и нажмите кнопку «Запросить этот сервер». И вот оно, он сбрасывает все, что может, включая IP-адреса, открытые порты, файлы cookie и информацию о сервере.

Заключение

«Захват баннера» часто называют «снятием отпечатков пальцев». Баннер — это текстовое сообщение, полученное от хоста, обычно оно включает информацию об открытых портах и сервисах с номерами их версий.