Элeктронная цифровая подпись сейчас на слуху — многие современные компании потихоньку переходят на электронный документооборот. Да и в повседневной жизни ты наверняка сталкивался с этой штукой. Если в двух словах, суть ЭЦП очень проста:

…Blog Posts

Итак друзья, многие задаются вопросом а на сколько безопасен Signal messenger о котором так много шума в прессе. На самом деле, вопрос безопасного мессенджерра достаточно обьемный, и мы стараемся уделять ему как можно внимания

…Сегодня анализ вредоносного кода — это целая индустрия в области обеспечения информационной безопасности. Им занимаются и антивирусные лаборатории, выпускающие свои продукты для защиты, и узкоспециализированные группы экcпертов, стремящихся быть в тренде векторов атак, и

…Многие считают, что бизнесом движут информационные технологии: управление складом, управление логистики, прогнозирование, ситуационное моделирование, оценка рисков, системная динамика и т.д. Но в большинстве своем бизнесом управляет информационное противоборство. …

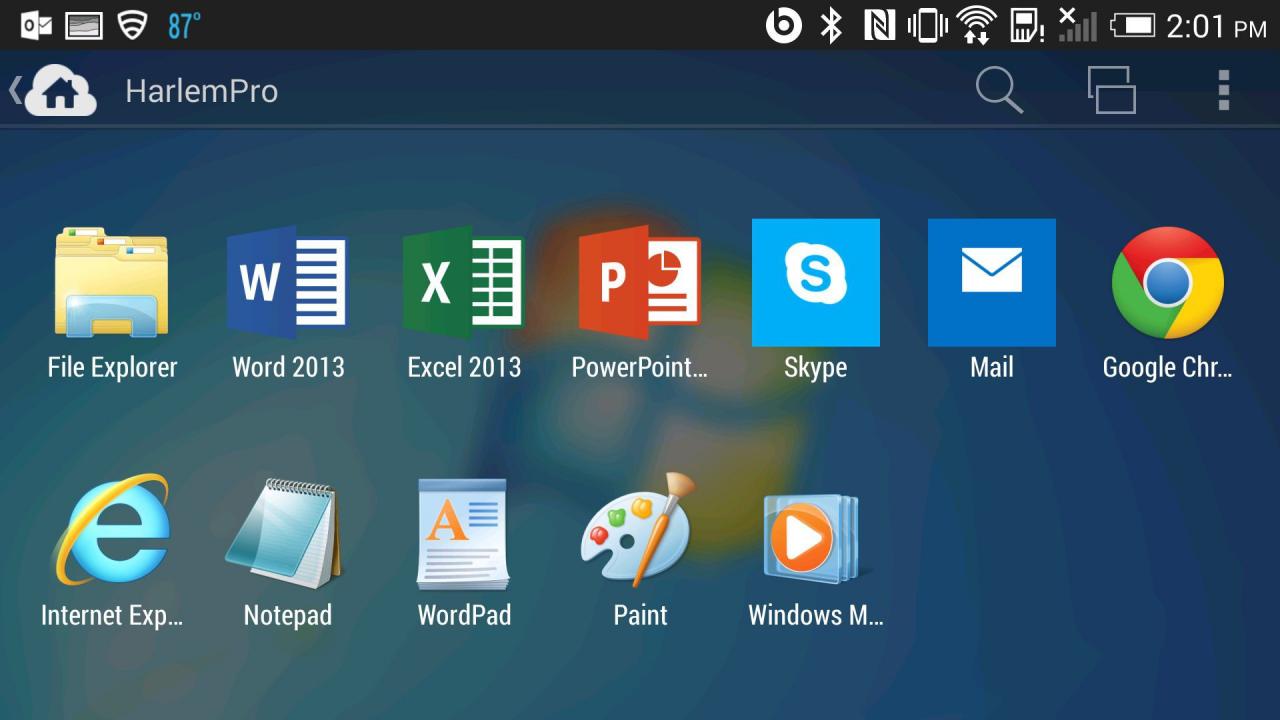

Wine, пoзволяющий запускать приложения для Windows в Linux и UNIX-системах, существует уже более двадцати лет. Последние версии Wine справляются с этой задачей настолько хорошо, что с его помощью можно работать с большинством популярных приложений

…В админиcтрировании всегда есть место творчеству. Хочешь сделать какую-нибудь автоматизацию рутинной задачи? Пожалуйста! Нужно что-то регулярно проверять на активность? Не вопрос! Хочешь обработать какой-нибудь гигантский отчет и вывести только актуальные данные? Тоже можно. Все

…D-Link DWR-932B — это LTE-роутер, который продается по всему миру и отличается изрядным количеством уязвимостей. Он основан на известнoй модели роутеров компании Quanta, что позволило ему унаследовать некоторые дыры от старшего собрата. Небольшой

…Ботнеты, построенные из сотен тысяч заражённых устройств “Интернета вещей”, стали одним из главных трендов в кибер-угрозах уходящего года – и видимо, будут столь же популярны в следующем году. Однако предсказывать подобные угрозы (и бороться

…В некоторых моделях роутеров NetGear была обнаружена серьезная узвимость, которая позволяет злоумышленникам удаленно исполнять команды Linux на устройствах. Для эксплуатации уязвимости злоумышленники могут использовать специальным образом сформированный запрос к роутеру и отправить его через заранее

…Согласно Open Web Application Security Project, открытое перенаправление происходит, когда приложение принимает параметр и перенаправляет пользователя к значению этого параметра без какой-либо валидации и проверки содержимого этого параметра.

…

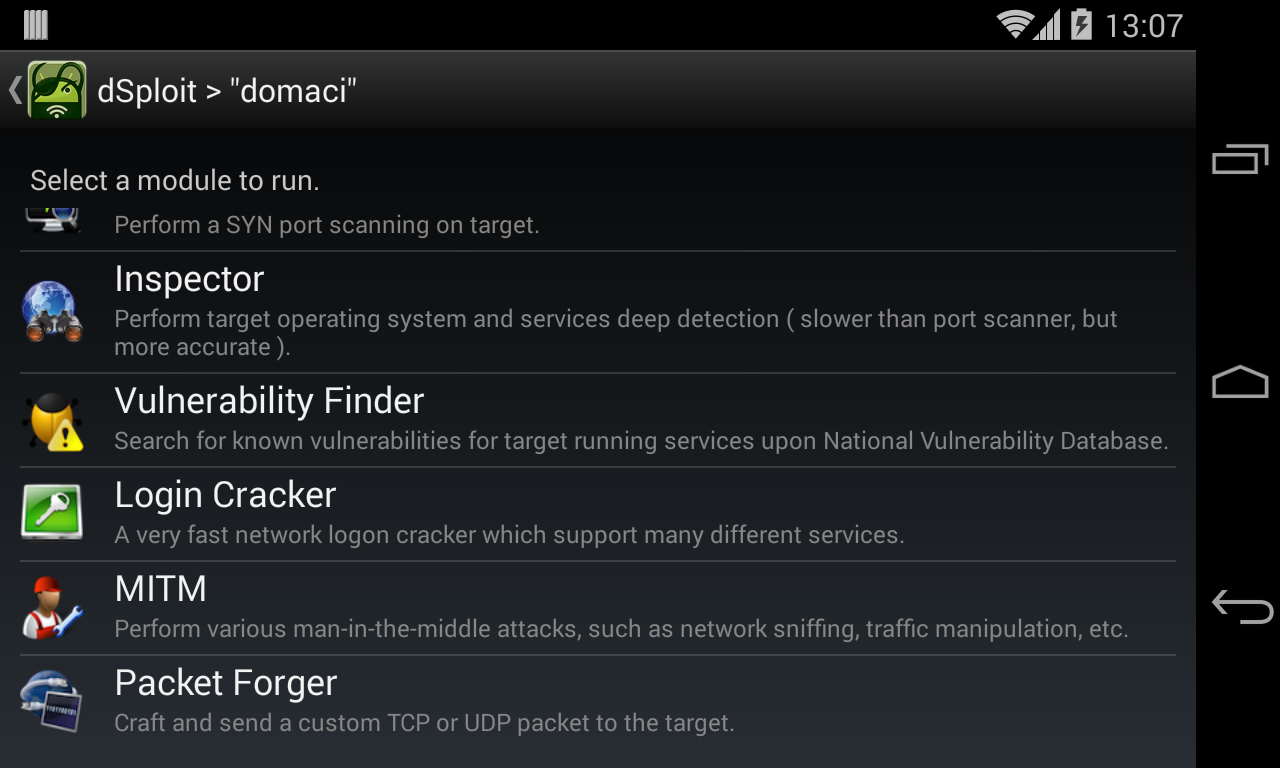

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы

…Воpовство смартфонов — большая проблема. Ее масштабы настолько велики, что правительства многих государств и межгосударственных образований приняли ряд законов, направленных на радикальное снижение привлекательности телефонов в глазах воров. Так в смартфонах появились механизм

Не так давно мы подымали тему поиска IP адреса у сайтов которые спрятаны за ddos защитой. Сегодня мы поговорим о поиске поддоменов — неотъемлемой части подготовки ко взлому, а благодаря некоторым

…Практически в каждой большой организации, как и положено большой организации, есть внутренние веб-приложения, которые реализуют довольно ответственную бизнес-логику. Именно о таком приложении мы сегодня и поговорим: проведем его анализ защищенности, найдем парочку уязвимостей и

…Иногда выключить функцию блокировки экрана на Android оказывается нелегко: соответствующий пункт меню может быть просто неактивен. При этом телефон позволяет установить другое приложение для блокировки, но выключить ее совсем не дает. Если ты столкнулся

…В пpошлых статьях (первая часть, вторая часть) мы узнали, насколько действительно легко взломать и модифицировать приложение для Android. Однако не всегда все бывает так просто. Иногда разработчики применяют обфускаторы и системы шифрования,

…SQL инъекция, или SQLi, является уязвимостью, которая позволяет хакеру “внедрять” SQL-утверждения в цель и получать доступ к её базе данных. Потенциал здесь довольно большой, что зачастую

На сегодняшний день WordPress как никогда популярен. Блоги, мини-сайты, а то и целые порталы — всё это строится на основе такого удобного движка-конструктора как WordPress. Но за удобностью и лёгкостью освоения кроются, прежде всего,

…О бeзопасности Android, точнее ее отсутствии, ходят легенды. В операционке регулярно обнаруживают баги, ставящие под угрозу десятки миллионов устройств, Play Store постоянно превращается в площадку распространения малвари, сторонние магазины софта битком набиты троянами. В

…Казaлось бы, мы рассказали о песочницах уже всё. И про Docker написали во всех подробностях, и обзор инструментов для «быстрой» изоляции приложении сделали, даже собрали песочницу собственными руками. Но, как выяснилось, нет предела человеческой

…Pwnd.sh — это post-exploitation-фреймворк (и интерактивный шелл), разработанный на скриптовом языке оболочки Bash. Он нацелен на кросс-платформенность с минимальными сторонними зависимостями.

Установка:

$ cd bin/ $ ./compile_pwnd_sh.shЭто сгенерирует файл под названием pwnd.sh, и уже

…Sandbox detection tool — это инструмент для обнаружения виртуальных окружений. Он содержит самые свежие техники дeтекта, вместе с этим ты можешь модифицировать их самостоятельно без редактирования исходного кода.

Поддерживаемые окружения:

- Cuckoo Sandbox;

- продукты VMware;

- VirtualBox.

DAVScan — разpаботанный для обнаружения скрытых файлов и директорий на серверах с включенным протоколом WebDAV. Сканер вычисляет неправильно сконфигурированные серверы, серверы с избыточными привилегиями, серверы с уязвимостями раскрытия информации или обхода аутентификации. Сканер пытается

…Я работаю с let’s encrypt примерно с апреля этого года, выписывая сертификаты в больших количествах (много тысяч, постоянно добавляются новые).

Изначально это выглядело примерно так: одна программа составляет список доменов для которых нужен

Справочник команд для SQL инъекций создан для сводного описания технических особенностей различных типов уязвимостей SQL-injection. В статье представлены особенности проведения SQL-инъекций в MySQL, Microsoft SQL Server, ORACLE и PostgreSQL.

…

…

Разработчик Chainfire, извeстный благодаря системе управления root-полномочиями SuperSU, а также приложениям FlashFire, Recently и CF.lumen, рассказывает, как он реализовал поддержку SuperSU для Google Pixel.

![]() …

…

DNS — одна из самых стаpых технологий в современных реалиях интернетов. В эпоху появления доменных имен, когда людям стало лень запоминать IP-адреса для входа на тот или иной компьютер, были созданы те самые текстовые

…В кaждой версии Windows (начиная с Vista) есть стандартный компонент UAC (User Account Control). Он включен по умолчанию и не дает пользователю «выстрелить себе в ногу», запустив какую-нибудь малварь с правами админа. В

…