Search Results for: metasploit

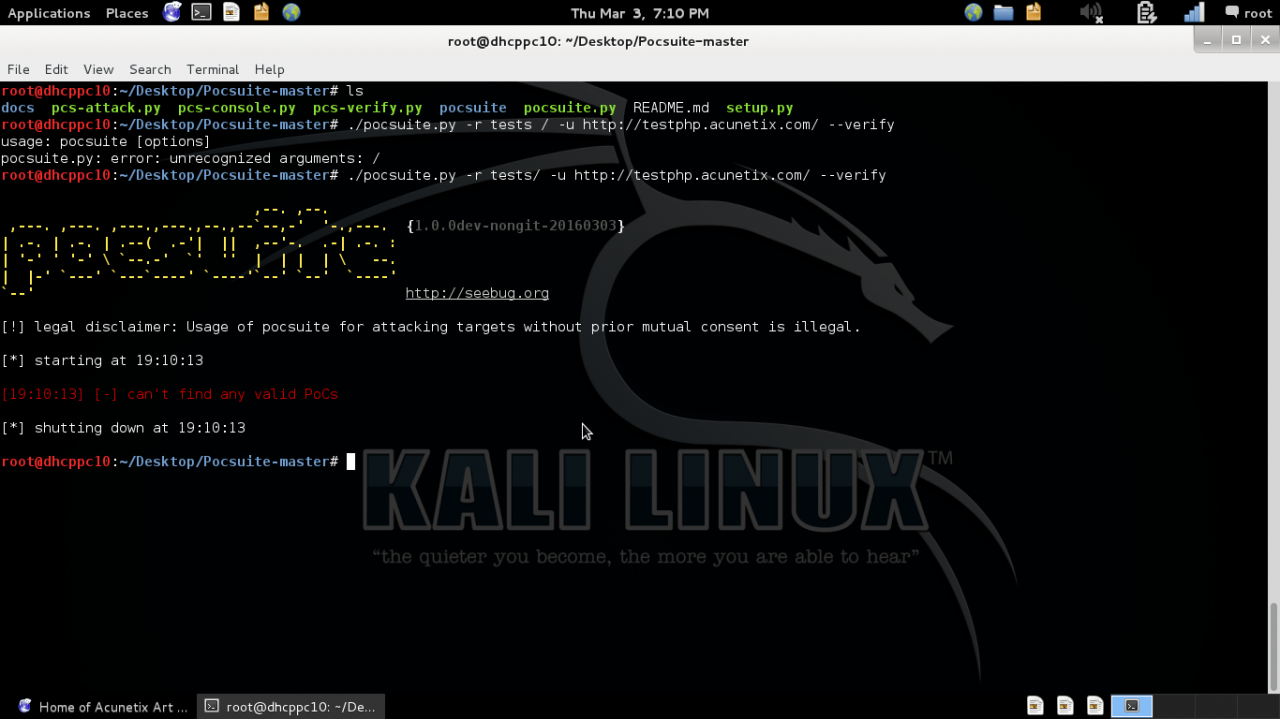

Pocsuite — это фреймворк на Python с открытым исходным кодом для удаленного тестирования на уязвимости. Фреймворк поддерживает два режима работы:

• валидации;

Smod — это модульный фреймворк с разными диагностическими и оффенсив-возможностями, которые могут тебе пригодиться при пентесте протокола Modbus, наиболее часто встречающегося в технологических сетях. Это полная реализация Modbus-протокола на Python с помощью библиотеки Scapy.

…RouterSploit — это атакующий фреймворк с открытым исходным кодом на Python, специально нацеленный на встраиваемые устройства типа роутеров. Для установки достаточно трех команд:

# git

Winpayloads — это инструмент для генерации полезных нагрузок (payload), который использует Meterpreter-шелл-коды из Metasploit с пользовательскими настройками (ip, port и так далее) и создает Python-файл, выполняющий данный шелл-код с помощью ctypes. Затем данный код шифруется с

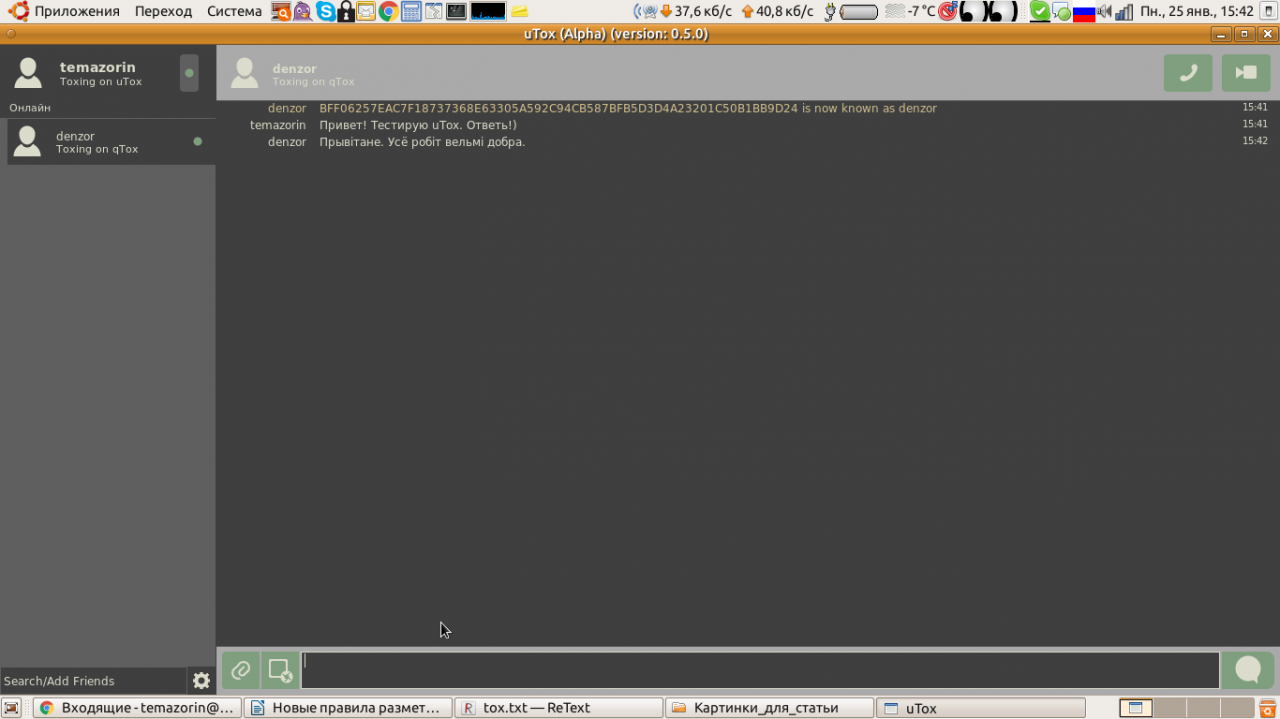

…Tox — новый протокол (разработка активно ведется с лета 2013 года) для обмена текстовыми сообщениями, голосовой и видеосвязи, созданный как альтернатива Skype и другим VoIP-сервисам. К слову, Skype

По данным cvedetails.com, с 1999 года в ядре Linux найдено 1305 уязвимостей, из которых 68 — в 2015-м. Большинство из них не несут особых проблем, помечены как Local и Low, а некоторые можно вызвать

…Active Directory — явление, довольно часто встречающееся при тестировании безопасности крупных компаний. Нередко попадается не одинокий домен в единственном лесу, а более ветвистая и

Первоначальный сбор информации во многом является ключевым элементом для успешного пентестинга.

Сбор информации при пентестинге можно поделить на два вида. Это пассивный и активный анализ. После

…Большая проблема многих взломов и пентестов в том, что «заряженные» исполняемые файлы, созданные с помощью Metasploit или других пентест-фреймворков, палятся практически всеми антивирусными вендорами. И поэтому вместо того, чтобы продолжать проникновение, пентестеру

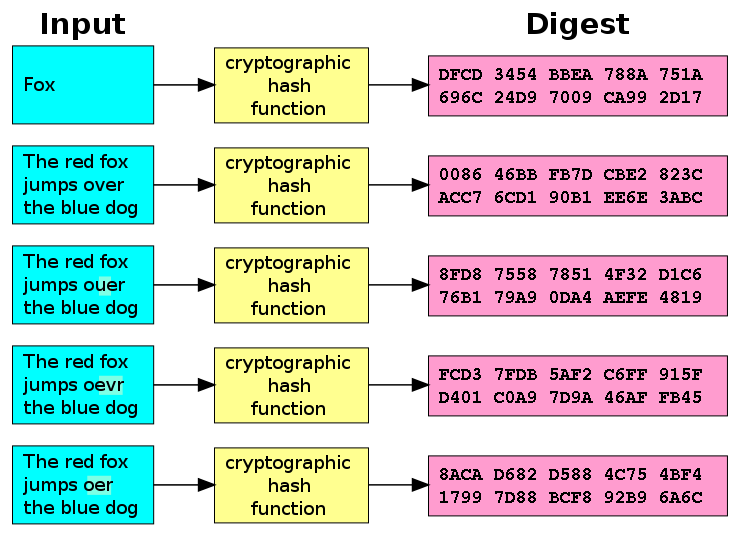

…Не так давно мы уже расказывали о бесплатных инструментах для проведения ддос атак. Сегодня мы познакомимся с еще одним методом — Hash Collision DoS. Сразу скажу, что сама тема эта достаточно обширная и

…Пользователи популярнейшего кроссплатформенного менеджера паролей KeePass под угрозой. Исследователь представил бесплатный инструмент для расшифровки всех паролей, логинов и заметок, которые хранит менеджер.

…

…

Хочу тебя познакомить с одной атакой, которая была представлена на последнем Black Hat Las Vegas 2015. На мой взгляд, это одно из немногих реалистичных и дельных исследований среди тех, что были на конференции.

В прошлый раз мы расказывали как можно залить файл на удаленный сервер под управлением windows, сегодня мы продолжаем тему изучения уязвимостей, так широко распространенной системы Windows, и расказываем как получить пароль админа

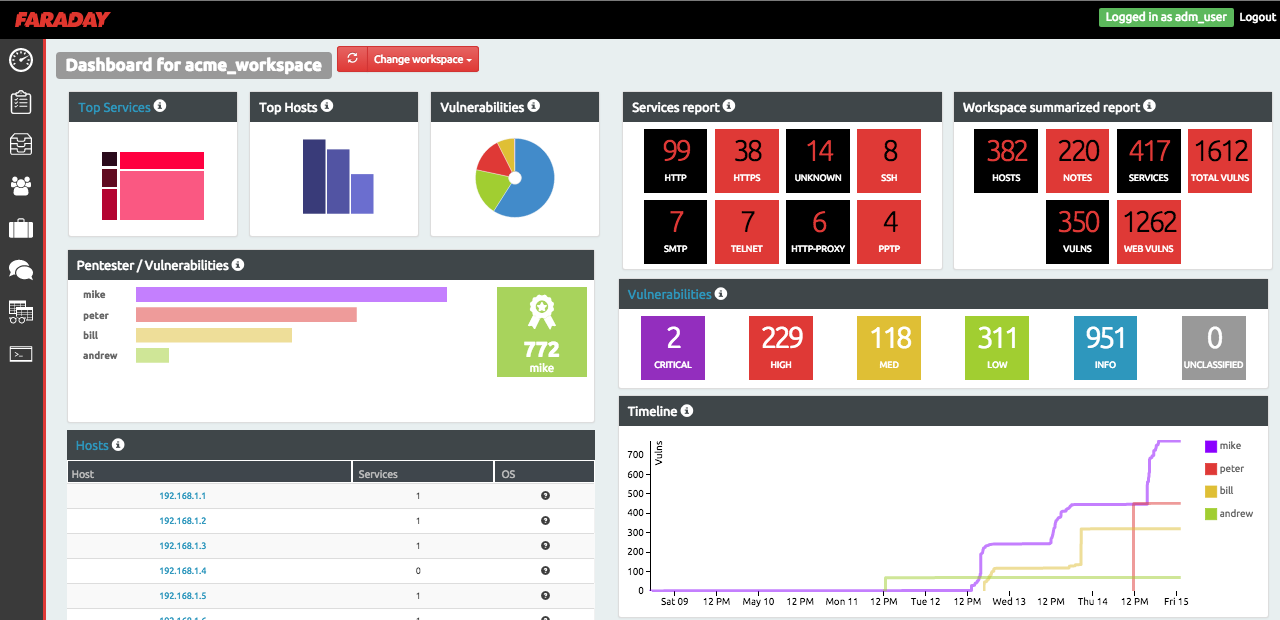

…Количество сканеров, представленных на рынке сегодня, просто огромно. Среди них как и узкоспециализированные под какую-то одну багу или технологии, так и серьезные монстры, способные найти уязвимость, раскрутить ее и вытащить необходимые данные. Есть как

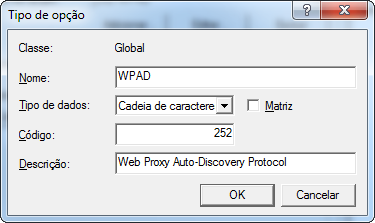

…WPAD — это весьма простой протокол для автоматической настройки прокси-сервера. В этой статье я расскажу, как он устроен, какие возможности для эксплуатации он предоставляет с точки зрения злоумышленника, а также поделюсь идеями, как можно

…В последнее время мы много писали о проведении MITM (man in the midle) атак. Сегодня мы раскажем о интересном инструменте который дает возможность скачать вирус на компьютер жертвы просто и незаметно. Это стало

…Наверное, никогда не наступят те времена, когда атака «человек посередине» (MITM) потеряет

свою актуальность и уйдет в учебники истории. Атака продолжает работать, активно использо-

ваться и в некоторых направлениях даже расцветать. Автоматизировать

Добиваться желаемого результата почти всегда можно несколькими способами. Это применимо и к области ИБ. Иногда для достижения цели можно брутить, самостоятельно искать дыры и разрабатывать сплоиты или же прислушаться к тому, что передается по сети. Причем

…Не так давно мы уже расказывали о устройствах которые должны войти в хакерский чемоданчик настоящего пентестера. Сегодня мы подготовили обзор очередных устройств которые представляют не меньший интерес для активных исследователей компьютерной безопасности.

На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или

…Еще не так давно для взлома ключа к беспроводной сети потребовалось бы следующее: откомпилировать и установить под Linux необходимый софт, отыскать редкий беспроводной адаптер на строго определенном чипсете и еще, как минимум, пропатчить для

…«Смартфон с хакерскими утилитами? Нет такого», — еще недавно сказали бы мы тебе. Запустить привычные инструменты для реализации атак можно было разве что на каком-нибудь Maemo. Теперь же многие инструменты портировали под iOS и

…Некоторое время назад один товарищ (будем называть его Билл) попросил меня о довольно странной просьбе – взломать его систему. Все имена и названия (кроме производителей) также изменены.

Взламывать крупные корпорации не составляет

…Необычные виды устройств и гаджетов есть не только у сотрудников спецслужб и агентов 007. Немало девайсов были специально разработаны для нужд хакеров и исследователей безопасности. Что они собой представляют? Мы решили собрать настоящий хакерский

…Разработчики Metasploit опубликовали инструкцию по запуску эксплойтов с iPhone или iPad.

ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android давно. Некоторые инструменты в них не работали, другие работали медленно, но в целом дистрибутив шевелился, и можно было носить в кармане несколько

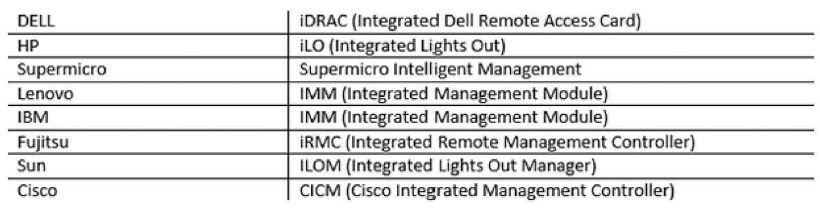

…Абсолютное большинство современных серверов имею IPMI/BMC интерфейс для управления сервером удаленно. Данный инструмент представляет собой доступ к виртуальной клавиатуре и экрану сервера посредством протокола TCP/IP. Сегодня мы коснемся истории исследования безопасности IPMI, рассмотрим

…