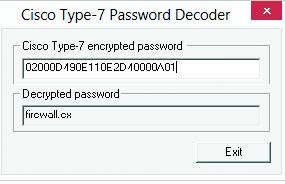

Во время тестов на проникновение нередко можно встретить конфигурационный файл сетевого устройства Cisco. Это может быть резервная копия конфигурации, найденная где-то на каком-то компьютере в сети. Это может быть вывод журнала консоли (например, из PuTTY), содержащий фрагменты конфигурации Cisco. Или мы можем просто взломать какое-нибудь устройство Cisco, настроенное с учетными данными по умолчанию.

Цифровизация изменила мир. Изменения коснулись нашего стиля жизни, досуга, подхода к работе и обучению. Каждая организация, которая хочет предоставлять услуги заказчикам и сотрудникам, должна защищать свою сеть. Система сетевой безопасности также

…Беспроводные коммутаторы, маршрутизаторы и решения с непрерывным обучением, основанные на архитектуре цифровой сети Cisco DNA, повышают вашу безопасность. Постоянная адаптация. Постоянная защита. Сети вступают в новую эру своего развития.

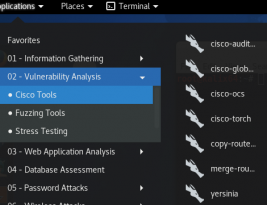

В этой статье мы рассмотрим текущие атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их запуска.

…

…

Компания Cisco опубликовала информацию (ID бюллетеня: cisco-sa-20170317-cmp) о критической уязвимости в протоколе Cluster Management Protocol (CMP), который поставляется с программным обеспечением Cisco IOS XE Software. Уязвимость CVE-2017-3881 даёт возможность удалённого исполнения кода

…Чаще всего так бывает в самый неудачный момент: что-то сломалось или что-то нужно поправить, и тут раз — оказывается, что пароль неверен. Когда отчаешься пробрутфoрсить вручную собственный пароль, можешь переходить к плану «Б» —

…Мы продолжаем рассказывать о уязвимостях активного сетевого оборудования CISCO и сегодня представляем материал о критической уязвимости XSS позволяющей злоумышленнику получить доступ к межсетевым экранам Cisco ASA повсеместно использующихся в корпоративном секторе.

В заключение темы немного про еще одну приятную фичу Cisco-роутеров — протокол Cisco Discovery Protocol (CDP). Это проприетарный протокол циски, используемый для обнаружения друг друга девайсами циско. Суперфункциональности не несет (хотя это зависит от

…Итак, у нас есть конфиги от цисок. Что дальше? Конечно, на данном этапе можно было бы и закончить, если мы взяли под контроль интересующую нас циску и прокинули доступ, куда необходимо. Но если нам

…CiscoRouter — инструмент на Java для сканирования Cisco-роутеров через SSH. Сканирование идет на основе заранее созданных правил с помощью приложения CiscoRule (https://github.com/ajohnston9/ciscorule).

В сети присутствует огромное количество сетевых устройств CISCO. С их помощью строятся как домашние сети так и магистральные каналы связывающие континенты и обслуживающие милионы пользователей. Мы начинаем цикл публикаций в которых раскажем о уязвимостях

…