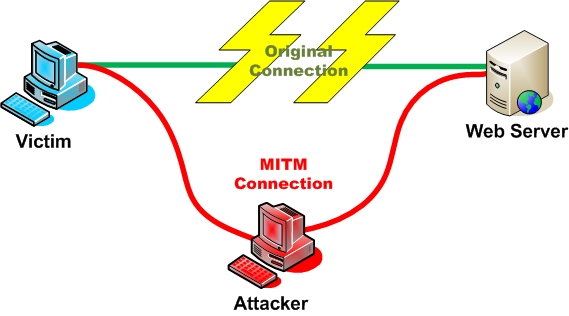

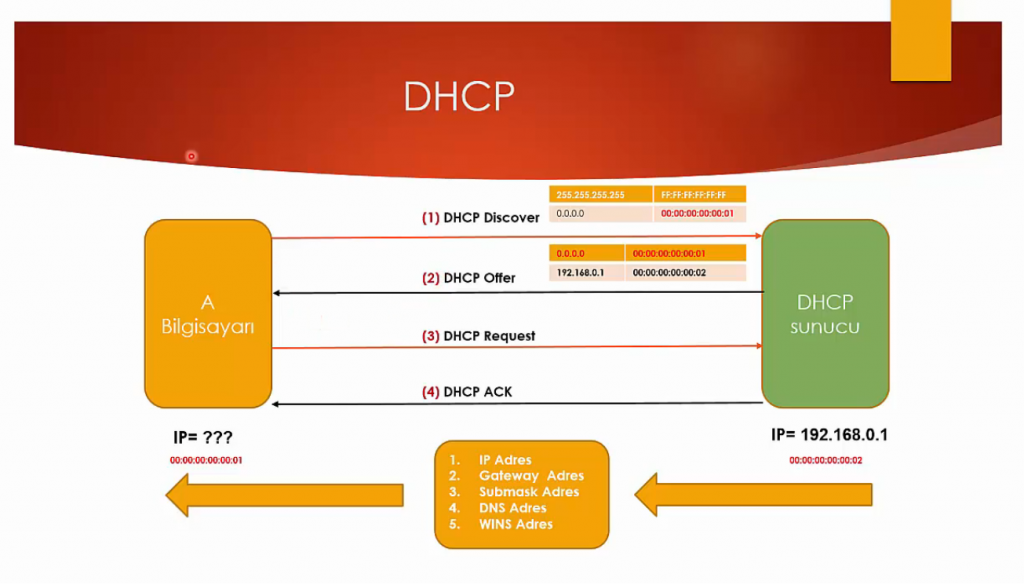

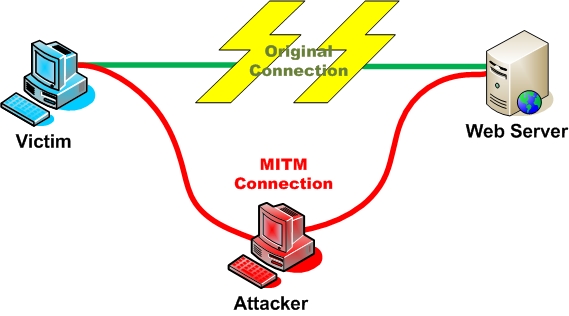

Чтобы в рамках тестирования на проникновение быстрее провести MitM атаку с использованием поддельного DHCP сервера (как создать поддельный DHCP сервер рассказывается в статье Yersinia. Создание поддельного DHCP (Rogue DHCP) сервера, как провести

…Метка: hack tools

В рамках тестирования на проникновение часто требуется выполнить перехват трафика. Во множестве локальных сетей это довольно просто сделать через MitM атаку. Один из вариантов проведения MitM атаки (человек-по-середине) это отправить клиентам свои настройки

…Всем привет. Как часто ты натыкаешься на скрипты администрирования MySQL? Лично я — постоянно. То Adminer проскочит, то старичок Sypex dumper промелькнет на периметре.

Droopescan — это сканер для поиска проблем/уяз- вимостей в ряде CMS (Content Management System). В первую очередь — в Drupal, SilverStripe, WordPress и еще немного Joomla. Можно отдельно отметить, что инструмент имеет плагинную архитектуру.

Среди аналогов

…Winpayloads — это инструмент для генерации полезных нагрузок (payload), который использует Meterpreter-шелл-коды из Metasploit с пользовательскими настройками (ip, port и так далее) и создает Python-файл, выполняющий данный шелл-код с помощью ctypes. Затем данный код шифруется с

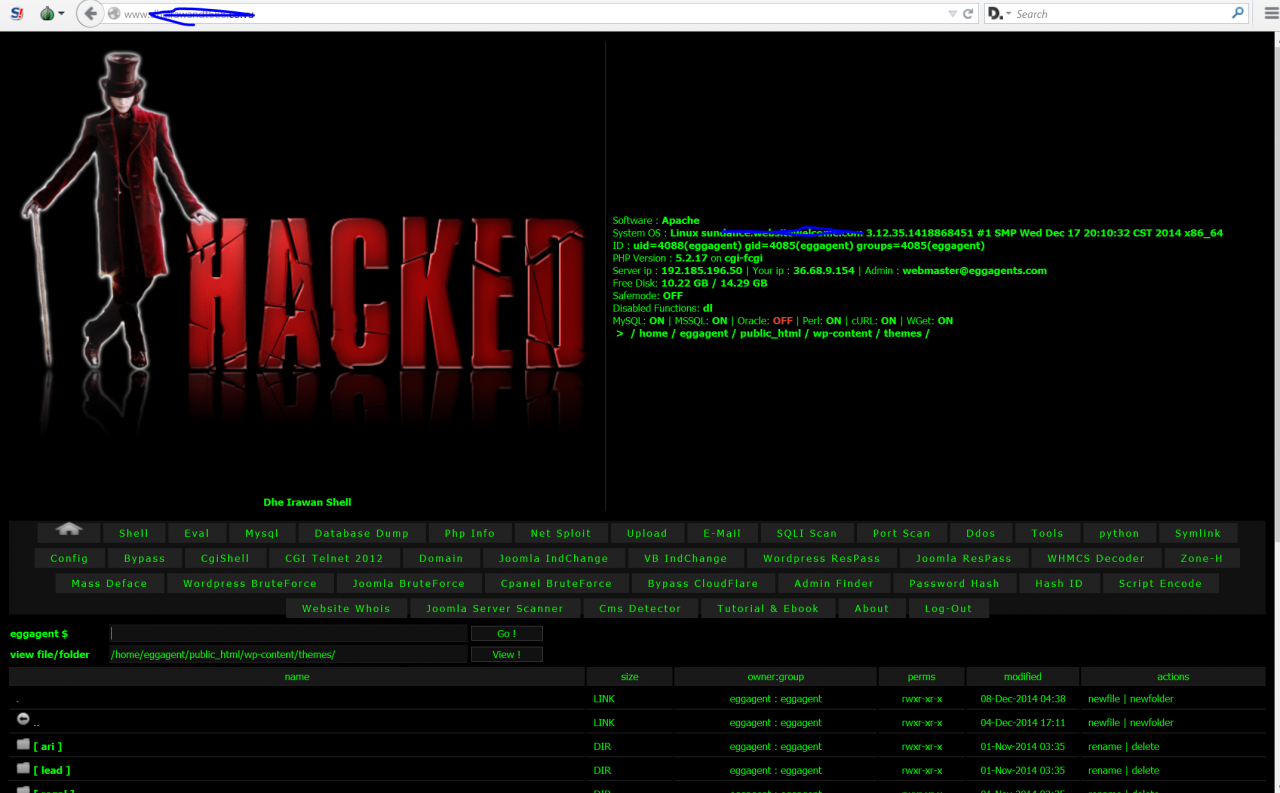

…Иногда возникают ситуации, когда был залит web shell на хороший хост, с которого ой как не хочется уходить, тогда первым делом, конечно, надо хорошо закрепиться на сервере, создать условия для максимального затруднения обнаружения шелла

…Все мы привыкли к мнению, что без антивируса, а еще лучше Internet Security безопасная жизнь на винде невозможна. Хочешь обойтись без него — добро пожаловать на Linux или OS X. А так ли это

…В отличие от полноценных серверов, где обычно настроены PAM (Pluggable Authentication Modules), которые ограничат доступ к серверу на определенное в конфиге время после нескольких (как правило, трех-пяти) неудачных попыток входа, в роутере linux обрезанный.

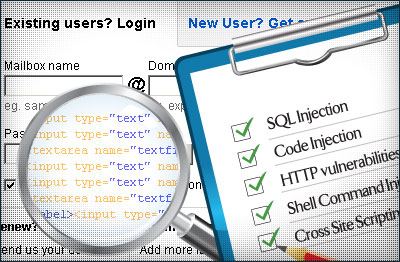

…У наших читателей возникает много вопросов, которые они часто задают нам по почте или в коментах к статьям. Сегодня мы собрали небольшой ремейк самых интересных коротких вопросов и заметок, которые пригодятся при поиске веб

…Необычайная популярность наших предыдущих материалов о вирусах для андроид, где мы показывали примеры написания вируса под эту популярную платформу, дала нам интузиазм, и мы решили не останавливаться на достигнутом и продолжать данную

…PS>Attack — портативная консоль, нацеленная на создание пентест-набора на PowerShell.

Инструмент комбинирует некоторые наиболее популярные проекты на PowerShell от сообщества безопасности в единый исполняемый файл. Это все позволяет избежать детекта антивирусов и

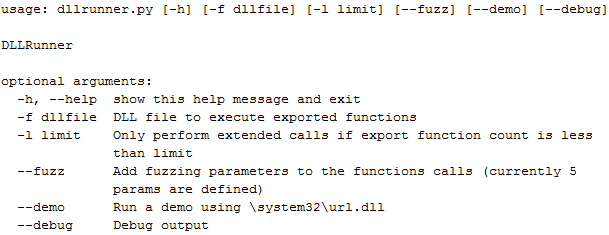

…DLLRunner — это скрипт для умного выполнения DLL при анализе вредоносного кода в системах типа песочниц. Вместо того чтобы выполнять DLL-файл через rundll32.exe file.dll, данный инструмент анализирует PE-заголовок и запускает все экспортируемые функции по

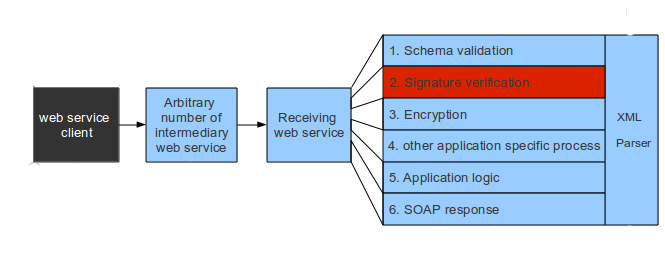

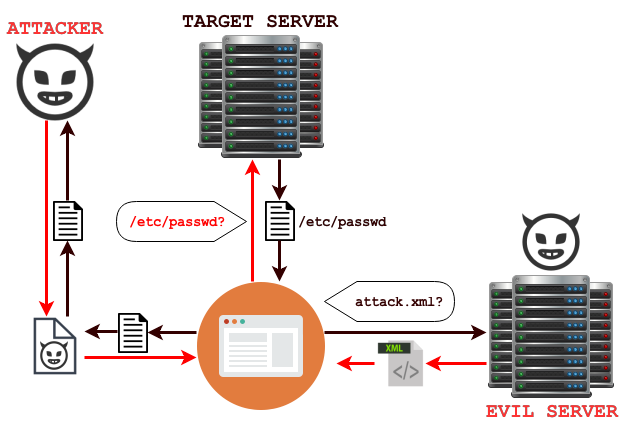

Мы уже рассматривали атаки с использованием XSLT, но все равно стоит напомнить, что это за технология. Она позволяет с помощью XSL-стиля поменять структуру XML. Но для нас XSLT интересен тем, что позволяет напрямую писать

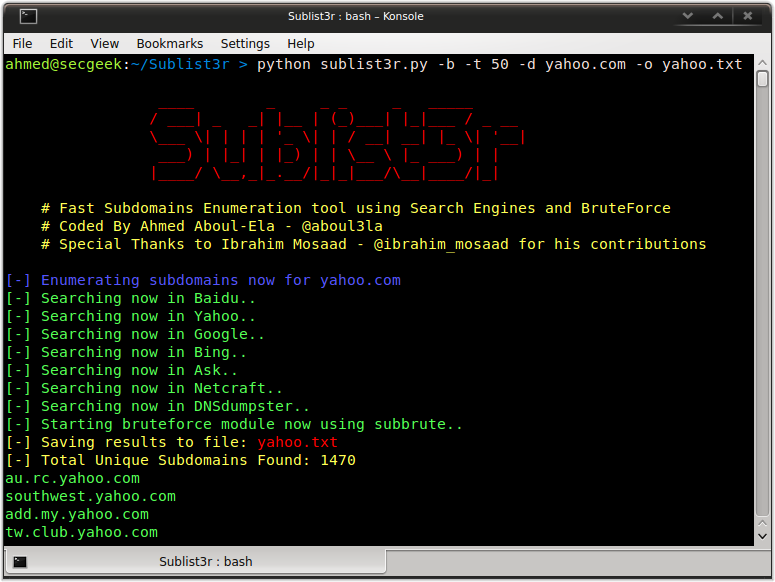

…Sublist3r — это инструмент на языке Python, предназначенный для перечисления поддоменов веб-сайта с использованием поискового движка. Это отличный помощник для специалистов по проникновению (ака пентестерам) и просто баг-хантеров для сбора поддоменов интересующей

…Не так давно мы уже рассказывали вам о взломе хешей паролей при помощи брутфорс атак. Сегодня мы немного дополним данную тему и раскажем вам о сервисах, помошниках для облегчения работы с уже добытыми

…Стоило нам начать подробно разбирать Java-сериализацию, как этот вектор атаки стал настолько модным, что ломают с его помощью все подряд. Я знаю как минимум с десяток продуктов, в которых была найдена соответствующая уязвимость, и

…Не так давно появилась «новая» атака, позволяющая повысить привилегии в Windows с обычного пользователя до SYSTEM. Причем работает она практически «из коробки» под всеми современными версиями Windows, впрочем, должна и под древними. Ее название

…В области информационной безопасности и тестах на проникновения, не редко возникает задача, когда нужно взломать пароль. Это может быть хеш пароля администратора системы Windows, пароль к беспроводной точке доступа или любой другой хеш, который

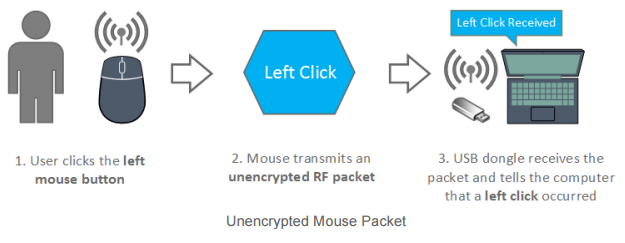

…Исследователи из компании Bastille Networks разработали новый вид атаки, позволяющей на расстоянии до ста метров получить контроль над беспроводными мышами, работающими на частоте 2.4GHz, и симулировать ввод любых клавиатурных комбинаций.

Отладка – неотъемлемый этап цикла разработки приложений, зачастую более важный, чем написание кода. Именно отладка позволяет устранить проблемные места в коде, которые приводят к разного рода ошибкам. В этой статье речь пойдет о том,

…«Новое – это хорошо забытое старое» мигом вспомнилась мне поговорка, когда при оценке защищенности очередного веб-приложения успешно прошла атака XXE. Немедленно захотелось написать об этом пару слов, ибо:

— XML-транспорт занял одно из

Хочу поделиться неольшой хитростью, которую открыл для себя, когда произошли определенные трудности при попытках эксплуатации найденных Reflected XSS.

Насколько я знаю, сейчас в ходу достаточно известная и простая схема перехватов траффика в браузерах (для модификации и сбора информации). Схема хоть и популярная, но нацеленная

Всем привет, хочу донести до Вас информацию, может и есть в открытом доступе но она не расписана и не разжёванная. Сейчас очень много приходит информации о взломанных камерах наблюдениях, в банках, в учреждениях, даже

…Fuzzing — это технология тестирования ПО, при которой программе передаются случайные данные, обычно специально сформированные некорректно. Такой тест помогает проверить систему на прочность.